Hier sind die 5 Cisco Global Gold Certified Partner. Zuletzt bearbeitet: 2025-06-01 05:06

So zeigen Sie die PivotTable-Feldliste an: Klicken Sie auf eine beliebige Zelle im Pivot-Tabellenlayout. Der Bereich PivotTable-Feldliste sollte rechts im Excel-Fenster angezeigt werden, wenn eine Pivot-Zelle ausgewählt ist. Wenn der Bereich PivotTable-Feldliste nicht angezeigt wird, klicken Sie im Excel-Menüband auf die Registerkarte Analysieren und dann auf den Befehl Feldliste. Zuletzt bearbeitet: 2025-06-01 05:06

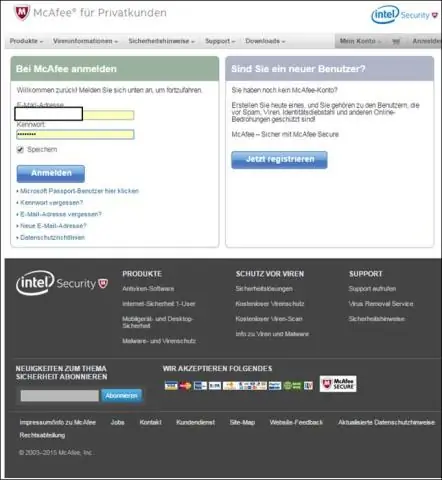

Bewegen Sie die Maus über Mein Konto. Klicken Sie auf Abonnements. Klicken Sie neben Ihrem McAfee-Abonnement auf Gerät hinzufügen. Wählen Sie den Gerätetyp aus. Klicken Sie auf Herunterladen. Wählen Sie das McAfee-Produkt aus, das Sie installieren möchten, und klicken Sie dann erneut auf Herunterladen. HINWEIS: Wenn Sie auf einem anderen Computer neu installieren möchten: Klicken Sie auf Link senden. Zuletzt bearbeitet: 2025-01-22 17:01

So aktivieren Sie die Kompatibilitätsansicht in Internet Explorer 11 (IE11) Klicken Sie auf das Symbol Einstellungen in der oberen rechten Ecke von IE11: Wählen Sie im Dropdown-Menü den Eintrag Einstellungen für die Kompatibilitätsansicht. Aktivieren Sie das Kontrollkästchen "Microsoft-Kompatibilitätslisten verwenden", um die Kompatibilitätsansichtsfunktion zu aktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Teil 2. Daten von beschädigter SD-Karte wiederherstellen Führen Sie die SD-Karten-Wiederherstellungssoftware aus und scannen Sie die Karte. Starten Sie den EaseUS Data Recovery Wizard auf Ihrem PC und wählen Sie Ihre SD-Karte aus. Überprüfen Sie die gefundenen SD-Kartendaten. Nach dem Scanvorgang können Sie auf „Filter“klicken, um die gewünschten Dateien schnell zu finden. SD-Kartendaten wiederherstellen. Zuletzt bearbeitet: 2025-01-22 17:01

So generieren Sie eine repadmin /showrepl-Tabelle für Domänencontroller Öffnen einer Eingabeaufforderung als Administrator: Klicken Sie im Startmenü mit der rechten Maustaste auf Eingabeaufforderung, und klicken Sie dann auf Als Administrator ausführen. Geben Sie an der Eingabeaufforderung den folgenden Befehl ein, und drücken Sie dann die EINGABETASTE: Repadmin /showrepl * /csv > showrepl.csv. Excel öffnen. Zuletzt bearbeitet: 2025-06-01 05:06

Modale Anmeldeseiten. Beim Design der Benutzeroberfläche ist ein modales Fenster ein untergeordnetes Fenster, das erfordert, dass der Benutzer damit interagiert, bevor er zum Betrieb der übergeordneten Anwendung zurückkehren kann, wodurch der Arbeitsablauf im Hauptfenster der Anwendung verhindert wird. Zuletzt bearbeitet: 2025-01-22 17:01

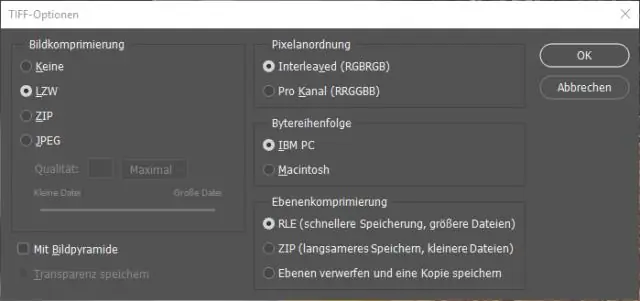

Im TIFF-Format speichern Wählen Sie „Datei“> „Speichern unter“, wählen Sie „TIFF“aus dem Menü „Format“und klicken Sie auf „Speichern“. Wählen Sie im Dialogfeld TIFF-Optionen die gewünschten Optionen aus und klicken Sie auf OK. Bittiefe (nur 32 Bit) Gibt die Bittiefe (16, 24 oder 32 Bit) des gespeicherten Bildes an. Bildkompression. Zuletzt bearbeitet: 2025-01-22 17:01

Bildschatten und Lichter anpassen Wählen Sie „Bild“> „Korrekturen“> „Schatten/Lichter“. Passen Sie den Betrag der Beleuchtungskorrektur an, indem Sie den Betragsschieberegler bewegen oder einen Wert in das Feld Schatten oder Lichter in Prozent eingeben. Wählen Sie für eine genauere Steuerung Weitere Optionen anzeigen, um die zusätzlichen Anpassungen vorzunehmen. Zuletzt bearbeitet: 2025-01-22 17:01

PayPal ist PCI-konform. Wir sind nach vielen Programmen und Standards zertifiziert, darunter das Visa Cardholder Information Security Program, das Mastercard Site Data Protection Program und das American Institute of Certified Public Accountant's Statement on Standards for Attestation Engagements No. Zuletzt bearbeitet: 2025-01-22 17:01

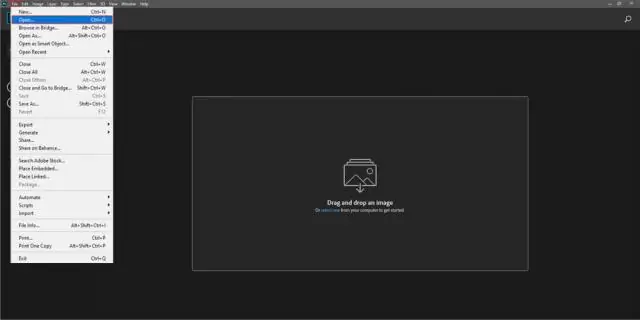

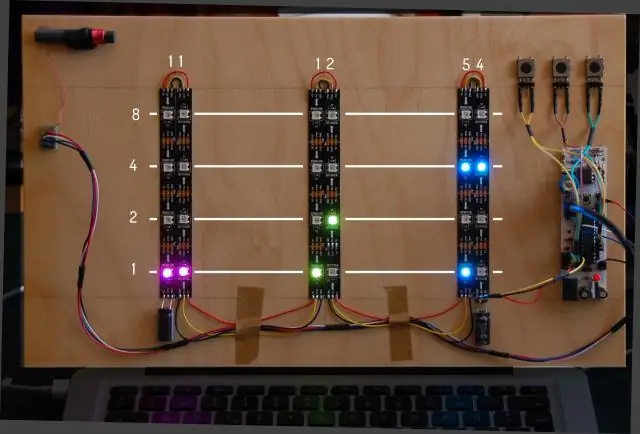

Schritt 1: Holen Sie die Skizzen physisch in dieselbe DateiBearbeiten Erstellen Sie also eine neue Skizze und speichern Sie sie unter dem Namen Blink_Fade. Öffnen Sie die Blink- und Fade-Skizzen über das Menü Datei -> Beispiele -> Grundlagen. Verwenden Sie Kopieren und Einfügen, um den Code aus jeder der beiden Skizzen in die neue zu verschieben und dann die neue zu speichern. Zuletzt bearbeitet: 2025-01-22 17:01

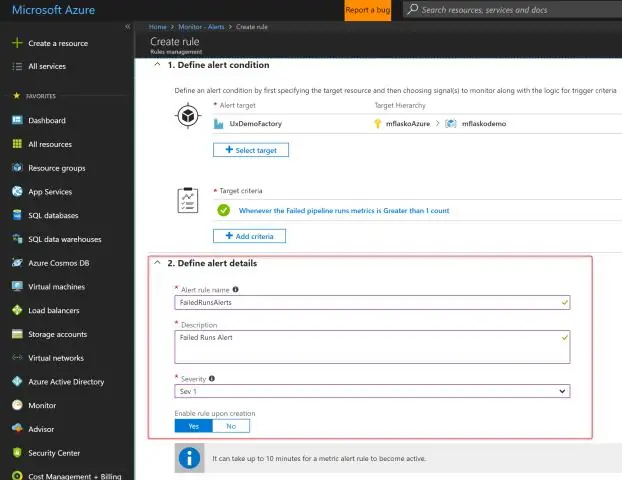

Mit Azure-Portal erstellen Klicken Sie im Azure-Portal auf Überwachen. Klicken Sie auf Warnungen und dann auf + Neue Warnungsregel. Klicken Sie auf Ziel auswählen, wählen Sie im Kontextbereich, der geladen wird, eine Zielressource aus, bei der Sie eine Warnung erhalten möchten. Zuletzt bearbeitet: 2025-01-22 17:01

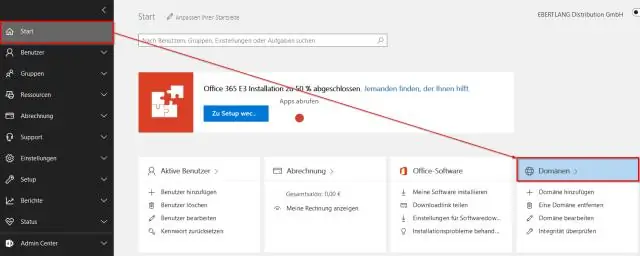

Fügen Sie einen MX-Eintrag hinzu, damit E-Mails für Ihre Domäne an Office 365 gesendet werden. Rufen Sie zunächst über diesen Link Ihre Domänenseite bei GoDaddy auf. Wählen Sie unter Domänen die Option DNS unter der Domäne aus, die Sie bearbeiten möchten. Wählen Sie Hinzufügen. Wählen Sie MX (Mail Exchanger) aus der Dropdown-Liste. Zuletzt bearbeitet: 2025-06-01 05:06

Ausschließen eines Autors im Text Platzieren Sie den Cursor an einer beliebigen Stelle innerhalb des hervorgehobenen Abschnitts Ihrer Referenz in Ihrem Dokument. Klicken Sie in der Mendeley-Symbolleiste auf die Schaltfläche „Zitat bearbeiten“. Wenn sich das Popup öffnet, klicken Sie auf die Referenz, die Sie bearbeiten möchten. Das Autorenfeld wird nun aus Ihrem In-Text-Zitat entfernt. Zuletzt bearbeitet: 2025-01-22 17:01

Der erste Eindruck zählt: Der Primacy-Effekt. Der Primacy-Effekt beschreibt die Tendenz, dass Informationen, die wir zuerst lernen, stärker gewichtet werden als Informationen, die wir später lernen. Eine Demonstration des Primacy-Effekts wurde von Solomon Asch (1946) durchgeführt. Zuletzt bearbeitet: 2025-01-22 17:01

Zugriffsmodifikatoren für Klassenmitglieder Die Komponenten einer Klasse, wie beispielsweise ihre Instanzvariablen oder Methoden, werden als Mitglieder einer Klasse oder als Klassenmitglieder bezeichnet. Ein Klassenmember wird mit einem Zugriffsmodifizierer deklariert, um anzugeben, wie von den anderen Klassen in Java darauf zugegriffen wird. Zuletzt bearbeitet: 2025-01-22 17:01

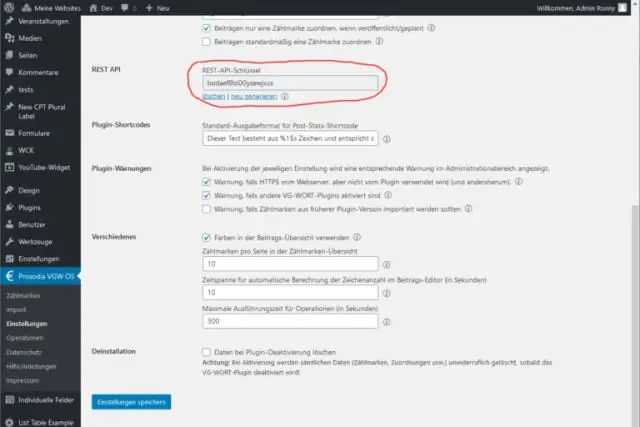

Jetzt haben Sie einen REST-API-Aufruf, der Daten in jedem Webbrowser, Excel oder anderen Anwendungen generiert, die Webabfragen durchführen können. Zuletzt bearbeitet: 2025-01-22 17:01

Füllen einer Spalte mit einer Reihe von Zahlen Wählen Sie die erste Zelle im Bereich aus, die Sie ausfüllen möchten. Geben Sie den Startwert für die Reihe ein. Geben Sie einen Wert in die nächste Zelle ein, um ein Muster festzulegen. Wählen Sie die Zellen aus, die die Startwerte enthalten. Ziehen Sie den Füllziehpunkt über den Bereich, den Sie ausfüllen möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Die JSP-Engine lädt die JSP-Seite von der Festplatte und wandelt sie in einen Servlet-Inhalt um. Die JSP-Engine kompiliert das Servlet in eine ausführbare Klasse und leitet die ursprüngliche Anfrage an eine Servlet-Engine weiter. Ein Teil des Webservers, der als Servlet-Engine bezeichnet wird, lädt die Servlet-Klasse und führt sie aus. Zuletzt bearbeitet: 2025-01-22 17:01

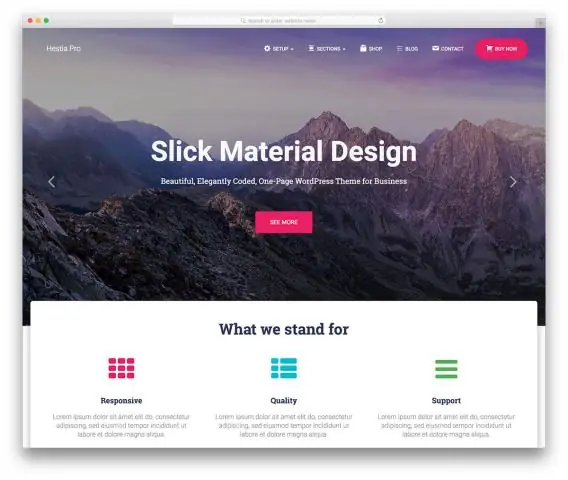

Thema. Ein Thema bestimmt das Aussehen und den Stil Ihrer Website. Ihr Design besteht aus einer Reihe von Dingen, wie z. B. Schriftarten und -größen, Ihrem Farbschema und anderen Bereichen, die die Ästhetik Ihrer Website beeinflussen. Ihr Theme trägt dazu bei, Ihre Identität durch Ihre Site widerzuspiegeln und hilft, das Erlebnis Ihrer Kunden zu verbessern. Zuletzt bearbeitet: 2025-01-22 17:01

März 2015) Eine Ein-Bit-Nachricht ist eine Kommunikationsart, die keinen personalisierten oder spezifizierten Inhalt hat und als solche nur ein einziges binäres Informationsbit überträgt. Es signalisiert eine Absicht und einen Gedanken, spezifiziert aber nicht, was es ist. Zuletzt bearbeitet: 2025-01-22 17:01

Es ist keine hohe Sicherheitsfreigabe erforderlich, um ein Infanterist der Armee zu werden. Soldaten müssen eine „sehr schwere“Kraftanforderung und ein körperliches Profil von 111221 erfüllen. Die korrigierbare Sehkraft muss auf einem Auge 20/20 und auf dem anderen Auge 20/100 betragen. Colorado-Unterscheidung für MOS 11B ist rot/grün. Zuletzt bearbeitet: 2025-01-22 17:01

So fügen Sie HTML-Einbettungscode zu Ihrer Site hinzu: Generieren Sie den Einbettungscode. Markieren Sie den Einbettungscode und kopieren Sie ihn in Ihre Zwischenablage. Öffnen Sie in Ihrem Content-Management-System Ihren HTML-Viewer. Fügen Sie das gerade kopierte HTML-Snippet in Ihr HTML-Viewer-Fenster ein. Sie haben jetzt Inhalte auf Ihrer Website oder Ihrem Blog eingebettet. Zuletzt bearbeitet: 2025-01-22 17:01

WebScan ist eine Softwareanwendung, die entwickelt wurde, um die genaue Dateistruktur eines angegebenen Verzeichnisses auf Ihrer Festplatte aufzuzeichnen. Sie können WebScan zu einem späteren Zeitpunkt erneut ausführen, um einen detaillierten Vergleich zwischen der aufgezeichneten Dateistruktur und der Dateistruktur bei der erneuten Ausführung von WebScan zu erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Ein „Nebeneffekt“ist alles, was sich auf etwas außerhalb des Geltungsbereichs der ausgeführten Funktion auswirkt. Funktionen, die ohne Nebenwirkungen ausgeführt werden, werden als 'reine' Funktionen bezeichnet: Sie nehmen Argumente auf und geben Werte zurück. Beim Ausführen der Funktion passiert nichts weiter. Zuletzt bearbeitet: 2025-01-22 17:01

Schritt 1: Erstellen Sie Ihre App anhand einer lokalen Datenquelle. Schritt 2: Schreiben Sie ein ETL-Skript oder -Dokument, das auf dem Server ausgeführt werden kann. Schritt 3: Stellen Sie Ihr Skript auf Ihrem Linux-Server oder auf RStudio Connect bereit. Schritt 4: Stellen Sie Ihre Shiny-App auf dem Shiny-Server oder in RStudio Connect bereit. Schritt 5: Automatische Aktualisierung der Daten einrichten. Zuletzt bearbeitet: 2025-01-22 17:01

Oder Sie können das ASUS-Produktregistrierungsprogramm von Ihrem Computer deinstallieren, indem Sie die Funktion zum Hinzufügen/Entfernen von Programmen in der Windows-Systemsteuerung verwenden. Wenn Sie das Programm ASUS Product Register Program finden, klicken Sie darauf und führen Sie dann einen der folgenden Schritte aus: Windows Vista/7/8: Klicken Sie auf Deinstallieren. Zuletzt bearbeitet: 2025-01-22 17:01

Alle IP-Adressen haben einen Netzwerk- und einen Host-Anteil. Bei der klassenlosen Adressierung endet der Netzwerkteil an einem der Trennpunkte in der Adresse (an einer Oktettgrenze). Die klassenlose Adressierung verwendet eine variable Anzahl von Bits für die Netzwerk- und Host-Teile der Adresse.. Zuletzt bearbeitet: 2025-01-22 17:01

Caching – Bevor die Antwort des Back-End-Servers an den Client zurückgegeben wird, speichert der Reverse-Proxy eine Kopie davon lokal. Wenn der Client (oder ein anderer Client) dieselbe Anfrage stellt, kann der Reverse-Proxy die Antwort selbst aus dem Cache bereitstellen, anstatt die Anfrage an den Backend-Server weiterzuleiten. Zuletzt bearbeitet: 2025-06-01 05:06

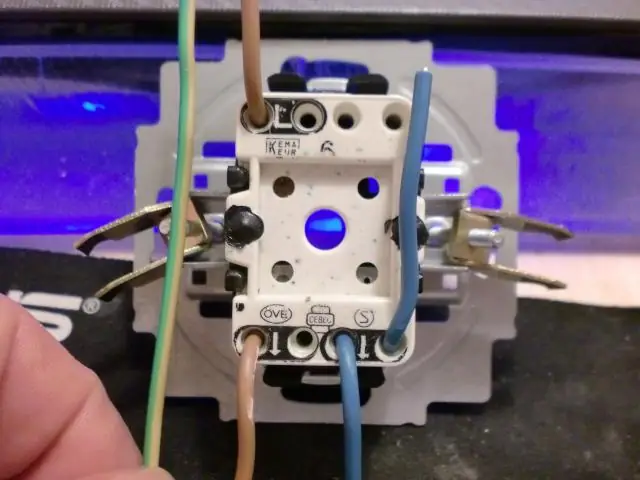

VIDEO Nur so, wie verkabelt man zwei Schalter und Lichter mit derselben Stromquelle? Schritt 1: Schalten Sie die Stromversorgung des Stromkreises aus. Schritt 2: Installieren Sie eine Doppelschalter-Wandbox und führen Sie das Zufuhrkabel durch.. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können einfach @SuppressWarnings("unchecked") verwenden, um ungeprüfte Warnungen in Java zu unterdrücken. Im Unterricht. Bei Anwendung auf Klassenebene ignorieren alle Methoden und Member in dieser Klasse die ungeprüfte Warnmeldung. In Methode. Bei Anwendung auf Methodenebene ignoriert nur diese Methode die ungeprüfte Warnmeldung. Im Eigentum. Zuletzt bearbeitet: 2025-01-22 17:01

Synonym Beispiele Erstaunlich: erstaunlich, überraschend, atemberaubend Fruchtbar, fruchtbar, reichlich, produktiv Mutig: mutig, tapfer, heroisch Verletzte: beschädigt, verwundet, verletzt Zusammenhalt: vereint, verbunden, eng verbunden Intelligent: brillant, klug, klug List: scharf, scharfer, glatter Kindle: entzünden, entzünden, brennen. Zuletzt bearbeitet: 2025-01-22 17:01

Führen Sie die VBA-Funktion "While Loop" in Microsoft Excel aus. Die Excel Do while-Schleife-Funktion ist eine weitere großartige Excel-Funktion, die Sie kennen sollten. Die Excel-Funktion Do While Loop wird verwendet, um eine Reihe definierter Anweisungen/Codes zu durchlaufen, während eine bestimmte Bedingung wahr ist. Zuletzt bearbeitet: 2025-06-01 05:06

Ton war das am häufigsten vorkommende Material und der Tonboden lieferte den Sumerern einen Großteil des Materials für ihre Kunst, einschließlich ihrer Töpferwaren, Terrakotta-Skulpturen, Keilschrifttafeln und Tonzylindersiegel, die zur sicheren Kennzeichnung von Dokumenten oder Eigentum verwendet wurden. Zuletzt bearbeitet: 2025-01-22 17:01

Prädikat. Das Prädikat ist der Teil eines Satzes, der das Verb und die Verbphrase enthält. Das Prädikat von 'Die Jungen gingen in den Zoo' ist 'in den Zoo gegangen'. Wir ändern die Aussprache dieses Substantivs ('PRED-uh-kit'), wenn wir es in ein Verb ('PRED-uh-kate') umwandeln. Zuletzt bearbeitet: 2025-01-22 17:01

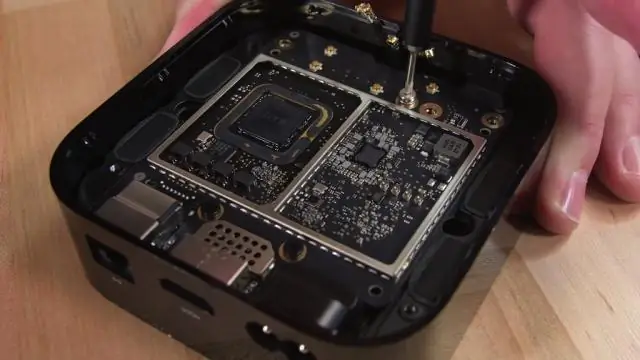

Wer keinen 4K-Fernseher hat, braucht den neuen Apple TV 4K (noch) nicht. Das neue Apple TV funktioniert auch auf Nicht-4K-Displays, aber ich würde nur empfehlen, die billigere vorherige Generation zu kaufen (149 US-Dollar gegenüber 179 US-Dollar für das 4K-Modell), es sei denn, Sie erwägen in Zukunft ein Upgrade auf einen 4K-Fernseher. Zuletzt bearbeitet: 2025-01-22 17:01

VMware vSphere® with Operations Management™ bietet die vertrauenswürdigste Virtualisierungsplattform mit entscheidenden betrieblichen Verbesserungen bei der Leistungsüberwachung und dem Kapazitätsmanagement. Zuletzt bearbeitet: 2025-01-22 17:01

Akamai Netsession Client ist eine Anwendungssoftware, die Peer-to-Peer-Netzwerke verwendet, um die Geschwindigkeit und Effizienz beim Herunterladen und Streamen von Daten-/Medieninhalten im Internet bereitzustellen. Die Software wird immer beliebter und viele Medienverlage verwenden sie, um Ihnen die Inhalte zu liefern. Zuletzt bearbeitet: 2025-01-22 17:01

Vorgehensweise Führen Sie an einer Eingabeaufforderung den folgenden Befehl aus, um das Zertifikat zu importieren: keytool.exe -import -alias [server] -file [server].der -keystore ram.keystore -storepass ibmram. Geben Sie yes ein, um das Zertifikat zu akzeptieren, und drücken Sie die Eingabetaste. Stellen Sie sicher, dass das Zertifikat zum Keystore hinzugefügt wurde. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Outer Join wird verwendet, um Ergebnisse zurückzugeben, indem Zeilen aus zwei oder mehr Tabellen kombiniert werden. Im Gegensatz zu einem Inner Join gibt der Outer Join jedoch jede Zeile aus einer angegebenen Tabelle zurück, selbst wenn die Join-Bedingung fehlschlägt. Zuletzt bearbeitet: 2025-01-22 17:01