Mehrschichtige Sicherheit ist eine Sicherheitsstrategie, bei der verschiedene Sicherheitskontrollen kombiniert werden, um eine umfassende mehrschichtige Verteidigung gegen Cybersicherheitsbedrohungen zu bilden. Wenn eine Sicherheitsebene ausfällt, hält eine andere das System und seine Daten sicher. Zuletzt bearbeitet: 2025-06-01 05:06

Die Methode between() der Klasse Period in Java wird verwendet, um einen Zeitraum zu erhalten, der aus der Anzahl von Jahren, Monaten und Tagen zwischen zwei gegebenen Daten (einschließlich Startdatum und ohne Enddatum) besteht. Dieser Zeitraum ergibt sich wie folgt: Teilen Sie nun die Anzahl der Monate in Jahre und Monate auf, basierend auf einem 12-Monats-Jahr. Zuletzt bearbeitet: 2025-01-22 17:01

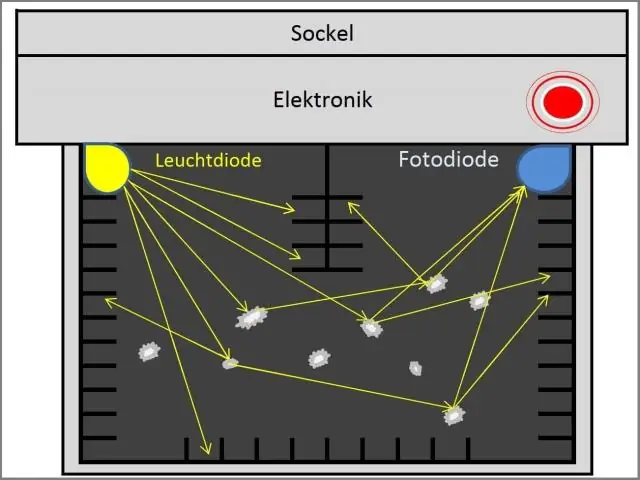

Beste drahtlose Rückfahrkameras Garmin - BC 30 Drahtlose Rückfahrkamera für SelectGarmin GPS - Schwarz. EchoMaster - Drahtlose Rückfahrkamera. Garmin - BC 40 Kabellose Rückfahrkamera für SelectGarmin GPS. BOYO - Digitale drahtlose Rückfahrkamera mit 7-Zoll-LCD-Farbmonitor - Schwarz. Metra - Rückfahrkamera für Nummernschild - Schwarz. Zuletzt bearbeitet: 2025-01-22 17:01

Embleme. Embleme sind bestimmte Gesten mit einer bestimmten Bedeutung, die bewusst verwendet und bewusst verstanden werden. Sie werden als Wortersatz verwendet und sind der Gebärdensprache ähnlicher als der alltäglichen Körpersprache. Zuletzt bearbeitet: 2025-01-22 17:01

So leeren Sie den Cache im Internet Explorer 11 Drücken Sie gleichzeitig die Tasten [Strg], [Umschalt] und [Entf]. Es öffnet sich ein Popup-Fenster. Entfernen Sie alle Häkchen außer der Auswahl 'Temporäre Internetdateien und Websitedateien'. Klicken Sie auf den Button 'Löschen', um den Browser-Cache zu leeren. Seite aktualisieren. Zuletzt bearbeitet: 2025-01-22 17:01

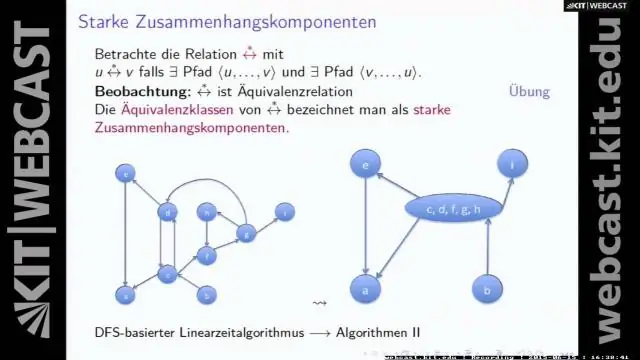

BFS steht für Breadth First Search. DFS steht für Depth First Search. 2. BFS (Breadth First Search) verwendet eine Warteschlangen-Datenstruktur, um den kürzesten Pfad zu finden. BFS kann verwendet werden, um den kürzesten Pfad einer einzelnen Quelle in einem ungewichteten Graphen zu finden, da wir in BFS einen Knoten mit minimaler Anzahl von Kanten von einem Quellknoten erreichen. Zuletzt bearbeitet: 2025-01-22 17:01

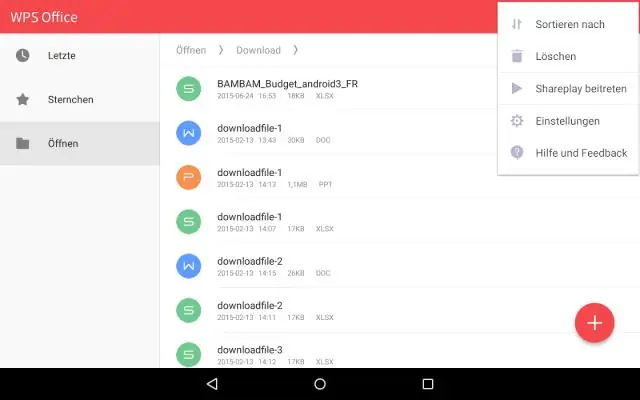

Schritt 1 Suchen Sie im Startmenü nach regedit. Klicken Sie hier, um den Editor auszuführen. Schritt 2 Gehen Sie im Regedit-Editor zu HKEY_LOCAL_MACHINE> SOFTWARE> Wow6432Node> Kingsoft>Office, klicken Sie mit der rechten Maustaste auf Office, um es zu löschen. Gehen Sie dann zu HKEY_CURRENT_USER> SOFTWARE> Kingsoft> Office, klicken Sie mit der rechten Maustaste auf Office, um es zu löschen. Zuletzt bearbeitet: 2025-01-22 17:01

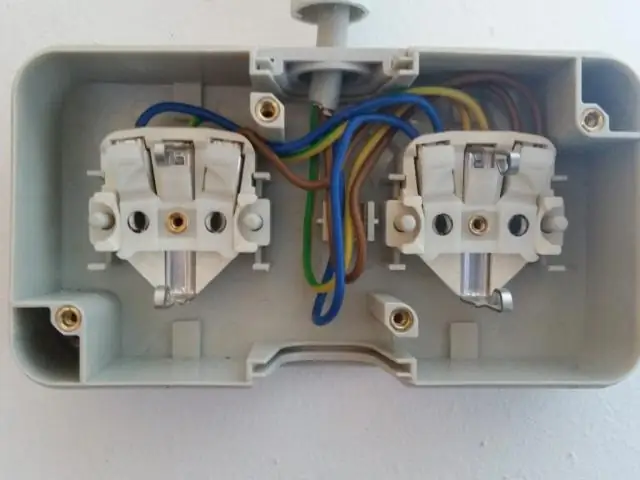

Schalten Sie die Stromzufuhr zum Stromkreis am Leistungsschalterfeld aus. Zöpfe machen. Schneiden Sie fünf 15 cm lange Längen von 14 massivem grünem THHN-Draht ab. Verbinden Sie die weißen oder neutralen Drähte in der Gangbox. Kleben Sie die Drahtmutter mit Isolierband an die Drähte. Schieben Sie die vier weißen Drähte in die Rückseite der Gruppenbox. Zuletzt bearbeitet: 2025-01-22 17:01

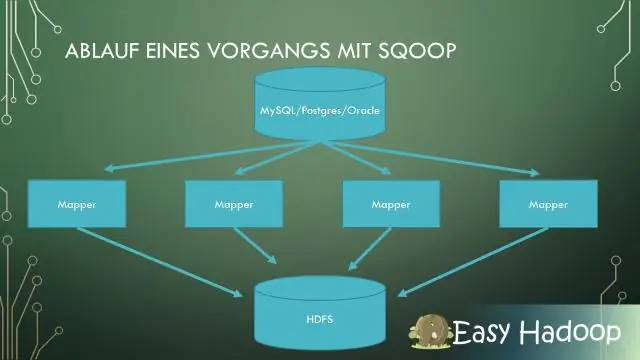

Die Online-Transaktionsverarbeitung ist eine Datenbanksoftware, die entwickelt wurde, um transaktionsbezogene Anwendungen im Internet zu unterstützen. OLTP-Datenbanksysteme werden häufig für die Auftragserfassung, Finanztransaktionen, das Kundenbeziehungsmanagement und den Einzelhandelsverkauf über das Internet verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

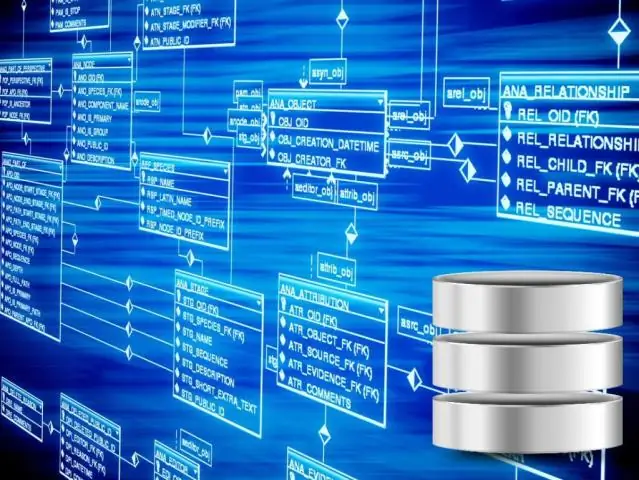

Integritätsbeschränkungen sind eine Reihe von Regeln. Es wird verwendet, um die Qualität der Informationen zu erhalten. Integritätsbeschränkungen stellen sicher, dass die Dateneinfügung, -aktualisierung und andere Prozesse so durchgeführt werden müssen, dass die Datenintegrität nicht beeinträchtigt wird. Zuletzt bearbeitet: 2025-06-01 05:06

Joyus möchte die wegweisende Plattform für videogetriebenen E-Commerce werden. Es produziert Videos wie „Die perfekte Seidenbluse enthüllt“und „Figurschmeichelnde Kleider für jedes Alter“, um für Waren zu werben. Benutzerbereich, der auch vorgestellte Produkte auf der Website kaufen kann. Zuletzt bearbeitet: 2025-01-22 17:01

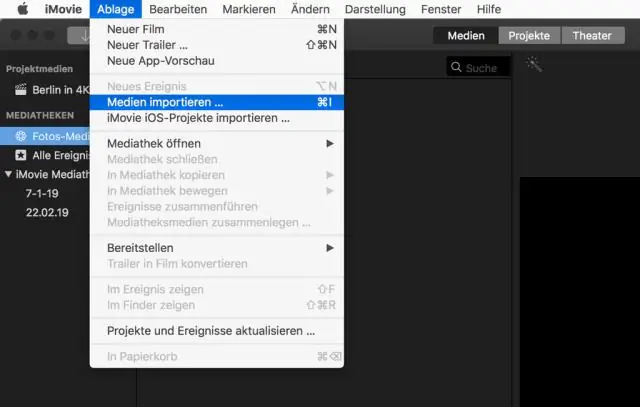

Laut der Apple Support-Website unterstützt iMovie das Importieren und Bearbeiten von MOV-Filmdateien. Aber es unterstützt nur einige. mov-Datei, die mit DV, MPEG-2, MPEG-4, H.264 oder AIC kodiert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie einfach die Daten filtern und die Daten in den Speicher passen, kann Postgres ungefähr 5-10 Millionen Zeilen pro Sekunde analysieren (bei einer vernünftigen Zeilengröße von beispielsweise 100 Byte). Wenn Sie aggregieren, sind Sie bei etwa 1-2 Millionen Zeilen pro Sekunde. Zuletzt bearbeitet: 2025-01-22 17:01

Wie ihr leistungsstärkerer Vorgänger ist die T6 eine DSLR mit APS-C-Crop-Sensor der Einstiegsklasse, die mit Canon EF- und EF-S-Objektiven funktioniert. Im Inneren der T6 befindet sich ein 18-MP-Sensor und ein Neun-Punkt-Autofokus-System, das von Canons DIGIC 4+-Bildprozessor angetrieben wird. Der native ISO-Bereich beträgt 100 bis 6.400, erweiterbar auf ISO 12.800. Zuletzt bearbeitet: 2025-06-01 05:06

Gehen Sie wie folgt vor, um eine Liste für Gruppen-Mailings in Yahoo Mail einzurichten: Wählen Sie oben rechts in der Navigationsleiste von Yahoo Mail Kontakte aus. Listen auswählen. Wählen Sie Liste erstellen im Bereich unter Listen. Zuletzt bearbeitet: 2025-01-22 17:01

Im Folgenden sind typische Windows-Tastenkombinationen und ihre Macintosh-Äquivalente aufgeführt, die für das Betriebssystem gelten. Systemverknüpfungen. Aktion Windows Macintosh Fenster minimieren Windows-Logo-Taste +M BEFEHL+M Neuer Ordner STRG+N BEFEHL+UMSCHALT+N Datei öffnen STRG+O BEFEHL+O Inhalt der Zwischenablage einfügen STRG+V BEFEHL+V. Zuletzt bearbeitet: 2025-01-22 17:01

Stereokarten mit nur zwei Audiokanälen haben nur die grünen (Ausgang), blauen (Eingang) und rosa (Mikrofon) Buchsen. Einige Soundkarten mit 8 (7.1) Audiokanälen verfügen nicht über den grauen (Middle Surround Speakers) Anschluss. Zuletzt bearbeitet: 2025-01-22 17:01

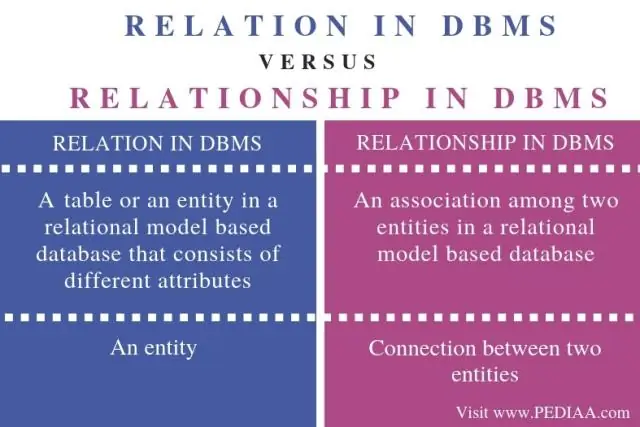

In einer relationalen Datenbank sollten separate Tabellen separate Entitäten darstellen. Es dreht sich alles um Daten. Wenn Sie ähnliche Daten in mehreren Gruppen haben, gibt es keine Logik, sie in mehreren Tabellen zu speichern. Es ist immer besser, denselben Datentyp in einer Tabelle (Entität) zu speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Um ein benutzerdefiniertes Weebly-Design zu erstellen, gehen Sie zuerst zur Registerkarte Design des Editors und wählen Sie eines der verfügbaren Designs von Weebly. Klicken Sie dann zurück im Design-Tab auf die Schaltfläche „HTML/CSS bearbeiten“unten in der Seitenleiste: Dies öffnet den Editor. Zuletzt bearbeitet: 2025-01-22 17:01

Alle Kundendaten, die in Atlassian Cloud-Produkten und -Diensten gespeichert sind, werden bei der Übertragung über öffentliche Netzwerke mit Transport Layer Security (TLS) 1.2+ mit Perfect Forward Secrecy (PFS) verschlüsselt, um sie vor unbefugter Offenlegung oder Änderung zu schützen. Alle Backup-Daten sind verschlüsselt. Zuletzt bearbeitet: 2025-01-22 17:01

Seitenlayouts. Seitenlayouts steuern das Layout und die Organisation von Schaltflächen, Feldern, S-Controls, Visualforce, benutzerdefinierten Links und Themenlisten auf Objektdatensatzseiten. Sie helfen auch bei der Bestimmung, welche Felder sichtbar, schreibgeschützt und erforderlich sind. Verwenden Sie Seitenlayouts, um den Inhalt von Datensatzseiten für Ihre Benutzer anzupassen. Zuletzt bearbeitet: 2025-01-22 17:01

Wie wir wissen, werden die Methoden update() und merge() im Ruhezustand verwendet, um das Objekt, das sich im getrennten Zustand befindet, in den Persistenzzustand zu konvertieren. In diesem Fall sollte Merge verwendet werden. Es führt die Änderungen des abgetrennten Objekts mit einem Objekt in der Sitzung zusammen, falls es vorhanden ist. Zuletzt bearbeitet: 2025-01-22 17:01

1 Byte = 8 Bit. 1 Kilobyte (K/Kb) = 2^10 Byte = 1.024 Byte. 1 Megabyte (M / MB) = 2^20 Byte = 1.048.576 Byte. 1 Gigabyte (G / GB) = 2^30 Byte = 1.073.741.824 Byte. Zuletzt bearbeitet: 2025-01-22 17:01

Um das aktuelle Fenster zu minimieren - halten Sie die Windows-Taste gedrückt und drücken Sie die Pfeiltaste nach unten. Um dasselbe Fenster zu maximieren (wenn Sie nicht zu einem anderen Fenster gewechselt haben) - halten Sie die Windows-Taste gedrückt und drücken Sie die Pfeiltaste nach oben. Eine andere Möglichkeit besteht darin, das Steuerelementmenü aufzurufen, indem Sie Alt + Leertaste drücken und dann "n" zum Minimieren oder "x" drücken” für maximieren. Zuletzt bearbeitet: 2025-01-22 17:01

Netzwerk-Auditing ist ein Prozess, bei dem Ihr Netzwerk sowohl in Bezug auf Software als auch Hardware abgebildet wird. Der Prozess kann entmutigend sein, wenn er manuell durchgeführt wird, aber glücklicherweise können einige Tools dabei helfen, einen großen Teil des Prozesses zu automatisieren. Der Administrator muss wissen, welche Maschinen und Geräte mit dem Netzwerk verbunden sind. Zuletzt bearbeitet: 2025-01-22 17:01

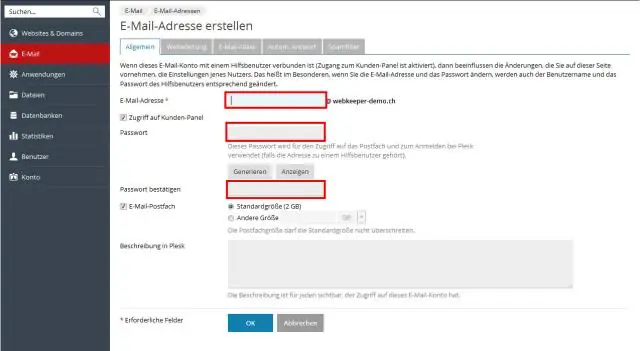

Ja, aber Sie müssen JEDE der anderen Adressenweiterleitung auf Ihre aktuelle Adresse ändern. So geht's am besten. Zuletzt bearbeitet: 2025-01-22 17:01

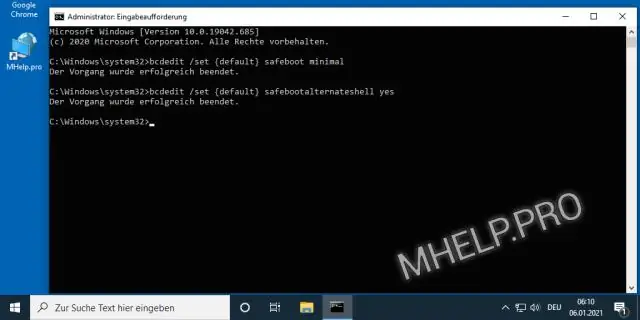

Überwachen Sie die Festplatten-E/A-Auslastung auf Servern mit Linux- und Windows-Betriebssystemen. Geben Sie zunächst den Befehl top in das Terminal ein, um die Auslastung Ihres Servers zu überprüfen. Wenn die Ausgabe nicht zufriedenstellend ist, überprüfen Sie den wa-Status, um den Status von Lesen und Schreiben von IOPS auf der Festplatte zu erfahren. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie den Ständer nach unten in Richtung des Monitors, bis er einrastet. Heben Sie die Basis vorsichtig an, um sicherzustellen, dass die Halterungsverriegelung vollständig eingerastet ist, bevor Sie das Display aufrichten. Zuletzt bearbeitet: 2025-01-22 17:01

Kerning passt den Abstand zwischen Buchstabenpaaren oder Zeichen an, um sie optisch ansprechender zu gestalten, und ist besonders wichtig für Überschriften oder große Schriften. (B) Optisches Kerning passt den Abstand zwischen benachbarten Zeichen basierend auf ihrer Form an. Zuletzt bearbeitet: 2025-01-22 17:01

Lasttests werden durchgeführt, um das Verhalten eines Systems sowohl unter normalen als auch unter erwarteten Spitzenlastbedingungen zu bestimmen. Es hilft, die maximale Betriebskapazität einer Anwendung sowie etwaige Engpässe zu identifizieren und zu bestimmen, welches Element eine Verschlechterung verursacht. Zuletzt bearbeitet: 2025-01-22 17:01

Eine unäre Beziehung liegt vor, wenn beide Teilnehmer der Beziehung dieselbe Entität sind. Zum Beispiel: Fächer können Voraussetzungen für andere Fächer sein. Eine ternäre Beziehung liegt vor, wenn drei Entitäten an der Beziehung teilnehmen. Zuletzt bearbeitet: 2025-01-22 17:01

So klonen Sie eine E-Mail: Klicken Sie im Home-Bereich auf das Symbol „E-Mail klonen“. Hinweis: Alternativ können Sie den Ordner/die E-Mail im Kommunikationsbereich suchen und im Dropdown-Menü Aktionen auf „Klonen“klicken. Geben Sie Ihrer geklonten E-Mail einen Titel. Wählen Sie aus, in welchem Ordner die geklonte E-Mail angezeigt wird. Klicken Sie auf "Speichern und bearbeiten", um den Klon Ihrer E-Mail abzuschließen. Zuletzt bearbeitet: 2025-01-22 17:01

Fast Wide oder Ultra Wide können bis zu 15 Geräte adressieren. - Ultra Narrow oder Ultra Wide ist bei vier oder mehr Geräten auf 1,5 Meter Kabellänge begrenzt. Zuletzt bearbeitet: 2025-01-22 17:01

2017 Also, wen hat Gartner erworben? Gartner erwirbt CEB Gärtner , das weltweit führende Forschungs- und Beratungsunternehmen für Informationstechnologie, hat seine Erwerb von CEB Inc., dem Branchenführer bei der Bereitstellung von Best Practice- und Talentmanagement-Einblicken.. Zuletzt bearbeitet: 2025-01-22 17:01

So überprüfen Sie, wie Sie eine Datei oder einen Ordner freigegeben haben: Melden Sie sich bei dropbox.com an. Klicken Sie auf Dateien. Navigieren Sie zu der gewünschten Datei oder dem gewünschten Ordner. Bewegen Sie den Mauszeiger über die Datei oder den Ordner und klicken Sie auf Freigeben. Wenn Sie eine Mitgliederliste sehen, haben Sie Ihrer Datei oder Ihrem Ordner Mitglieder hinzugefügt. Wenn du einen grauen Kreis mit einem Linksymbol darin siehst, hast du einen Link geteilt. Zuletzt bearbeitet: 2025-01-22 17:01

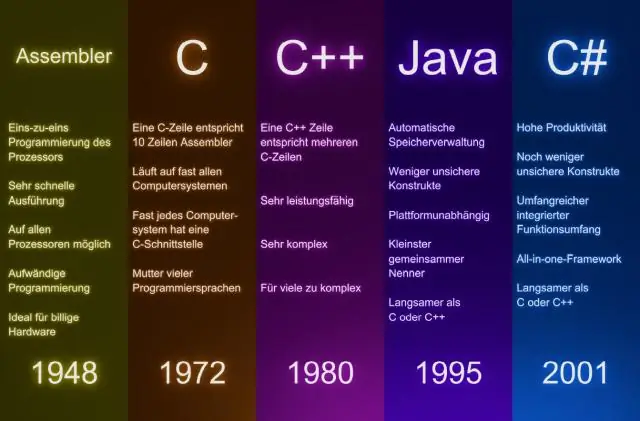

Der Zeichensatz für jede Computersprache kann definiert werden als, Es ist das grundlegende Rohmaterial jeder Sprache und wird verwendet, um Informationen darzustellen. Diese Zeichen können zu Formvariablen kombiniert werden. C verwendet Konstanten, Variablen, Operatoren, Schlüsselwörter und Ausdrücke als Bausteine, um ein grundlegendes C-Programm zu bilden. Zuletzt bearbeitet: 2025-01-22 17:01

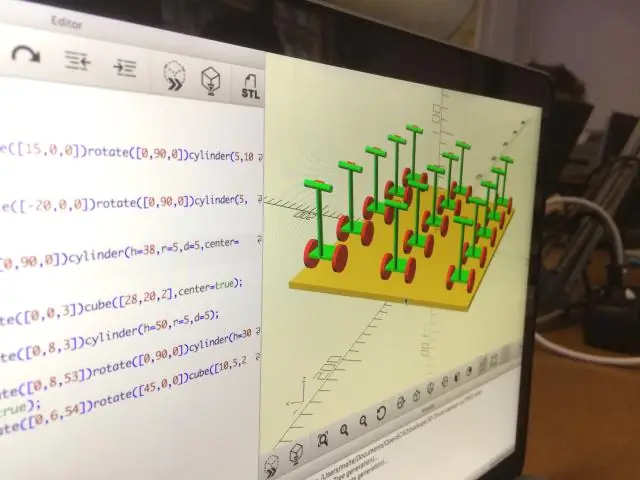

CAD oder computergestütztes Design bezieht sich auf jede Software, die von Architekten, Ingenieuren oder Bauleitern verwendet wird, um Präzisionszeichnungen oder Illustrationen von neuen Gebäuden entweder als zweidimensionale Zeichnungen oder dreidimensionale Modelle zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Roboter könnten bald Lehrer ersetzen. Tatsächlich könnten sie sie nicht nur ersetzen, sondern sie sollten und werden. Roboterlehrer „werden nie krank, vergessen nicht viel von dem, was ihnen beigebracht wird, arbeiten rund um die Uhr und können von überall nach überall liefern, wo es eine Internetverbindung gibt“, sagt Edtech-Unternehmer Donald Clarke. Zuletzt bearbeitet: 2025-01-22 17:01

Mac OS X Installieren Sie XQuartz auf Ihrem Mac, die offizielle X-Serversoftware für Mac. Führen Sie Anwendungen > Dienstprogramme > XQuartz.app aus. Klicken Sie mit der rechten Maustaste auf das XQuartz-Symbol im Dock und wählen Sie Anwendungen > Terminal. In diesem xterm-Fenster ssh in das Linux-System Ihrer Wahl mit dem -X-Argument (sichere X11-Weiterleitung). Zuletzt bearbeitet: 2025-01-22 17:01

Wie beim iPhone 7 und 7 Plus verbirgt das iPhone 8 das Antennenband in einem kaum wahrnehmbaren Streifen nahe der Oberkante und hinter dem Glas. Zuletzt bearbeitet: 2025-01-22 17:01