Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

WebScan ist eine Softwareanwendung, die entwickelt wurde, um die genaue Dateistruktur eines benannten Verzeichnisses auf Ihrer Festplatte aufzuzeichnen. Zu einem späteren Zeitpunkt können Sie erneut ausführen WebScan um einen detaillierten Vergleich zwischen der Dateistruktur, wie aufgezeichnet, und der Dateistruktur, wie sie bei der erneuten Ausführung ist, bereitzustellen WebScan.

Was ist in Anbetracht dessen ein Webanwendungsscan?

Scannen von Webanwendungen , auch bezeichnet als Internetanwendung Verletzlichkeit Scannen oder Internetanwendung Sicherheit Scannen , durchsucht eine Website nach Schwachstellen innerhalb von Web Applikationen . Nach der Analyse aller auffindbaren Netz Seiten und Dateien erstellt der Scanner eine Softwarestruktur der gesamten Website.

Wie kann ich außerdem die Sicherheit einer Website überprüfen? Überprüfen Sie, ob die Verbindung einer Site sicher ist

- Öffnen Sie in Chrome eine Seite.

- Um die Sicherheit einer Site zu überprüfen, sehen Sie sich links neben der Webadresse den Sicherheitsstatus an: Sicher. Info oder Nicht sicher. Nicht sicher oder gefährlich.

- Um die Details und Berechtigungen der Site anzuzeigen, wählen Sie das Symbol aus. Sie sehen eine Zusammenfassung darüber, wie privat Chrome die Verbindung einschätzt.

Vor diesem Hintergrund: Was sind Scan-Tools?

IP und Netzwerk Scan-Tools sind Software, die verschiedene Lücken im Netzwerk erkennt und vor beispiellosem und anormalem Verhalten schützt, das eine Bedrohung für das System darstellt. Es bietet eine bequeme Möglichkeit, Ihr Computernetzwerk zu sichern. Die Liste enthält sowohl Open Source (kostenlos) als auch kommerzielle (bezahlte) Software.

Wie führt man einen Schwachstellen-Scan durch?

Eine Schritt-für-Schritt-Anleitung zur Schwachstellenbewertung

- Erstbewertung. Identifizieren Sie die Assets und definieren Sie das Risiko und den kritischen Wert für jedes Gerät (basierend auf den Kundeneingaben), z. B. einen Sicherheitsbewertungs-Schwachstellen-Scanner.

- System-Baseline-Definition.

- Führen Sie den Schwachstellen-Scan durch.

- Erstellung von Schwachstellenbewertungsberichten.

Empfohlen:

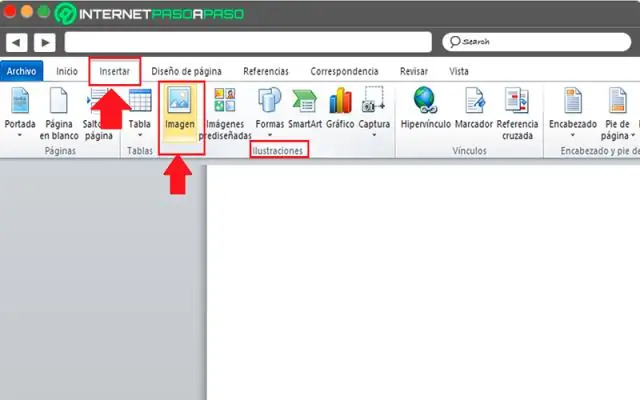

Wie füge ich ein Symbol in ein Word-Dokument 2010 ein?

Klicken Sie auf der Registerkarte Einfügen auf die Schaltfläche Objekt am rechten Ende. Klicken Sie im sich öffnenden Dialogfeld auf die Registerkarte Aus Datei erstellen. Klicken Sie auf die Schaltfläche Durchsuchen und suchen Sie die einzufügende Dokumentdatei. Aktivieren Sie das Kontrollkästchen für Als Symbol anzeigen und klicken Sie auf OK

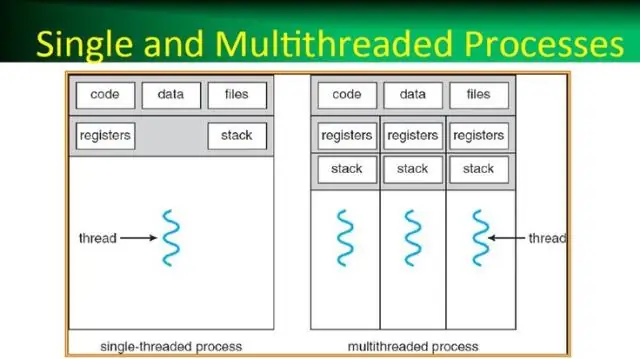

Was ist ein Prozess in einem Betriebssystem, was ist ein Thread in einem Betriebssystem?

Ein Prozess ist im einfachsten Sinne ein ausführendes Programm. Ein oder mehrere Threads laufen im Kontext des Prozesses. Ein Thread ist die Grundeinheit, der das Betriebssystem Prozessorzeit zuweist. Der Threadpool wird hauptsächlich verwendet, um die Anzahl der Anwendungs-Threads zu reduzieren und die Verwaltung der Worker-Threads zu ermöglichen

Was ist ein Hypervisor Was ist ein Beispiel für einen?

Goldberg klassifizierte zwei Arten von Hypervisoren: Typ-1-, native oder Bare-Metal-Hypervisoren. Diese Hypervisoren laufen direkt auf der Hardware des Hosts, um die Hardware zu steuern und Gastbetriebssysteme zu verwalten. VMware Workstation, VMware Player, VirtualBox, Parallels Desktop für Mac und QEMU sind Beispiele für Typ-2-Hypervisoren

Wie fügt man ein Bild in ein balsamiq Mockup ein?

Erstellen Sie in myBalsamiq ein Modell und fügen Sie ein Bild hinzu. Laden Sie das Projekt auf den Desktop herunter und entpacken Sie das Projekt. Öffnen Sie das Mockup in Balsamiq Mockups 2.x und wählen Sie Mockup XML exportieren. Bearbeiten Sie die Confluence-Seite, wählen Sie + UI-Mockup (mit dem Menüelement „+“in der Symbolleiste). Wählen Sie Mockup-XML importieren und fügen Sie Mockup-XML ein

Welche Art von Netzwerk ist das Internet Das Internet ist ein Beispiel für ein Netzwerk?

Das Internet ist ein sehr gutes Beispiel für ein öffentliches WAN (Wide Area Network). Ein Unterschied zwischen WAN und anderen Netzwerktypen besteht darin, dass es