Die zehn wichtigsten sozialwissenschaftlichen Fragen Wie können wir Menschen dazu bringen, auf ihre Gesundheit zu achten? Wie schaffen Gesellschaften effektive und widerstandsfähige Institutionen wie Regierungen? Wie kann die Menschheit ihre kollektive Weisheit steigern? Wie können wir die „Skill Gap“zwischen Schwarzen und Weißen in Amerika verringern?. Zuletzt bearbeitet: 2025-01-22 17:01

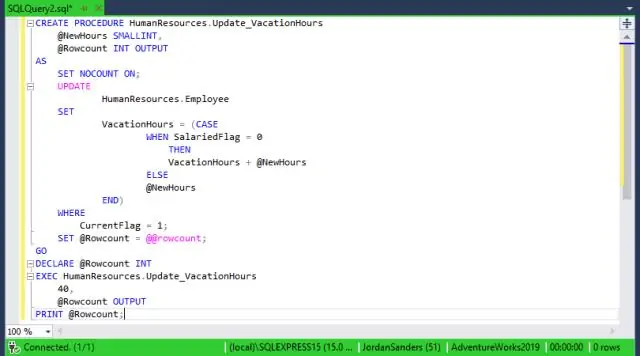

Mit Linked Servers können Sie eine Verbindung zu anderen Datenbankinstanzen auf demselben Server oder auf einem anderen Computer oder entfernten Servern herstellen. Es ermöglicht SQL Server, SQL-Skripts für OLE DB-Datenquellen auf Remoteservern mithilfe von OLE DB-Anbietern auszuführen. Zuletzt bearbeitet: 2025-01-22 17:01

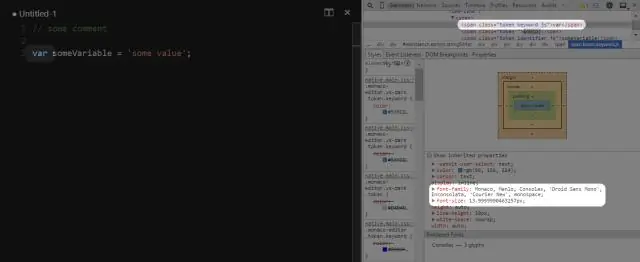

2 Antworten Graustufen (wenn aktivierte Schaltflächen farbig sind) heller machen oder eine transparente weiße Überlagerung darüber legen (wenn aktivierte Schaltflächen generell dunkel sind) flach machen (wenn aktivierte Schaltflächen eine 3D-Oberfläche haben) nicht hervorheben Schaltfläche, wenn Sie mit der Maus darüber fahren (von aktivierten Schaltflächen haben dieses Verhalten). Zuletzt bearbeitet: 2025-01-22 17:01

Eine Sicherheitsverletzung tritt auf, wenn sich ein Eindringling unbefugten Zugriff auf die geschützten Systeme und Daten eines Unternehmens verschafft. Cyberkriminelle oder bösartige Anwendungen umgehen Sicherheitsmechanismen, um geschützte Bereiche zu erreichen. Eine Sicherheitsverletzung ist eine Verletzung im Frühstadium, die zu Systemschäden und Datenverlust führen kann. Zuletzt bearbeitet: 2025-01-22 17:01

THUNDERBIRD-BENUTZER: Statusleisten-Schaltfläche: Klicken Sie auf die Schaltfläche zum Ändern von Schriftart und Größe des Themas in Ihrer Thunderbird-Statusleiste. Tools-Option: Wählen Sie das Tools-Menü in der Thunderbird-Menüleiste und klicken Sie auf die Option Theme Font & Size Changer. Es öffnet sich das Einstellungspanel für Theme Font & Size Changer. Zuletzt bearbeitet: 2025-01-22 17:01

Einer der wichtigsten Gründe, warum Sie in ein effektives BI-System investieren müssen, ist, dass ein solches System die Effizienz in Ihrem Unternehmen verbessern und dadurch die Produktivität steigern kann. Sie können Business Intelligence verwenden, um Informationen zwischen verschiedenen Abteilungen in Ihrem Unternehmen auszutauschen. Zuletzt bearbeitet: 2025-01-22 17:01

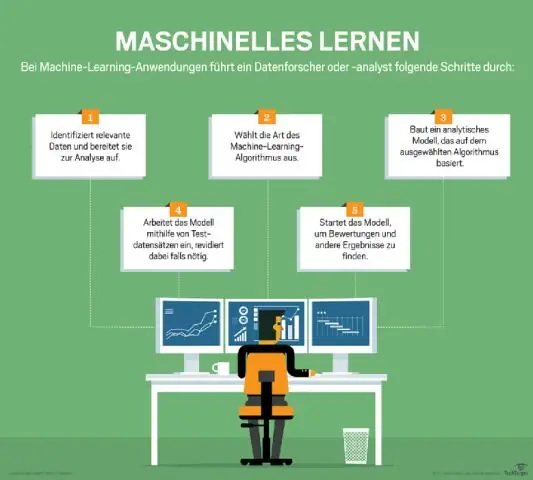

Geschwindigkeit: Java ist schneller als Python Java ist 25-mal schneller als Python. In Bezug auf die Parallelität schlägt Java Python. Java ist aufgrund seiner hervorragenden Skalierungsanwendungen die beste Wahl zum Erstellen großer und komplexer Machine-Learning-Anwendungen. Zuletzt bearbeitet: 2025-01-22 17:01

In Java gibt es zwei Arten von Modifikatoren: Zugriffsmodifikatoren und Nichtzugriffsmodifikatoren. Die Zugriffsmodifizierer in Java geben die Zugänglichkeit oder den Gültigkeitsbereich eines Felds, einer Methode, eines Konstruktors oder einer Klasse an. Wir können die Zugriffsebene von Feldern, Konstruktoren, Methoden und Klassen ändern, indem wir den Zugriffsmodifikator darauf anwenden. Zuletzt bearbeitet: 2025-06-01 05:06

Ähnlich wie ihre Funktionsgegenstücke werden JavaScript-Klassendeklarationen hochgezogen. Sie bleiben jedoch bis zur Auswertung nicht initialisiert. Dies bedeutet effektiv, dass Sie eine Klasse deklarieren müssen, bevor Sie sie verwenden können. Zuletzt bearbeitet: 2025-01-22 17:01

Hierarchisches Clustering kann Big Data nicht gut verarbeiten, aber K bedeutet Clustering. Dies liegt daran, dass die Zeitkomplexität von K Means linear ist, d. h. O(n), während die von hierarchischem Clustering quadratisch ist, d. h. O(n2). Zuletzt bearbeitet: 2025-01-22 17:01

Geben Sie das Konfigurationsterminal ein, um in den globalen Konfigurationsmodus zu wechseln. Geben Sie das Konfigurationsregister 0x2102 ein. Geben Sie end ein und geben Sie dann den Schreiblöschbefehl ein, um die aktuelle Startkonfiguration auf dem Router zu löschen. Zuletzt bearbeitet: 2025-06-01 05:06

3D Studio Max-Lizenzen kosten 1.545 USD/Jahr oder 195 USD/Monat als fortlaufendes Abonnement. Dies ist der Studiopreis, der für viele Solopreneure und kleinere Studios da draußen etwas schwer zu schlucken ist. Die Lizenzen für 3DS Studio Max und Maya Indie sind für 250 USD/Jahr pro Lizenz erhältlich. Das ist; beides würde $500 kosten. Zuletzt bearbeitet: 2025-01-22 17:01

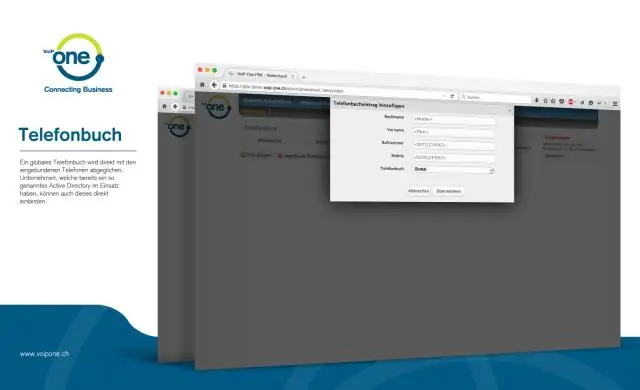

Rufen Sie an, um ein Telefonbuch zu bestellen. Dex Media bietet Festnetzabonnenten mit Verizon, FairPoint und Frontier ein kostenloses Verzeichnis. Sie können eine bestellen, indem Sie sie unter 1-800-888-8448 anrufen. Wenn verfügbar, geben Sie unbedingt an, ob Sie die englische oder spanische Version wünschen. Zuletzt bearbeitet: 2025-06-01 05:06

Kurze Bytes: Ein Ping-Paket kann auch fehlerhaft sein, um einen Denial-of-Service-Angriff durchzuführen, indem kontinuierliche Ping-Pakete an die Ziel-IP-Adresse gesendet werden. Ein kontinuierlicher Ping führt zu einem Pufferüberlauf auf dem Zielsystem und führt zum Absturz des Zielsystems. Der Ping-Befehl kann jedoch auch für andere Zwecke verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Was zu tun ist, wenn Sie auf Ihrem MacBook verschüttet haben Trennen Sie Ihr Gerät sofort vom Stromnetz. Schalten Sie den Laptop aus. Drehen Sie den Laptop bei geöffnetem Bildschirm auf den Kopf. Entfernen Sie die Batterie. Wenn der Computer auf dem Kopf steht, tupfen Sie den Bereich vorsichtig mit einem Papiertuch ab. Zuletzt bearbeitet: 2025-01-22 17:01

Drei Catch-Blöcke fangen die Ausnahmen ab und behandeln sie, indem sie die Ergebnisse in der Konsole anzeigen. Die Common Language Runtime (CLR) fängt Ausnahmen ab, die nicht von catch-Blöcken behandelt werden. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Anschließend kann man sich auch fragen, wie setze ich mein Barbie Dream House zurück? Zu zurücksetzen Hallo Traumhaus auf Werkseinstellungen, drücken und halten das Sprechtaste und drücken Sie das Zurücksetzen mit einer Büroklammer wechseln.. Zuletzt bearbeitet: 2025-06-01 05:06

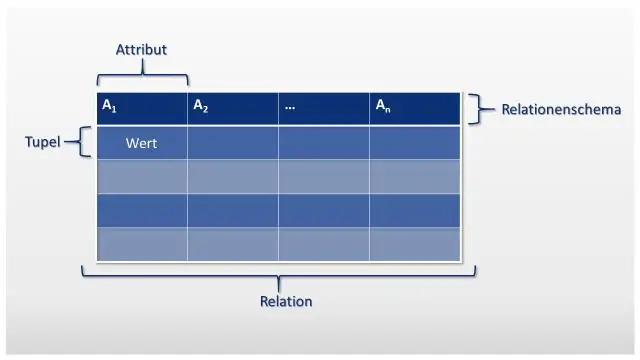

Eine relationale Datenbank ist ein Satz formal beschriebener Tabellen, aus denen auf viele verschiedene Arten auf Daten zugegriffen oder diese neu zusammengesetzt werden können, ohne dass die Datenbanktabellen neu organisiert werden müssen. Die Standardbenutzer- und Anwendungsprogrammierschnittstelle (API) einer relationalen Datenbank ist die Structured Query Language (SQL). Zuletzt bearbeitet: 2025-01-22 17:01

Schalten Sie Ihren iPod touch ein und richten Sie ihn ein. Halten Sie die Sleep/Wake-Taste gedrückt, bis das Apple-Logo angezeigt wird. Wenn sich der iPod touch nicht einschaltet, müssen Sie möglicherweise den Akku aufladen. Führen Sie einen der folgenden Schritte aus: Tippen Sie auf Manuell einrichten und befolgen Sie dann die Einrichtungsanweisungen auf dem Bildschirm. Zuletzt bearbeitet: 2025-01-22 17:01

Exponentielle Laufzeit. Die Menge von Problemen, die durch exponentielle Zeitalgorithmen gelöst werden können, für die jedoch keine polynomiellen Zeitalgorithmen bekannt sind. Ein Algorithmus heißt exponentiell, wenn T(n) durch 2poly(n) nach oben begrenzt ist, wobei poly(n) ein Polynom in n . ist. Zuletzt bearbeitet: 2025-01-22 17:01

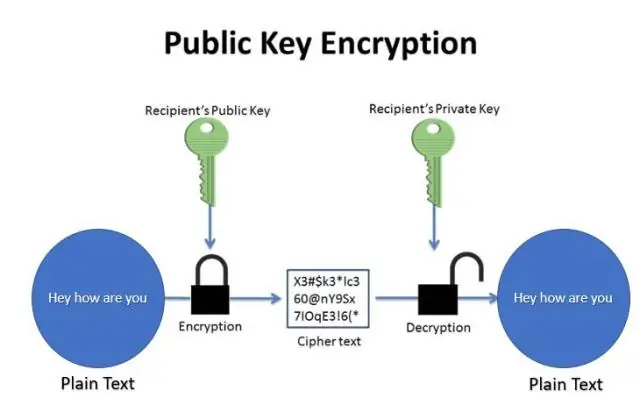

Der Absender schreibt eine Klartextnachricht und verschlüsselt sie mit einem geheimen Schlüssel. Die verschlüsselte Nachricht wird an den Empfänger gesendet, der die Nachricht mit demselben geheimen Schlüssel entschlüsseln kann. Wie funktioniert die asymmetrische Schlüsselverschlüsselung? Der Absender schreibt eine Nachricht und verschlüsselt sie mit einem öffentlichen Schlüssel. Zuletzt bearbeitet: 2025-01-22 17:01

Beste PowerPoint-Vorlagen Galerie Invictus PowerPoint-Vorlage. Leichte Business-PowerPoint-Vorlage. Glühbirne Idee PowerPoint-Vorlage. Inhaltsverzeichnis-Folien für PowerPoint. Mission und Vision PowerPoint-Vorlage. Business-Fallstudie PowerPoint-Vorlage. 30 60 90 Tage Plan Powerpoint-Vorlage. Zuletzt bearbeitet: 2025-01-22 17:01

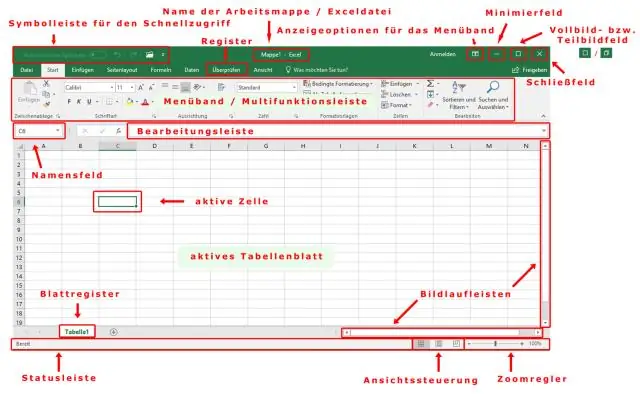

Wenn Sie Word, Excel oder PowerPoint öffnen, sind die Symbolleisten Standard und Formatierung standardmäßig aktiviert. Die Standardsymbolleiste befindet sich direkt unter der Menüleiste. Es enthält Schaltflächen, die Befehle wie Neu, Öffnen, Speichern und Drucken darstellen. Die Formatierungssymbolleiste befindet sich standardmäßig neben der Standardsymbolleiste. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie dazu zu den Windows Phone-Einstellungen. Gehen Sie zu ungefähr, scrollen Sie dann nach unten und tippen Sie auf "Ihr Telefon zurücksetzen" und bestätigen Sie die Warnung. Dadurch wird Ihr Telefon sauber. Warnung: Wenn Sie einen Werksreset durchführen, wird ALLES von Ihrem Telefon gelöscht. Zuletzt bearbeitet: 2025-01-22 17:01

Beim Threading wird die Parallelität durch mehrere Threads erreicht, aber aufgrund der GIL kann immer nur ein Thread gleichzeitig ausgeführt werden. Beim Multiprocessing wird der ursprüngliche Prozess unter Umgehung der GIL in mehrere untergeordnete Prozesse gegabelt. Jeder untergeordnete Prozess hat eine Kopie des gesamten Programmspeichers. Zuletzt bearbeitet: 2025-01-22 17:01

Mobiltelefone sind die perfekte Möglichkeit, mit anderen in Verbindung zu bleiben und dem Benutzer ein Gefühl der Sicherheit zu geben. Im Notfall kann ein Handy schnell helfen und unter Umständen Leben retten. Die Bedeutung von Mobiltelefonen geht jedoch weit über die persönliche Sicherheit hinaus. Zuletzt bearbeitet: 2025-01-22 17:01

Welche Sie bevorzugen, Sie können sie ganz einfach zum Family Hub hinzufügen. Tippen Sie einfach auf das Apps-Symbol, um alle verfügbaren Apps des Hubs anzuzeigen. Berühren und halten Sie als Nächstes die App, die Sie dem Startbildschirm hinzufügen möchten. Ein Popup-Menü wird angezeigt; Sie können entweder auf Zur Startseite hinzufügen tippen, um ein App-Symbol zu erstellen, oder auf Widget hinzufügen . tippen. Zuletzt bearbeitet: 2025-01-22 17:01

Viele sind vielleicht nicht ganz weg, aber einige der High-End-Drohnen sind mit fortschrittlicher Gesichtserkennungstechnologie ausgestattet. Mit dieser Technologie kann eine Drohne nette Dinge tun, wie Ihnen folgen, um Sie herum kreisen oder sich sogar auf Ihr Lächeln konzentrieren, um mit der Bordkamera ein ausgezeichnetes Selfie aufzunehmen. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie in der AWS-Konsole zu Services > SNS > Abonnements > Abonnements erstellen. Geben Sie im Feld Themen-ARN den ARN-Wert des von Ihnen erstellten SNS-Themas ein. Wählen Sie das Protokoll als Amazon SQS aus. Geben Sie im Feld Endpunkt den ARN-Wert der SQS-Warteschlange ein und erstellen Sie ein Abonnement. Zuletzt bearbeitet: 2025-01-22 17:01

Wie bei jedem E-Mail-Konto kann es gelegentlich zu Problemen beim Senden von Nachrichten kommen. Ein ungültiger Empfängerfehler bedeutet, dass Ihre Nachricht nicht erfolgreich zugestellt werden konnte. Abhängig von der Art der Nachricht, die Sie gesendet haben, kann dies bedeuten, dass eines von mehreren Problemen schief gelaufen ist. Zuletzt bearbeitet: 2025-01-22 17:01

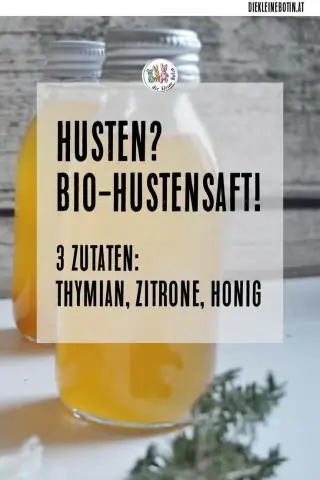

Hier sind ein paar natürliche Behandlungen, die Sie zur Termitenbekämpfung ausprobieren können: Nematoden. Nematoden sind parasitäre Würmer, die gerne Termiten fressen. Essig. Essig ist das Wundermaterial für Ihr Zuhause. Borate. Orangenöl. Nasser Karton. Sonnenlicht. Perimeter-Barriere. Vorbeugende Maßnahmen ergreifen. Zuletzt bearbeitet: 2025-06-01 05:06

SQL zwischen Syntax SELECT Spalte(n) FROM Tabellenname WHERE Spalte BETWEEN Wert1 AND Wert2; Mit der oben genannten Syntax können wir Werte als Teil des BETWEEN-Operators definieren. Außerdem bleibt die oben erwähnte Syntax für die Verwendung mit einem numerischen Wert, Textwert und Datumswert gleich. Zuletzt bearbeitet: 2025-01-22 17:01

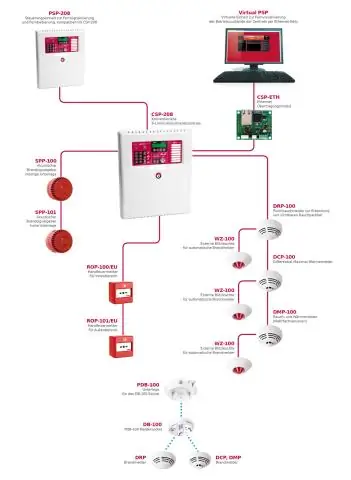

Ausgangsseitig ist ein Steuermodul. Es aktiviert Warngeräte wie eine Glocke oder ein Hornblitz. Es kann auch Relais aktivieren, die an automatische Türschließer, Aufzugssteuerungen, Feuerlöschsysteme, Rauchauswerfer und dergleichen angeschlossen sind. Was bedeutet der 3er Alarm, 2er Alarm usw.?. Zuletzt bearbeitet: 2025-01-22 17:01

Das conn, auch buchstabiert cun, conne, cond, conde und cund, ist der Akt der Kontrolle der Schiffsbewegungen auf See. Zuletzt bearbeitet: 2025-06-01 05:06

Starten der Anwendung Erstellen Sie ein ASP.NET-Web-API-Projekt. Wählen Sie in Visual Studio das Menü „Datei“-> „Neues Projekt“. Konfigurieren Sie das Web-API-Projekt für die Verwendung des lokalen IIS. Klicken Sie im Fenster „Solution Explorer“mit der rechten Maustaste auf das Projekt „webDemo“und klicken Sie auf den Menüpunkt „Eigenschaften“. Zuletzt bearbeitet: 2025-01-22 17:01

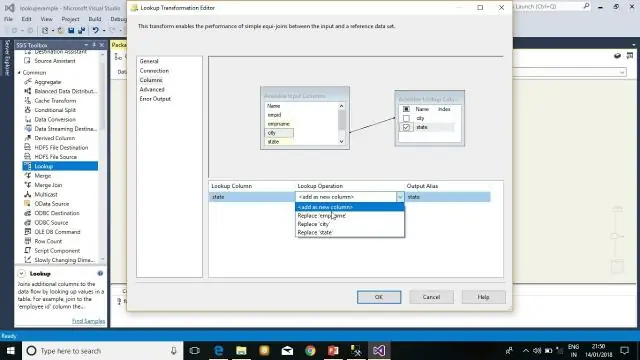

Die Zeilenstichprobenumwandlung in SSIS bietet eine Option zum Angeben der Anzahl der Zeilen, die Sie aus der Datenquelle abrufen möchten. Die Zeilenstichprobentransformation in SSIS nimmt die gesamten Daten aus einer Quelle und extrahiert nach dem Zufallsprinzip die ausgewählte Anzahl von Zeilen. Zuletzt bearbeitet: 2025-01-22 17:01

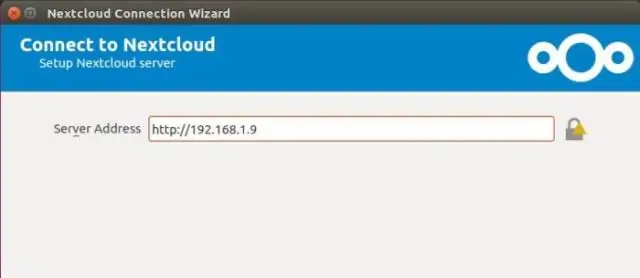

DIY-Cloud-Speicher ist normalerweise eine Client-Server-Software, Open Source oder kostenpflichtig, die Ihnen bei der Einrichtung und Wartung Ihrer eigenen Cloud hilft. Sie können einige DIY-Cloud-Speicherlösungen auf Netzwerkspeichergeräten einrichten oder die Optionen unserer besten Webhosting-Anbieter nutzen. Zuletzt bearbeitet: 2025-01-22 17:01

So blockieren Sie eingehende unerwünschte Anrufe auf Telefonen von Verizon Home Wählen Sie '*60' auf Ihrem Festnetztelefon ('1160', wenn Sie ein Telefon mit Wählscheibe verwenden). Wählen Sie die Telefonnummer, die Sie sperren möchten, wenn der automatisierte Dienst Sie auffordert, die Nummer einzugeben. Bestätigen Sie, dass die eingegebene Nummer korrekt ist. Zuletzt bearbeitet: 2025-01-22 17:01

Die Erstellung benutzerdefinierter Token ermöglicht es jedem Unternehmen, seine eigene digitale Markenwährung auf der Blockchain auszugeben, um Waren und Dienstleistungen innerhalb seines Projekts zu bezahlen. Zuletzt bearbeitet: 2025-01-22 17:01

Die gebräuchlichste Methode ist die Verwendung von Selektoren, um Elemente auf dem Bildschirm zu erkennen. Selektoren verwenden Attribute von UI-Objekten als Referenzpunkte. Selektor hat XML-Format. UIPath Studio verwendet Selektoren. Zuletzt bearbeitet: 2025-01-22 17:01