Das Headset wechselt automatisch in den Pairing-Modus. Wenn Sie ein zweites oder nachfolgendes Gerät koppeln (das Headset verfügt über Pairing-Informationen für andere Geräte), halten Sie die POWER-Taste etwa 7 Sekunden lang gedrückt. Vergewissern Sie sich, dass die Anzeige nach dem Loslassen der Taste abwechselnd blau und rot blinkt. Zuletzt bearbeitet: 2025-06-01 05:06

Sie war auf der Empfängerseite anderer vernichtender und bösartiger Angriffe von Kolumnistinnen. Ein oder zwei wurden in ihrer öffentlichen Kritik bissig, und einer beschuldigte ihn anonym des Betrugs. Ich werde versuchen, seinen bissigen Angriff auf den Film nicht persönlich zu nehmen und hoffe, dass sich das Publikum eine eigene Meinung bildet. Zuletzt bearbeitet: 2025-01-22 17:01

Die SOAP-API bietet eine leistungsstarke, bequeme und einfache SOAP-basierte Webservice-Schnittstelle für die Interaktion mit Salesforce. Sie können die SOAP-API verwenden, um Datensätze zu erstellen, abzurufen, zu aktualisieren oder zu löschen. Sie können auch die SOAP-API verwenden, um Suchen und vieles mehr durchzuführen. Verwenden Sie die SOAP-API in jeder Sprache, die Webdienste unterstützt. Zuletzt bearbeitet: 2025-01-22 17:01

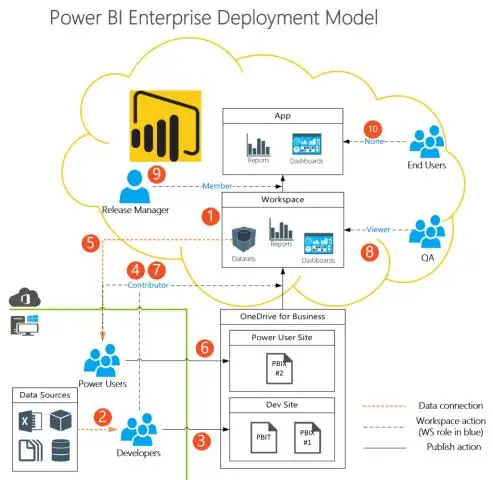

Um eine Verbindung mit Athena herzustellen, müssen Sie den in Schritt 1 eingerichteten ODBC-Connector auswählen. Power BI Desktop ermöglicht den Import von Daten durch Angabe eines Datenquellennamens (DSN) oder einer Verbindungszeichenfolge über ODBC. Optional können Sie auch eine SQL-Anweisung angeben, die für den ODBC-Treiber ausgeführt werden soll. Das ist es. Zuletzt bearbeitet: 2025-06-01 05:06

Um Postman zu verwenden, gehen Sie zu Anwendungen -> Postman und starten Sie Postman unter Linux oder führen Sie einfach den folgenden Befehl aus. Zuletzt bearbeitet: 2025-01-22 17:01

PHP ist eine serverseitige Skriptsprache. die verwendet wird, um statische Websites oder dynamische Websites oder Webanwendungen zu entwickeln. PHP steht für Hypertext Pre-processor, das früher für Personal Home Pages stand. PHP-Skripte können nur auf einem Server interpretiert werden, auf dem PHP installiert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Desktop-Videokonferenzen sind eine Form der Videotelekonferenz, bei der alle Hardware- und Softwareplattformkomponenten in einem Desktop-Computer enthalten sind. Zuletzt bearbeitet: 2025-01-22 17:01

Innerhalb der Hauptbereiche der wissenschaftlichen und kommerziellen Verarbeitung werden unterschiedliche Methoden verwendet, um die Verarbeitungsschritte auf Daten anzuwenden. Die drei Haupttypen der Datenverarbeitung, die wir besprechen werden, sind die automatische/manuelle, Batch- und Echtzeit-Datenverarbeitung. Zuletzt bearbeitet: 2025-01-22 17:01

HDD-Formfaktor (Festplattenlaufwerk-Formfaktor) ist die Größe oder Geometrie eines Datenspeichergeräts, das mit einer oder mehreren magnetisch beschichteten rotierenden Platten und einem oder mehreren beweglichen Betätigungsarmen mit Magnetköpfen zum Lesen und Schreiben von Informationen ausgestattet ist. Zuletzt bearbeitet: 2025-01-22 17:01

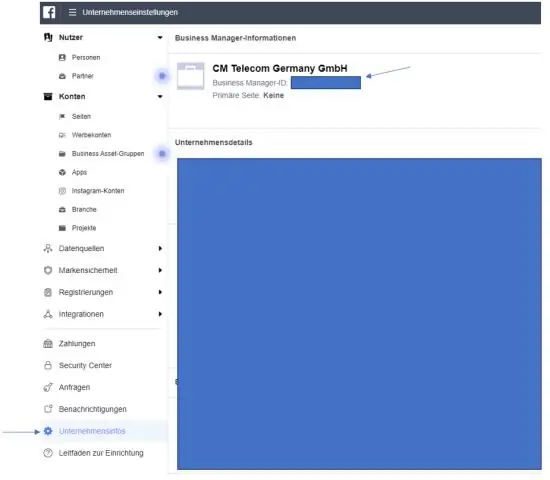

Wenn Sie auf Facebook auf Alle in Messenger anzeigen klicken oder direkt zu messenger.com gehen, hat Ihr Posteingang ein etwas anderes Format. Klicken Sie oben links in Ihrem Browser auf das Einstellungssymbol und wählen Sie Nachrichtenanfragen. Scrollen Sie nach unten zu allen Nachrichtenanfragen und Sie können auf klicken, um gefilterte Nachrichten anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Throwable ist eine Klasse-nicht-Schnittstelle, die in Java gefunden wird. Daher ist die Throwable-Klasse die Elternklasse aller Arten von Fehlern und Ausnahmen in der Java-Sprache. Objekte, die Instanzen dieser Klasse (oder einer ihrer untergeordneten Klassen) sind, werden nur von der JVM geworfen oder können von der Java-Anweisung throw geworfen werden. Zuletzt bearbeitet: 2025-01-22 17:01

Die Kurzfassung ist, dass TKIP ein älterer Verschlüsselungsstandard ist, der vom WPA-Standard verwendet wird. AES ist eine neuere WLAN-Verschlüsselungslösung, die vom neuen und sicheren WPA2-Standard verwendet wird. „WPA2“bedeutet also nicht immer WPA2-AES. Bei Geräten ohne sichtbare Option „TKIP“oder „AES“ist WPA2 jedoch im Allgemeinen gleichbedeutend mit WPA2-AES. Zuletzt bearbeitet: 2025-01-22 17:01

Um zu überprüfen, ob eine Anwendung schnell und effizient genug ist, verwenden wir clientseitige Leistungstests. Das bedeutet, die Reaktionszeit einer Webanwendung aus der Sicht eines einzelnen Benutzers zu überprüfen. Wir führen diese Tests gegen zwei Szenarien durch: Ein Benutzer, der zum ersten Mal auf die Webseite kommt (ohne Cache). Zuletzt bearbeitet: 2025-01-22 17:01

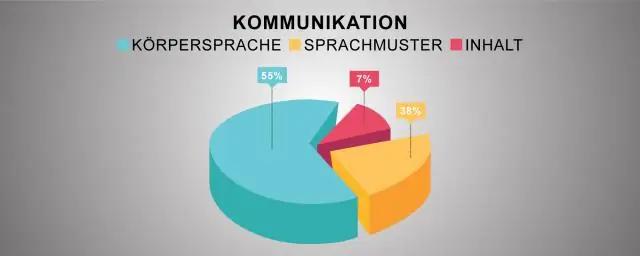

Die nonverbale Kommunikation besteht aus Tonfall, Körpersprache, Gestik, Blickkontakt, Mimik und Nähe. Diese Elemente verleihen Ihren Worten eine tiefere Bedeutung und Absicht. Gesten werden oft verwendet, um einen Punkt hervorzuheben. Gesichtsausdrücke vermitteln Emotionen. Zuletzt bearbeitet: 2025-01-22 17:01

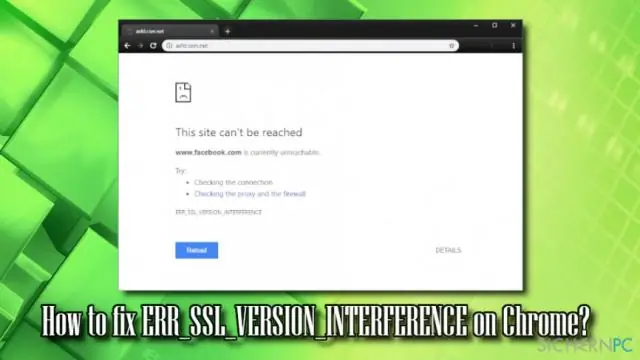

So deaktivieren Sie veraltete Versionen von SSL/TLS in Apache Verwenden Sie vi (oder vim), um SSL zu bearbeiten. Suchen Sie nach dem Abschnitt SSL Protocol Support: Kommentieren Sie die Zeile SSLProtocol all -SSLv2 -SSLv3, indem Sie ein Hash-Symbol davor hinzufügen. Fügen Sie eine Zeile darunter hinzu: Wir haben TLS 1.0/1.1 und SSL 2.0/3.0 deaktiviert und untersuchen die SSL Cipher Suite weiter. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte Öffnen Sie Ihren Ordner und stellen Sie sicher, dass unter den Ansichtsoptionen die Option Große Symbole oder Extragroße Symbole ausgewählt ist. Klicken Sie auf Organisieren > Ordner- und Suchoptionen. Klicken Sie auf die Registerkarte Ansicht. Deaktivieren Sie "Immer Symbole anzeigen und niemals Miniaturansichten" und Übernehmen. Aktualisieren Sie den Ordner und überprüfen Sie den Status. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte zum Verschieben von Azure-VMs Überprüfen Sie die Voraussetzungen. Bereiten Sie die Quell-VMs vor. Bereiten Sie die Zielregion vor. Kopieren Sie Daten in die Zielregion. Verwenden Sie die Replikationstechnologie von Azure Site Recovery, um Daten von der Quell-VM in die Zielregion zu kopieren. Testen Sie die Konfiguration. Führen Sie den Umzug durch. Verwerfen Sie die Ressourcen in der Quellregion. Zuletzt bearbeitet: 2025-01-22 17:01

Das Wichtigste bei NOT EXISTS und NOT IN ist, dass sie im Gegensatz zu EXISTS und IN nicht in allen Fällen gleichwertig sind. Insbesondere wenn NULL-Werte beteiligt sind, werden unterschiedliche Ergebnisse zurückgegeben. Um ganz genau zu sein, wenn die Unterabfrage auch nur eine Null zurückgibt, wird NOT IN mit keiner Zeile übereinstimmen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein boolescher Wert ist ein Datentyp, der entweder einen True- oder False-Wert speichern kann. Dies wird oft als 1 (wahr) oder 0 (falsch) gespeichert. Es ist nach George Boole benannt, der im 19. Jahrhundert erstmals ein algebraisches Logiksystem definierte. Boolesche Werte sind in Programmiersprachen üblich, aber existieren sie in SQL?. Zuletzt bearbeitet: 2025-01-22 17:01

Ressourcendatensätze Typ Typ-ID. (dezimal) Beschreibung MX 15 Mail Exchange Record NAPTR 35 Naming Authority Pointer NS 2 Nameserver Record NSEC 47 Next Secure Record. Zuletzt bearbeitet: 2025-06-01 05:06

Ein allgemeiner Hinweis: Polynome Die höchste Potenz der Variablen, die im Polynom vorkommt, wird als Grad eines Polynoms bezeichnet. Der führende Term ist der Term mit der höchsten Potenz, und sein Koeffizient wird als führender Koeffizient bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Kamera-App fehlt auf iPhone oder iPad Öffnen Sie „Einstellungen“. In iOS12 und höher wählen Sie „Bildschirmzeit“> „Datenschutz und Einschränkungen für Inhalte“> „Zugelassene Apps“. Wählen Sie in iOS 11 und niedriger „Allgemein“> „Einschränkungen“. Stellen Sie sicher, dass die „Kamera“nicht eingeschränkt ist. Es sollte auf „Ein“stehen. Zuletzt bearbeitet: 2025-06-01 05:06

Anti-Stoß. Stoßen ist ein Prozess, bei dem die Stifte über die Scherlinie springen, um Zugang zu erhalten. Anti-Bump-Schlösser funktionieren, indem sie mehr Stifte und speziell angefertigte Schlüssel haben, flache Stiftstapel haben, um ein "Hochspringen" zu verhindern, oder Schlösser, die programmierbare Seitenstangen und keine oberen Stifte haben. Zuletzt bearbeitet: 2025-06-01 05:06

Damit ein Ausdruck ein polynomischer Term ist, müssen alle Variablen im Ausdruck ganzzahlige Potenzen haben (oder die 'verstandene' Potenz von 1, wie in x1, die normalerweise als x geschrieben wird). Eine einfache Zahl kann auch ein Polynomterm sein. Zuletzt bearbeitet: 2025-01-22 17:01

Starten Sie bitbucket.org, melden Sie sich bei Ihrem Konto an, wählen Sie das Repository aus, das Sie importieren möchten. Wählen Sie HTTPS und kopieren Sie den Link. Android-Studio starten. Wählen Sie 'Projekt aus Versionskontrolle auschecken' aus, fügen Sie den Link ein, geben Sie die anderen Informationen wie gefragt ein und bestätigen Sie. Zuletzt bearbeitet: 2025-06-01 05:06

EMF ist eine Dateierweiterung für Enhanced MetaFile, ein Spool-Dateiformat, das beim Drucken vom Windows-Betriebssystem verwendet wird. Wenn ein Druckauftrag an den Drucker gesendet wird und dieser bereits eine andere Datei druckt, liest der Computer die neue Datei und speichert sie normalerweise auf der Festplatte oder im Speicher, um sie zu einem späteren Zeitpunkt zu drucken. Zuletzt bearbeitet: 2025-01-22 17:01

So überprüfen Sie Ihre Google Voicemail von einem anderen Telefon aus Wählen Sie Ihre Google Voice-Nummer und warten Sie, bis Ihre Begrüßung beginnt. Drücken Sie die Sterntaste auf der Telefontastatur. Geben Sie Ihre vierstellige persönliche Identifikationsnummer ein. Google Voice: Erste Schritte: Überprüfen von Voicemail-Nachrichten. Jupiterimages/Marke X Bilder/Getty Images. Zuletzt bearbeitet: 2025-01-22 17:01

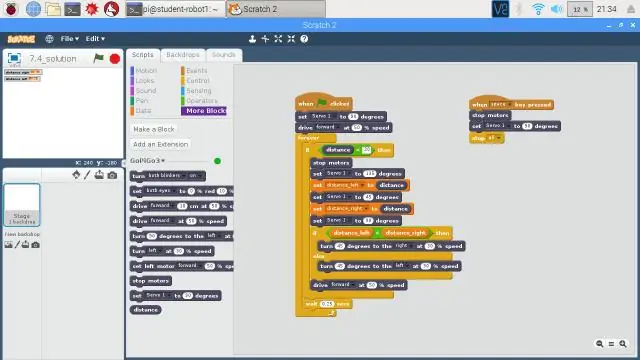

Der Offline-Editor von Scratch 2.0 ist eine Version von Scratch 2.0, die heruntergeladen und auf einem Computer installiert werden kann, anstatt in einem Webbrowser wie dem Online-Editor verwendet zu werden. Zuletzt bearbeitet: 2025-01-22 17:01

Kontinuitätstest durchführen Drehen Sie das Wählrad in den Durchgangstestmodus (Drücken Sie bei Bedarf die Durchgangstaste. Stecken Sie zuerst das schwarze Testkabel in die COM-Buchse. Dann stecken Sie das rote Kabel in die VΩ-Buchse. Schließen Sie den Stromkreis bei spannungslosem Stromkreis an die Testleitungen über die zu testende Komponente. Zuletzt bearbeitet: 2025-06-01 05:06

Letztes Schlüsselwort in Java. Zuallererst ist final ein Modifikator ohne Zugriff, der nur auf eine Variable, eine Methode oder eine Klasse anwendbar ist. Im Folgenden sind verschiedene Kontexte aufgeführt, in denen final verwendet wird. Endgültige Variablen. Wenn eine Variable mit dem Schlüsselwort final deklariert wird, kann ihr Wert nicht geändert werden, im Wesentlichen eine Konstante. Zuletzt bearbeitet: 2025-01-22 17:01

Die Fehlermeldung „Microsoft Jet-Datenbankmodul hat den Prozess angehalten, weil Sie und ein anderer Benutzer versuchen, dieselbe Datei zu öffnen [oder gleichzeitig dieselben Daten zu ändern]“weist darauf hin, dass eine der lokalen Datendateien, die CTI Navigator verwenden soll (Steuern, Listungsdaten, Wörterbuch oder Datenformat) können sein. Zuletzt bearbeitet: 2025-01-22 17:01

Schritt 1) Um einen neuen Benutzer in SAP HANA Studio anzulegen, gehen Sie wie unten gezeigt zur Registerkarte Sicherheit und folgen Sie den folgenden Schritten; Gehen Sie zum Sicherheitsknoten. Schritt 2) Ein Bildschirm zur Benutzererstellung wird angezeigt. Geben Sie den Benutzernamen ein. Geben Sie das Kennwort für den Benutzer ein. Dies sind Authentifizierungsmechanismen, standardmäßig wird Benutzername / Passwort für die Authentifizierung verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

RGB. Steht für 'Rot-Grün-Blau'. RGBbezieht sich auf drei Lichtfarben, die miteinander gemischt werden können, um verschiedene Farben zu erzeugen. Das RGB-Farbmodell ist ein "additives" Modell. Wenn 100 % jeder Farbe zusammengemischt werden, entsteht weißes Licht. Zuletzt bearbeitet: 2025-01-22 17:01

Die Apache Portable Runtime (APR) ist eine unterstützende Bibliothek für den Apache-Webserver. Es stellt eine Reihe von APIs bereit, die dem zugrunde liegenden Betriebssystem zugeordnet sind. Wenn das Betriebssystem eine bestimmte Funktion nicht unterstützt, stellt APR einen Ersatz bereit. Somit kann der APR verwendet werden, um ein Programm wirklich plattformübergreifend portierbar zu machen. Zuletzt bearbeitet: 2025-01-22 17:01

SharkBite Fittings werden mit einer PEX-Versteifung geliefert, die im Fitting für PEX, PE-RT und HDPE vorgespannt ist. Die PEX-Versteifung muss für Kupfer- oder CPVC-Anwendungen nicht entfernt werden. Schieben Sie das Fitting bis zu der Einfügemarke, die Sie gerade auf dem Rohr gemacht haben. Jetzt Wasser aufdrehen und Anschluss prüfen. Zuletzt bearbeitet: 2025-01-22 17:01

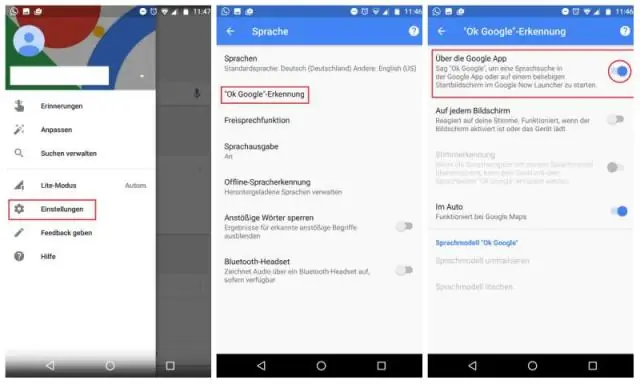

Wenn Sie verhindern möchten, dass Google Assistant zuhört, Sie aber trotzdem Ihre Fragen eingeben können, gehen Sie zu Einstellungen> Google Assistant (scrollen Sie ein paar Schritte nach unten)> Mikrofon> Schieben Sie den Schalter auf Aus (damit Sie das nicht sehen) Grün). Zuletzt bearbeitet: 2025-01-22 17:01

Mit einem leichten, DSLR-ähnlichen Gehäuse ist das SX530 HS ($430 Listenpreis) ein praktischer Begleiter für Ihre Reisen, Naturwanderungen und Familienurlaube. Es verfügt auch über manuelle Steuerungen für fortgeschrittene Fotografen und Wi-Fi- und NFC-Funktionen für einfacheres Teilen von Fotos. Zuletzt bearbeitet: 2025-01-22 17:01

IPX/SPX ist ein routingfähiges Protokoll, was bedeutet, dass die von ihm gelieferten Daten von einem Netzwerk in ein anderes übertragen werden können. Da das Internet so beliebt ist, verwenden selbst Novell-Netzwerke heute kein IPX/SPX, sondern stattdessen TCP/IP (Informationen zu TCP/IP finden Sie im folgenden Abschnitt). Zuletzt bearbeitet: 2025-01-22 17:01

Qualified Security Assessor (QSA) ist eine vom PCI Security Standards Council vergebene Bezeichnung für Personen, die bestimmte Anforderungen an die Informationssicherheit erfüllen, die entsprechende Schulung des PCI Security Standards Council absolviert haben, Mitarbeiter eines Qualified Security Assessors (QSA) sind. Zuletzt bearbeitet: 2025-01-22 17:01

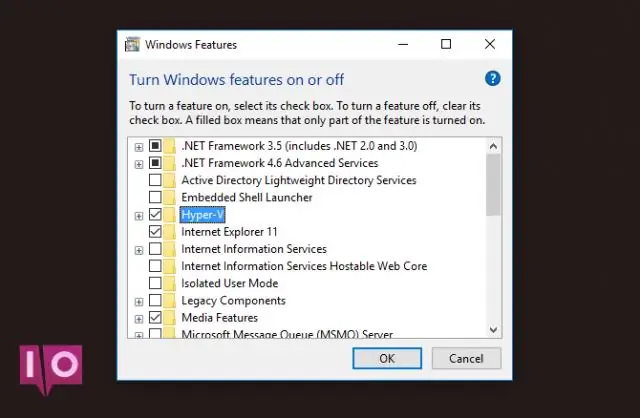

Hyper-V kann nicht nur virtuelle Windows- sondern auch Linux-Maschinen ausführen. Sie können eine unbegrenzte Anzahl von Linux-VMs auf Ihrem Hyper-VServer ausführen, da die meisten Linux-Distributionen kostenlos und Open Source sind. Zuletzt bearbeitet: 2025-01-22 17:01