Oft werden die beiden Begriffe synonym verwendet, weil sie mehr oder weniger dasselbe sind. Dies ist sehr ungenau, da sich das Deep Web nur auf nicht indexierte Seiten bezieht, während sich das Dark Web auf Seiten bezieht, die sowohl nicht indexiert sind als auch in illegale Nischen verwickelt sind. Zuletzt bearbeitet: 2025-01-22 17:01

Sobald das orange Licht erlischt, bedeutet dies, dass es vollständig aufgeladen ist und der Ladevorgang beendet werden sollte. Zuletzt bearbeitet: 2025-01-22 17:01

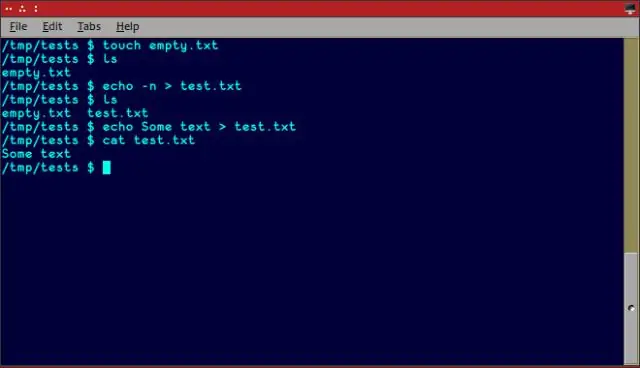

Der Touch-Befehl ist ein Standardbefehl, der im UNIX/Linux-Betriebssystem verwendet wird und zum Erstellen, Ändern und Modifizieren von Zeitstempeln einer Datei verwendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt mehrere Vorteile von Datenbankmanagementsystemen. Die wichtigsten davon sind Datenredundanz und -konsistenz, Datenfreigabe, Integritätsbeschränkungen und höhere Sicherheit. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Kerbe ist im Wesentlichen ein Ausschnitt oben in einem Teil der Bildschirmanzeige. Die erste ist die Verschiebung hin zu minimalen Blenden – die meisten seit 2017 eingeführten Telefone haben dünnere Rahmen um das Display herum, sodass sie kompakter sind – und Telefonhersteller können die Displaygröße erhöhen. Zuletzt bearbeitet: 2025-06-01 05:06

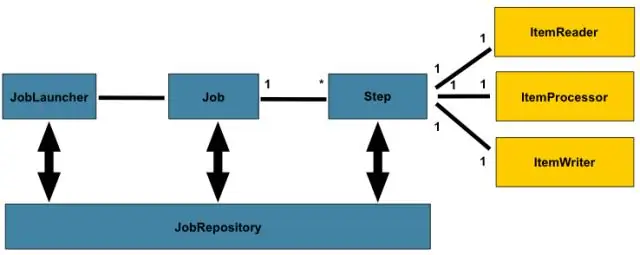

Ein ExecutionContext ist ein Satz von Schlüssel-Wert-Paaren mit Informationen, die entweder auf StepExecution oder JobExecution beschränkt sind. Spring Batch behält den ExecutionContext bei, was in Fällen hilft, in denen Sie einen Batchlauf neu starten möchten (z. B. wenn ein schwerwiegender Fehler aufgetreten ist usw.). Zuletzt bearbeitet: 2025-01-22 17:01

Banham-Sicherheitsschlösser sind hochwertige Schließvorrichtungen, die sowohl Wohn- als auch Gewerbeimmobilien sicher halten. Banham-Sicherheitsschlösser sind B.S. 3621-konform und umfassen eine Reihe von Riegel- und Riegelschlössern, die mit dem gleichen Schlüssel versehen sind. Zuletzt bearbeitet: 2025-01-22 17:01

Was sind einige der gängigsten Best Practices für API-Sicherheit? Verwenden Sie Token. Richten Sie vertrauenswürdige Identitäten ein und steuern Sie dann den Zugriff auf Dienste und Ressourcen, indem Sie diesen Identitäten zugewiesene Token verwenden. Verwenden Sie Verschlüsselung und Signaturen. Identifizieren Sie Schwachstellen. Verwenden Sie Kontingente und Drosselung. Verwenden Sie ein API-Gateway. Zuletzt bearbeitet: 2025-01-22 17:01

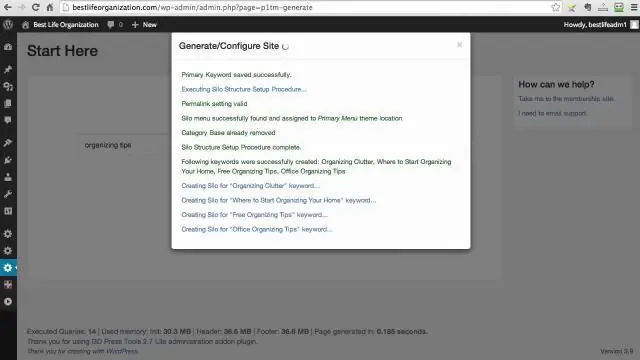

Ultimativer Leitfaden zum Erhalten von (KOSTENLOSEM) Traffic vonFacebook – Schritt für Schritt Links zu Ihrer Website hinzufügen. Geben Sie Ihrem Publikum, was es will. Holen Sie sich Expertentipps zur Optimierung der Seitenleistung. Finden Sie leistungsstarke Inhalte mit Buzzsumo. Erstellen Sie ein Facebook-Popup. Verwenden Sie interaktive Inhalte. Verwenden Sie Live-Video. Fügen Sie Ihren Facebook-Beiträgen einen CTA hinzu. Zuletzt bearbeitet: 2025-01-22 17:01

SDL Language Cloud API-Dokumentation. Die API ermöglicht es Entwicklern, Inhalte zur Übersetzung über die Übersetzungsplattform SDL Language Cloud einzureichen. Die API ermöglicht es Entwicklern, Übersetzungen als Service in ihren eigenen Anwendungen anzubieten, indem sie auf die proprietäre SDL Machine Translation-Technologie zugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

Produktbeschreibung. Dieser CVBS AV-zu-HDMI-Adapter (AV 2 HDMI) ist ein universeller Konverter für den analogen Composite-Eingang zum HDMI 1080p (60HZ)-Ausgang. Es wandelt RCA-Signale (AV, Composite, CVBS) in HDMI-Signale um, sodass Sie Ihr Video auf einem modernen Fernseher ansehen können. Zuletzt bearbeitet: 2025-01-22 17:01

Daten beziehen sich im Kontext von Datenbanken auf alle Einzelelemente, die entweder einzeln oder als Menge in einer Datenbank gespeichert sind. Daten in einer Datenbank werden hauptsächlich in Datenbanktabellen gespeichert, die in Spalten organisiert sind, die die darin gespeicherten Datentypen vorgeben. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie das Standardbetriebssystem in Windows 10 aus. Geben Sie im Feld Ausführen Msconfig ein und drücken Sie dann die Eingabetaste. Schritt 2: Wechseln Sie zur Registerkarte Boot, indem Sie darauf klicken. Schritt 3: Wählen Sie im Bootmenü das Betriebssystem aus, das Sie als Standardbetriebssystem festlegen möchten, und klicken Sie dann auf Als Standard festlegenOption. Zuletzt bearbeitet: 2025-01-22 17:01

2 Antworten. Der CRAWLER erstellt die Metadaten, die es GLUE und Diensten wie ATHENA ermöglichen, die S3-Informationen als Datenbank mit Tabellen anzuzeigen. Das heißt, Sie können den Glue-Katalog erstellen. Auf diese Weise können Sie die Informationen von s3 als Datenbank sehen, die aus mehreren Tabellen besteht. Zuletzt bearbeitet: 2025-01-22 17:01

Editor Wählen Sie die zu ändernde Keymap aus und klicken Sie auf die weißen Pfeile, um den Keymap-Baum zu öffnen. Wählen Sie aus, welcher Eingang die Funktion steuert. Ändern Sie die Hotkeys nach Belieben. Klicken Sie einfach auf die Verknüpfungseingabe und geben Sie die neue Verknüpfung ein. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn Sie eine Zeitschrift, die Sie nicht möchten, per Post erhalten, sollten in der Zeitschrift selbst Kontaktinformationen enthalten sein, mit denen Sie sich abmelden können. Sie können auch Ihre Adresse durchstreichen, „Abbrechen“und „Zurück an den Absender“schreiben und die Zeitschrift in den Briefkasten werfen. Zuletzt bearbeitet: 2025-06-01 05:06

Sie können Änderungen rückgängig machen, die noch nicht in die Quellcodeverwaltung übernommen wurden. Klicken Sie im Objekt-Explorer mit der rechten Maustaste auf das Objekt, den Ordner oder die Datenbank mit den Änderungen, die Sie rückgängig machen möchten, und wählen Sie Andere SQL-Quellcodeverwaltungsaufgaben > Änderungen rückgängig machen. Wählen Sie die Objekte mit Änderungen aus, die Sie rückgängig machen möchten, und klicken Sie auf Änderungen rückgängig machen. Zuletzt bearbeitet: 2025-01-22 17:01

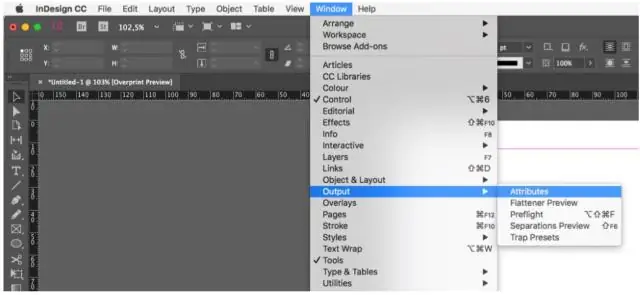

Was ist Überdrucken? Überdrucken bedeutet, dass eine Farbe direkt über eine andere Farbe gedruckt wird. Manchmal ist es beim Drucken sinnvoll, die obersten Objekte eines Stücks direkt auf andere vollständig gedruckte Objekte drucken zu lassen. Zuletzt bearbeitet: 2025-01-22 17:01

DLC – Der 4-Bit-Datenlängencode (DLC) enthält die Anzahl der übertragenen Datenbytes. EOF – Dieses 7-Bit-Feld für das Ende des Rahmens (EOF) markiert das Ende eines CAN-Rahmens (Nachricht) und deaktiviert das Bit-Stuffing, wodurch ein Stuffing-Fehler angezeigt wird, wenn es dominant ist. Zuletzt bearbeitet: 2025-06-01 05:06

Um sich optimal auf die AP Calculus AB-Prüfung vorzubereiten, sollten Sie bei Ihrem Rückblick diese drei Tipps im Hinterkopf behalten: Merken Sie sich wichtige Formeln. Machen Sie sich mit Ihrem Taschenrechner vertraut. Gewöhnen Sie sich daran, alle Ihre Arbeiten zu zeigen. Die Prüfung selbst umfasst drei Hauptthemen: Grenzen. Derivate. Integrale und der Fundamentalsatz der Analysis. Zuletzt bearbeitet: 2025-01-22 17:01

Die Top 10 der Konkurrenz von Alteryx sind Dataiku, MicroStrategy, Talend, Tableau, TIBCO, Trifacta, Domo, Sisense, Chartio und Datameer. Zusammen haben sie mit ihren geschätzten 13.1.000 Mitarbeitern über 2,5 Mrd. eingenommen. Alteryx hat 800 Mitarbeiter und belegt den 4. Zuletzt bearbeitet: 2025-01-22 17:01

Workgroup hat schnellere und zuverlässigere Anmeldungen, Domäne hat langsamere Anmeldungen und wenn der Server ausfällt, stecken Sie fest. Mit dem domänenbasierten Zugriff ist es einfacher, Benutzer zu verwalten, Updates bereitzustellen und Backups zu verwalten (insbesondere bei Verwendung der Ordnerumleitung). Zuletzt bearbeitet: 2025-01-22 17:01

Ausdrücken. js ist ein Node js-Webanwendungsserver-Framework, das speziell zum Erstellen von einseitigen, mehrseitigen und hybriden Webanwendungen entwickelt wurde. Es ist zum Standard-Server-Framework für Node geworden. js. Zuletzt bearbeitet: 2025-01-22 17:01

Im Wesentlichen kann die Super-Funktion verwendet werden, um auf geerbte Methoden – von einer Eltern- oder Geschwisterklasse – zuzugreifen, die in einem Klassenobjekt überschrieben wurden. Oder, wie die offizielle Python-Dokumentation sagt: „[Super is used to] gibt ein Proxy-Objekt zurück, das Methodenaufrufe an eine Eltern- oder Geschwisterklasse des Typs delegiert. Zuletzt bearbeitet: 2025-06-01 05:06

Aufgrund der Hintergrundbeleuchtung ist das Display in der Regel die stromhungrigste Komponente in jedem Telefon. OLEDs zeigen lebendigere Farben, haben tiefere Schwarz- und hellere Weißtöne und ein größeres Kontrastverhältnis, sodass die meisten Menschen sie dem LCD überlegen finden. Zuletzt bearbeitet: 2025-01-22 17:01

2. Schreiben Sie Ihr erstes C/C++-Programm in Eclipse Schritt 0: Starten Sie Eclipse. Starten Sie Eclipse, indem Sie ' eclipse.exe ' im Eclipse-Installationsverzeichnis ausführen. Schritt 1: Erstellen Sie ein neues C++-Projekt. Schritt 2: Schreiben Sie ein Hello-World-C++-Programm. Schritt 3: Kompilieren/Erstellen. Schritt 4: Ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

Google™ Backup and Restore – Samsung Galaxy Note®3 Tippen Sie auf einem Startbildschirm auf Apps (unten rechts). Tippen Sie auf der Registerkarte Apps auf Einstellungen. Tippen Sie auf Sichern und zurücksetzen. Tippen Sie auf Meine Daten sichern, um sie zu aktivieren oder zu deaktivieren. Tippen Sie auf Konto sichern. Tippen Sie auf das entsprechende Konto. Tippen Sie zum Aktivieren oder Deaktivieren auf Automatische Wiederherstellung. Zuletzt bearbeitet: 2025-01-22 17:01

Technische Kontrollen sind Sicherheitskontrollen, die das Computersystem ausführt. Die Kontrollen können automatisierten Schutz vor unbefugtem Zugriff oder Missbrauch bieten, die Erkennung von Sicherheitsverletzungen erleichtern und Sicherheitsanforderungen für Anwendungen und Daten unterstützen. Zuletzt bearbeitet: 2025-01-22 17:01

(Μ) Aus dem Griechischen bedeutet mikros 'klein', ein Präfix bedeutet 'extrem klein'. An SI-Einheiten angehängt bezeichnet es die Einheit × 10 &6. 2. Mikro- ist in den Geowissenschaften ein Präfix, das im engeren Sinne auf sehr feine magmatische Texturen angewendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Debugging ist ein wichtiger Bestandteil jeder Programmierentwicklung. In Apex haben wir bestimmte Tools, die zum Debuggen verwendet werden können. Einer davon ist das System. debug()-Methode, die den Wert und die Ausgabe der Variablen in den Debug-Protokollen ausgibt. Zuletzt bearbeitet: 2025-01-22 17:01

Die originelle Art, die Schriftgröße zu ändern Schalten Sie Ihren Kindle ein. Zum Entsperren streichen. Tippen Sie oben auf den Bildschirm. Wählen Sie die Grafik „Aa“aus. Passen Sie den Text auf die gewünschte Größe an oder wechseln Sie die Schriftarten komplett (Caecilia ist etwas größer und besser lesbar als beispielsweise Futura und Helvetica ist fetter). Zuletzt bearbeitet: 2025-01-22 17:01

Die Methode CompareTo() gibt einen int-Wert zurück, der entweder positiv, negativ oder null ist. Es vergleicht das Objekt, indem es das Objekt aufruft, das das Argument ist. Eine negative Zahl bedeutet, dass das aufrufende Objekt „kleiner“als das Argument ist. Zuletzt bearbeitet: 2025-01-22 17:01

Speichern einer PDF-Datei, die an eine E-Mail oder auf einer Website angehängt ist Tippen Sie auf Ihrem iPhone, iPad oder iPad touch auf die PDF-Datei, um sie zu öffnen. Tippen Sie auf die Schaltfläche zum Teilen. Tippen Sie auf In Bücher kopieren. Zuletzt bearbeitet: 2025-01-22 17:01

Schwarzweißkopien kosten 0,08 USD pro Seite, so dass eine 300-seitige Schwarzweißkopie auf weißem Standardpapier mit 28# 24,00 USD zuzüglich Steuern kostet. Doppelseitig wäre doppelt so viel. Farbkopien kosten 0,89 USD pro Seite, sodass 300 Seiten einseitig auf weißem Papier Nr. 28 267,00 USD zuzüglich Steuern kosten würden. Zuletzt bearbeitet: 2025-01-22 17:01

Netzwerk- und Computersystemadministratoren sind für den täglichen Betrieb dieser Netzwerke verantwortlich. Sie organisieren, installieren und unterstützen die Computersysteme einer Organisation, einschließlich lokaler Netzwerke (LANs), Weitverkehrsnetzwerke (WANs), Netzwerksegmente, Intranets und andere Datenkommunikationssysteme. Zuletzt bearbeitet: 2025-01-22 17:01

Um den Standardbrowser zu bearbeiten, streichen Sie im Menü Einstellungen zu GERÄT und tippen Sie dann auf Anwendungen. Tippen Sie auf Standardanwendungen. Tippen Sie auf Browser-App. Tippen Sie auf den gewünschten Browser. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Bézier-Kurve (ausgesprochen „bez-E-A“) ist eine Linie oder ein „Pfad“, der zum Erstellen von Vektorgrafiken verwendet wird. Es besteht aus zwei oder mehr Kontrollpunkten, die die Größe und Form der Linie definieren. Der erste und der letzte Punkt markieren den Anfang und das Ende des Pfads, während die Zwischenpunkte die Krümmung des Pfads definieren. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, es gibt Millionen von Schlössern mit demselben Schlüssel. Stellen Sie sich das so vor, Master Lock hat 8 Tiefen und vier Stifte für die meisten ihrer Schlösser. 8x8x8x8 = 4.096 mögliche Schlüsselpermutationen, einschließlich Schlüssel, die MACS (Maximum Adjacent Cut Specifications) überschreiten. Die tatsächliche Zahl ist niedriger. Zuletzt bearbeitet: 2025-01-22 17:01

Das Remoteverwaltungstool ist eine Software, die dem Hacker hilft, die volle Kontrolle über das Zielgerät zu erhalten. Ein Remote-Verwaltungstool (oder RAT) ist ein Programm, das von Hackern oder anderen Personen verwendet wird, um über das Internet oder über ein lokales Netzwerk aus der Ferne eine Verbindung zu einem Computer herzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

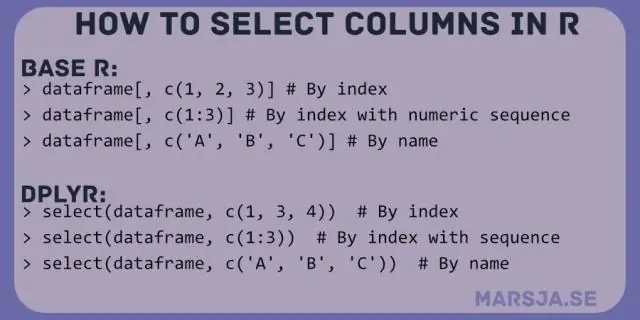

Select() wird verwendet, um eine Teilmenge eines Datenrahmens nach Spalten zu nehmen. select() nimmt einen Datenrahmen als erstes Argument und die Namen der Spalten dieses Datenrahmens in Anführungszeichen in weiteren Argumenten. Zuletzt bearbeitet: 2025-01-22 17:01