Beste Chromecast-Apps für iPhone und iPad Google Home. Youtube. Netflix. Zucken. YouTube-Gaming. TED. Taschenabgüsse. Trickreiche Titanen. Zuletzt bearbeitet: 2025-01-22 17:01

Verb (verwendet mit Objekt), cc'ed oder cc'd,cc·'ing. um ein Duplikat eines Dokuments, einer E-Mail oder dergleichen zu senden an: Ich schreibe meinem Chef immer einen CC, wenn ich ein Memo an mystaff schreibe. (ein Duplikat eines Dokuments, einer E-Mail oder dergleichen) an jemanden senden: Jim, bitte cc an jeden der Abteilungsleiter. Zuletzt bearbeitet: 2025-01-22 17:01

Frequenz: wie oft die SLA-Probe in Sekunden gesendet werden soll, hier alle 8 Sekunden. timeout: wie oft auf eine Antwort in Millisekunden gewartet werden soll, hier 6000 Millisekunden oder 6 Sekunden. Zuletzt bearbeitet: 2025-01-22 17:01

Wir können die WHEN NOT MATCHED BY SOURCE-Klausel in der MERGE-Anweisung von SQL Server verwenden, um die Zeilen in der Zieltabelle zu löschen, die nicht der Join-Bedingung mit einer Quelltabelle entsprechen. Wenn wir also WHEN NOT MATCHED BY SOURCE verwenden und die Zeile entweder löschen oder aktualisieren können. Zuletzt bearbeitet: 2025-01-22 17:01

Verfolgen Sie die IP-Adresse Ihres Geräts mit Gmail oder Dropbox Wenn Ihr Laptop oder Smartphone gestohlen wurde, können Sie einen Dienst wie Gmail oder Dropbox verwenden, um die IP-Adresse Ihres Diebes herauszufinden. Wenn Sie sich von einem beliebigen Computer aus bei diesen Diensten anmelden, wird die verwendete IP-Adresse protokolliert zeigt Ihre zuletzt verwendete IP in Ihrem Konto an. Zuletzt bearbeitet: 2025-01-22 17:01

Faxe sind in gewisser Weise weniger sicher, aber aus der Ferne schwerer zu erreichen. Wenn das Fax über Internettelefonie gesendet wird, ist es möglicherweise ähnlichen Computersicherheitsrisiken ausgesetzt wie eine E-Mail. Zuletzt bearbeitet: 2025-01-22 17:01

Irgendwann werden sie sich mit normaler Hautablösung herausarbeiten, oder der Körper wird sie abstoßen, indem sie einen kleinen Pickel bilden, der von selbst abfließt. Die anderen trainieren sich in der Regel mit normaler Hautablösung. Zuletzt bearbeitet: 2025-01-22 17:01

Secure Messaging ist wie ein sicheres E-Mail-Portal, aber ohne dass die Daten jedes Mal über das Internet kopiert werden, wenn eine Nachricht gesendet wird. Wenn es wirklich sicher ist, wird die Website verschlüsselt und ein nur dem Empfänger bekanntes Passwort eingegeben, um über eine verschlüsselte Webverbindung auf das verschlüsselte Dokument zuzugreifen. Zuletzt bearbeitet: 2025-06-01 05:06

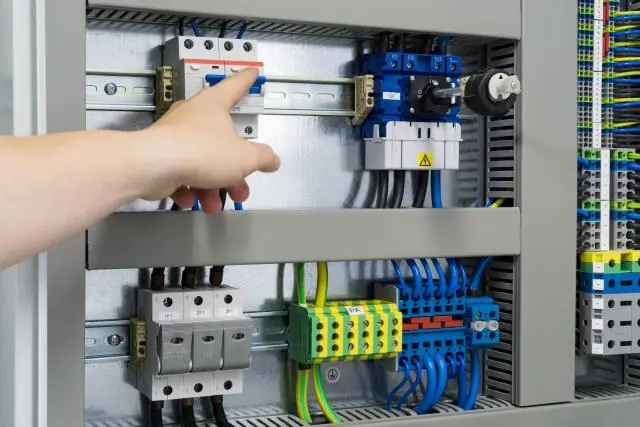

Überspannungsschutz, wie der Name schon sagt, unterdrückt und reguliert die Spannung und hält die Leistung im Fall einer Spitze oder eines Überspannungsschutzes konstant. Während ein Schutz einfach die Überspannung erkennt und das Gerät ausschaltet. Suppressor ist gut für Dinge wie Computer, bei denen Sie sich nicht ständig ein- und ausschalten möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Digitales Skizzieren kann mit einer Maus erfolgen, ist jedoch nicht das beste Werkzeug für diese Aufgabe. Entdecken Sie in diesem Tutorial die Vorteile der Verwendung eines Tablets. Dieses Tutorial ist ein einzelner Film aus dem SketchBook Pro 7 Essential Training-Kurs von lynda.com-Autor Veejay Gahir. Zuletzt bearbeitet: 2025-01-22 17:01

Die Geschwindigkeiten des NBN-Plans liegen zwischen 12 Mbit/s und 100 Mbit/s, je nachdem, welchen Plan Sie haben und wie viel Sie bezahlen. Der größte Unterschied zwischen Kabelbreitband und NBN ist die Uploadgeschwindigkeit. Kunden mit einem NBN 100-Plan können mit Geschwindigkeiten von 40 Mbit/s hochladen, während die Upload-Geschwindigkeit über Kabelbreitband nur 2 Mbit/s betragen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Wichtige Methoden der StringBuffer-Klasse werden verwendet, um die angegebene Zeichenfolge mit dieser Zeichenfolge anzuhängen. Die append()-Methode wird überladen wie append(char), append(boolean), append(int), append(float), append(double) etc. wird verwendet, um den angegebenen String mit diesem String an der angegebenen Position einzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Instagram für Windows 10-Tablets ist jetzt im Windows App Store verfügbar. Die App enthält alle wichtigen Funktionen, einschließlich Instagram Stories, Direct und Explore. Und Sie können direkt von Ihrem Windows 10-Tablet-Gerät aus aufnehmen, bearbeiten und teilen. Zuletzt bearbeitet: 2025-01-22 17:01

Analog zur Flexibilität im Allgemeinen bezieht sich die Flexibilität von Programmiersprachen auf die unerwartet vielen Möglichkeiten, wie Äußerungen in der Sprache verwendet werden können. Die Flexibilität bei der Gestaltung eines Programms wird durch den Quellcode geboten: Die Modifikation des Quellcodes eines Programms passt das Design des Programms an. Zuletzt bearbeitet: 2025-01-22 17:01

So fügen Sie einen Absender hinzu: Navigieren Sie zu Marketing und klicken Sie dann auf Absender. Klicken Sie oben rechts auf der Seite Absenderverwaltung auf Neuen Absender erstellen. Füllen Sie alle Felder auf der Seite aus und klicken Sie dann auf Speichern. Überprüfen Sie den Posteingang der von Ihnen eingegebenen E-Mail-Adresse und klicken Sie auf den Link in der E-Mail, um die E-Mail-Adresse des Absenders zu bestätigen. Zuletzt bearbeitet: 2025-01-22 17:01

Halten Sie [Strg] gedrückt und wählen Sie dann mehr als ein Arbeitsblatt aus. Klicken Sie auf Bearbeiten > Füllen > AcrossWorksheets. Das Dialogfeld Arbeitsblattübergreifend ausfüllen wird angezeigt. Die Daten werden über die als Gruppe angegebenen Multiplesheets gefüllt. Zuletzt bearbeitet: 2025-01-22 17:01

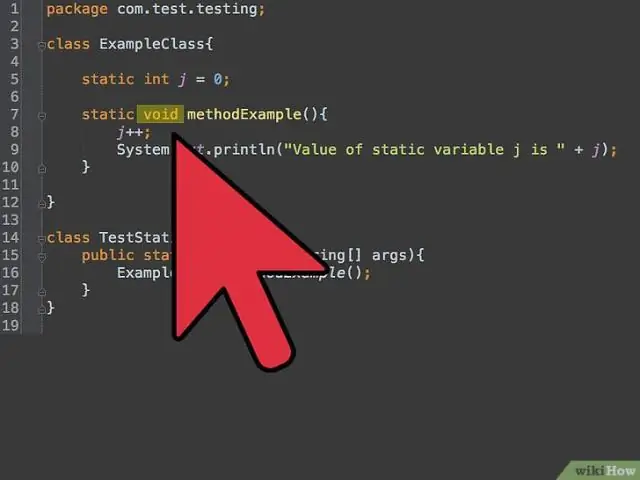

Einen Wert von einer Methode zurückgeben Wenn eine Methode keinen Wert zurückgibt, muss sie als void deklariert werden. Die Methode pop() in der Klasse Stack gibt jedoch einen Referenzdatentyp zurück: ein Objekt. Methoden verwenden den Rückgabeoperator, um einen Wert zurückzugeben. Jede Methode, die nicht als void deklariert wird, muss eine return-Anweisung enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

So bearbeiten Sie ein Profil Bewegen Sie den Mauszeiger über den Namen in der oberen rechten Ecke der Seite und klicken Sie auf Profile verwalten. Klicken Sie neben dem Profil, das Sie bearbeiten möchten, auf das Stiftsymbol. Ändern Sie den Namen, das Geschlecht und/oder die Einstellungen und klicken Sie auf Speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie im Navigationsbereich mit der rechten Maustaste auf das Formular oder den Bericht, und klicken Sie dann im Kontextmenü auf Entwurfsansicht oder Layoutansicht. Klicken Sie auf der Registerkarte Entwurf in der Gruppe Kopf-/Fußzeile auf Titel. Der Formular- oder Berichtskopfzeile wird ein neues Label hinzugefügt, und der Formular- oder Berichtsname wird als Titel angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

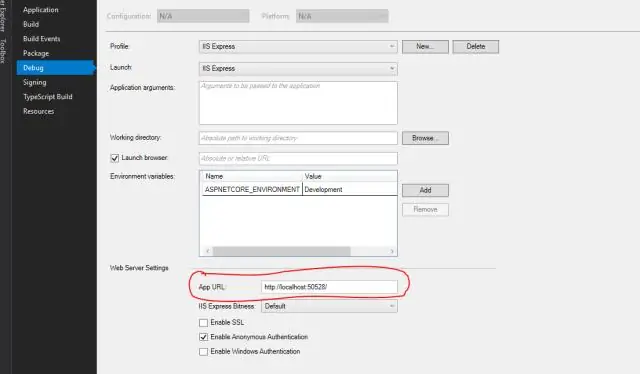

Umgebungsvariablen setzen (-e, --env, --env-file) Beim Ausführen des Befehls überprüft der Docker CLI-Client den Wert der Variablen in Ihrer lokalen Umgebung und übergibt ihn an den Container. Wenn no = angegeben wird und diese Variable nicht in Ihre lokale Umgebung exportiert wird, wird die Variable nicht im Container festgelegt. Zuletzt bearbeitet: 2025-01-22 17:01

Hibernate ist eine Implementierung der Java Persistence API (JPA)-Spezifikation. JTA (Java Transaction API) ist der Java-Standard/die Java-Spezifikation für verteilte Transaktionen. Es kommt ins Bild, wenn Sie Transaktionen haben, die sich über mehrere Verbindungen/DBs/Ressourcen erstrecken. Atomikos ist eine Implementierung von JTA. Zuletzt bearbeitet: 2025-01-22 17:01

Sehen Sie sich das Apple-Event auf AppleTV an. Suchen Sie nach der Apple Events-App und laden Sie sie auf Ihrem neuen Apple TV herunter. Suchen Sie im App Store auf Ihrem Apple TV nach „Apple Events“und klicken Sie dann auf den Get-Button. Sie können die Keynote vom 21. März sowie einige archivierte Apple-Events von früher live mitverfolgen. Zuletzt bearbeitet: 2025-01-22 17:01

32767 Byte Standard- und Mindestgröße ist 1 Byte. NUMBER(p,s) Zahl mit Genauigkeit p und Skala s. Die Genauigkeit p kann von 1 bis 38 reichen. Die Skala s kann von -84 bis 127 . reichen. Zuletzt bearbeitet: 2025-01-22 17:01

Um die Akkulaufzeit zu verlängern, können Sie: Apps deinstallieren, die zu viel Akku oder RAM verbrauchen und nicht verwendet werden. Schalten Sie Bluetooth aus, wenn es nicht verwendet wird. Passen Sie die Anzeigeeinstellungen auf die niedrigste Einstellung an oder verwenden Sie die automatische Helligkeit. Schalten Sie das GPS aus, wenn es nicht verwendet wird. WLAN ausschalten, wenn es nicht verwendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

PowerShell starten: Containerfunktion installieren: Virtuelle Maschine neu starten: Das Basisbetriebssystem kann mit dem ContainerImage PowerShell-Modul installiert werden. Sehen Sie sich die Liste der verfügbaren Betriebssystemimages an: Installieren Sie das Windows Server Core-Basisbetriebssystemimage: Laden Sie das Skript herunter, um Docker zu installieren: Führen Sie das Skript aus:. Zuletzt bearbeitet: 2025-06-01 05:06

Android-Architektur. Die Android-Architektur ist ein Software-Stack von Komponenten zur Unterstützung der Anforderungen eines mobilen Geräts. Der Android-Software-Stack enthält einen Linux-Kernel, eine Sammlung von c/c++-Bibliotheken, die durch ein Anwendungsframework bereitgestellt werden, Dienste, Laufzeit und Anwendung. Zuletzt bearbeitet: 2025-01-22 17:01

CCTV wurde später in Banken und Geschäften üblich, um Diebstahl zu verhindern, indem Beweise für kriminelle Aktivitäten aufgezeichnet wurden. 1998 waren in New York City 3.000 CCTV-Systeme im Einsatz. Experimente im Vereinigten Königreich in den 1970er und 1980er Jahren, darunter auch Outdoor-Videoüberwachung in Bournemouth im Jahr 1985, führten später in diesem Jahrzehnt zu mehreren größeren Versuchsprogrammen. Zuletzt bearbeitet: 2025-06-01 05:06

200 Fuß Wachsen Mahagonibäume schnell? Wachsendes Mahagoni In seinem natürlichen Lebensraum, a Mahagonibaum wächst relativ schnell ähnlich wie die meisten tropischen Bäume - etwa 3 bis 4 Fuß pro Jahr. Mahagoni ist eine dominante erste Geschichte Baum und als solches nicht größer werden gut im Schatten.. Zuletzt bearbeitet: 2025-01-22 17:01

Zypressenkiefern können von Termiten beschädigt werden, wenn sie über einen längeren Zeitraum liegen gelassen werden oder wenn sie durch Feuchtigkeit beschädigt werden. Weiße Zypresse scheint termitenresistenter zu sein als rote Zypresse. Zuletzt bearbeitet: 2025-01-22 17:01

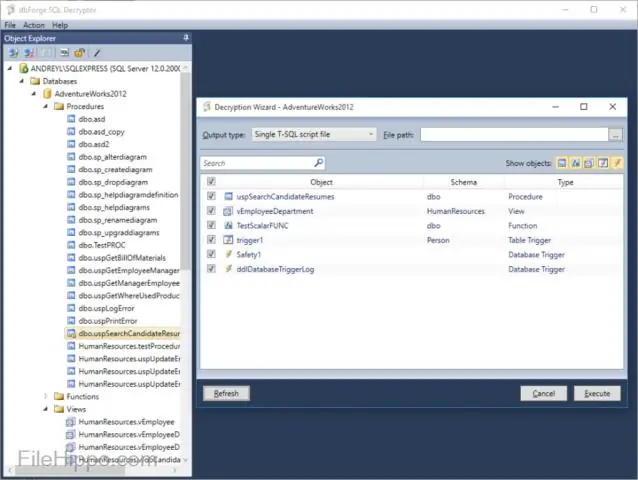

Nachdem Sie SQL Decryptor installiert haben, ist das Entschlüsseln eines Objekts wie eine gespeicherte Prozedur schnell und einfach. Öffnen Sie zunächst SQL Decryptor und stellen Sie eine Verbindung mit der SQL Server-Instanz her, die die Datenbank mit den verschlüsselten gespeicherten Prozeduren enthält, die Sie entschlüsseln möchten. Navigieren Sie dann zu der betreffenden gespeicherten Prozedur. Zuletzt bearbeitet: 2025-01-22 17:01

Offiziell geht das nicht, da WhatsApp nur für iPhone und andere Handys ist. Sie können WhatsApp oniPad jedoch mit seiner Web-Angst verwenden. Öffnen Sie Safari und öffnen Sie WhatsApp Web und scannen Sie den Code mit Ihrer WhatsApp-App, die auf Ihrem Telefon installiert ist, und Sie haben Zugriff auf Ihre WhatsApp. Zuletzt bearbeitet: 2025-01-22 17:01

Führen Sie einen der folgenden Schritte aus: Drücken Sie die Taste F12, um ihn ein- und auszuschalten. Überprüfen Sie, ob die Variable DYNMODE auf einen anderen Wert als 0 gesetzt ist. Schalten Sie das Symbol für die dynamische Eingabe in der unteren linken oder unteren rechten Ecke des Programms um:. Zuletzt bearbeitet: 2025-01-22 17:01

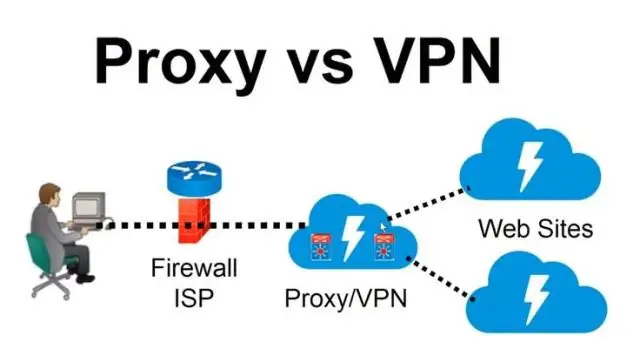

Ein VPN ist ein kleineres privates Netzwerk, das auf einem größeren öffentlichen Netzwerk ausgeführt wird, während Remote Desktop eine Art von Software ist, mit der Benutzer einen Computer fernsteuern können. 2. Remotedesktop ermöglicht den Zugriff und die Steuerung auf einen bestimmten Computer, während VPN nur den Zugriff auf freigegebene Netzwerkressourcen ermöglicht. Zuletzt bearbeitet: 2025-01-22 17:01

Datenklasse. Die Datenklasse definiert den physischen Bereich der Datenbank (bei ORACLE der TABLESPACE), in dem Ihre Tabelle logisch gespeichert wird. Wenn Sie eine Datenklasse richtig wählen, wird Ihre Tabelle beim Anlegen auf der Datenbank automatisch dem richtigen Bereich zugeordnet. Zuletzt bearbeitet: 2025-01-22 17:01

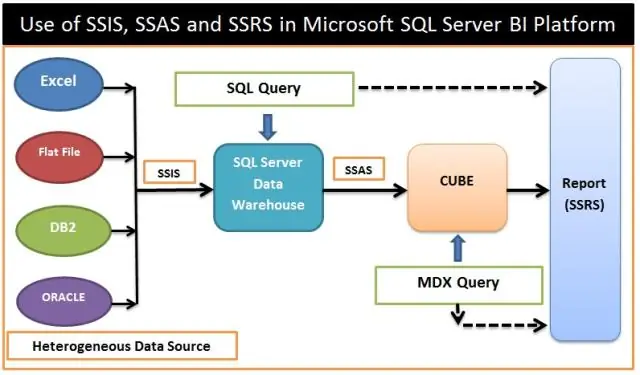

SSIS, SSAS, SSRS sind Toolsets von SQL Server zur Entwicklung von Data Warehouse- und BI-Lösungen. SSIS ist das SQL-Server-Tool für ETL. SSRS ist ein Berichts- und Visualisierungstool für SQL Server. Mit SSRS kann man Berichte und Dashboards erstellen, verwalten und veröffentlichen. Sie können diese Tools auf zwei Arten lernen und üben. Zuletzt bearbeitet: 2025-01-22 17:01

Software-Genre: Webserver. Zuletzt bearbeitet: 2025-01-22 17:01

Der Hauptunterschied zwischen JSP und HTML besteht darin, dass JSP eine Technologie zum Erstellen dynamischer Webanwendungen ist, während HTML eine Standard-Auszeichnungssprache zum Erstellen der Struktur von Webseiten ist. Kurz gesagt, die JSP-Datei ist eine HTML-Datei mit Java-Code. Zuletzt bearbeitet: 2025-01-22 17:01

Spaß haben! Kaufen und herunterladen oder installieren Sie Minecraft von Minecraft.net oder Ihrem lokalen Geschäft. Starten Sie das Spiel von Ihrem Gerät. Wählen Sie „Spielen“aus dem Hauptmenü. Wählen Sie oben „Server“aus. Wähle Mineplex aus der Liste aus, um Mineplex beizutreten! Spaß haben. Zuletzt bearbeitet: 2025-01-22 17:01

Was tun alle Adobe-Programme? Photoshop® CS6 Erweitert. Illustrator® CS6. InDesign® CS6. Acrobat® XPro. Flash® Professional CS6. Flash Builder® 4.6 Premium-Edition. Dreamweaver® CS6. Fireworks® CS6. Zuletzt bearbeitet: 2025-01-22 17:01

Denn die toten Pixel auf der Leinwand sind bei allen DLP-Projektoren ein häufiges Problem. Der Chip ist ein kleiner Teil des Projektors, der Tausende von Mikrospiegeln enthält. Wenn einer oder einige der Mikrospiegel aufgrund der Hitze im Projektor beschädigt werden, werden Sie einige weiße Punkte oder tote Pixel auf Ihrem Bildschirm finden. Zuletzt bearbeitet: 2025-01-22 17:01