Ein Webdienst im Kontext von. NET, ist eine Komponente, die sich auf einem Webserver befindet und Informationen und Dienste für andere Netzwerkanwendungen unter Verwendung von Standard-Webprotokollen wie HTTP und Simple Object Access Protocol (SOAP) bereitstellt. NET-Kommunikationsframework. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist Dokumentendatenerfassung? Automatisierte Dokumentendatenerfassung ist der Prozess der Erfassung oder Extraktion von Daten aus allen Arten von Dokumenten – alte Zeitschriften und Zeitungen, gescannte Dokumente und Dateien, Papierdokumente, Bilder, elektronische Dateien oder PDFs. Zuletzt bearbeitet: 2025-06-01 05:06

So fordern Sie die Desktop-Version einer Website in mobileSafari an Besuchen Sie die betroffene Website in Safari. Tippen und halten Sie die Schaltfläche Aktualisieren in der URL-Leiste. Tippen Sie auf Desktop-Site anfordern. Die Website wird dann als Desktopversion neu geladen. Zuletzt bearbeitet: 2025-01-22 17:01

So fügen Sie ein Wasserzeichen hinzu Öffnen Sie zunächst Photoshop und erstellen Sie das Bild, das Sie als Wasserzeichen verwenden. Eine einfache Möglichkeit, mehreren Bildern ein Wasserzeichen hinzuzufügen, sind Aktionen. Gehen Sie als nächstes zum Hauptmenü Datei und wählen Sie 'Platzieren'. Wenn Sie mit dem Aussehen des Wasserzeichens zufrieden sind, speichern Sie das bearbeitete Bild, indem Sie im Hauptmenü "Datei" die Option "Speichern unter" auswählen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Uhr. Die Funktion test() wird verwendet, um Testspezifikationen in die Postman-Test-Sandbox zu schreiben. Das Schreiben von Tests innerhalb dieser Funktion ermöglicht es Ihnen, den Test genau zu benennen und stellt sicher, dass der Rest des Skripts im Falle von Fehlern nicht blockiert wird. Zuletzt bearbeitet: 2025-01-22 17:01

Sich an den physischen Prozess zu erinnern, wie man etwas tut (wie Auto fahren) ist eine prozedurale Erinnerung, während sich die Erinnerung an die Route, die man nehmen muss, um irgendwohin zu gelangen, eine deklarative Erinnerung ist. Zuletzt bearbeitet: 2025-01-22 17:01

Aktivieren Sie die Bluetooth®-Funktechnologie auf Ihrem Smartphone. Öffnen Sie auf Ihrem Smartphone die Garmin Connect™ Mobile-App, wählen Sie oder und wählen Sie Garmin-Geräte > Gerät hinzufügen, um in den Kopplungsmodus zu wechseln. Drücken Sie die Gerätetaste, um das Menü anzuzeigen, und wählen Sie > Smartphone koppeln, um den Kopplungsmodus manuell zu aktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Objekt mit Windows-Sicherheit scannen Um bestimmte Dateien oder Ordner zu scannen, klicken Sie mit der rechten Maustaste auf die gewünschten Dateien und wählen Sie dann Mit WindowsDefender scannen. Um Windows Defender Antivirus in Windows-Sicherheit zu aktivieren, gehen Sie zu Start > Einstellungen > Update und Sicherheit > Windows-Sicherheit > Viren- und Bedrohungsschutz. Zuletzt bearbeitet: 2025-01-22 17:01

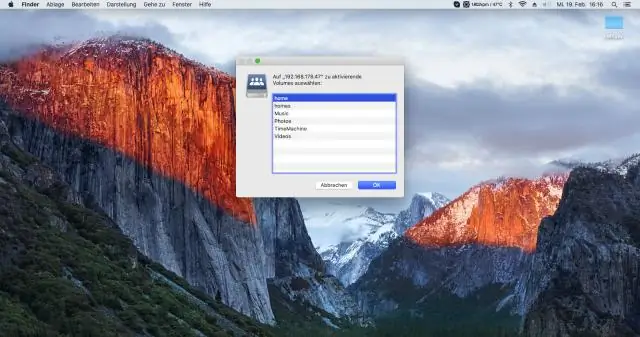

SSID ist die Abkürzung für Service Set Identifier. Laut Inlayman ist eine SSID der Name für ein Wi-Fi-Netzwerk. Menschen begegnen einer SSID normalerweise am häufigsten, wenn sie ein Mobilgerät verwenden, um eine Verbindung zu einem drahtlosen Netzwerk herzustellen. Mobilgeräte suchen nach allen Netzwerken in Reichweite, wenn Sie versuchen, eine Verbindung zu einem lokalen Netzwerk herzustellen W-lan. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Parser ist ein Programmteil, das eine physische Darstellung einiger Daten nimmt und sie in eine speicherinterne Form umwandelt, damit das Programm als Ganzes sie verwenden kann. Ein XML-Parser ist ein Parser, der dafür ausgelegt ist, XML zu lesen und eine Möglichkeit für Programme zu schaffen, XML zu verwenden. Es gibt verschiedene Arten und jede hat ihre Vorteile. Zuletzt bearbeitet: 2025-01-22 17:01

Transkript Klicken Sie auf Fälle. Wählen Sie eine Fallnummer aus. Klicken Sie auf Besitzer ändern. Hier können Sie entsprechend 'Personen suchen'. Wählen Sie aus den verfügbaren Ergebnissen einen Namen des Benutzers aus, den Sie zum Eigentümer dieses Falls machen möchten. Aktivieren Sie dieses Kontrollkästchen, um eine Benachrichtigungs-E-Mail zu senden. Klicken Sie auf Senden. Besitzer wurde geändert. Zuletzt bearbeitet: 2025-01-22 17:01

Um die Schlüssel zu entfernen, schieben Sie Ihr Werkzeug unter die Oberseite der Kappe und heben Sie sie vorsichtig an. Es sollte ohne viel Kraftaufwand abspringen. Verwenden Sie bei abgenommenen Tastenkappen Druckluft, um Staub und Haare auszublasen. Um den Schlüssel wieder einzusetzen, richten Sie die Tastenkappe nach oben aus und schieben Sie sie beginnend mit der unteren Kante wieder nach unten. Zuletzt bearbeitet: 2025-01-22 17:01

Pinhole-Leckagen sind an der Tagesordnung und die einzige Möglichkeit, sie richtig zu beheben, besteht darin, den undichten Rohrabschnitt zu entfernen und ihn entweder durch Kupfer-, PEX- oder PVC-Rohr zu ersetzen. Kupfer- und PEX-Rohre sind die bevorzugten Alternativen und können anstelle des undichten Rohres durch Verwendung von Sharkbite-Kupplungen verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie im Seitenbereich links mit der rechten Maustaste auf eine ausgegraute Folie und wählen Sie „Folie anzeigen“aus dem Popup-Menü. Zuletzt bearbeitet: 2025-01-22 17:01

The Takeaway Zunächst prägt das Medium, durch das eine Nachricht erlebt wird, die Wahrnehmung der Nachricht durch den Benutzer. Zweitens kann ein Medium die Nachricht selbst sein, wenn es Inhalte liefert, die sonst nicht zugänglich wären. Zuletzt bearbeitet: 2025-01-22 17:01

So fügen Sie Apps zu Ihrem LG TV hinzu und entfernen sie. Öffnen Sie den LG Content Store. Apps und andere Medien finden Sie über den LG Content Store, den Sie auf dem Startbildschirm im Menüband finden. Navigieren Sie zum App-Store. Durchsuchen Sie den App-Store. Wählen Sie eine App aus. Wechseln Sie in den Bearbeitungsmodus. Löschen Sie unerwünschte Apps. Löschung bestätigen. Bearbeitungsmodus verlassen. Zuletzt bearbeitet: 2025-01-22 17:01

PM2 Runtime ist ein Production Process Manager für Node. js-Anwendungen mit einem inhärenten Load Balancer. Es ermöglicht Ihnen, Anwendungen für immer am Leben zu erhalten, sie ohne Ausfallzeiten neu zu laden und regelmäßige Devops-Projekte zu fördern. Das Starten Ihrer Anwendung im Produktionsmodus ist so einfach wie: pm2 start app.js. Zuletzt bearbeitet: 2025-01-22 17:01

Bedrohungsmodellierung ist ein Verfahren zur Optimierung der Netzwerksicherheit, indem Ziele und Schwachstellen identifiziert und dann Gegenmaßnahmen definiert werden, um Bedrohungen für das System zu verhindern oder deren Auswirkungen zu mindern. Zuletzt bearbeitet: 2025-01-22 17:01

Übergeordnete und untergeordnete Klassen mit demselben Datenelement in Java. Die Referenzvariable der Parent-Klasse kann sowohl ihre Objektreferenz als auch ihre Kindobjektreferenz aufnehmen. Die Referenz, die die Objektreferenz der untergeordneten Klasse enthält, kann nicht auf die Member (Funktionen oder Variablen) der untergeordneten Klasse zugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

Vorteile von iSCSI: Erhöhte Speicherauslastung und -verwaltung reduzieren die Gesamtbetriebskosten. Es senkt die Anschaffungskosten und die Anschaffungskosten für die Hardware, da es die gleichen standardisierten, kostengünstigen Ethernet-Geräte wie ein lokales Netzwerk (LAN) verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Psychologen unterscheiden zwischen drei notwendigen Phasen des Lern- und Gedächtnisprozesses: Kodierung, Speicherung und Abruf (Melton, 1963). Kodieren ist definiert als das anfängliche Lernen von Informationen; Speicherung bezieht sich auf die Aufbewahrung von Informationen im Laufe der Zeit; Retrieval ist die Möglichkeit, auf Informationen zuzugreifen, wenn Sie sie benötigen. Zuletzt bearbeitet: 2025-01-22 17:01

Konfigurieren Sie das Update von Kaspersky Rescue Disk aus einem Ordner, in den Updates heruntergeladen wurden. Laden Sie Ihren Computer von Kaspersky Rescue Disk 10 im Grafikmodus. Wählen Sie Start –> Kaspersky Rescue Disk. Klicken Sie in der rechten oberen Ecke des Fensters von Kaspersky RescueDisk auf Einstellungen. Zuletzt bearbeitet: 2025-06-01 05:06

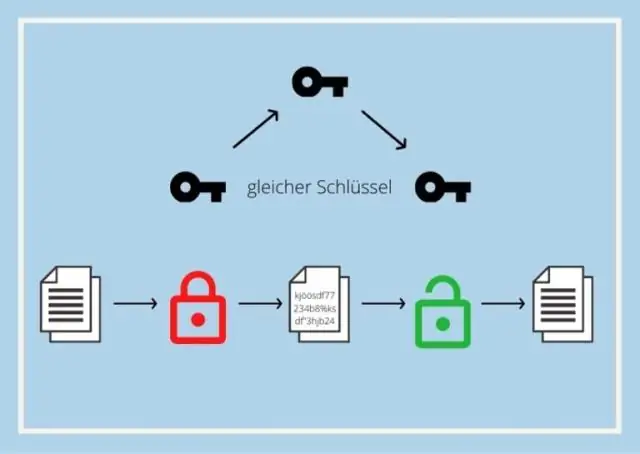

Die 256-Bit-Verschlüsselung ist eine Daten-/Dateiverschlüsselungstechnik, die einen 256-Bit-Schlüssel zum Verschlüsseln und Entschlüsseln von Daten oder Dateien verwendet. Es ist eines der sichersten Verschlüsselungsverfahren nach 128- und 192-Bit-Verschlüsselung und wird in den meisten modernen Verschlüsselungsalgorithmen, Protokollen und Technologien verwendet, einschließlich AES und SSL. Zuletzt bearbeitet: 2025-01-22 17:01

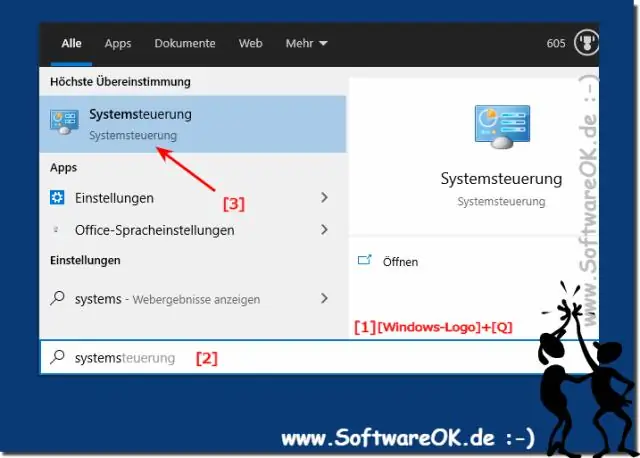

Festlegen der Anzeigeeinstellungen Ihres Windows 7-Systems Klicken Sie auf Start > Systemsteuerung > Anzeige. Wählen Sie die Option Kleiner - 100 % (Standard) aus. Klicken Sie auf Übernehmen. Es wird eine Meldung angezeigt, in der Sie aufgefordert werden, sich abzumelden, um Ihre Änderungen zu übernehmen. Speichern Sie alle geöffneten Dateien, schließen Sie alle Programme und klicken Sie dann auf Jetzt abmelden. Melden Sie sich an, um Ihre aktualisierten Systemanzeigeeinstellungen anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Der HTTP-Proxy-Authorization-Anforderungsheader enthält die Anmeldeinformationen zum Authentifizieren eines Benutzeragenten bei einem Proxyserver, normalerweise nachdem der Server mit dem Status 407 Proxy-Authentifizierung erforderlich und dem Proxy-Authenticate-Header geantwortet hat. Zuletzt bearbeitet: 2025-01-22 17:01

In Pro Tools können Sie MIDI-Noten, Audioclips oder das Audio innerhalb von Clips mit elastischem Audio quantisieren. Dies kann mit dem Quantisierungsfenster gerendert oder in den Clip „eingebacken“werden, das Sie im Event-Menü unter Event-Operationen finden. Ich konzentriere mich hier auf dieses Fenster, aber es gibt andere Methoden. Zuletzt bearbeitet: 2025-01-22 17:01

Es ist kein zusätzliches CSS erforderlich, und es gibt mehrere Zentrierungsmethoden in Bootstrap 4: text-center for center display:inline elements. mx-auto zum Zentrieren von display:block-Elementen innerhalb von display:flex (d-flex) offset-* oder mx-auto können zum Zentrieren von Rasterspalten verwendet werden. oder Justify-Content-Center auf Zeile, um Rasterspalten zu zentrieren. Zuletzt bearbeitet: 2025-01-22 17:01

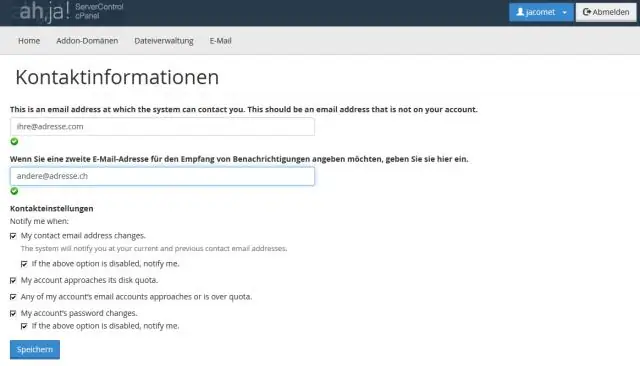

CPanel unterstützt E-Mail-Verschlüsselung. Dies ist eine Sicherheitsfunktion, um Ihre Nachrichten davor zu schützen, unerwünschte Empfänger zu erreichen. Wenn eine Nachricht verschlüsselt ist, benötigt der Empfänger den Schlüssel, um die Nachricht zu entschlüsseln. Andernfalls ist die Nachricht für den Benutzer nicht lesbar. Zuletzt bearbeitet: 2025-01-22 17:01

SQL Server verfügt über zwei Arten von Indizes: gruppierter Index und nicht gruppierter Index. Ein Clustered-Index speichert Datenzeilen in einer sortierten Struktur basierend auf ihren Schlüsselwerten. Jede Tabelle hat nur einen gruppierten Index, da Datenzeilen nur in einer Reihenfolge sortiert werden können. Die Tabelle mit einem gruppierten Index wird als gruppierte Tabelle bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

1) PC steht für Personal Computer oder IBM PC. Der erste von IBM hergestellte Personal Computer wurde als PC bezeichnet, und zunehmend wurde der Begriff PC für IBM oder IBM-kompatible Personalcomputer verwendet, mit Ausnahme anderer Arten von Personalcomputern, wie z. Zuletzt bearbeitet: 2025-01-22 17:01

Eine domänenspezifische Sprache (DSL) ist eine Programmiersprache, die entwickelt wird, um einen bestimmten Bedarf zu erfüllen. Beispiele für häufig verwendete DSLs sind Cascading Style Sheets (CSS), Ant und SQL. Der von Menschen lesbare Code, den viele DSLs verwenden, kann auch dazu beitragen, die Zusammenarbeit zwischen Programmierern und anderen Beteiligten zu verbessern. Zuletzt bearbeitet: 2025-01-22 17:01

Benutzer: 11 Millionen. Zuletzt bearbeitet: 2025-01-22 17:01

Die datetime-Datentypen sind DATE, TIMESTAMP, TIMESTAMP WITH TIME ZONE und TIMESTAMP WITH LOCAL TIME ZONE. Werte von datetime-Datentypen werden manchmal als datetimes bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

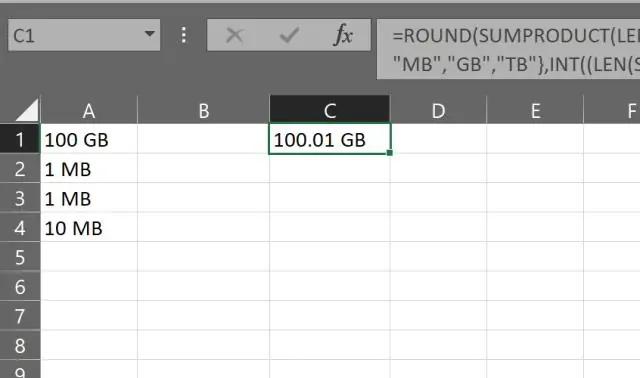

Geben Sie 1024 in eine leere Zelle ein. Bereinigen Sie die Zelle mit 1024 darin. > ein Makro eine Datenspalte von KB in MB umwandeln? Alternativ können Sie Folgendes tun: Geben Sie die Zahl 1024 in eine Zelle ein. Kopieren Sie diese Zelle (klicken Sie mit der rechten Maustaste, wählen Sie Kopieren). Wählen Sie den zu ändernden Zellbereich aus. Klicken Sie mit der rechten Maustaste, wählen Sie Inhalte einfügen > Teilen. Zuletzt bearbeitet: 2025-01-22 17:01

Das Passwort kann zur zusätzlichen Sicherheit verschlüsselt werden, PAP ist jedoch zahlreichen Angriffen ausgesetzt. Da alle übertragenen Informationen dynamisch sind, ist CHAP deutlich robuster als PAP. Ein weiterer Vorteil von CHAP gegenüber PAP besteht darin, dass CHAP so eingerichtet werden kann, dass es wiederholte Midsession-Authentifizierungen durchführt. Zuletzt bearbeitet: 2025-01-22 17:01

Implementierung Erstellen Sie eine Google-Tabelle. Füllen Sie Ihre Daten aus. Klicken Sie oben links auf „Teilen“. Fügen Sie die URL Ihrer Tabelle und eine SQL-Abfrage in die Query Google Spreadsheet API von Blockspring ein. Öffnen Sie den Quellcode für eine vorhandene Google Doc API aufBlockspring. Kopieren Sie auf Ln 61 Ihren eigenen Google Spreadsheet-Link. Zuletzt bearbeitet: 2025-01-22 17:01

So stellen Sie eine Verbindung zur Twitter-API her Melden Sie sich an (oder melden Sie sich an) für ein kostenloses RapidAPI-Benutzerkonto. Klicken Sie hier, um sich für ein Konto anzumelden. Navigieren Sie zur Twitter-API auf RapidAPI. Klicken Sie auf „Mit API verbinden“und beginnen Sie, alle erforderlichen API-Schlüsselfelder und Parameter auszufüllen. Beginnen Sie mit dem Testen der Twitter-API-Endpunkte. Zuletzt bearbeitet: 2025-01-22 17:01

OAuth-Definition OAuth ist ein offenes Standard-Autorisierungsprotokoll oder -Framework, das beschreibt, wie unabhängige Server und Dienste den authentifizierten Zugriff auf ihre Assets sicher zulassen können, ohne die anfänglichen, zugehörigen Single-Logon-Anmeldedaten zu teilen. Zuletzt bearbeitet: 2025-01-22 17:01

Gängige DVD-Player-Formate. Die meisten Standard-DVDs sind Discs im MPEG-2-Format. Heim-DVD-Player spielen normalerweise auch AC-3- oder PCM-Audio-Discs ab. MPEG-2wird auch H . genannt. Zuletzt bearbeitet: 2025-01-22 17:01

Norton Smart-Firewall. Eine Firewall blockiert Cyberkriminelle und anderen nicht autorisierten Datenverkehr, während sie autorisierten Datenverkehr passieren lässt. Die Windows-Firewallfunktion überwacht die gesamte eingehende Kommunikation mit Ihrem Computer. Die Windows-Firewall überwacht jedoch nicht die ausgehende Kommunikation von Ihrem Computer zum Internet. Zuletzt bearbeitet: 2025-06-01 05:06