Dazu gehören: Galaxy S6, Galaxy S6 Edge, Galaxy S6Edge+, Samsung Galaxy Note 5, Galaxy S7, Galaxy S7 Edge, Galaxy S8, Galaxy S8+. Aber keine Sorge, wenn Sie ein Samsung-Handy besitzen, sind Sie nicht nur auf Gear VR-Headsets beschränkt. Samsung Androidphones sind mit anderen auf dem Markt erhältlichen Headsets kompatibel. Zuletzt bearbeitet: 2025-01-22 17:01

Die neueste Stelle in Bombay High Court Junior Clerk und Steno erklären, die Krutidev-Schriftart für den Schreibtest zu verwenden. Shivajifont ist die am häufigsten verwendete Schriftart für Marathi Typing. Zuletzt bearbeitet: 2025-01-22 17:01

Das method-Attribut gibt an, wie Formulardaten gesendet werden (die Formulardaten werden an die im action-Attribut angegebene Seite gesendet). Die Formulardaten können als URL-Variablen (mit method='get') oder als HTTP-Post-Transaktion (mit method='post') gesendet werden. Hinweise zu GET: Hängt Formulardaten in Name/Wert-Paaren an die URL an. Zuletzt bearbeitet: 2025-01-22 17:01

Spielen Sie Apex Legends auf macOS In den Foren, die Apex Legends gewidmet sind, fragen sich einige Spieler, ob es möglich ist, es von einem Mac aus zu spielen. Offiziell lautet die Antwort NEIN. Electronic Arts bietet keine macOS-Clients für Apex Legends an. Es gibt jedoch einige Tipps zum Spielen des Battleroyale-Shooters von EA auf einem macOS-Computer. Zuletzt bearbeitet: 2025-01-22 17:01

Nomad Open Source und Enterprise-Funktionen Nomad Open Source adressiert die technische Komplexität der Workload-Orchestrierung in der Cloud, lokal oder in einer hybriden Infrastruktur. Nomad Enterprise adressiert die organisatorische Komplexität von Multi-Team- und Multi-Cluster-Bereitstellungen mit Kollaborations- und Governance-Funktionen. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie zu http://www.chef.io/chef/install. Klicken Sie auf die Registerkarte Chef-Client. Wählen Sie Windows, eine Version und eine Architektur aus. Wählen Sie unter Downloads die herunterzuladende Version des chef-clients aus, und klicken Sie dann auf den unten angezeigten Link, um das Paket herunterzuladen. Stellen Sie sicher, dass sich die MSI auf dem Zielknoten befindet. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Auch gefragt, was nützt Clean Master? Sauber Meister ist einer der zahlreichen Reinigung Apps verfügbar auf Android . EIN Reinigung App ist eine, die Ihre überwacht Android für verirrte Dateien, die möglicherweise Speicherplatz auf Ihrem Telefon belegen und es auch verlangsamen.. Zuletzt bearbeitet: 2025-01-22 17:01

SD-/Speicherkarte entfernen - Samsung Galaxy Tab® 4(10.1) Stellen Sie sicher, dass das Gerät ausgeschaltet ist. Öffnen Sie die MicroSD-Zugangstür (erste Tür von oben; befindet sich am rechten Rand). Drücken Sie auf die Karte, um sie zu entriegeln, und schieben Sie die Karte dann heraus. Richten Sie die Seitenabdeckung aus und drücken Sie sie dann vorsichtig fest. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Release ist die Verteilung der endgültigen Version einer Anwendung. Eine Softwareversion kann entweder öffentlich oder privat sein und stellt im Allgemeinen die erste Generation einer neuen oder aktualisierten Anwendung dar. Einer Veröffentlichung geht die Verteilung von Alpha- und dann Beta-Versionen der Software voraus. Zuletzt bearbeitet: 2025-01-22 17:01

Auftragsbestätigung ist eine schriftliche Bestätigung, dass die Bestellung gebucht oder eingegangen ist. Nach Erhalt einer Auftragsbestätigung wird erwartet, dass der Kunde eine Zahlung für bestellte Waren und Dienstleistungen leistet, und daher können Sie erwarten, dass Sie eine Rechnung oder Rechnung erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Die wichtigsten Oracle-Versionen mit ihren neuesten Patch-Sets sind: Oracle 6: 6.0. 17 - 6.2. Orakel 7: 7.0. 12 - 7.3. 4.5. Orakel 8: 8.0. 3 - 8.0. Orakel 8i: 8.1. 5.0 - 8.1. Oracle 9i-Version 1: 9.0. 1,0 - 9,0. Oracle 9i-Version 2: 9.2. 0,1 - 9,2. Oracle 10g-Version 1: 10.1. 0,2 - 10.1. Oracle 10g-Version 2: 10.2. 0,1 - 10,2. Zuletzt bearbeitet: 2025-01-22 17:01

Wo finde ich den IMEI-Code auf meinem Android-Smartphone oder -Tablet? Öffnen Sie die Registerkarte Anwendungen und tippen Sie auf Einstellungen. Tippen Sie auf Über Telefon oder Über Tablet. Tippen Sie auf Status und scrollen Sie dann nach unten, um den IMEIcode zu finden. Zuletzt bearbeitet: 2025-01-22 17:01

Beschreibungslink. Der FormBuilder bietet syntaktischen Zucker, der das Erstellen von Instanzen von FormControl, FormGroup oder FormArray verkürzt. Es reduziert die Menge an Boilerplate, die zum Erstellen komplexer Formen erforderlich ist. Zuletzt bearbeitet: 2025-01-22 17:01

5 Antworten. Java verhindert nicht die Unterklassenbildung von Klassen mit privaten Konstruktoren. Was es verhindert, sind Unterklassen, die auf keine Konstruktoren ihrer Oberklasse zugreifen können. Dies bedeutet, dass ein privater Konstruktor nicht in einer anderen Klassendatei verwendet werden kann und ein lokaler Paketkonstruktor nicht in einem anderen Paket verwendet werden kann. Zuletzt bearbeitet: 2025-06-01 05:06

Cloud Computing bietet viele Vorteile, wie Geschwindigkeit und Effizienz durch dynamische Skalierung. Aber auch beim Cloud Computing gibt es eine Vielzahl potenzieller Bedrohungen. Zu diesen Cloud-Sicherheitsbedrohungen gehören Datenschutzverletzungen, menschliches Versagen, böswillige Insider, Kontodiebstähle und DDoS-Angriffe. Zuletzt bearbeitet: 2025-01-22 17:01

Hydrauliksysteme werden auf Baustellen und in Aufzügen eingesetzt. Sie helfen Anwendern, Aufgaben zu erledigen, für die sie ohne die Hilfe hydraulischer Maschinen nicht die Kraft hätten. Sie sind in der Lage, Aufgaben mit hohem Gewicht mit scheinbar geringem Kraftaufwand zu erledigen. Zuletzt bearbeitet: 2025-01-22 17:01

Sky hat ein Update seiner Sky GoApp für Sky TV-Kunden herausgebracht, mit dem Sie alle Ihre Lieblingsfernsehsendungen – sogar Aufnahmen – unterwegs ansehen können. Das Update wird im Laufe des Sommers phasenweise auf iOS, Android, Amazon Fire-Geräten, PC, Mac und dem und dem Amazon Appstore ausgerollt. Zuletzt bearbeitet: 2025-01-22 17:01

Die Apache-Timeout-Direktive definiert die Zeit, die Apache auf den Empfang einer Get-Anfrage wartet, oder die Zeit zwischen dem Empfang der TCP-Pakete bei PUT- und POST-Anfragen, die Zeit zwischen dem Empfang von ACKs bei der Übertragung von TCP-Paketen als Antwort. Zuletzt bearbeitet: 2025-01-22 17:01

Das Handwerkzeug ist eher eine Funktion als ein eigentliches Werkzeug, da Sie selten auf das Handwerkzeug klicken müssen, um es zu verwenden. Halten Sie einfach die Leertaste gedrückt, während Sie ein anderes Werkzeug verwenden, und der Cursor verwandelt sich in das Handsymbol, sodass Sie das Bild durch Ziehen im Fenster verschieben können. Zuletzt bearbeitet: 2025-01-22 17:01

SSH in einen Container Verwenden Sie docker ps, um den Namen des vorhandenen Containers abzurufen. Verwenden Sie den Befehl docker exec -it /bin/bash, um eine Bash-Shell im Container zu erhalten. Verwenden Sie im Allgemeinen docker exec -it, um den Befehl auszuführen, den Sie im Container angeben. Zuletzt bearbeitet: 2025-06-01 05:06

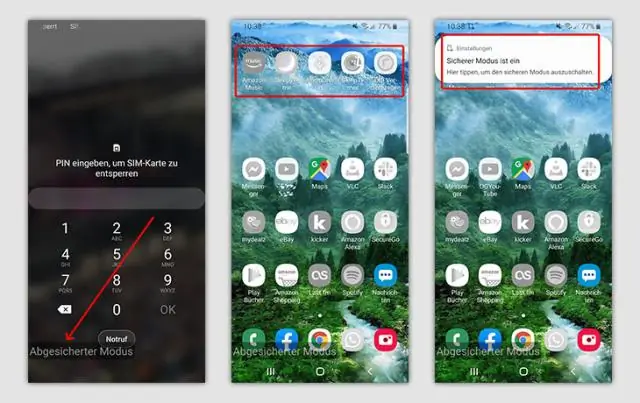

Öffnen Sie im abgesicherten Modus mit Netzwerktreibern den DeviceManager. Doppelklicken Sie dann, um den Netzwerkadapter zu erweitern, klicken Sie mit der rechten Maustaste auf den Treiber und wählen Sie Aktivieren. Öffnen Sie in diesem Modus die Seite Dienste über Befehl ausführen (Windowstaste + R). Zuletzt bearbeitet: 2025-01-22 17:01

Samsung TV: Wie spiele ich Mediendateien auf USB-Geräten ab? 1 Bitte schließen Sie ein USB-Speichergerät an einen USB-Anschluss an der Rückseite Ihres Fernsehers oder den Mini One-Anschluss Ihres Fernsehers an. 3 Wählen Sie die Mediendatei aus, die Sie wiedergeben möchten. 4 Drücken Sie die Eingabetaste, um das Bedienfeld anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

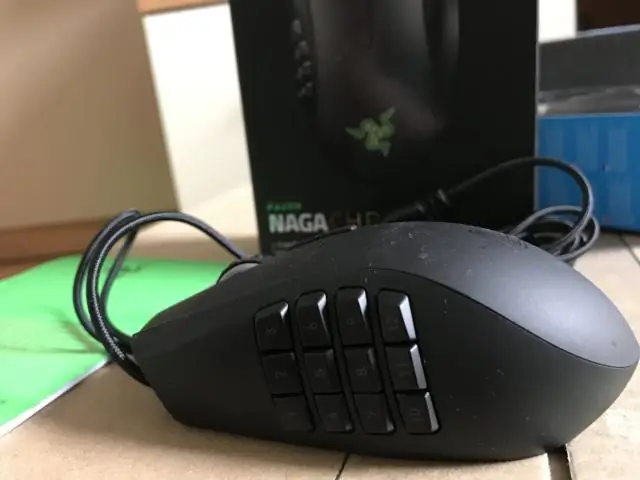

Keine Teile angegeben. Schritt 1 Razer Naga Epic Chroma-Demontage. Entfernen Sie die vier Schrauben mit dem Kreuzschlitzschraubendreher #00. NEU. Ziehen Sie vorsichtig an der oberen Kunststoffplatte des Geräts und ziehen Sie vorsichtig das weiße Kabel von der Platine ab. Ziehen Sie die beiden seitlichen Kunststoffplatten vorsichtig nach oben. Zuletzt bearbeitet: 2025-01-22 17:01

Darktrace Antigena ist eine automatisierte Reaktionsfähigkeit, die es Unternehmen ermöglicht, sich gegen spezifische Cyber-Bedrohungen „zuwehren“– ohne Unterbrechung ihrer täglichen Geschäftsaktivitäten. Zuletzt bearbeitet: 2025-06-01 05:06

Berechtigungen in der Befehlszeile mit dem Befehl ls prüfen Wenn Sie die Befehlszeile bevorzugen, können Sie die Berechtigungseinstellungen einer Datei mit dem Befehl ls leicht finden, der verwendet wird, um Informationen über Dateien/Verzeichnisse aufzulisten. Sie können dem Befehl auch die Option –l hinzufügen, um die Informationen im Langlistenformat anzuzeigen. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Online-Locator-Dienst (auch als Standortfinder, Filialfinder oder Filialfinder oder ähnliches bezeichnet) ist eine Funktion auf Websites von Unternehmen mit mehreren Standorten, die es Besuchern der Website ermöglicht, Standorte des Unternehmens in der Nähe einer Adresse zu finden oder Postleitzahl oder innerhalb einer ausgewählten Region. Zuletzt bearbeitet: 2025-01-22 17:01

Das Attribut defer teilt dem Browser mit, dass er mit der Seite weiterarbeiten und das Skript „im Hintergrund“laden und dann das Skript ausführen soll, wenn es geladen wird. Skripte mit Defer blockieren niemals die Seite. Skripte mit Defer werden immer ausgeführt, wenn das DOM bereit ist, aber vor dem DOMContentLoaded-Ereignis. Zuletzt bearbeitet: 2025-01-22 17:01

Fahren Sie Windows mit 'Alt + F4' herunter oder starten Sie es neu. Immer wenn der Fokus in Windows 10 auf dem Desktop liegt, können Sie die Tasten Alt + F4 auf Ihrer Tastatur drücken, um das Menü zum Herunterfahren zu öffnen. Im Dialogfenster Windows herunterfahren können Sie die Dropdown-Liste öffnen, um auszuwählen, ob das Gerät heruntergefahren, neu gestartet oder in den Ruhezustand versetzt werden soll. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Reducer ist eine Funktion, die Änderungen am Status einer Anwendung bestimmt. Es verwendet die Aktion, die es empfängt, um diese Änderung zu bestimmen. Wir haben Tools wie Redux, die helfen, die Zustandsänderungen einer Anwendung in einem einzigen Store zu verwalten, damit sie sich konsistent verhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie das Azure-Portal: https://portal.azure.com. Klicken Sie auf Ressourcengruppen und dann auf die Ressourcengruppe des SQL-Servers. Klicken Sie auf dem Blatt Ressourcengruppe auf den SQL-Server. Klicken Sie in der Kategorie „Sicherheit“auf „Firewall“. Fügen Sie Ihre Client-IP in diesem Blatt hinzu. Klicken Sie auf Speichern, um die Einstellungen zu speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Federated Identity Management (FIM) ist eine Vereinbarung, die zwischen mehreren Unternehmen getroffen werden kann, damit Abonnenten dieselben Identifikationsdaten verwenden können, um Zugang zu den Netzwerken aller Unternehmen in der Gruppe zu erhalten. Die Verwendung eines solchen Systems wird manchmal als Identitätsföderation bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Der Sicherheitsmanager. Ein Sicherheitsmanager ist ein Objekt, das eine Sicherheitsrichtlinie für eine Anwendung definiert. Diese Richtlinie gibt Aktionen an, die unsicher oder vertraulich sind. Normalerweise wird ein Web-Applet mit einem Sicherheitsmanager ausgeführt, der vom Browser oder dem Java Web Start-Plugin bereitgestellt wird. Zuletzt bearbeitet: 2025-01-22 17:01

HP Photosmart 7520-Drucker - Erstmalige Druckereinrichtung Schritt 1: Nehmen Sie den Drucker aus der Verpackung. Schritt 2: Schließen Sie das Netzkabel an und schalten Sie den Drucker ein. Schritt 3: Wählen Sie Ihre Sprache und Ihr Land/Ihre Region aus. Schritt 4: Passen Sie die Bedienfeldanzeige an. Schritt 5: Stellen Sie Uhrzeit und Datum ein. Schritt 6: Legen Sie Normalpapier ein. Schritt 7: Setzen Sie die Tintenpatronen ein. Schritt 8: Installieren Sie die Druckersoftware. Zuletzt bearbeitet: 2025-01-22 17:01

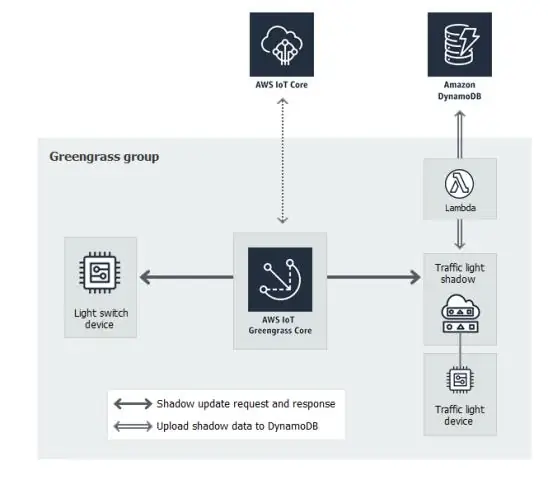

Die Rolle wird dann verwendet, um einer Lambda-Funktion Zugriff auf eine DynamoDB-Tabelle zu gewähren. Anfügen der IAM-Richtlinie an eine IAM-Rolle Navigieren Sie zur IAM-Konsole und wählen Sie im Navigationsbereich Rollen aus. Wählen Sie AWS-Service und dann Lambda aus. Geben Sie auf der Seite Berechtigungsrichtlinien anhängen MyLambdaPolicy in das Suchfeld ein. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden des Ant-Migrationstools Geben Sie Anmeldeinformationen und Verbindungsinformationen für die Salesforce-Quellorganisation im Build ein. Erstellen Sie Abrufziele im Build. Erstellen Sie ein Projektmanifest im Paket. Führen Sie das Ant-Migrationstool aus, um Metadatendateien von Salesforce abzurufen. Zuletzt bearbeitet: 2025-01-22 17:01

In diesem Tutorial erfahren Sie, wie Sie mithilfe von Amazon WorkSpaces Application Manager (Amazon WAM) eine Anwendung aus dem AWS Marketplace in einem Windows WorkSpace bereitstellen. Schritt 1: Wählen Sie einen Abonnementplan aus. Schritt 2: Fügen Sie Ihrem Katalog eine Anwendung hinzu. Schritt 3: Zuweisen einer Anwendung zu einem Benutzer. Zuletzt bearbeitet: 2025-01-22 17:01

Anzeigen des freien Speicherplatzes Tippen Sie auf einem beliebigen Startbildschirm auf das Apps-Symbol. Tippen Sie auf Einstellungen. Scrollen Sie nach unten zu „System“und tippen Sie dann auf Speicher. Sehen Sie sich unter "Gerätespeicher" den Wert für den verfügbaren Speicherplatz an. Zuletzt bearbeitet: 2025-06-01 05:06

Blowfish, AES, RC4, DES, RC5 und RC6 sind Beispiele für symmetrische Verschlüsselung. Der am weitesten verbreitete symmetrische Algorithmus ist AES-128, AES-192 und AES-256. Der Hauptnachteil der symmetrischen Schlüsselverschlüsselung besteht darin, dass alle Beteiligten den zur Verschlüsselung der Daten verwendeten Schlüssel austauschen müssen, bevor sie diese entschlüsseln können. Zuletzt bearbeitet: 2025-01-22 17:01

Die einzige Möglichkeit, ein DOC an Twitter anzuhängen, besteht darin, es ins Internet hochzuladen und die URL zu teilen, auf der das DOC gehostet wird. Laden Sie das DOC ins Internet hoch. Kopieren Sie die URL des DOC und fügen Sie sie in einen Link-Kürzungsdienst wie bit.ly oder is.gd ein. Kopieren Sie den gekürzten Link. Bei Twitter anmelden. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie sich auf der Bearbeitungsseite der Webseite befinden und den HTML-Code durchsuchen, befindet sich der Metatitel im Kopf des Dokuments. Hier wird der Meta-Titel durch 'Titel'-Tags wie This Is theMeta Title abgegrenzt. Zuletzt bearbeitet: 2025-01-22 17:01