Um Testfälle zu Ihren Testzyklen hinzuzufügen, müssen sich Benutzer auf der Registerkarte "Zykluszusammenfassung" befinden und dann auf ihren Testzyklus klicken, dem sie Tests hinzufügen möchten. Klicken Sie anschließend auf die Schaltfläche "Tests hinzufügen" auf der rechten Seite der Benutzeroberfläche (über der Testausführungstabelle für den Testzyklus). Zuletzt bearbeitet: 2025-01-22 17:01

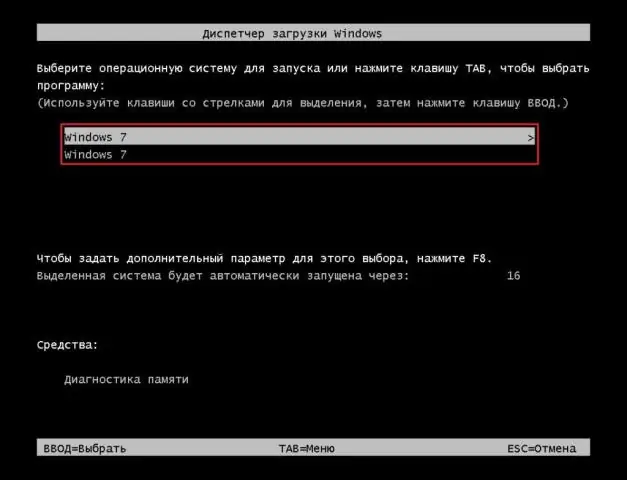

Stiefel. ini ist eine Textdatei, die sich im Stammverzeichnis der Systempartition befindet, normalerweise c:Boot. ini. Zuletzt bearbeitet: 2025-01-22 17:01

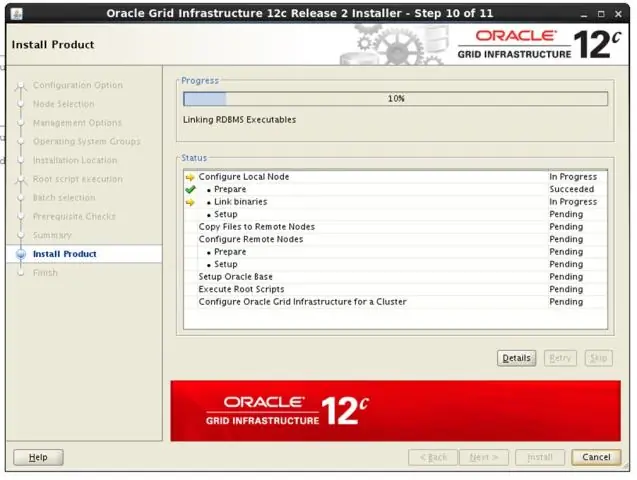

Das RAC-Datenbanksystem hat zwei wichtige Dienste. Global Resource Directory (GRD) ist die interne Datenbank, die den aktuellen Status der Datenblöcke aufzeichnet und speichert. Immer wenn ein Block aus einem lokalen Cache in eine andere Instanz übertragen wird? s Cache die GRD wird aktualisiert. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können diese Schritte ausführen, um das Speichern der gespiegelten Fotos zu beenden. Öffnen Sie die Kamera-App. Sie können die Kamera-App über den Galaxy S10-Startbildschirm, den App-Bildschirm oder sogar den Sperrbildschirm öffnen. Schritt 2: Greifen Sie auf die Kameraeinstellungen zu. Speicheroptionen ändern. Deaktivieren Sie das Speichern von Bildern als Vorschau. Zuletzt bearbeitet: 2025-01-22 17:01

Audit-Trail zur Einrichtung von Salesforce. Mit der Funktion Audit Trail einrichten in Salesforce können Sie Änderungen in Ihrer Organisation genau verfolgen. Es zeichnet alle Änderungen in Bezug auf die Verwaltung, Anpassung, Sicherheit, Freigabe, Datenverwaltung, Entwicklung und mehr Ihrer Salesforce-Organisation auf. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt viele verschiedene Methoden der Informationsbeschaffung, die die Menschen erfolgreich eingesetzt haben, und hier sind einige: Fragebögen, Umfragen und Checklisten. Persönliche Gespräche. Überprüfung der Dokumentation. Überwachung. Fokusgruppe. Fallstudien. Zuletzt bearbeitet: 2025-01-22 17:01

In C# stellt die Thread-Klasse die Join()-Methode bereit, mit der ein Thread warten kann, bis ein anderer Thread seine Ausführung abgeschlossen hat. Wenn t ein Thread-Objekt ist, dessen Thread gerade ausgeführt wird, dann t. Join() bewirkt, dass der aktuelle Thread seine Ausführung anhält, bis der Thread, dem er beitritt, seine Ausführung abgeschlossen hat. Zuletzt bearbeitet: 2025-01-22 17:01

Java importieren. nutz. Scanner; Klasse Summe. {öffentliche statische void main(String arg[]) {int n,sum=0,i=0; Scanner sc=neuer Scanner (System. in); System. aus. n = sc. nextInt(); int a[]=neu int[n]; System. aus. println('Geben Sie die '+n+' Zahlen ein'); while(i<n) {System. aus. a[i]=sc. nextInt(); Summe+=a[i];. Zuletzt bearbeitet: 2025-01-22 17:01

Geben Sie an einer Eingabeaufforderung nslookup ein, und drücken Sie dann die EINGABETASTE. Geben Sie Server ein, wobei IP-Adresse die IP-Adresse Ihres externen DNS-Servers ist, und drücken Sie dann die EINGABETASTE. Geben Sie setq=MX ein, und drücken Sie dann die EINGABETASTE. Geben Sie ein, wobei Domänenname der Name Ihrer Domäne ist, und drücken Sie dann die EINGABETASTE. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Vorlage ist ein Dokumenttyp, der beim Öffnen eine Kopie von sich selbst erstellt. Ein Geschäftsplan ist beispielsweise ein gängiges Dokument, das in Word geschrieben ist. Anstatt die Struktur des Geschäftsplans von Grund auf neu zu erstellen, können Sie eine Vorlage mit vordefiniertem Seitenlayout, Schriftarten, Rändern und Stilen verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

3 Antworten. Ja und nein. Flash-Speicher ist ein Speicher, der elektronisch programmierbare und löschbare Speichermodule ohne bewegliche Teile verwendet. Es bezieht sich auf eine sehr spezifische Implementierung der Datenspeicherung. Zuletzt bearbeitet: 2025-01-22 17:01

Void (C++) Bei Verwendung als Rückgabetyp einer Funktion gibt das Schlüsselwort void an, dass die Funktion keinen Wert zurückgibt. Bei Verwendung für die Parameterliste einer Funktion gibt void an, dass die Funktion keine Parameter akzeptiert. Bei Verwendung in der Deklaration eines Zeigers gibt void an, dass der Zeiger 'universal' ist. Zuletzt bearbeitet: 2025-01-22 17:01

Um Ihre Anmeldeinformationen zu aktualisieren, gehen Sie zu Systemsteuerung -> Anmeldeinformationen-Manager -> Allgemeine Anmeldeinformationen. Suchen Sie die Zugangsdaten zu Ihrem Git-Konto und bearbeiten Sie sie, um die aktualisierten Passwörter wie in der Abbildung unten gezeigt zu verwenden: Ich hoffe, dies hilft bei Ihren Git-Problemen. Zuletzt bearbeitet: 2025-01-22 17:01

So verbinden Sie den HP Deskjet 3720 mit einem Laptop Greifen Sie auf das Bedienfeld Ihres Druckers zu und berühren Sie Wireless, um das Wireless-Menü zu öffnen. Wählen Sie Wi-Fi Direct und schalten Sie es aus. Verbinden Sie Ihren Drucker erneut mit dem Netzwerk. Wenn dies nicht möglich ist, tippen Sie auf dem Bedienfeld des Druckers auf Netzwerkeinstellungen wiederherstellen. Folgen Sie den Anweisungen auf dem Bildschirm zum Wiederherstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Sehen Sie sich Videovorträge an, indem Sie unseren YouTube-Kanal LearnVidFun besuchen. Deadlock im Betriebssystem ist eine Situation, in der zwei oder mehr Prozesse blockiert werden. Bedingungen für Deadlock – Gegenseitiger Ausschluss, Halten und Warten, Kein Vorkaufsrecht, Zirkuläres Warten. Diese 4 Bedingungen müssen gleichzeitig für das Auftreten eines Deadlocks gelten. Zuletzt bearbeitet: 2025-01-22 17:01

Date ist ein dünner Wrapper um den Millisekundenwert, der von JDBC verwendet wird, um einen SQL-DATE-Typ zu identifizieren. Datum stellt nur DATUM ohne Zeitinformationen dar, während java. nutz. Datum repräsentiert sowohl Datums- als auch Zeitinformationen. Zuletzt bearbeitet: 2025-01-22 17:01

Grundsätzlich ja, wenn Sie JS kennen und den Rahmen, für den Sie sich bewerben, können Sie einen Job bekommen, aber wenn es Ihr erster Job ist, erwarten sie möglicherweise eine angemessene Menge praktischer Schulung für die ersten 3-6 Monate oder so. Zuletzt bearbeitet: 2025-01-22 17:01

Registry Explorer ist ein Freeware-Programm, das regedit ersetzen soll. Diese kostenlose Software ist ein Systemtool, das sich in den Windows Explorer einfügt. Zuletzt bearbeitet: 2025-01-22 17:01

1) Bei der geschützten Vererbung werden die öffentlichen und geschützten Member zu geschützten Membern in der abgeleiteten Klasse. In der Privatvererbung ist alles privat. Weil sie Teil der Basisklasse sind und Sie die Basisklasse benötigen, die Teil Ihrer abgeleiteten Klasse ist. Zuletzt bearbeitet: 2025-01-22 17:01

Die drei besten Nachtsicht-Überwachungskameras Nest Cam IQ Indoor: Beste Nachtsicht-Überwachungskamera für den Innenbereich. Reolink Argus 2: Beste Nachtsicht-Überwachungskamera für den Innen- und Außenbereich. Lorex 4K IP Bullet Camera: Beste Nachtsicht-Überwachungskamera für den Außenbereich. Zuletzt bearbeitet: 2025-06-01 05:06

Nvm (Node Version Manager) ist ein Tool, mit dem Sie Node. js. Sie benötigen nvm nur, wenn Sie mehrere Versionen von Node. js auf Ihrem System installiert oder wenn Sie Ihre aktuelle Version aktualisieren möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Schaltnetzteil. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie das Bild aus, von dem Sie den Hintergrund entfernen möchten. Wählen Sie Bildformat > Hintergrund entfernen oder Format > Hintergrund entfernen. Wenn Hintergrund entfernen nicht angezeigt wird, vergewissern Sie sich, dass Sie ein Bild ausgewählt haben. Zuletzt bearbeitet: 2025-01-22 17:01

Vier Veranstaltungen. Zuletzt bearbeitet: 2025-06-01 05:06

LANs können sich über einen begrenzten Bereich erstrecken, d. h. einen Radius von 1 km. Die Kommunikation erfolgt von einem Computer zum anderen, und es ist kein zentraler Computer erforderlich, und jeder Computer hat die gleiche Rolle. Das kleinste LAN kann aus 2 Computern bestehen. Und das Maximum kann aus viel mehr Computern bestehen. Zuletzt bearbeitet: 2025-01-22 17:01

Gradation in der Kunst ist eine visuelle Technik, bei der allmählich von einem Farbton zu einem anderen oder von einem Farbton zu einem anderen oder von einer Textur zu einer anderen übergegangen wird. Raum, Distanz, Atmosphäre, Volumen und geschwungene oder abgerundete Formen sind einige der visuellen Effekte, die mit Abstufungen erzeugt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Die Jackson JsonNode-Klasse enthält eine Reihe von Methoden, die einen Feldwert in einen anderen Datentyp konvertieren können. Konvertieren Sie beispielsweise einen String-Feldwert in einen Long-Wert oder umgekehrt. Hier ist ein Beispiel für die Konvertierung eines JsonNode-Felds in einige der gängigeren Datentypen: String f2Str = jsonNode. Zuletzt bearbeitet: 2025-01-22 17:01

1 Milliarde Menschen. Zuletzt bearbeitet: 2025-01-22 17:01

Samsung war besser dafür bekannt, billige Kopien japanischer Elektronikartikel herzustellen. Mit einem Umsatz von 216,7 Milliarden US-Dollar im Jahr 2013 ist Samsung Electronics nach Umsatz das weltweit größte Elektronikunternehmen. Der Erfolg von Samsung basiert weitgehend auf seinen Markenmanagementprozessen. Zuletzt bearbeitet: 2025-06-01 05:06

Fünf Arten von Penetrationstests für Pen Testing Network Service Tests. Diese Art von Stifttest ist die häufigste Anforderung an die Stifttester. Webanwendungstests. Es ist eher ein gezielter Test, auch intensiver und detaillierter. Clientseitige Tests. Tests für drahtlose Netzwerke. Social-Engineering-Tests. Zuletzt bearbeitet: 2025-01-22 17:01

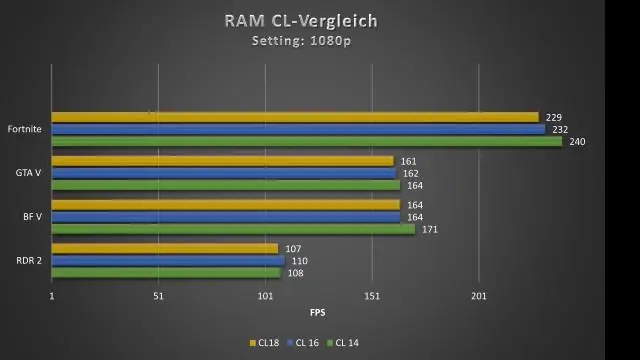

Das Hinzufügen von RAM ist oft das kostengünstigste Upgrade, das Sie durchführen können, um einen trägen Computer zu beschleunigen. Wenn einem System der RAM knapp wird, muss es die Überlaufdaten auf die Festplatte auslagern, was die Leistung erheblich verlangsamen kann. Neuere Technologien bieten eine schnellere Leistung, aber Die meisten Motherboards akzeptieren nur eine Art von RAM. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte Wählen Sie ein Video aus. Wählen Sie eine aus, die Ihnen gefällt! Kopieren Sie die Adresse (URL) des Videos. Gehen Sie zu einer YouTube-Video-Download-Site. Fügen Sie die Adresse des Videos ein und klicken Sie auf Download. Laden Sie einen flv-Konverter herunter. Öffnen Sie Ihren Konverter und geben Sie Ihre flv-Datei ein. Drücken Sie Ausführen und es wird es für Sie konvertieren. Zuletzt bearbeitet: 2025-01-22 17:01

"Ein Shaded Surface Display (SSD) ist ein oberflächengerendertes Bild, das eine realistisch aussehende dreidimensionale Ansicht der Oberfläche einer interessierenden Struktur innerhalb des erfassten Volumensatzes bietet." (Prokop und Galanski, 2003) 2003 Prokop, M. und M. Galanski. Zuletzt bearbeitet: 2025-01-22 17:01

Strom, der durch Drähte fließt, erzeugt ein oszillierendes Magnetfeld, und es ist dieses Feld, das die Elektronen der benachbarten Spule zum Schwingen bringt. Dieser wiederum überträgt Energie drahtlos. Dies ist jedoch ein komplexer Vorgang und nur dann effizient, wenn die Schwingspulen auf das bewegte Objekt abgestimmt sind. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie ein Haus (oder auch nur einen Raum) komplett renovieren, möchten Sie vielleicht die Trockenbauwand entfernen. So verkabeln Sie ein Haus neu, ohne Trockenbauwände zu entfernen Planen Sie den Ausbau. Mach Platz. Schalten Sie den Stromkreis aus, an dem Sie arbeiten. Entfernen Sie die Verkabelung. Führen Sie den neuen Draht ein. Setzen Sie den Prozess fort. Zuletzt bearbeitet: 2025-01-22 17:01

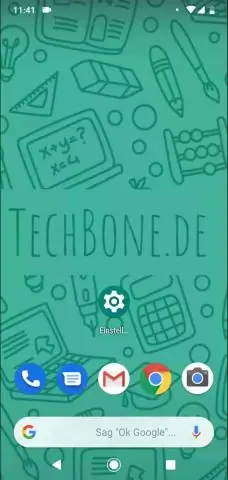

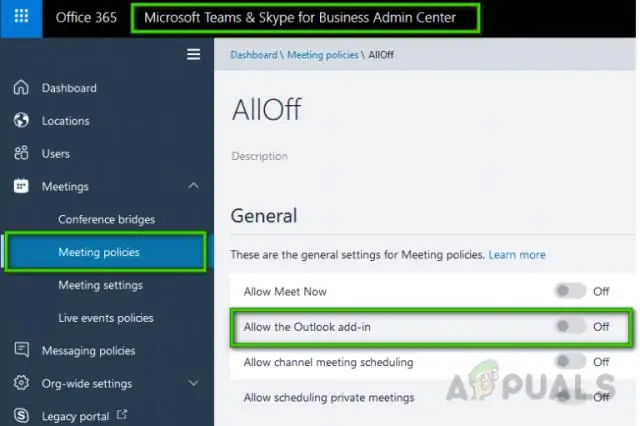

Um den automatischen Start von Teams zu stoppen, klicken Sie auf Start / Einstellungen / Apps / Start. Deaktivieren Sie Microsoft Teams. Wenn dies nicht funktioniert oder Microsoft Teams nicht in dieser Liste enthalten ist, melden Sie sich bei Teams mit Ihrer geschäftlichen Office 365-E-Mail-Adresse und Ihrem Kennwort an. Zuletzt bearbeitet: 2025-01-22 17:01

Ändern Sie das Hintergrundbild auf Ihrem iPhone Öffnen Sie die Einstellungen auf Ihrem iPhone. Gehen Sie zu Einstellungen, tippen Sie auf „Hintergrund“und dann auf „Neuen Hintergrund auswählen“. Wählen Sie ein Bild aus. Wählen Sie ein Bild aus Dynamisch, Standbild, Live oder eines Ihrer Fotos aus. Verschieben Sie das Bild und wählen Sie eine Anzeigeoption. Ziehen Sie, um das Bild zu verschieben. Legen Sie das Hintergrundbild fest und wählen Sie, wo es angezeigt werden soll. Zuletzt bearbeitet: 2025-01-22 17:01

Stellen Sie in Ihren Vorstellungsgesprächen Fragen, die die Programmierfähigkeiten der Kandidaten in verschiedenen Programmiersprachen offenbaren. Sie sollten Kandidaten auch auf ihre Erfahrung mit Design- und Softwareentwicklungstools testen. Softwarearchitekten arbeiten an komplexen Aufgaben. Zuletzt bearbeitet: 2025-06-01 05:06

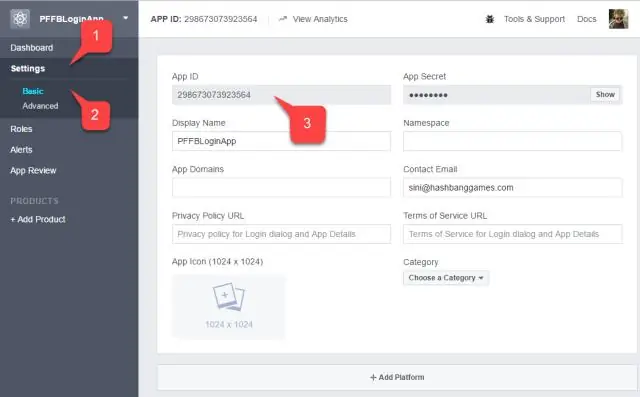

Rufen Sie https://developers.facebook.com/tools/explorer auf und ersetzen Sie Graph API Expolrer durch die von Ihnen erstellte App. Drücken Sie auf Token abrufen und wählen Sie Benutzerzugriffstoken abrufen. Überprüfen Sie die erforderlichen Optionen im Popup-Fenster und wählen Sie die für Ihre App erforderlichen Berechtigungen aus. Drücken Sie auf Zugriffstoken abrufen. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie mit der rechten Maustaste auf Ihre Sequenz. Konsolidieren. Dadurch werden NUR die in Ihrer Sequenz verwendeten Medien mit Handles konsolidiert. Nicht die vollständigen Rohclips und keine Clips, die nicht in Ihrer Sequenz verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01