- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Täuschung Technologie ist eine aufstrebende Kategorie von Cyber Sicherheit Verteidigung. Täuschung Technologie ermöglicht eine proaktivere Sicherheit Haltung, indem Sie versuchen, täuschen die Angreifer, erkennen und besiegen sie, sodass das Unternehmen zum normalen Betrieb zurückkehren kann.

Was ist hierin ein Lockvogel in der Sicherheit?

EIN Köder Netzwerk. Köder Konten werden erstellt, um zu überprüfen, ob jemand versucht, sich bei ihnen anzumelden. Wenn ein Versuch gemacht wird Sicherheit Experten können dann die Techniken und Strategien der Angreifer untersuchen, ohne entdeckt zu werden oder Daten zu kompromittieren.

Zweitens, wie funktionieren Honeypots? Einfach gesagt, a Honigtopf ist ein gefälschtes Ziel, das absichtlich auf Ihrem PC oder Netzwerk platziert wird, um Hacker abzulenken und sie von Ihren vertraulichen Dateien fernzuhalten. Der Angreifer wird dann seine Zeit damit verbringen, auf diesen anfälligen PC zuzugreifen, anstatt auf die echten Geräte in Ihrem Netzwerk zu zielen.

Und was ist Attivo?

Attivo Netzwerke Inc. Attivo Networks, Inc. bietet Netzwerksicherheitsdienste an. Das Unternehmen konzentriert sich auf die Entwicklung fortschrittlicher Technologien zur Erkennung von Bedrohungen für die Netzwerksicherheit für den Einsatz vor Ort oder als Cloud-basierter Service. Attivo Networks betreibt Geschäfte in den Vereinigten Staaten.

Was ist Lockvogeltechnologie?

Köder Daten, wie z Köder Dokumente, Honigtöpfe und andere gefälschte Informationen können auf Anfrage generiert und dazu verwendet werden, unbefugten Zugriff auf Informationen zu erkennen und die exfiltrierten Informationen des Diebes zu vergiften. Verwechslung des Angreifers mit gefälschten Informationen, die durch die Bereitstellung von Köder Unterlagen.

Empfohlen:

Was ist ein Beispiel, das zeigt, dass eine Vermutung falsch ist?

Um zu zeigen, dass eine Vermutung falsch ist, müssen Sie nur ein Beispiel finden, in dem die Vermutung nicht wahr ist. Dieser Fall wird als Gegenbeispiel bezeichnet. Um zu zeigen, dass eine Vermutung immer wahr ist, müssen Sie sie beweisen. Ein Gegenbeispiel kann eine Zeichnung, eine Aussage oder eine Zahl sein

Was ist das Piaget-Stadium, das mit der Adoleszenz verbunden ist?

Piagets vier Stadien Stufe Alter Ziel Sensomotorische Geburt bis 18–24 Monate Objektpermanenz Präoperational 2 bis 7 Jahre Symbolisches Denken Konkretes operatives 7 bis 11 Jahre Operatives Denken Formales operatives Jugendalter bis ins Erwachsenenalter Abstrakte Konzepte

Was ist das w3c was ist das Whatwg?

Die Web Hypertext Application Technology Working Group (WHATWG) ist eine Gemeinschaft von Menschen, die an der Entwicklung von HTML und verwandten Technologien interessiert sind. Die WHATWG wurde 2004 von Einzelpersonen von Apple Inc., der Mozilla Foundation und Opera Software, führenden Anbietern von Webbrowsern, gegründet

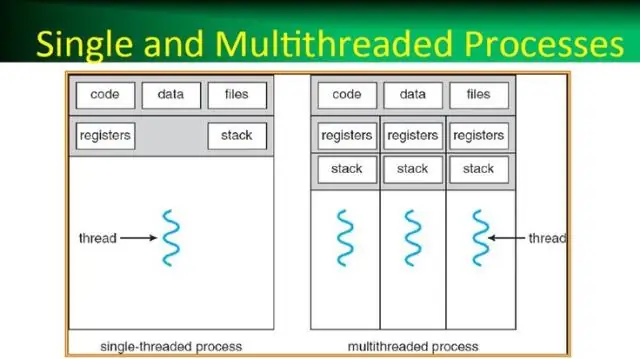

Was ist ein Prozess in einem Betriebssystem, was ist ein Thread in einem Betriebssystem?

Ein Prozess ist im einfachsten Sinne ein ausführendes Programm. Ein oder mehrere Threads laufen im Kontext des Prozesses. Ein Thread ist die Grundeinheit, der das Betriebssystem Prozessorzeit zuweist. Der Threadpool wird hauptsächlich verwendet, um die Anzahl der Anwendungs-Threads zu reduzieren und die Verwaltung der Worker-Threads zu ermöglichen

Warum ist es für einen Programmierer wichtig zu wissen, dass Java eine Sprache ist, bei der die Groß-/Kleinschreibung beachtet wird?

Java unterscheidet zwischen Groß- und Kleinschreibung, da es eine Syntax im C-Stil verwendet. Die Berücksichtigung der Groß-/Kleinschreibung ist nützlich, da Sie anhand der Groß-/Kleinschreibung ableiten können, was ein Name bedeutet. Zum Beispiel setzt der Java-Standard für Klassennamen den ersten Buchstaben jedes Wortes in Großbuchstaben (Integer, PrintStream usw.)