Es gibt verschiedene Arten von Lichtsensoren, wie beispielsweise Photovoltaikzellen, Fototransistoren, Fotowiderstände, Fotoröhren, Fotovervielfacherröhren, Fotodioden, ladungsgekoppelte Bauelemente usw. Der lichtabhängige Widerstand (LDR) oder Fotowiderstand ist jedoch eine spezielle Art von Lichtsensor, der in dieser automatischen Lichtsensorschaltung verwendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Die Landschaftsfotografie ist ziemlich flexibel, wenn es um die Kameraeinstellungen geht. Eine gute allgemeine Richtlinie ist jedoch die Verwendung eines Stativs, eine Verschlusszeit zwischen 1/10 Sekunde und drei Sekunden, eine Blende zwischen f/11 und f/16 und eine ISO von 100. Zuletzt bearbeitet: 2025-06-01 05:06

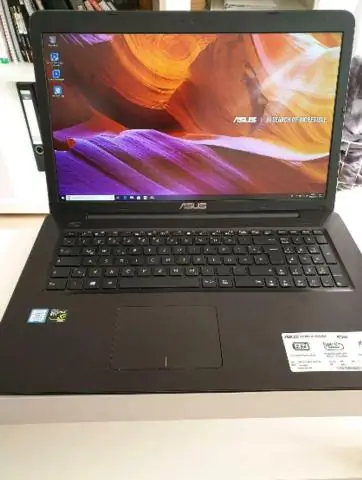

ASUS-Laptops enthalten eine Wiederherstellungspartition, die Software enthält, die entwickelt wurde, um den Laptop in seinen ursprünglichen Zustand wiederherzustellen. Schalten Sie den ASUS-Laptop ein oder starten Sie ihn neu. Wenn der ASUS-Logobildschirm angezeigt wird, drücken Sie 'F9', um auf die versteckte Partition zuzugreifen. Drücken Sie die Eingabetaste, wenn der Windows Boot Manager angezeigt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Photostimulierte Lumineszenz (PSL) ist die Freisetzung von gespeicherter Energie in einem Leuchtstoff durch Stimulation mit sichtbarem Licht, um ein Lumineszenzsignal zu erzeugen. Eine auf diesem Mechanismus basierende Platte wird als photostimulierbare Phosphorplatte (PSP) bezeichnet und ist eine Art von Röntgendetektor, der in der Projektionsradiographie verwendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Befehlszeilenverarbeitung. Die Befehlszeile kann mehrere Befehle enthalten. Wenn das aktuelle Argument einen Befehl benennt, werden seine Argumente gesammelt, der Befehl wird auf seine Argumente (die Strings sind) angewendet und die Befehlszeilenverarbeitung wird fortgesetzt. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Datensatz enthält Informationen über eine Probe. Ein Dataset besteht aus Fällen. Fälle sind nichts anderes als die Objekte in der Sammlung. Jeder Fall hat ein oder mehrere Attribute oder Qualitäten, sogenannte Variablen, die Merkmale von Fällen sind. Zuletzt bearbeitet: 2025-01-22 17:01

Täuschungstechnologie ist eine aufstrebende Kategorie der Cybersicherheitsabwehr. Die Täuschungstechnologie ermöglicht eine proaktivere Sicherheitslage, indem versucht wird, die Angreifer zu täuschen, sie zu erkennen und dann zu besiegen, sodass das Unternehmen zum normalen Betrieb zurückkehren kann. Zuletzt bearbeitet: 2025-01-22 17:01

Smbd ist der Server-Daemon, der Windows-Clients Filesharing- und Druckdienste bereitstellt. Der Server stellt Clients Dateibereichs- und Druckerdienste bereit, die das SMB- (oder CIFS-)Protokoll verwenden. Dies ist mit dem LanManager-Protokoll kompatibel und kann LanManager-Clients bedienen. Zuletzt bearbeitet: 2025-01-22 17:01

STRG + M + M reduziert/erweitert den aktuellen Abschnitt. STRG + M + A wird auch in HTML-Dateien alles zusammenklappen. Diese Optionen befinden sich auch im Kontextmenü unter Gliederung. Rechtsklick im Editor -> Gliederung um alle Optionen zu finden. Zuletzt bearbeitet: 2025-01-22 17:01

Codecademy ist auch eine der besseren Websites, auf denen Sie die Grundlagen von Python praktisch erlernen können. Sie können die PRO-Version von Codecademy nehmen, es ist eine kostenpflichtige Version, bei der Sie Zugriff auf den Projektinhalt erhalten. Dies ist eine der Websites, auf denen Sie Python lernen können, das für absolute Anfänger geeignet ist. Zuletzt bearbeitet: 2025-06-01 05:06

Das Strategiemuster wird verwendet, um Probleme zu lösen, die durch unterschiedliche Strategien umgesetzt oder gelöst werden könnten (oder vorhersehbar sind) und die für solche Fälle eine klar definierte Schnittstelle besitzen. Zuletzt bearbeitet: 2025-01-22 17:01

So ersetzen Sie Zelleninhalt: Klicken Sie auf der Registerkarte Start auf den Befehl Suchen und Auswählen und wählen Sie dann Ersetzen aus dem Dropdown-Menü. Das Dialogfeld Suchen und Ersetzen wird angezeigt. Geben Sie den Text, durch den Sie ihn ersetzen möchten, in das Feld Ersetzen durch: ein und klicken Sie dann auf Weitersuchen. Zuletzt bearbeitet: 2025-01-22 17:01

PIXMA PRO-100 Wi-Fi-Setup-Anleitung Stellen Sie sicher, dass der Drucker eingeschaltet ist. Halten Sie die [Wi-Fi]-Taste an der Vorderseite des Druckers einige Sekunden lang gedrückt. Stellen Sie sicher, dass diese Taste blau zu blinken beginnt und gehen Sie dann zu Ihrem Zugangspunkt und drücken Sie die [WPS]-Taste innerhalb von 2 Minuten. Zuletzt bearbeitet: 2025-01-22 17:01

So richten Sie die Türklingel so ein, dass die Sirene der Basisstation ausgelöst wird, wenn sie eine Bewegung erkennt: Öffnen Sie die Arlo App. Tippen Sie auf die Arlo Audio Doorbell. Tippen Sie auf das Menüsymbol () in der oberen rechten Ecke der Seite, um sie zu öffnen. Tippen Sie auf Bewegungseinstellungen. Tippen Sie auf Sirene einschalten. Tippen Sie auf das Stiftsymbol (Bearbeiten). Zuletzt bearbeitet: 2025-01-22 17:01

Mit dem Windows Task-Manager können Sie die Anwendungen, Prozesse und Dienste überwachen, die derzeit auf Ihrem PC ausgeführt werden. Sie können den Task-Manager zum Starten und Stoppen von Programmen und zum Stoppen von Prozessen verwenden, aber zusätzlich zeigt der Task-Manager informative Statistiken über die Leistung Ihres Computers und über Ihr Netzwerk an. Zuletzt bearbeitet: 2025-01-22 17:01

Die Sumerer waren die erste mesopotamische Zivilisation. Die Sumerer trieben Handel auf dem Landweg mit dem östlichen Mittelmeer und auf dem Seeweg bis nach Indien. Die Erfindung des Rades vor 3000 Jahren verbesserte den Transport auf dem Landweg. Die Sumerer waren bekannt für ihre Metallarbeiten, ein Handwerk, in dem sie sich auszeichneten. Zuletzt bearbeitet: 2025-01-22 17:01

3,5 Pfund In ähnlicher Weise können Sie sich fragen, wie viel wiegt ein MacBook Pro 2013? Teile diese Geschichte Spezifikationen 13-Zoll-MacBook Air von 2013 13-Zoll-Retina-MacBook Pro von 2013 Gewicht 2,96 Pfund (1,35 kg) 3,46 Pfund (1,57 kg) Batterie 7150 mAh 6591 mAh Garantie 1 Jahr 1 Jahr Startpreis $1, 099.. Zuletzt bearbeitet: 2025-01-22 17:01

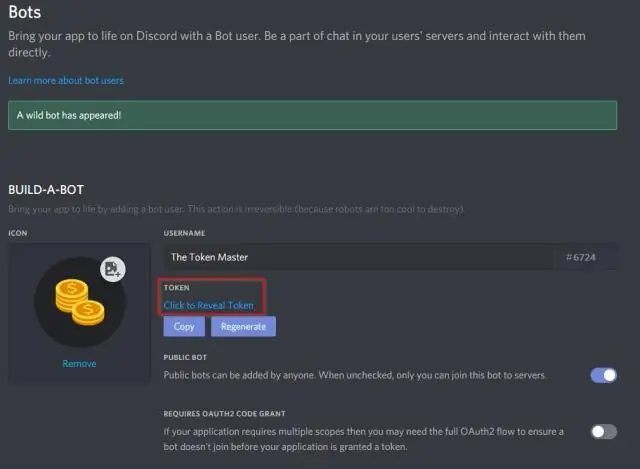

Ein Discord-Bot-Token ist eine kurze Phrase (dargestellt als ein Durcheinander von Buchstaben und Zahlen), die als „Schlüssel“zur Steuerung eines Discord-Bots dient. Token werden im Bot-Code verwendet, um Befehle hin und her an die API zu senden, die wiederum Bot-Aktionen steuert. Zuletzt bearbeitet: 2025-01-22 17:01

Die Java Iterable-Schnittstelle (java. lang. Iterable) ist eine der Root-Schnittstellen der Java Collections API. Eine Klasse, die die Java Iterable-Schnittstelle implementiert, kann mit der Java-for-each-Schleife iteriert werden. Mit Iterieren meine ich, dass seine internen Elemente iteriert werden können. Zuletzt bearbeitet: 2025-01-22 17:01

So fügen Sie einer Sicherheitsgruppe eine Regel mithilfe der Befehlszeile authorize-security-group-ingress (AWS CLI) hinzu aws ec2 authorize-security-group-ingress --group-id security_group_id --protocol tcp --port 22 --cidr cidr_ip_range . Grant-EC2SecurityGroupIngress (AWS-Tools für Windows PowerShell). Zuletzt bearbeitet: 2025-01-22 17:01

OLEDB ist der Nachfolger von ODBC, einer Reihe von Softwarekomponenten, die es einem QlikView ermöglichen, sich mit einem Backend wie SQL Server, Oracle, DB2, mySQL u.a. zu verbinden. In vielen Fällen bieten die OLEDB-Komponenten eine viel bessere Leistung als das ältere ODBC. Zuletzt bearbeitet: 2025-01-22 17:01

Cyan: Audiodatei. Gelb mit schwarzem Hintergrund: Pipe (AKA FIFO) Fettgelb mit schwarzem Hintergrund: Blockgerät oder Zeichengerät. Zuletzt bearbeitet: 2025-06-01 05:06

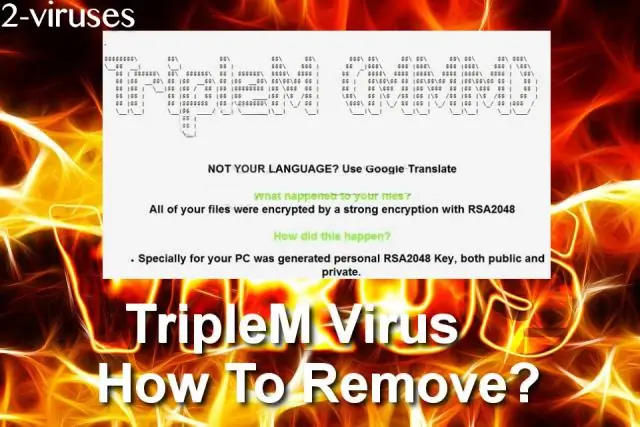

Spyware ist eine Art von bösartiger Software (Malware), die sich automatisch auf Ihrem Computer installiert und als Spionage für vom Benutzer ausgeführte Kegitana und Internetaktivitäten ohne Wissen und Zustimmung des Computers des Benutzers funktioniert. Zuletzt bearbeitet: 2025-06-01 05:06

Kann keine Verbindung herstellen 'Server nicht erreichbar' Die angezeigte Fehlermeldung 'Server nicht erreichbar' bedeutet, dass Ihr VPN-Client auf Ihrem Gerät den Server nicht erreichen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Kosten für Standard-3D-Rendering: Kosten für 3D-Rendering-Ansicht Außen – Wohnen 300–1000 USD Außen – Gewerbe (klein) 500–1000 USD Außen – Gewerbe (groß) 1000–2750 USD Innen – Wohnen 300–750 USD. Zuletzt bearbeitet: 2025-06-01 05:06

Definition. Data Mining ist der Prozess, nützliche Muster und Trends in großen Datensätzen zu entdecken. Predictive Analytics ist der Prozess des Extrahierens von Informationen aus großen Datensätzen, um Vorhersagen und Schätzungen über zukünftige Ergebnisse zu treffen. Bedeutung. Helfen Sie, gesammelte Daten besser zu verstehen. Zuletzt bearbeitet: 2025-01-22 17:01

Varnish Cache ist ein Beschleuniger für Webanwendungen, der auch als Caching-HTTP-Reverse-Proxy bekannt ist. Sie installieren es vor jedem Server, der HTTP spricht, und konfigurieren es, um den Inhalt zwischenzuspeichern. Varnish Cache ist wirklich sehr schnell. Es beschleunigt die Lieferung in der Regel um das 300- bis 1000-fache, abhängig von Ihrer Architektur. Zuletzt bearbeitet: 2025-01-22 17:01

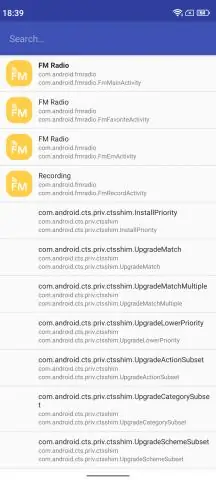

Android. 1 - Aktivieren Sie den Entwicklermodus, indem Sie zu Einstellungen > Über das Telefon gehen und dann 7 Mal auf die Build-Nummer tippen. 2 - Aktivieren Sie das USB-Debugging über DeveloperOptions. 3 - Öffnen Sie auf Ihrem Desktop DevTools, klicken Sie auf Moreicon und dann auf More Tools > Remote Devices. Zuletzt bearbeitet: 2025-01-22 17:01

Es werden sieben Themen getestet (Zivilprozessrecht, Verträge und Verkauf, Strafrecht und Verfahren, Verfassungsrecht, Beweise, Immobilien und unerlaubte Handlungen). Sie haben insgesamt sechs Stunden Zeit, um diese 200 Fragen zu beantworten. Zuletzt bearbeitet: 2025-06-01 05:06

Beliebteste Bilderrahmengrößen 4×6-Fotos sind die Standard-Fotogröße und am häufigsten für die 35-mm-Fotografie. Die nächste Größe von 4×6 ist ein 5×7 Fotoabzug. 8×10-Fotos sind größer als 4×6 und 5×7 und werden daher normalerweise für Gruppenfotos oder Porträts verwendet. 16×20 große Drucke gelten als kleine Poster. Zuletzt bearbeitet: 2025-01-22 17:01

Die Datenintegrität kann durch menschliches Versagen oder, noch schlimmer, durch böswillige Handlungen beeinträchtigt werden. Bedrohungen der Datenintegrität Menschliches Versagen. Unbeabsichtigte Übertragungsfehler. Fehlkonfigurationen und Sicherheitsfehler. Malware, Insider-Bedrohungen und Cyberangriffe. Kompromittierte Hardware. Zuletzt bearbeitet: 2025-01-22 17:01

Erste Schritte Verwenden Sie einen beliebigen Texteditor, um ein Quellprogramm zu erstellen. Diese Datei hat normalerweise einen Namen, der mit.asm endet. Verwenden Sie TASM, um das Quellprogramm in eine Objektdatei zu konvertieren. Verwenden Sie den Linker TLINK, um Ihre Datei(en) zu einer ausführbaren Datei zu verknüpfen. Schließlich können Sie die ausführbare Datei ausführen (oder ausführen)::> hw1. Zuletzt bearbeitet: 2025-01-22 17:01

Legen Sie die Treiberdiskette in Ihr optisches Laufwerk ein. Klicken Sie auf „Start“, klicken Sie mit der rechten Maustaste auf „Computer“und wählen Sie „Eigenschaften“. Wählen Sie im linken Menü „Geräte-Manager“. Suchen Sie die Hardware mit einem gelben Ausrufezeichen oder ein Gerät, für das Sie neue Treiber von der CD oder DVD installieren möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Softwareprozess (auch bekannt als Softwaremethodik) ist eine Reihe von zusammenhängenden Aktivitäten, die zur Produktion der Software führen. Diese Aktivitäten können die Entwicklung der Software von Grund auf oder die Modifizierung eines bestehenden Systems beinhalten. Zuletzt bearbeitet: 2025-01-22 17:01

PS4 kann innerhalb des Zeitlimits keine Verbindung zum WLAN-Netzwerk herstellen Der Grund kann an dem von Ihnen verwendeten Proxy-Server liegen oder einfach daran, dass der Router keine IP zuweisen oder sich nicht mit Ihrer PS4 verbinden kann. Versuchen Sie, den Router neu zu starten oder überprüfen Sie die Proxy-Einstellungen und entfernen Sie ihn, wenn Sie dies getan haben. Zuletzt bearbeitet: 2025-01-22 17:01

Software-Updates sind wichtig, weil sie oft kritische Patches für Sicherheitslücken enthalten. Tatsächlich nutzen viele der schädlicheren Malware-Angriffe, die wir sehen, Software-Schwachstellen in gängigen Anwendungen wie Betriebssystemen und Browsern aus. Zuletzt bearbeitet: 2025-01-22 17:01

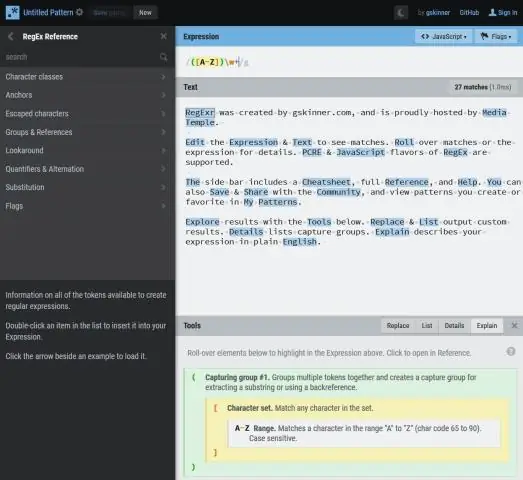

In Python ist r'^$' ein regulärer Ausdruck, der auf eine leere Zeile passt. Dies sieht aus wie ein regulärer Ausdruck (regex), der häufig in Django-URL-Konfigurationen verwendet wird. Das 'r' davor sagt Python, dass der Ausdruck ein Rohstring ist. In einer unformatierten Zeichenfolge werden Escape-Sequenzen nicht geparst. ' ' ist beispielsweise ein einzelnes Zeilenumbruchzeichen. Zuletzt bearbeitet: 2025-01-22 17:01

GitHub - Netflix/Hystrix: Hystrix ist eine Latenz- und Fehlertoleranzbibliothek, die entwickelt wurde, um Zugriffspunkte auf Remote-Systeme, Dienste und Bibliotheken von Drittanbietern zu isolieren, kaskadierende Fehler zu stoppen und Widerstandsfähigkeit in komplexen verteilten Systemen zu ermöglichen, bei denen ein Fehler unvermeidlich ist. Zuletzt bearbeitet: 2025-01-22 17:01

Synchronisieren eines vorhandenen Notizbuchs Melden Sie sich auf Ihrem Telefon mit demselben Microsoft-Konto an, das Sie zum Einrichten von OneDrive verwendet haben. Gehen Sie zur App-Liste auf Ihrem Telefon und tippen Sie auf OneNote (wenn Sie ein Windows Phone 7 verwenden, tippen Sie auf Office, um Ihre OneNotenotes anzuzeigen). Zuletzt bearbeitet: 2025-01-22 17:01

Was ist Kodierung in der qualitativen Forschung? Codieren ist der Prozess der Kennzeichnung und Organisation Ihrer qualitativen Daten, um verschiedene Themen und die Beziehungen zwischen ihnen zu identifizieren. Beim Codieren von Kundenfeedback weisen Sie Wörtern oder Sätzen Labels zu, die wichtige (und wiederkehrende) Themen in jeder Antwort darstellen. Zuletzt bearbeitet: 2025-01-22 17:01