Nach Intels früheren Serien von 8086, 80186, 80286.80386 und 80486 Mikroprozessoren wurde der erste P5-basierte Mikroprozessor des Unternehmens am 22. März 1993 als der ursprüngliche Intel Pentium veröffentlicht. Zuletzt bearbeitet: 2025-01-22 17:01

Termiten in Bäumen können Hausbesitzern zu schaffen machen. Während die meisten Termiten nur totes Holz angreifen, verbrauchen Termiten, wenn sie Bäume befallen, das Holz im Inneren, bis der Baum nicht mehr stehen kann. Zuletzt bearbeitet: 2025-06-01 05:06

Der EEPROM-Datenspeicher ermöglicht das Lesen und Schreiben von Bytes. Ein Byte-Schreiben löscht automatisch den Speicherort und schreibt die neuen Daten (löschen vor dem Schreiben). Der EEPROM-Datenspeicher ist für hohe Lösch-/Schreibzyklen ausgelegt. Die Schreibzeit wird von einem On-Chip-Timer gesteuert. Zuletzt bearbeitet: 2025-01-22 17:01

Während 30-Pin analoges Audio wie ein 3,5-mm-Kopfhörerkabel übertragen kann, kann der Lightning-Anschluss nicht verwendet werden, und Sie müssen das Audio bei jeder Verwendung auf eine andere Weise leiten, es sei denn, Sie übertragen es digital. Zuletzt bearbeitet: 2025-01-22 17:01

Die Faktentabelle enthält mehrdimensionale Daten im Data Warehouse. Multidimensionale Datenbank wird verwendet, um die 'Online Analytical Processing' (OLAP) und das Data Warehouse zu optimieren. Zuletzt bearbeitet: 2025-01-22 17:01

Installieren des Atoms Laden Sie das Atom-Installationsprogramm von der Build-Seite oder vom Atom-Verwaltungsbildschirm des Kontos herunter. Wählen Sie eine 32- oder 64-Bit-Version. Kopieren Sie das Installationsskript auf den Server. Ändern Sie die Benutzer in den oben erstellten 'boomi'-Benutzer und führen Sie das Skript aus. Wählen Sie das Verzeichnis für die Installation. Zuletzt bearbeitet: 2025-06-01 05:06

Durch die Verwendung von Oracle Advanced Security SSL-Funktionalität zum Sichern der Kommunikation zwischen JDBC-Thin-Clients und Oracle-Servern können Sie: die Verbindung zwischen Clients und Servern verschlüsseln. Jeder Verbindungsversuch von einer Client-Ebene oder einer Anwendung, der die Datenbank nicht vertraut, schlägt fehl. Zuletzt bearbeitet: 2025-01-22 17:01

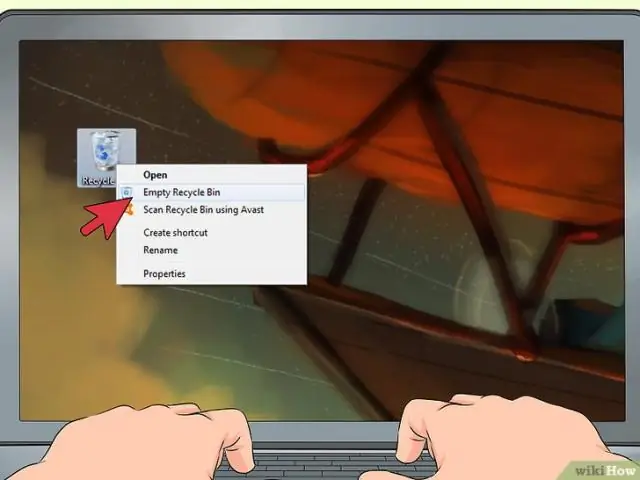

Suchen Sie das Menü Extras oben im Browser und wählen Sie Internetoptionen. Ein neues Fenster wird geöffnet. Klicken Sie unter Browserverlauf auf die Schaltfläche Löschen. Wählen Sie Cookies aus und klicken Sie entweder auf Cookies löschen oder aktivieren Sie das Kontrollkästchen und drücken Sie OK am unteren Rand des Fensters. Zuletzt bearbeitet: 2025-01-22 17:01

RabbitMQ deinstallieren Führen Sie den Befehl cd /usr/lib/netbrain/installer/rabbitmq aus, um zum Verzeichnis rabbitmq zu navigieren. Führen Sie den Befehl./uninstall.sh im Verzeichnis rabbitmq aus. Geben Sie an, ob alle RabbitMQ-Daten entfernt werden sollen. Um Daten zu entfernen, geben Sie y oder yes ein. Geben Sie andernfalls n oder no ein. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Vermutung ist eine mathematische Aussage, die noch nicht rigoros bewiesen wurde. Vermutungen entstehen, wenn man ein Muster bemerkt, das für viele Fälle gilt. Nur weil ein Muster für viele Fälle gilt, bedeutet dies jedoch nicht, dass das Muster für alle Fälle gilt. Zuletzt bearbeitet: 2025-01-22 17:01

Bei der optischen Bildstabilisierung bewegt sich ein Teil des Objektivs physisch, um jeder Kamerabewegung beim Aufnehmen des Bildes entgegenzuwirken; Wenn Ihre Hände zittern, zittert auch ein Element in der Linse, um der Bewegung entgegenzuwirken. Zuletzt bearbeitet: 2025-01-22 17:01

Hinzufügen des selbstsignierten Zertifikats zu vertrauenswürdigen Stammzertifizierungsstellen Klicken Sie auf das Startmenü und klicken Sie auf Ausführen. Geben Sie mmc ein und klicken Sie auf OK. Klicken Sie auf das Menü Datei und klicken Sie auf Snap-In hinzufügen/entfernen Doppelklicken Sie auf Zertifikate. Klicken Sie auf Computerkonto und klicken Sie auf Weiter. Lassen Sie Lokaler Computer ausgewählt und klicken Sie auf Fertig stellen. Zuletzt bearbeitet: 2025-01-22 17:01

Die implizite Gewährung ist ein OAuth 2.0-Flow, den clientseitige Apps verwenden, um auf eine API zuzugreifen. In diesem Dokument werden wir die erforderlichen Schritte durcharbeiten, um dies zu implementieren: die Autorisierung des Benutzers einholen, ein Token erhalten und mit dem Token auf eine API zugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

Seitenladezeit“wird wie folgt beschrieben: Die GoogleAnalytics-Hilfe sagt, dass sie „Durchschn. Seitenladezeit ist die durchschnittliche Zeit (in Sekunden), die das Laden von Seiten aus dem Beispielsatz vom Beginn des Seitenaufrufs (z. B. Klicken auf einen Seitenlink) bis zum Abschluss des Ladens im Browser benötigt. Zuletzt bearbeitet: 2025-01-22 17:01

Ein generalüberholter Laptop ist entweder ein Computer, der von einem Kunden zur Rückerstattung an den Händler oder Hersteller zurückgegeben wurde, oder ein Computer, der gerade einen Leasingvertrag abgeschlossen hat. Der Computer hat möglicherweise einen leichten Defekt oder hat einfach nicht die Erwartungen des Kunden erfüllt. Zuletzt bearbeitet: 2025-01-22 17:01

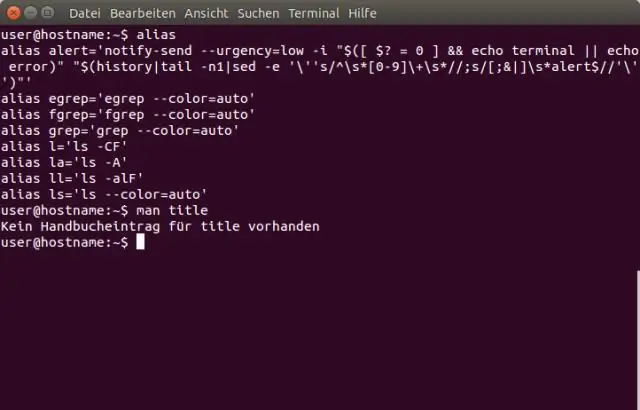

Whoami-Befehl in Linux mit Beispiel. Der Befehl whoami wird sowohl im Unix-Betriebssystem als auch im Windows-Betriebssystem verwendet. Es ist im Grunde die Verkettung der Zeichenfolgen „who“, „am“, „i“als Whoami. Es zeigt den Benutzernamen des aktuellen Benutzers an, wenn dieser Befehl aufgerufen wird. Zuletzt bearbeitet: 2025-06-01 05:06

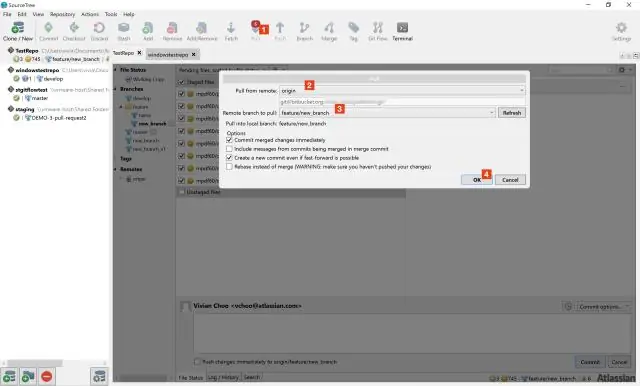

In SourceTree klicken Sie einfach mit der rechten Maustaste auf das Repository-Lesezeichen und löschen es, und es wird gefragt, ob Sie nur das Lesezeichen oder auch das Repository löschen möchten. Beachten Sie, dass es die verlassen wird. git-Verzeichnis, also müssen Sie es manuell entfernen. Ihr lokales Repository und Ihr Remote-Repository sind gleich. Zuletzt bearbeitet: 2025-01-22 17:01

Entfernen Sie die Post Ihres Briefkastens vom Boden. Grabe mit deiner Schaufel um deinen Pfosten herum. Bewässere die Erde in und um dein Loch und den Briefkastenpfosten, um die Erde zu lockern. Wackeln und ziehen Sie an Ihrem Postfach. Schrauben Sie Ihr 2-Zoll x 4-Zoll-Holzstück in einem 90-Grad-Winkel an den Briefkastenpfosten. Zuletzt bearbeitet: 2025-01-22 17:01

GQL ist eine SQL-ähnliche Sprache zum Abrufen von Entitäten und Schlüsseln. Die Syntax für GQL-Abfragen ähnelt der von SQL. Diese Seite ist eine Referenz für die Verwendung von GQL mit den Python NDB- und DB-Clientbibliotheken. Eine SQL-Zeilen-Spalten-Suche ist jedoch ein einzelner Wert, während in GQL ein Eigenschaftswert eine Liste sein kann. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie Extras/Internetoptionen aus der Symbolleiste. Klicken Sie auf die Registerkarte Erweitert. Scrollen Sie nach unten zum Abschnitt „Java (Sonne)“und stellen Sie sicher, dass alle Kontrollkästchen in diesem Abschnitt angekreuzt sind. Unmittelbar darunter befindet sich ein Abschnitt namens "Microsoft VM". Entfernen Sie alle Häkchen in allen Kontrollkästchen in diesem Abschnitt. Zuletzt bearbeitet: 2025-01-22 17:01

Multi-Master-Replikation ist eine Methode der Datenbankreplikation, die es ermöglicht, Daten von einer Gruppe von Computern zu speichern und von jedem Mitglied der Gruppe zu aktualisieren. Alle Mitglieder reagieren auf Kundendatenabfragen. Der Master ist der einzige Server, der für die Client-Interaktion aktiv ist. Zuletzt bearbeitet: 2025-01-22 17:01

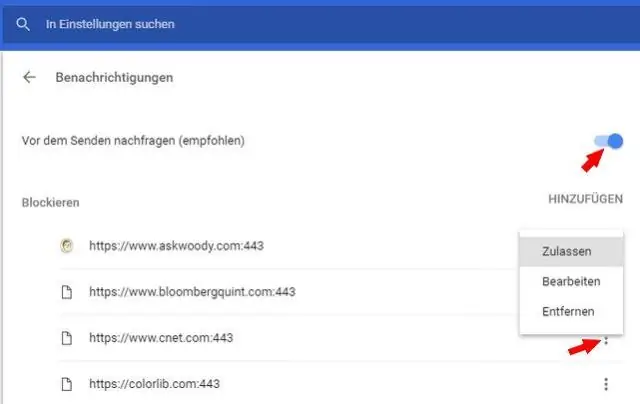

Profil --> Einstellungszahnrad in der oberen rechten Ecke --> Marketingbenachrichtigungen deaktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

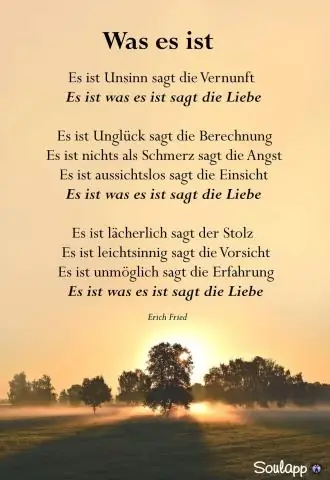

Öffnen Sie einfach das Bild in einem Bildeditor, richten Sie es nach Ihren Wünschen ein und verwenden Sie dann das Textwerkzeug des Editors, um den Text des Gedichts hinzuzufügen. Sie können mit relativ geringem Aufwand ein schönes fertiges Ergebnis erzielen und die künstlerischen Entscheidungen, die Sie treffen, können ein breites Spektrum an Emotionen abdecken. Zuletzt bearbeitet: 2025-01-22 17:01

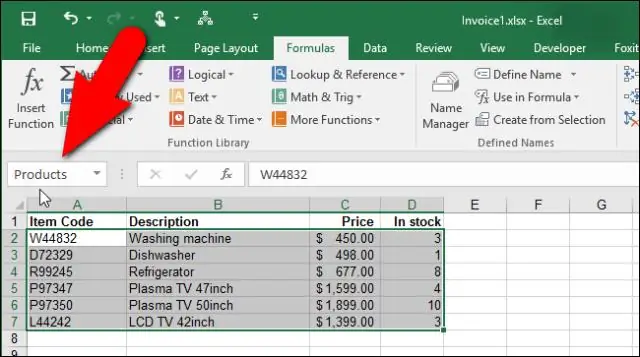

Gruppieren von Zeilen in Excel Wählen Sie die Zeilen mit ähnlichen Daten aus, indem Sie auf die Zeilennummern links neben Ihren Daten klicken und ziehen. Klicken Sie unter der Registerkarte Daten auf Gruppe. Reduzieren Sie bestimmte Abschnitte, indem Sie auf das „–“-Zeichen klicken, oder erweitern Sie sie, indem Sie auf das „+“-Zeichen klicken. Reduzieren Sie alle ähnlichen Abschnitte, indem Sie auf die 1 in der Spaltenbeschriftungszeile klicken. Zuletzt bearbeitet: 2025-06-01 05:06

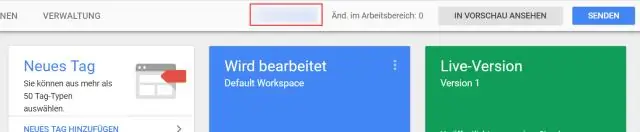

Google Tag Manager ist ein kostenloses Tool, mit dem Sie Marketing-Tags (Code-Snippets oder Tracking-Pixel) auf Ihrer Website (oder mobilen App) verwalten und bereitstellen können, ohne den Code ändern zu müssen. Informationen aus einer Datenquelle (Ihrer Website) werden über den Google Tag Manager mit einer anderen Datenquelle (Analytics) geteilt. Zuletzt bearbeitet: 2025-01-22 17:01

Passwort/PIN ändern Tippen Sie auf einem beliebigen Startbildschirm auf Apps. Tippen Sie auf Einstellungen. Tippen Sie auf Bildschirm sperren. Tippen Sie auf Bildschirmsperre. Tippen Sie auf eine der folgenden Optionen: Wischen. Gesicht entsperren.Muster. STIFT. Passwort. Keiner. Folge den Anweisungen auf dem Bildschirm. Zuletzt bearbeitet: 2025-01-22 17:01

Python ist kein Betriebssystem; es ist eine höhere Programmiersprache. Windows ist ein Teil des Betriebssystems für PCs und bietet GUI (GraphicalUser Interface). Linux ist ein Betriebssystem, das auf mehreren Hardwareplattformen verwendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Die Problemumgehung: Tippen Sie in Ihren Browsereinstellungen auf „Desktop-Site anfordern“. Unter iOS finden Sie diese Einstellung, indem Sie in Safari auf die Schaltfläche zum Teilen tippen. Tippen Sie unter Android auf das Drei-Punkte-Menüsymbol in der oberen rechten Ecke. Ebenso können Sie zuFacebook.com/messenger gehen, um eine Nachricht an Freunde zu senden. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, SharkBite-Fittings können für Wasserheizungsanwendungen verwendet werden, wenn die Temperatur 200 ° F . nicht überschreitet. Zuletzt bearbeitet: 2025-01-22 17:01

Interoperabilität ist die Fähigkeit verschiedener IT-Systeme und Softwareanwendungen, zu kommunizieren, Daten genau, effektiv und konsistent auszutauschen und die ausgetauschten Informationen zu nutzen. Es ist grundlegend für den Erfolg von EHRs. Zuletzt bearbeitet: 2025-01-22 17:01

Ein spezielles Zugriffsprogramm (SAP) wird eingerichtet, um den Zugriff, die Verteilung und den Schutz sensibler Verschlusssachen über das normalerweise erforderliche Maß hinaus zu kontrollieren. Eine Behörde gewährt Zugang zu SAPs basierend auf dem Need-to-know und der Berechtigung für SECRET-, TOP SECRET- oder SCI-Sicherheitsfreigaben. Zuletzt bearbeitet: 2025-06-01 05:06

Verbinden Sie Ihren Bluetooth-Adapter. Schließen Sie einen kabelgebundenen USB-Controller (oder eine Tastatur) an. Aktualisieren Sie die Firmware Ihres Controllers. Überprüfen Sie die RetroPie-Version. Öffnen Sie RetroPie-Setup. Öffnen Sie die Bluetooth-Gerätekonfiguration. Registrieren Sie ein neues Bluetooth-Gerät, um den Controller mit Ihrem Pi zu koppeln. Sagen Sie der Emulation Station, dass sie den Controller beim Booten erkennen soll. Zuletzt bearbeitet: 2025-01-22 17:01

Agile Tests sind Softwaretests, die den Best Practices der agilen Entwicklung folgen. Agile Entwicklung verfolgt beispielsweise einen inkrementellen Ansatz für das Design. In ähnlicher Weise umfasst agiles Testen einen inkrementellen Testansatz. Bei dieser Art von Softwaretests werden Funktionen während der Entwicklung getestet. Zuletzt bearbeitet: 2025-01-22 17:01

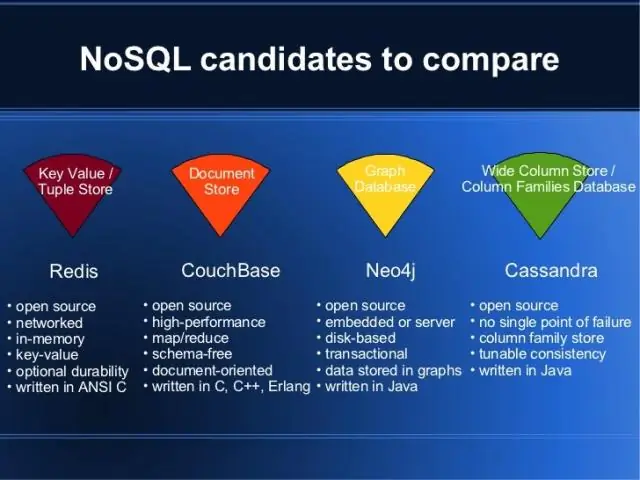

Im Allgemeinen sollte man ein RDBMS in Betracht ziehen, wenn man mehrzeilige Transaktionen und komplexe Joins hat. In einer NoSQL-Datenbank wie MongoDB zum Beispiel kann ein Dokument (auch komplexes Objekt genannt) das Äquivalent von Zeilen sein, die über mehrere Tabellen hinweg verbunden sind, und die Konsistenz innerhalb dieses Objekts ist gewährleistet. Zuletzt bearbeitet: 2025-01-22 17:01

Anleitung Melden Sie sich in Ihrem Google Ads-Konto an. Klicken Sie im Seitenmenü links auf Einstellungen. Wählen Sie die Kampagne aus, von der Sie IP-Adressen ausschließen möchten. Klicken Sie hier, um den Abschnitt "IP-Ausschlüsse" zu erweitern. Geben Sie die IP-Adressen ein, die Sie von der Anzeige Ihrer Anzeigen ausschließen möchten. Klicken Sie auf Speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Diese Regel gilt, wenn ein synthetisches React-Ereignis innerhalb einer asynchronen Callback-Funktion verwendet wird, ohne das Ereignis aufzurufen. fortdauern(). React verwendet die SyntheticEvent-Objekte, um native Ereignisse einzuschließen. Aus Leistungsgründen werden synthetische Ereignisse gepoolt und über mehrere native Ereignisse hinweg wiederverwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Das Trade & Save-Programm von Brightstar ermöglicht es Ihnen, die meisten Ihrer alten oder nicht mehr benötigten Telefone (unabhängig von Mobilfunkanbieter oder Hersteller) gegen eine Gutschrift für ein neues Telefon oder Zubehör einzutauschen: 1. Besuchen Sie Ihren lokalen Boost-Händler. Kaufen Sie Ihr neues Boost-Gerät und tauschen Sie Ihr altes berechtigtes Gerät ein. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte zum Ausführen von exiftool über die Befehlszeile: Klicken Sie auf das Windows-Menü "Start" und führen Sie die Anwendung "cmd" aus: Geben Sie "exiftool" gefolgt von einem Leerzeichen im cmd-Fenster ein. Ziehen Sie Dateien und Ordner per Drag & Drop in das cmd-Fenster. Drücken Sie die EINGABETASTE, um die Metadaten der abgelegten Dateien anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Vorhersageleiste – Wetter + Radar Wie bei der Wetteranzeige, gehen Sie nach dem Herunterladen zu Ihren Anwendungen und klicken Sie auf die App, um sie zu Ihrer Menüleiste hinzuzufügen. Sie sehen Ihre aktuellen Bedingungen angezeigt und wenn Sie auf das Symbol in der Menüleiste klicken, sehen Sie eine Menge zusätzlicher Optionen. Zuletzt bearbeitet: 2025-06-01 05:06

Oracle sagt, dass es sein Java-Browser-Plugin ab dem nächsten großen Release der Programmiersprache einstellt. Nein, Oracle tötet nicht die Programmiersprache Java selbst, die immer noch von vielen Unternehmen weit verbreitet ist. Zuletzt bearbeitet: 2025-01-22 17:01