Welche drei Geräte gelten als Zwischengeräte in einem Netzwerk? (Wählen Sie drei.) Router. Server. Schalter. Arbeitsplatz. Netzwerkdrucker. WLAN-Zugangspunkt. Erläuterung: Zwischengeräte in einem Netzwerk bieten Netzwerkkonnektivität zu Endgeräten und übertragen Benutzerdatenpakete während der Datenkommunikation. Zuletzt bearbeitet: 2025-01-22 17:01

MetaMask hat keine größeren Hacks erlitten. Es verwendet HD-Backup-Einstellungen und hat eine starke Community von Entwicklern, die seinen Open-Source-Code aktualisieren. Das Wallet ist jedoch online und daher gefährdeter als Hardware-Wallets und andere Formen der Kühllagerung. Das häufigste Risiko für das MetaMask-Wallet sind Phishing-Angriffe. Zuletzt bearbeitet: 2025-01-22 17:01

Semikolons mit dem Wort „aber“: Verwenden Sie ein Semikolon vor und ein Komma hinter „aber“, wenn Sie damit zusammengesetzte Sätze schreiben. Die Ingenieure behaupteten, die Brücke sei sicher; sie waren jedoch immer noch nicht bereit, eine Überquerung zu riskieren. Zuletzt bearbeitet: 2025-01-22 17:01

Der Unterschied zwischen DSL und KabelInternet: Struktur Symmetrisch bietet gleiche Upload- und Download-Geschwindigkeiten, während asymmetrisch höhere Download-Geschwindigkeiten und niedrigere Upload-Geschwindigkeiten bietet. Ein DSL-Modem stellt die Verbindung zwischen der Telefonleitung mit dem DSL-Dienst und Ihrem PC her. Zuletzt bearbeitet: 2025-01-22 17:01

Zu den neuen Technologien gehören eine Vielzahl von Technologien wie Bildungstechnologie, Informationstechnologie, Nanotechnologie, Biotechnologie, Kognitionswissenschaft, Psychotechnologie, Robotik und künstliche Intelligenz. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt zwei Möglichkeiten, ein Argument zu schwächen: I. Eine Antwort, die das Argument schwächt, kann die Annahme direkt widerlegen. Jede Wahl, die besagt, dass die Annahme falsch ist, wird das Argument schwächen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Schnittstelle ist eine Möglichkeit, einen Vertrag für eine Funktion in Bezug auf die Argumente und ihren Typ zu definieren. Neben Funktionen kann eine Schnittstelle auch mit einer Klasse verwendet werden, um benutzerdefinierte Typen zu definieren. Eine Schnittstelle ist ein abstrakter Typ, sie enthält keinen Code wie eine Klasse. Zuletzt bearbeitet: 2025-01-22 17:01

HDR steht für High Dynamic Range. „Dynamicrange“ist der Bereich vom hellsten bis zum dunkelsten Dunkel eines Bildes. Das Akronym HDR hat unterschiedliche Bedeutungen für verschiedene Branchen. Für Netflix geht es bei HDR darum, unseren Kunden ein besseres Image zu liefern. Unsere DPs (Directors of Photography) nehmen heute HDR auf. Zuletzt bearbeitet: 2025-06-01 05:06

5. Generation Fire Drücken Sie bei entsperrtem Bildschirm die Lauter- oder Leiser-Tasten oben am Gerät. Sie können auch zu „Einstellungen“> „Ton & Benachrichtigungen“gehen und dort die „Medienlautstärke“oder „Ton- und Benachrichtigungslautstärke“einstellen. Zuletzt bearbeitet: 2025-06-01 05:06

WAS IST BLE (BLUETOOTH SMART)? Bluetooth Smart (auch bekannt als LE, BLE, Bluetooth 4.0 oder Bluetooth Low Energy) ist eine intelligente, batteriefreundliche Version der Classic Bluetooth Wireless Technology. Bluetooth ® Smart oder BLE ist die intelligente, stromsparende Version der Bluetooth-Funktechnologie. Zuletzt bearbeitet: 2025-01-22 17:01

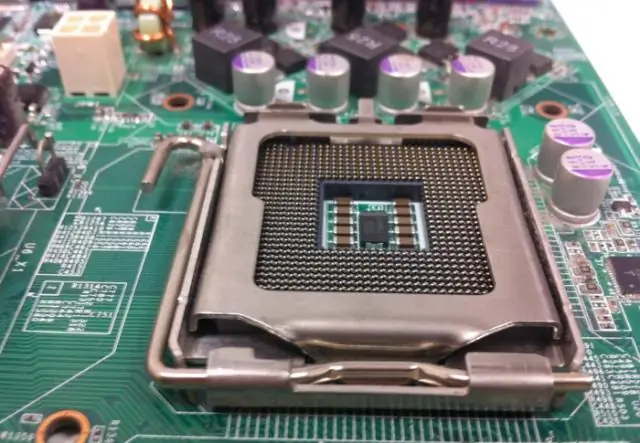

Startmenü > Rechtsklick auf Arbeitsplatz > Eigenschaften wählen. Klicken Sie auf die Registerkarte Hardware > Schaltfläche Geräte-Manager. Öffnen Sie im Geräte-Manager die Kategorie: IDE ATA/ATAPI-Controller. Dort sehen Sie Ihre Chipsatzmarke. Zuletzt bearbeitet: 2025-01-22 17:01

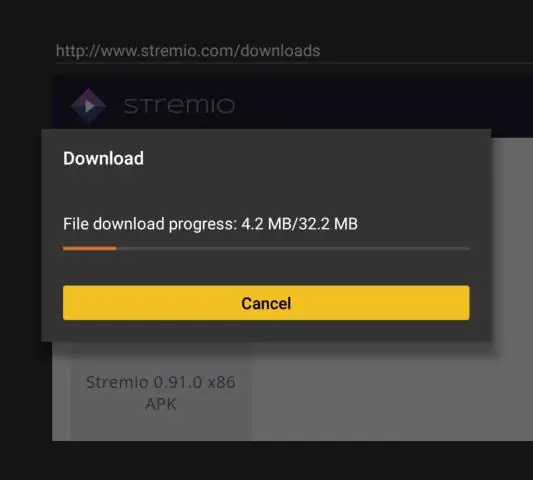

Obwohl Stremio im Google PlayStore verfügbar ist, ist es immer noch nicht im Amazon Store enthalten. Daher wird diese App auf Ihren FireStick und andere Fire TV-Geräte geladen. Sideloading ist die manuelle Installation der App. Zuletzt bearbeitet: 2025-01-22 17:01

Goroutinen sind Funktionen oder Methoden, die gleichzeitig mit anderen Funktionen oder Methoden ausgeführt werden. Goroutinen kann man sich als leichte Threads vorstellen. Die Kosten für die Erstellung einer Goroutine sind im Vergleich zu einem Thread gering. Daher ist es üblich, dass Go-Anwendungen Tausende von Goroutinen gleichzeitig ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

Aomei behauptet, dass es keine Probleme geben sollte, solange Sie eine legitime Version von Windows 8. x verwenden. Partitionierungssoftware, Aomei Partition Assistant ist so gut wie jedes andere Programm, das ich gesehen habe. Die Standardversion ist für die meisten Benutzer mehr als ausreichend, und die Pro-Version ist so gut wie es nur geht. Zuletzt bearbeitet: 2025-01-22 17:01

Wirkung wird am häufigsten als Substantiv verwendet, das das Ergebnis oder die Wirkung von etwas bedeutet, ein Ergebnis. Wenn 'a/an/the' davor steht, ist es ein Effekt. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Baumeister Wenn die Statue fertig ist, erscheint eine Perle. Verwenden Sie einen Baumeister, um es zu nehmen. Er/sie wird es zum Wasserfall bringen, um es zu reinigen. Dann setz deinen Stammeshäuptling auf die blaue Perle. Zuletzt bearbeitet: 2025-01-22 17:01

Eine XSD-Datei ist eine Datei, die verwendet wird, um zu definieren, welche Elemente und Attribute in einem XML-Dokument erscheinen können. Es definiert auch die Beziehung der Elemente und welche Daten darin gespeichert werden dürfen. XSD-Dateien werden in der W3C XML Schema-Sprache geschrieben. Zuletzt bearbeitet: 2025-01-22 17:01

Das Zeitfenster ist der Zeitraum, in dem Ihre Handlungen Konsequenzen haben können. Zum Beispiel schließt sich das Zeitfenster, in dem Sie bei den Herbstwahlen 2008 abstimmen können, schnell zu. Zuletzt bearbeitet: 2025-01-22 17:01

Nur-Lese-Speicher (ROM) ist der permanente Speicher, der verwendet wird, um diese wichtigen Steuerprogramme und Systemsoftware zu speichern, um Funktionen wie das Booten oder Starten von Programmen auszuführen. ROM ist nicht flüchtig. Das bedeutet, dass der Inhalt beim Ausschalten nicht verloren geht. Zuletzt bearbeitet: 2025-06-01 05:06

Systemanalyse Die Systemanalyse wird durchgeführt, um ein System oder seine Teile zu untersuchen, um seine Ziele zu identifizieren. Es ist eine Problemlösungstechnik, die das System verbessert und sicherstellt, dass alle Komponenten des Systems effizient arbeiten, um ihren Zweck zu erfüllen. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden Sie eine Einschränkung, um eine Integritätsbedingung zu definieren – eine Regel, die die Werte in einer Datenbank einschränkt. Mit Oracle Database können Sie sechs Arten von Einschränkungen erstellen und diese auf zwei Arten deklarieren. Eine Fremdschlüsseleinschränkung erfordert, dass Werte in einer Tabelle mit Werten in einer anderen Tabelle übereinstimmen. Zuletzt bearbeitet: 2025-01-22 17:01

Cache-Eviction ist eine Funktion, bei der Dateidatenblöcke im Cache freigegeben werden, wenn die Dateigruppennutzung das weiche Kontingent der Dateigruppe überschreitet, und Platz für neue Dateien geschaffen wird. Das Lösen von Blockaden wird als Räumung bezeichnet. Sie können die automatische Cache-Beseitigung verwenden oder Ihre eigene Richtlinie definieren, um zu entscheiden, welche Dateidaten entfernt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Seit Jahren stellt Sony „Compact“-Versionen seiner Top-Tier-Handys her, die mehr oder weniger eigenständige Flaggschiffe sind. Bis zur IFA2018, auf der Sony das neue Xperia XZ3, aber kein XZ3Compact, ankündigte, ist jede Generation der neuesten Telefone der XZ-Serie von Sony von dieser Tradition nicht abgewichen. Zuletzt bearbeitet: 2025-01-22 17:01

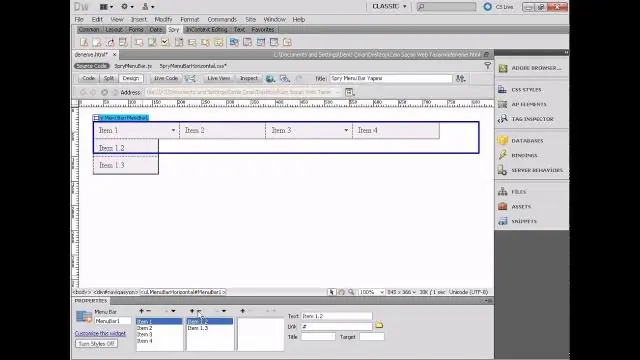

So zentrieren Sie die horizontale Spry-Menüleiste in Dreamweaver Öffnen Sie die Seite mit der horizontalen Menüleiste in Dreamweaver. Bewegen Sie Ihre Maus über die Menüleiste, bis Sie die hervorgehobene blaue Beschriftung „Spry Menu Bar MenuBar1“sehen. Erweitern Sie das Bedienfeld „CSS-STILEN“auf der rechten Seite von Dreamweaver. Zuletzt bearbeitet: 2025-01-22 17:01

So installieren Sie Eclipse und beginnen mit der JavaProgrammierung (unter Windows, Mac OS und Ubuntu) Eclipse-Versionen. Die verschiedenen Versionen sind: Schritt 0: JDK installieren. Schritt 1: Herunterladen. Schritt 2: Entpacken. Eclipse im Launcher sperren. Schritt 0: Starten Sie Eclipse. Schritt 1: Erstellen Sie ein neues Java-Projekt. Schritt 2: Schreiben Sie ein Hello-World-Java-Programm. Zuletzt bearbeitet: 2025-01-22 17:01

Einführung in maschinelles Lernen mit Python. Maschinelles Lernen ist eine Art künstlicher Intelligenz (KI), die Computern die Fähigkeit verleiht zu lernen, ohne explizit programmiert zu werden. Maschinelles Lernen konzentriert sich auf die Entwicklung von Computerprogrammen, die sich ändern können, wenn sie neuen Daten ausgesetzt sind. Zuletzt bearbeitet: 2025-01-22 17:01

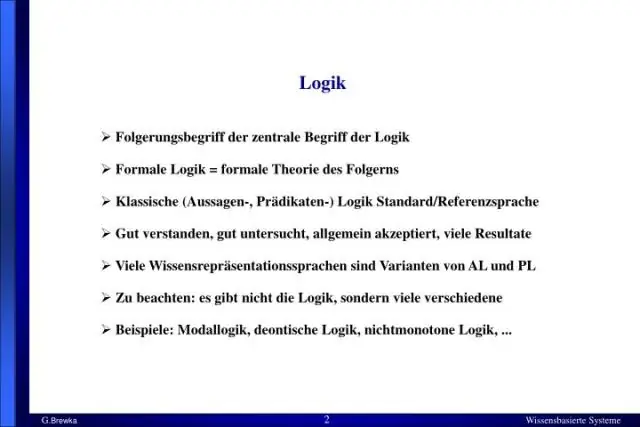

In der Logik ist eine Inferenzregel, Inferenzregel oder Transformationsregel eine logische Form, die aus einer Funktion besteht, die Prämissen nimmt, ihre Syntax analysiert und eine Schlussfolgerung (oder Schlussfolgerungen) zurückgibt. Zuletzt bearbeitet: 2025-01-22 17:01

Die meisten heute verkauften Mobiltelefone, Tablets, Laptops oder Computer sind Bluetooth-fähig. Schlagen Sie zur Sicherheit entweder im Handbuch des Produkts nach oder wenden Sie sich an den Hersteller, um weitere Informationen zu erhalten. Überprüfen Sie andernfalls im Bluetooth-Produktverzeichnis, ob Ihr Gerät Bluetooth-fähig ist. Zuletzt bearbeitet: 2025-01-22 17:01

Ein kleiner Rahmen ist ein großartiges Akzentstück, um die Aufmerksamkeit auf ein bestimmtes Bild oder einen bestimmten Bereich in Ihrem Zuhause zu lenken. Kleine Rahmen werden oft auf Schreibtischen, Kommoden oder Tischen verwendet und können auch als Wandrahmen mit einer Gruppe anderer Bilder verwendet werden. Kleine Bilderrahmen gibt es in gängigen Größen wie 5x7, 5x5, 4x6, 4x4, 31/2 x 5 und 3x3. Zuletzt bearbeitet: 2025-06-01 05:06

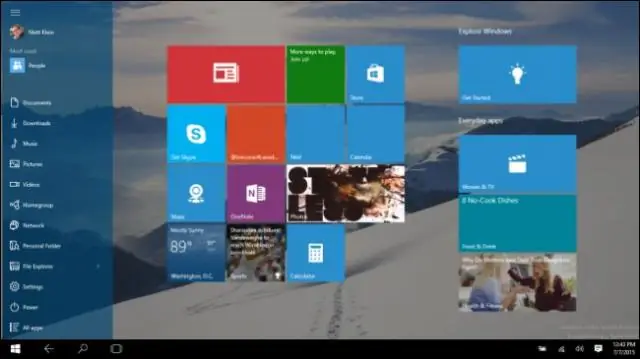

Standardmäßig starten Windows 10-Tablets den Tablet-Modus, der den gekachelten Startbildschirm und die virtuelle Tastatur anzeigt. Windows 10-Computer starten im Desktopmodus, der das Startmenü anzeigt. Aber unabhängig vom Formfaktor können Sie Ihr Gerät in beiden Modi verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Bootstrap - Abzeichen. Abzeichen ähneln Etiketten; Der Hauptunterschied besteht darin, dass die Ecken abgerundeter sind. Abzeichen werden hauptsächlich verwendet, um neue oder ungelesene Elemente hervorzuheben. Um Abzeichen zu verwenden, fügen Sie einfach Links, Bootstrap-Navs und mehr hinzu. Zuletzt bearbeitet: 2025-01-22 17:01

Erweitern Sie mithilfe der Deployment Workbench den Knoten Deployment Shares, und erweitern Sie dann MDT Production; Wählen Sie den Knoten Betriebssysteme aus und erstellen Sie einen Ordner mit dem Namen Windows 10. Klicken Sie mit der rechten Maustaste auf den Ordner Windows 10 und wählen Sie Betriebssystem importieren aus. Wählen Sie auf der Seite Betriebssystemtyp die Option Benutzerdefinierte Imagedatei aus und klicken Sie auf Weiter. Zuletzt bearbeitet: 2025-01-22 17:01

Die DSGVO ist Europas neuer Rahmen für Datenschutzgesetze – sie ersetzt die bisherige Datenschutzrichtlinie von 1995. Zuletzt bearbeitet: 2025-06-01 05:06

Die größte Komponente in einem Feld ist nichts anderes als Zeichen. Zuletzt bearbeitet: 2025-06-01 05:06

AVI ist ein weit verbreitetes Format und wenn Sie Ihre AVI-Videodatei in iMovieether bearbeiten möchten, können Sie dies manchmal tun, aber es gibt auch Situationen, in denen diese Dateien nicht erfolgreich importiert werden. Die iMovie-Software unterstützt den Import von AVI-Videodateien mit MJPEG-Daten. Zuletzt bearbeitet: 2025-01-22 17:01

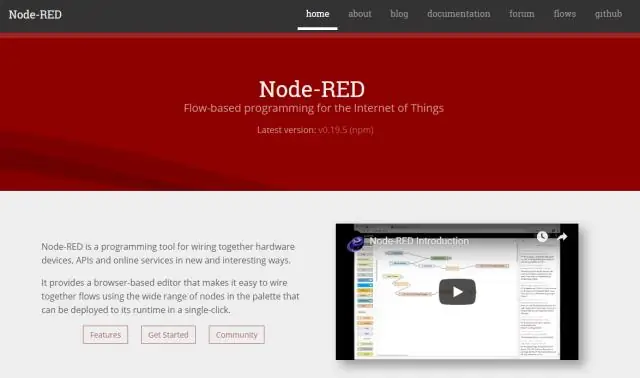

Schnellstart-Installationsknoten. js. Laden Sie die neueste 10. x LTS-Version von Node. Installieren Sie Node-RED. Durch die Installation von Node-RED als globales Modul wird der Befehl node-red zu Ihrem Systempfad hinzugefügt. Führen Sie an der Eingabeaufforderung Folgendes aus: npm install -g --unsafe-perm node-red. Führen Sie Node-RED aus. Nach der Installation können Sie Node-RED ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein mit EDI (Electronic Data Interchange) ausgestattetes Kassensystem sendet Ihre Bestellung direkt von Ihrem Kassensystem an den Computer Ihres Lieferanten. Sobald Sie die Mengen der benötigten Produkte eingegeben und auf die Schaltfläche "Senden" geklickt haben, erledigt EDI für den Einzelhandel den Rest. Zuletzt bearbeitet: 2025-01-22 17:01

Active Directory Self-Service-Kennwortzurücksetzung ist der Prozess und die Technologie, die es einem Benutzer, der entweder sein Kennwort vergessen oder von seinem Konto gesperrt hat, ermöglicht, sich mit einem alternativen Faktor sicher zu authentifizieren und sein eigenes Problem durch Zurücksetzen seines Kennworts oder Entsperren seines Kennworts zu lösen Konto ohne. Zuletzt bearbeitet: 2025-01-22 17:01

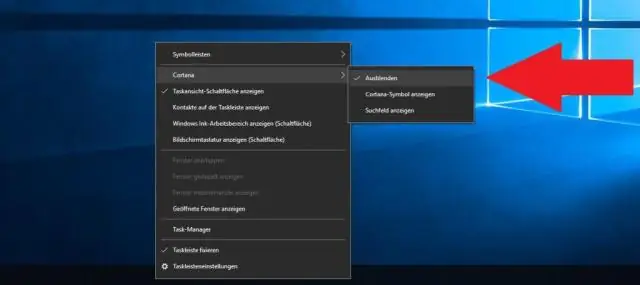

Wenn Ihre Suchleiste ausgeblendet ist und in der Taskleiste angezeigt werden soll, halten Sie die Taskleiste gedrückt (oder klicken Sie mit der rechten Maustaste darauf) und wählen Sie Suchen > Suchfeld anzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

So erhalten Sie die Facebook für Windows Phone-App: Rufen Sie den Windows App Store auf Ihrem Telefon auf. Suche nachFacebook. Laden Sie die App herunter. Tippen Sie auf Benachrichtigungseinstellungen Tippen Sie auf Ihrem Telefon auf den Windows App Store. Suchen Sie nach Messenger. Tippen Sie auf Kostenlos. Zuletzt bearbeitet: 2025-01-22 17:01