Woher weiß ich, ob es in meiner Nähe einen Internet- oder DSL-Ausfall gibt? Gehen Sie zu att.com/outages. Geben Sie Ihre Postleitzahl ein, um allgemeine Ortsinformationen zu erhalten. Oder melden Sie sich in Ihrem Konto an, um personalisierte Ergebnisse zu erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Welches Tool kann Computerkomponenten vor den Auswirkungen von ESD schützen? Antistatik-Armband. Überspannungsschutz. UPS. SPS. Erläuterung: Ein antistatisches Armband gleicht die elektrische Ladung zwischen Techniker und Gerät aus und schützt das Gerät vor elektrostatischer Entladung. Zuletzt bearbeitet: 2025-01-22 17:01

Da LIMIT als Attribut der FETCH-INTO-Anweisung arbeitet, können Sie zur Verwendung das Schlüsselwort LIMIT gefolgt von einer bestimmten numerischen Ziffer hinzufügen, die die Anzahl der Zeilen angibt, die die Bulk-Collect-Klausel am Ende von FETCH auf einmal abruft -INTO-Anweisung. Zuletzt bearbeitet: 2025-01-22 17:01

Ten, 10, X, tenner, dekade(adj) die Kardinalzahl, die die Summe von neun und eins ist; die Basis des Dezimalsystems. Synonyme: Dekade, Cristal, Zehn-Punkt, Zehn, Go, Disco-Keks, Ekstase, Ex, Dezennium, Zehner, Zehner, Umarmungsdroge, Zehn-Dollar-Schein. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden Sie den Befehl ip default-network, damit IGRP eine Standardroute weitergibt. EIGRP propagiert eine Route zum Netzwerk 0.0. 0.0, aber die statische Route muss in das Routing-Protokoll umverteilt werden. In früheren Versionen von RIP wurde die Standardroute mit der IP-Route 0.0 . erstellt. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn auf Ihrem iPhone „erweitert“angezeigt wird, bedeutet dies, dass Sie sich gerade im Roaming befinden. Das heißt, Sie befinden sich entweder an einem Ort, an dem Sie sich nicht in der Sprint-Abdeckung befinden, oder es liegt ein Problem in Ihrer Nähe vor, das dazu führt, dass die Sprint-Türme in Ihrer Nähe nicht richtig funktionieren. Zuletzt bearbeitet: 2025-01-22 17:01

ICMP (Internet Control Message Protocol) befindet sich auf der Netzwerkschicht des OSI-Modells (oder direkt darüber in der Internetschicht, wie manche argumentieren) und ist ein integraler Bestandteil der Internet Protocol Suite (allgemein als TCP/IP bezeichnet). ). ICMP wird gemäß IANA.org die Protokollnummer 1 in der IP-Suite zugewiesen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine LUN ist ein logischer Speicherabschnitt. Eine LUN kann von einer einzelnen Festplatte oder mehreren Festplatten gesichert werden. Sie kann je nach Terminologie des Speicheranbieters auch aus einem Plattenpool/Volume/Aggregat zugewiesen werden. Ein Datenspeicher ist eine Beschreibung, die VMware für einen Speicherbereich verwendet, auf dem sich virtuelle Maschinen befinden können. Zuletzt bearbeitet: 2025-01-22 17:01

Diese Bausteine der Continuous Delivery sind: Continuous Development & Integration, Continuous Testing. und. Kontinuierliche Freigabe. Zuletzt bearbeitet: 2025-01-22 17:01

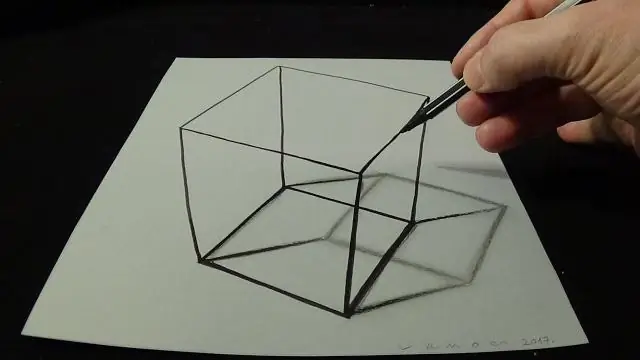

Erstellen eines 3D-Objekts durch Extrudieren Wählen Sie das Objekt aus. Wählen Sie „Effekt“> „3D“> „Extrudieren und abschrägen“. Klicken Sie auf Weitere Optionen, um die vollständige Liste der Optionen anzuzeigen, oder auf Weniger Optionen, um die zusätzlichen Optionen auszublenden. Wählen Sie Vorschau, um eine Vorschau des Effekts im Dokumentfenster anzuzeigen. Optionen angeben: Position. OK klicken. Zuletzt bearbeitet: 2025-01-22 17:01

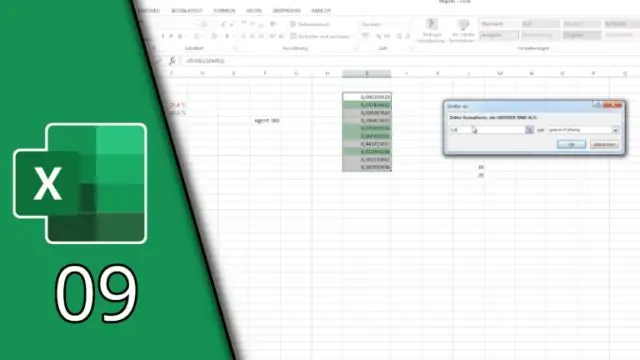

Klicken Sie in Ihrem Excel-Arbeitsblatt auf Datei > Optionen, und wählen Sie dann im linken Bereich Symbolleiste für den Schnellzugriff aus. Wählen Sie unter Befehle auswählen aus die Option Alle Befehle aus. Scrollen Sie in der Liste der Befehle nach unten zu Formate löschen, wählen Sie es aus und klicken Sie auf die Schaltfläche Hinzufügen, um es in den rechten Abschnitt zu verschieben. OK klicken. Zuletzt bearbeitet: 2025-01-22 17:01

Ursprüngliche Frage: Wie installiere ich Apps auf meinem LG Smart TV, die nicht im LG Contentstore verfügbar sind? Antwort: Nein, das können Sie nicht. Die einzige Möglichkeit, andere Inhalte anzusehen, besteht darin, einen Chromecast zu kaufen und Inhalte von Ihrem Telefon auf dem Fernseher anzuzeigen. Oder Sie kaufen einen Firestick von Amazon, verbinden ihn mit dem Fernseher und installieren Apps darauf. Zuletzt bearbeitet: 2025-01-22 17:01

So stellen Sie mithilfe des GUI-Tools MySQL Workbench eine Verbindung mit Azure MySQL Server her: Starten Sie die MySQL Workbench-Anwendung auf Ihrem Computer. Geben Sie im Dialogfeld Neue Verbindung einrichten die folgenden Informationen auf der Registerkarte Parameter ein: Klicken Sie auf Verbindung testen, um zu testen, ob alle Parameter richtig konfiguriert sind. Zuletzt bearbeitet: 2025-01-22 17:01

Unterschied zwischen symmetrischer und asymmetrischer Verschlüsselung Die symmetrische Verschlüsselung verwendet einen einzigen Schlüssel, der von den Personen geteilt werden muss, die die Nachricht empfangen müssen, während die asymmetrische Verschlüsselung ein Paar aus öffentlichem Schlüssel und privatem Schlüssel verwendet, um Nachrichten bei der Kommunikation zu ver- und zu entschlüsseln. Zuletzt bearbeitet: 2025-01-22 17:01

Einfacher Weg dies zu tun, der unabhängig davon funktioniert, welches Motherboard Sie haben, schalten Sie den Schalter Ihres Netzteils auf Off (0) und entfernen Sie die silberne Knopfbatterie für 30 Sekunden vom Motherboard, setzen Sie sie wieder ein, schalten Sie die Stromversorgung wieder ein und booten Sie es sollte Sie auf die Werkseinstellungen zurücksetzen. Zuletzt bearbeitet: 2025-01-22 17:01

ChangHong-Unternehmen. Zuletzt bearbeitet: 2025-01-22 17:01

In der klassischen Logik ist der hypothetische Syllogismus eine gültige Argumentform, bei der es sich um einen Syllogismus mit einer bedingten Aussage für eine oder beide Prämissen handelt. Ein Beispiel auf Englisch: Wenn ich nicht aufwache, kann ich nicht zur Arbeit gehen. Wenn ich nicht zur Arbeit gehen kann, werde ich nicht bezahlt. Zuletzt bearbeitet: 2025-01-22 17:01

Schritt 1: Messen Sie die kürzeste Seite Zuerst sollten Sie die kürzeste Seite Ihres Fenstergitters messen. Messen Sie Ihren Fensterbildschirm auf das nächste 1/16 Zoll. Schritt 2: Messen Sie die längste Seite Als nächstes messen Sie die längste Seite Ihres Fensterbildschirms. Auch hier möchten Sie es auf den nächsten 1/16 Zoll messen. Zuletzt bearbeitet: 2025-01-22 17:01

Microsoft bietet eine Vielzahl von Word-Vorlagen kostenlos und problemlos an. Egal, ob Sie eine Weihnachtsfeier planen, den Schulnewsletter betreuen oder eine passende Kombination aus Lebenslauf und Anschreiben wünschen, Sie finden Word-Vorlagen, die Ihren Anforderungen entsprechen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Android Virtual Device (AVD) ist eine Gerätekonfiguration, die auf dem Android-Emulator ausgeführt wird. Es bietet eine virtuelle gerätespezifische Android-Umgebung, in der wir unsere Android-Anwendung installieren und testen können. AVD Manager ist ein Teil von SDK Manager zum Erstellen und Verwalten der erstellten virtuellen Geräte. Zuletzt bearbeitet: 2025-01-22 17:01

Beschreibung. WannaCry ist ein Ransomware-Kryptowurm, der Computer mit dem Betriebssystem Microsoft Windows angreift, indem er Daten verschlüsselt und Lösegeldzahlungen in der Kryptowährung Bitcoin verlangt. Der Wurm ist auch als WannaCrypt, Wana Decrypt0r 2.0, WanaCrypt0r 2.0 und Wanna Decryptor bekannt. Zuletzt bearbeitet: 2025-01-22 17:01

Sicherheitswarnung deaktivieren (nicht empfohlen) Öffnen Sie zunächst die Interneteigenschaften wie Methode 6. Gehen Sie zur Registerkarte Erweitert. Deaktivieren Sie nun Auf Widerruf des Herausgeberzertifikats prüfen und Auf Widerruf des Serverzertifikats prüfen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Christmas Tree Attack ist ein sehr bekannter Angriff, der darauf abzielt, ein sehr speziell gestaltetes TCP-Paket an ein Gerät im Netzwerk zu senden. Im TCP-Header ist etwas Platz eingerichtet, der als Flags bezeichnet wird. Und diese Flags werden alle ein- oder ausgeschaltet, je nachdem, was das Paket tut. Zuletzt bearbeitet: 2025-01-22 17:01

Die maximale Größe für Batch Apex in Salesforce beträgt 2000. Zuletzt bearbeitet: 2025-06-01 05:06

Welche drei Eigenschaften hat das DOM-Panel? Sie können Elemente per Drag & Drop verschieben, um ihre Reihenfolge im Layout zu ändern. Sie können dynamische Elemente bearbeiten, wenn Sie sich in der Live-Ansicht befinden. Sie können Elemente kopieren, einfügen, löschen und duplizieren. Zuletzt bearbeitet: 2025-01-22 17:01

Sie benötigen ein Monitorkabel, um eine Digitalanzeige an einen Desktop-PC oder Laptop anzuschließen. Dafür stehen vier gängige Kabeltypen zur Verfügung. Dies sind VGA, DVI, HDMI und DisplayPort. Welches zu wählen ist, hängt von den verfügbaren Ausgangsanschlüssen Ihres Computers und den Eingangsanschlüssen Ihres PC-Monitors ab. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist die richtige Richtlinie für die Verwendung einer Druckluftdose zum Reinigen eines PCs? Verwenden Sie einen langen, gleichmäßigen Luftstrom aus der Dose. Sprühen Sie die Druckluft nicht mit der Dose auf den Kopf. Verwenden Sie keine Druckluft, um einen CPU-Lüfter zu reinigen. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie Fieber und Schüttelfrost entwickeln, ist dies wahrscheinlich ein Zeichen für eine schwere bakterielle Infektion. Lassen Sie einen Dorn oder Holzsplitter für ein paar Monate in Ihrem Körper, und es ist wahrscheinlich, dass er sich auflöst und die Immunantwort Ihres Körpers weiter stimuliert. Und jede unbehandelte Infektion kann sich ausbreiten und eine Septikämie oder Blutvergiftung verursachen. Zuletzt bearbeitet: 2025-01-22 17:01

Zu den positiven Auswirkungen des Internets gehören die folgenden: Es bietet eine effektive Kommunikation über E-Mail- und Instant Messaging-Dienste in jeden Teil der Welt. Es verbessert geschäftliche Interaktionen und Transaktionen und spart so wichtige Zeit. Online-Banking und -Shopping haben das Leben einfacher gemacht. Zuletzt bearbeitet: 2025-06-01 05:06

Klassische Mythologie. eines der drei Schwestermonster, die gewöhnlich als Schlangen für Haare, Flügel, eherne Klauen und Augen dargestellt werden, die jeden, der in sie hineinschaut, in Stein verwandeln. Medusa, die einzige sterbliche Gorgone, wurde von Perseus enthauptet. Zuletzt bearbeitet: 2025-01-22 17:01

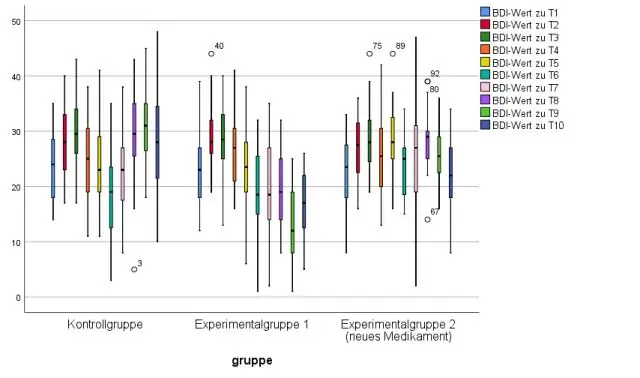

Ein multivariater Ausreißer ist eine Kombination ungewöhnlicher Werte für mindestens zwei Variablen. Beide Arten von Ausreißern können das Ergebnis statistischer Analysen beeinflussen. Ausreißer gibt es aus vier Gründen. Falsche Dateneingabe kann dazu führen, dass Daten Extremfälle enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

Speicherpool. Mit Synology NAS können Sie mehrere Laufwerke zu einer einzigen Speichereinheit kombinieren, die als Speicherpool bezeichnet wird. Datenträger können in Speicherpools erstellt werden. Datenträger können erweitert werden, wenn ein Speicherpool über zuweisbaren Speicherplatz verfügt. Verschiedene RAID-Typen bieten unterschiedliche Datenschutzstufen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Fehlercode lautet HTTP 404 (nicht gefunden) und die Beschreibung lautet: Der Ursprungsserver hat keine aktuelle Darstellung für die Zielressource gefunden oder ist nicht bereit, anzugeben, dass eine solche vorhanden ist. Dieser Fehler bedeutet, dass der Server die angeforderte Ressource (JSP, HTML, Bilder…) nicht finden konnte und den HTTP-Statuscode 404 zurückgibt. Zuletzt bearbeitet: 2025-01-22 17:01

Halten Sie beide Tasten gedrückt, bis das Apple-Logo auf dem Bildschirm erscheint. Das Logo sollte zwischen zehn und zwanzig Sekunden erscheinen, nachdem Sie die Tasten gedrückt halten. Nachdem das Apple-Logo angezeigt wird, wird Ihr iPhone oder iPad normal hochfahren. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, Sie können Objekte unterschiedlichen Typs in einer ArrayList speichern, aber wie in pst erwähnt, ist es mühsam, sich später damit zu befassen. Wenn die Werte in irgendeiner Weise zusammenhängen, ist es wahrscheinlich besser, eine Klasse zu schreiben, um sie zu halten. Zuletzt bearbeitet: 2025-01-22 17:01

Telekommunikation ist das Mittel zur elektronischen Übertragung von Informationen über Entfernungen. Die Informationen können in Form von Sprachtelefonanrufen, Daten, Text, Bildern oder Videos vorliegen. Die Telekommunikation dient heute dazu, mehr oder weniger entfernte Computersysteme zu Telekommunikationsnetzen zu organisieren. Zuletzt bearbeitet: 2025-01-22 17:01

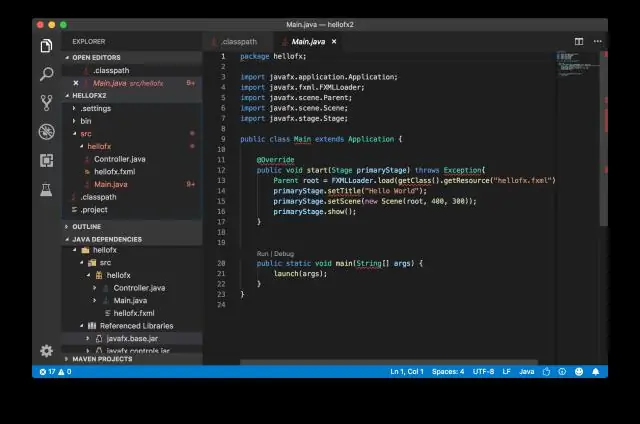

Das JavaFX Software Development Kit (SDK) bietet die Befehlszeilentools und -technologien zur Entwicklung ausdrucksstarker Inhalte für Anwendungen, die auf Browsern, Desktops und Mobilgeräten bereitgestellt werden. JavaFX Desktop-Laufzeit. JavaFX Mobile Emulator und Laufzeit (nur Windows). Zuletzt bearbeitet: 2025-01-22 17:01

Eine CRYPT-Datei ist eine verschlüsselte Datei, die von WhatsApp Messenger, einer beliebten Smartphone-Messenging-Anwendung, erstellt wurde. Sie enthält ein Archiv von Nachrichten, die von der WhatsApp-Anwendung gesichert wurden. WhatsApp kann Ihre gespeicherten CRYPT-Dateien entschlüsseln, wenn Sie mit demselben Google-Konto angemeldet sind, mit dem Sie das Backup erstellt haben. Zuletzt bearbeitet: 2025-01-22 17:01

Mahagonibäume können an folgenden Orten gefunden werden: Tai Bwo Wannai Baumhain - 4 Mahagonibäume befinden sich im Hain. Kharazi-Dschungel - 2 Bäume befinden sich in der südöstlichen Ecke des Dschungels. Ape Atoll - mehrere Mahagonibäume stehen südlich des großen Tores. Zuletzt bearbeitet: 2025-01-22 17:01

Klassen, Softwarekomponenten und Microservices, die nur eine Verantwortung tragen, sind viel einfacher zu erklären, zu verstehen und zu implementieren als solche, die für alles eine Lösung bieten. Dies reduziert die Anzahl der Fehler, verbessert Ihre Entwicklungsgeschwindigkeit und macht Ihr Leben als Softwareentwickler viel einfacher. Zuletzt bearbeitet: 2025-01-22 17:01