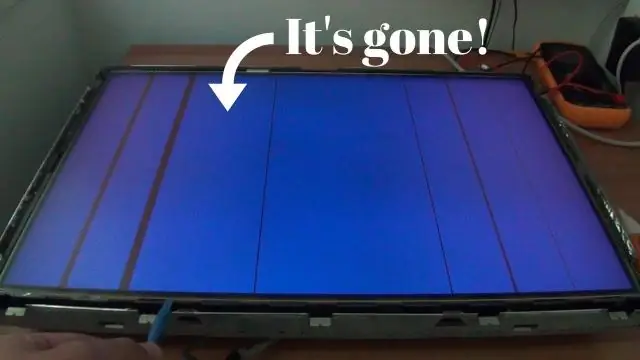

Wie kann ich vertikale Linien auf meinem PC-Monitor korrigieren? Überprüfen Sie die Anzeigeeinstellungen für die Bildschirmauflösung. Aktualisieren Sie Ihre Grafikkarte oder Ihren Grafiktreiber. Downgrade des Grafikkartentreibers auf eine ältere Version. Verwenden Sie die Fehlerbehebung für die Anzeigequalität. Prüfen Sie, ob die vertikalen Linien im BIOS erscheinen. Führen Sie einen sauberen Neustart durch. Zuletzt bearbeitet: 2025-01-22 17:01

Das Internet der Dinge ermöglicht es Banken, ihre eigene Ausrüstung im Auge zu behalten, die Vermögenswerte der Nutzung einer Filiale zu bewerten und die Entscheidungsqualität bei der Kreditvergabe zu verbessern, die Effizienz des Risikomanagements zu verbessern usw. Zuletzt bearbeitet: 2025-01-22 17:01

Um alle Anrufe auf Ihrem Telefon zu blockieren, gehen Sie zu Einstellungen-Bitte nicht stören und schieben Sie die Taste nach rechts, um alle eingehenden Anrufe zu stoppen. Sie können diesen Bildschirm auch verwenden, um Anrufe, SMS und Benachrichtigungen zu bestimmten Zeiten jeden Tag zu planen, z. B. wenn Sie schlafen. Zuletzt bearbeitet: 2025-06-01 05:06

NativeScript ist eine solche Plattform. NativeScript wird von Progress Telerik entwickelt und gepflegt. Es ist ein JIT-kompiliertes Framework und sein Code läuft in einer JS Virtual Machine, die zusammen mit der Anwendung gebündelt ist. Als Referenz verwendet React Native JavaScriptCore sowohl auf Android- als auch auf iOS-Plattformen. Zuletzt bearbeitet: 2025-01-22 17:01

Es kann verwendet werden, um die Gesamtleistung des Servers unter hoher Last zu analysieren. Mit JMeter kann die Leistung sowohl statischer Ressourcen wie JavaScript und HTML als auch dynamischer Ressourcen wie JSP, Servlets und AJAX getestet werden. JMeter bietet eine Vielzahl von grafischen Analysen von Leistungsberichten. Zuletzt bearbeitet: 2025-01-22 17:01

Wie sieht Termitenkot aus? Die meisten Frass sind sehr klein, etwa einen Millimeter lang und können wie Sägemehl oder Holzspäne aussehen. Der Hauptunterschied besteht darin, dass Tischlerameisen ihr Gras um die Öffnungen ihres Nestes oder Galerien herum haben, während Termiten dazu neigen, ihr Gras zu verstreuen. Zuletzt bearbeitet: 2025-01-22 17:01

Branche: Post. Zuletzt bearbeitet: 2025-01-22 17:01

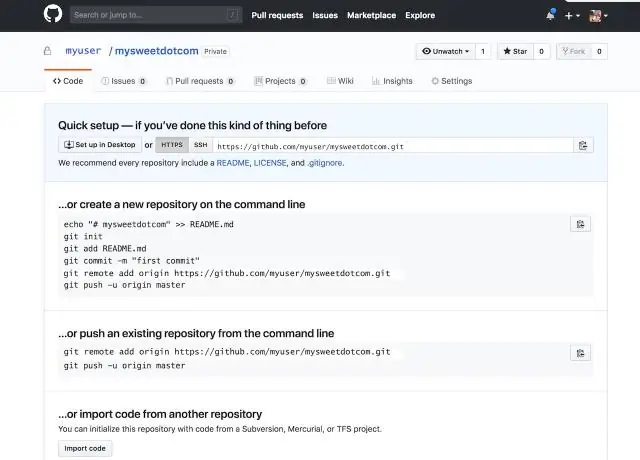

Schritte zum Einrichten der GitHub-Bereitstellung Rufen Sie die Seite Code & Deploys Ihres Projekts auf der Registerkarte Repository auf. Klicken Sie auf die Schaltfläche MIT GITHUB VERBINDEN, um Ihr Projekt mit GitHub zu verbinden. Stellen Sie eine Verbindung zu einem Ihrer GitHub-Repositorys her. Konfigurieren Sie die Bereitstellungsoptionen. Stellen Sie Ihr Projekt bereit. Zuletzt bearbeitet: 2025-01-22 17:01

T-Mobile iPhone-Pläne im Vergleich iPhone-Modell Monatlicher Preis Gesamtpreis iPhone XR 64 GB 95 $* 599,99 $ im Voraus iPhone XS Max 64 GB 101,25 $* 849,99 $ im Voraus iPhone XS 64 GB 99,17 $* 699,99 $ im Voraus iPhone 8 Plus 64 GB 88,75 $* 549,99 $ im Voraus. Zuletzt bearbeitet: 2025-01-22 17:01

Und wenn Sie es mögen und eine Leidenschaft dafür haben, können Sie Ihre Karriere in Linux wählen. Bereiche, in denen Linux-Profis Karriere machen können: Systemadministration. Netzwerkadministration. Webserver-Administration. Technischer Support. Linux-Systementwickler. Kernel-Entwickler. Gerätetreiber. Anwendungsentwickler. Zuletzt bearbeitet: 2025-01-22 17:01

Melden Sie sich an der grafischen Benutzeroberfläche an. Klicken Sie auf IBM Security Key Lifecycle Manager > Konfiguration > Truststore. Wählen Sie auf der Seite Truststore ein Zertifikat aus. Klicken Sie auf Löschen. Zuletzt bearbeitet: 2025-01-22 17:01

XCF ist eine Dateierweiterung für eine native Bilddatei von GIMP. XCF steht für eXperimental Computing Facility. Ähnlich wie bei einem Photoshop-Dokument (PSD) unterstützen XCF-Dateien das Speichern von Ebenen, Kanälen, Transparenz, Pfaden und Hilfslinien, jedoch nicht das Speichern des Rückgängig-Verlaufs. Zuletzt bearbeitet: 2025-01-22 17:01

Disaster Recovery (DR) ist ein Bereich der Sicherheitsplanung, der darauf abzielt, eine Organisation vor den Auswirkungen erheblicher negativer Ereignisse zu schützen. Eine Disaster-Recovery-Strategie ermöglicht es einem Unternehmen, geschäftskritische Funktionen nach einer Störung aufrechtzuerhalten oder schnell wieder aufzunehmen. Zuletzt bearbeitet: 2025-01-22 17:01

In Java ist ein Servlet eine Möglichkeit, diese dynamischen Webseiten zu erstellen. Servlets sind nichts anderes als Java-Programme. In Java ist ein Servlet eine Art Java-Klasse, die auf der Serverseite auf JVM (Java Virtual Machine) ausgeführt wird. Java-Servlets funktionieren serverseitig. Zuletzt bearbeitet: 2025-01-22 17:01

Betreff: Fotoblitz - zu Weiß verblassen Effekte Helligkeits- und Kontrasteffekt hinzufügen, drei Keyframes verwenden, den ersten auf 0 und den zweiten auf 90 - 100 setzen, dann den dritten Keyframe wieder auf 0 setzen. Stellen Sie sicher, dass das Zeitintervall zwischen 8-12 Frames liegt. Zuletzt bearbeitet: 2025-01-22 17:01

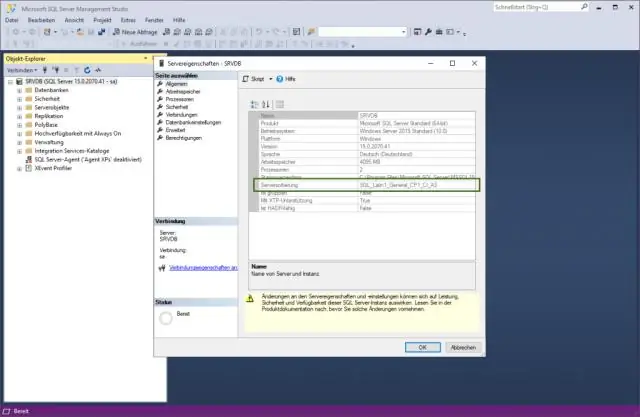

SQL Server Case Sensitive Replace (Die REPLACE-Funktion verwendet tatsächlich die Standardsortierung des durchsuchten Eingabetexts). Um es in einen SQL Server-Ersatz mit Berücksichtigung der Groß-/Kleinschreibung zu verwandeln, müssen wir nur eine kleine Sache am Ende hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Um das Schema einer Tabelle mithilfe von SQL Server Management Studio zu ändern, klicken Sie im Objekt-Explorer mit der rechten Maustaste auf die Tabelle, und klicken Sie dann auf Entwurf. Drücken Sie F4, um das Eigenschaftenfenster zu öffnen. Wählen Sie im Feld Schema ein neues Schema aus. Zuletzt bearbeitet: 2025-01-22 17:01

So minimieren Sie ein Fenster auf einem Mac Klicken Sie auf die Schaltfläche Minimieren des Fensters, das Sie aus dem Weg räumen möchten. Klicken Sie auf das Fenster, das Sie minimieren möchten, und wählen Sie Fenster→Minimieren (oder drücken Sie Befehlstaste+M). Doppelklicken Sie auf die Titelleiste des Fensters. Zuletzt bearbeitet: 2025-01-22 17:01

Bachelor-Abschluss (BS) in Informatik, Informationswissenschaft, Webprogrammierung: Die meisten Bachelor-Abschlüsse, die Sie auf eine Karriere in der Webentwicklung vorbereiten, sollten Kurse in Programmierung, Grafikdesign, Software und Informationsarchitektur umfassen. Der Bachelor-Abschluss dauert in der Regel 4 Jahre und erfordert 120 Credits. Zuletzt bearbeitet: 2025-01-22 17:01

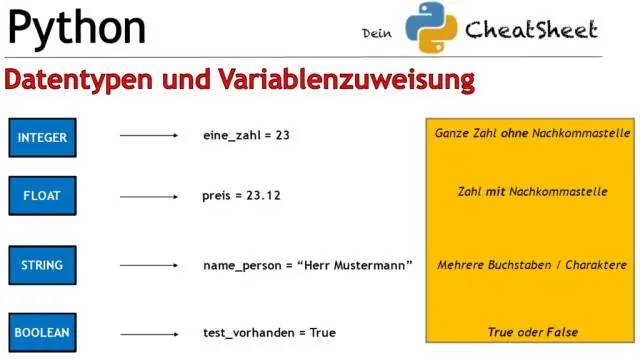

Aufführen. Listen sind ein sehr nützlicher Variablentyp in Python. Eine Liste kann eine Reihe von Werten enthalten. Listenvariablen werden mit Klammern [] nach dem Variablennamen deklariert. Zuletzt bearbeitet: 2025-01-22 17:01

Sie müssen [ALPHA] drücken, bevor Sie jeden Buchstaben eingeben. Wenn Sie jedoch viele Buchstaben eingeben möchten, drücken Sie zuerst [2nd][ALPHA], um den Rechner im Alpha-Modus zu sperren. Dann müssen Sie nur noch die Tasten für die verschiedenen Buchstaben drücken. Wenn Sie fertig sind, drücken Sie [ALPHA], um den Rechner aus dem Alphamodus zu entfernen. Zuletzt bearbeitet: 2025-06-01 05:06

Ein voll funktionsfähiges Überspannungsschutzgerät (SPD) für das ganze Haus kann Ihre gesamte Elektronik, Haushaltsgeräte, Telefon-, Internet- und Kabel-TV-Geräte schützen (das Square D Nr. SDSB1175C ist ein Typ; ca. 300 USD bei Spectrumsuperstore.com). Elektriker berechnen etwa 175 US-Dollar für die Installation. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie wie viele Notepad++-Benutzer den weißen Hintergrund zu hart für Ihre Augen finden, können Sie ihn in Schwarz (oder Grün oder Pink oder etwas anderes) ändern. Sie können die Hintergrund- und Textfarbe von Notepad++ in einem Fenster namens Style Configurator ändern. Sie können darauf zugreifen über Hauptmenü / Einstellungen / Stilkonfigurator. Zuletzt bearbeitet: 2025-01-22 17:01

Viele Werkzeughersteller halten 5/16 und 8 mm für austauschbar. 5/16 ist ungefähr 2 Tausendstel Zoll kleiner, 0,06096 mm, aber bei einer gehärteten Innensechskantschraube sollte das nicht von Bedeutung sein, und ich habe noch nie die Innenbuchse einer gehärteten Stahl-Innensechskantschraube entfernt. Zuletzt bearbeitet: 2025-01-22 17:01

Physische Sicherheit ist der Schutz von Personal, Hardware, Software, Netzwerken und Daten vor physischen Aktionen und Ereignissen, die einem Unternehmen, einer Behörde oder einer Institution ernsthafte Verluste oder Schäden zufügen können. Dazu gehört der Schutz vor Feuer, Überschwemmung, Naturkatastrophen, Einbruchdiebstahl, Diebstahl, Vandalismus und Terrorismus. Zuletzt bearbeitet: 2025-01-22 17:01

AOL Parasite ist ein bösartiges Computerprogramm, das entwickelt wurde, um Benutzer über einen AOL Instant Messenger (auch als AIM bekannt) und andere America OnLine-Software anzugreifen. Ein typisches AOL-Virus ist dem Trojanischen Pferd oder dem Aworm sehr ähnlich. Zuletzt bearbeitet: 2025-01-22 17:01

Zwei optionale Elemente werden in das Element eingeführt, um eine Gegenmaßnahme für Wiederholungsangriffe bereitzustellen: und. Eine Nonce ist ein zufälliger Wert, den der Absender erstellt, um ihn in jedes von ihm gesendete UsernameToken aufzunehmen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Geheimdienst ist eine Regierungsbehörde, die für die Sammlung, Analyse und Nutzung von Informationen zur Unterstützung der Strafverfolgung, der nationalen Sicherheit, des Militärs und der Außenpolitik verantwortlich ist. Geheimdienste können ihren nationalen Regierungen die folgenden Dienste anbieten:. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie zu Ihrem örtlichen Postamt und fordern Sie ein Paket mit Umzugsratgebern an. Füllen Sie dieses Adressänderungsformular aus und geben Sie es bei einem Postangestellten hinter dem Schalter ab oder werfen Sie es in den Briefkasten der Poststelle ein. Sie sollten innerhalb von fünf Werktagen ein Bestätigungsschreiben an Ihre neue Adresse erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Der Cloud-Computing-Stack. Cloud Computing, oft auch als Stack bezeichnet, verfügt über eine breite Palette von aufeinander aufbauenden Diensten unter dem Namen Cloud. Die allgemein anerkannte Definition von Cloud Computing stammt vom National Institute of Standards and Technology (NIST). Zuletzt bearbeitet: 2025-01-22 17:01

Silver Peak Unity ist die führende softwaredefinierte WAN-Architektur (SD-WAN) für Unternehmen von heute. Unity ist ein virtuelles WAN-Overlay, das es Kunden ermöglicht, Hybrid- oder Breitband-WANs mit mehreren Konnektivitätstypen bereitzustellen, einschließlich MPLS, Kabel, DSL, LTE usw. Zuletzt bearbeitet: 2025-06-01 05:06

Eine zirkulär verkettete Liste ist eine Liste, bei der es keine Start- oder Endknoten gibt, sondern sie einem kreisförmigen Muster folgen. Eine doppelt verknüpfte Liste ist eine Liste, bei der jeder Knoten nicht nur auf den nächsten Knoten zeigt, sondern auch auf den vorherigen Knoten. Zuletzt bearbeitet: 2025-01-22 17:01

Ein System kann auf viele Arten modular aufgebaut werden. Eine Methode ist der Layered-Ansatz, bei dem das Betriebssystem in mehrere Schichten (Ebenen) zerlegt wird. Die unterste Schicht (Schicht 0) ist die Hardware; die höchste (Schicht N) ist die Benutzeroberfläche. Dieser Ansatz vereinfacht das Debugging und die Systemüberprüfung. Zuletzt bearbeitet: 2025-01-22 17:01

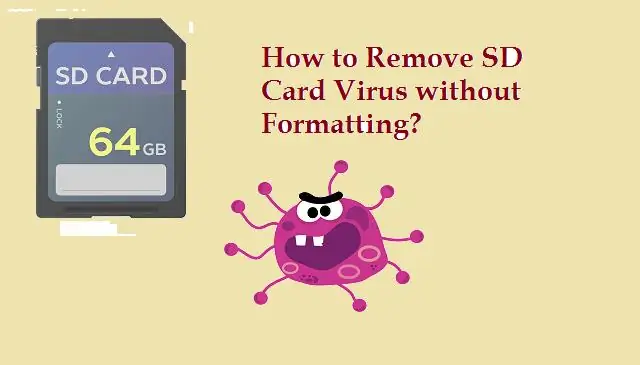

Anweisungen zum Entfernen Gehen Sie zur Eingabeaufforderung und geben Sie Ihren USB-Laufwerksbuchstaben ein. Geben Sie dir /w/a ein und drücken Sie die Eingabetaste. Dies zeigt eine Liste der Dateien auf Ihrem Flash-Laufwerk an. Entfernen Sie die Dateien:Ravmon.exe, ntdelect.com, NewFolder.exe,kavo.exe svchost.exe,autorun. inf Wenn du sie findest. Zuletzt bearbeitet: 2025-01-22 17:01

Unimate. 1961 kam der erste Industrieroboter Unimate in einem Werk von General Motors ans Fließband, um mit beheizten Druckgussmaschinen zu arbeiten. Unimate nahm Druckgussteile von Maschinen und führte Schweißarbeiten an Autokarosserien durch; Aufgaben, die für Menschen unangenehm sind. Zuletzt bearbeitet: 2025-01-22 17:01

Im "ethischsten" Telefon der Welt. Das niederländische Sozialunternehmen Fairphone hat gerade die Markteinführung des Fairphone 3 angekündigt, des nachhaltigsten Smartphones der Welt. Zuletzt bearbeitet: 2025-01-22 17:01

SQL Server INNER JOIN-Syntax Geben Sie zunächst die Haupttabelle (T1) in der FROM-Klausel an. Geben Sie zweitens die zweite Tabelle in der INNER JOIN-Klausel (T2) und ein Join-Prädikat an. Nur Zeilen, die bewirken, dass das Join-Prädikat TRUE ergibt, werden in die Ergebnismenge aufgenommen. Zuletzt bearbeitet: 2025-01-22 17:01

Nun, 127 ist die letzte Netznummer in einem Klasse-A-Netz. Es hat eine Subnetzmaske von 255.0. 0,0. Die erste zuweisbare Adresse im Subnetz ist also 127.0. Zuletzt bearbeitet: 2025-01-22 17:01

Dabei gibt ASP.NET MVC ein Cookie und ein Formularfeld mit einem fälschungssicheren Token (einem verschlüsselten Token) aus. Sobald das Attribut [ValidateAntiForgeryToken] gesetzt ist, prüft der Controller, ob die eingehende Anfrage das Anfrageüberprüfungs-Cookie und das versteckte Anfrageüberprüfungsformularfeld enthält. Zuletzt bearbeitet: 2025-01-22 17:01

Letzte Aktualisierung: 11. November 2019 Angesichts der 1,98 Milliarden aktiven Nutzer von Facebook pro Monat ist es für Unternehmen nach wie vor von entscheidender Bedeutung, auf der Plattform präsent zu sein. Zuletzt bearbeitet: 2025-01-22 17:01