Litecoin (LTC oder Ł) ist ein Peer-to-Peer-Kryptowährungs- und Open-Source-Softwareprojekt, das unter der MIT/X11-Lizenz veröffentlicht wurde. Die Erstellung und Übertragung von Coins basiert auf einem kryptografischen Open-Source-Protokoll und wird nicht von einer zentralen Behörde verwaltet. In technischen Details ist Litecoin fast identisch mit Bitcoin. Zuletzt bearbeitet: 2025-01-22 17:01

Bezos wählte den Namen Amazon aus, indem er das Wörterbuch durchsah; er entschied sich für 'Amazon', weil es ein 'exotisch und anders' war, so wie er es sich für sein Internet-Unternehmen vorgestellt hatte. Zuletzt bearbeitet: 2025-06-01 05:06

Um Macintosh HD in der Finder-Seitenleiste anzuzeigen, öffnen Sie ein Finder-Fenster, gehen Sie zum Finder-Menü (in der Menüleiste) > Einstellungen > Seitenleiste und aktivieren Sie 'Festplatten'. Es wird in der Finder-Seitenleiste unter "Geräte" angezeigt. Wenn Sie es auf dem Desktop anzeigen möchten, öffnen Sie das Finder-Menü (in der Menüleiste)> Einstellungen> Allgemein und aktivieren Sie 'Festplatten. Zuletzt bearbeitet: 2025-01-22 17:01

Cookies löschen.Klicken Sie im Dialogfeld, das Sie in Schritt 2 geöffnet haben, oben auf die Registerkarte 'Allgemein'. Suchen und klicken Sie dann im zweiten Feld von oben auf die Schaltfläche "Cookies löschen". Windows fragt, ob Sie alle Cookies löschen möchten. Klicken Sie auf "OK" und warten Sie, bis der Löschvorgang abgeschlossen ist. Zuletzt bearbeitet: 2025-01-22 17:01

Ziehen Sie das Direktauswahl-Werkzeug über das Bild und die Form, sodass beide ausgewählt sind. Wenn sich keine anderen Objekte auf der Leinwand befinden, drücken Sie alternativ "Strg-A" auf der Tastatur, um beide Objekte auszuwählen. Klicken Sie auf das Menü "Objekt", wählen Sie "ClippingMask" und klicken Sie auf "Erstellen". Die Form ist mit dem Bild gefüllt. Zuletzt bearbeitet: 2025-01-22 17:01

Mit Google Tasks können Sie in Ihrem Desktop-Google Mail oder der Google Tasks-App eine To-Do-Liste erstellen. Wenn Sie eine Aufgabe hinzufügen, können Sie sie in Ihren Gmail-Kalender integrieren und Details oder Unteraufgaben hinzufügen. Google Mail bietet seit Jahren ein Tasks-Tool an, aber mit dem neuen Google-Design ist Tasks schlanker und einfacher zu bedienen. Zuletzt bearbeitet: 2025-01-22 17:01

Codierung in der Buchhaltung ist der Vorgang, bei dem Daten Zahlen oder Buchstaben zugewiesen werden, um eine Datenbank mit schneller Suche zu erstellen. Buchhaltungscodes sind nicht universell, da jeder Buchhalter, jede Wirtschaftsprüfungsgesellschaft, jede Institution oder jedes Unternehmen sein eigenes Codierungssystem in der Buchhaltung erstellen kann, das auf seine eigenen organisatorischen Bedürfnisse zugeschnitten ist. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie keine Kuverts mit geringem Volumen verwenden, können Sie Ihre frankierte Post über Ihre örtliche Poststelle oder Ihr Postzentrum/Sortieramt versenden oder alternativ in einen frankierten Briefkasten einwerfen. Frankierte Briefkästen sind spezielle Briefkästen, die sich normalerweise in Gewerbegebieten, Gewerbegebieten oder Gebieten mit vielen Unternehmen befinden. Zuletzt bearbeitet: 2025-01-22 17:01

Ursprünglich beantwortet: Was ist eine Privatgeschichte auf Snapchat? Bei einer privaten Story erstellen Sie eine Story, in der Sie auswählen können, ob er die Story ansieht, sodass die Öffentlichkeit nicht sehen kann, was Sie in die Story einfügen, es sei denn, Sie wählen bestimmte Personen aus, die sie anzeigen möchten. Zuletzt bearbeitet: 2025-01-22 17:01

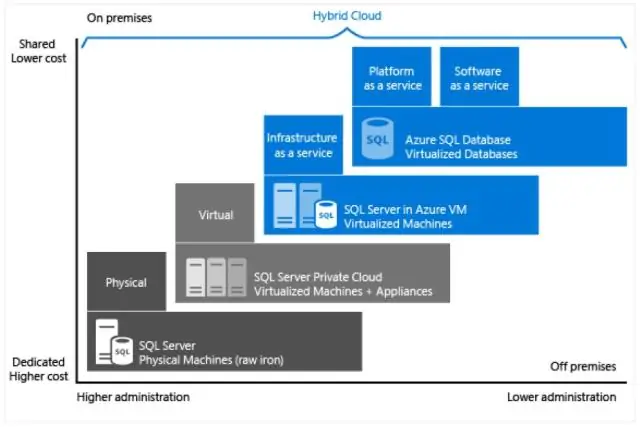

Data Warehousing ist eine Schlüsselkomponente einer Cloud-basierten End-to-End-Big-Data-Lösung. SQL Analytics speichert Daten in relationalen Tabellen mit Spaltenspeicher. Dieses Format reduziert die Kosten für die Datenspeicherung erheblich und verbessert die Abfrageleistung. Sobald die Daten gespeichert sind, können Sie Analysen in großem Umfang ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

Druckmanagement ist der Prozess der Auslagerung Ihrer Druckarbeit an ein Unternehmen, das Ihren Druck vom Proofing über den Druck, die Weiterverarbeitung bis zur Lagerung, den Vertrieb und alles dazwischen projektiert. Zuletzt bearbeitet: 2025-01-22 17:01

Wie führe ich ein Skript oder eine Abfrage mit PgAdmin aus? 3) Öffnen Sie auf der linken Seite von PgAdmin den Ordner Databases und klicken Sie dann auf das EventSentry-Objekt. Klicken Sie dann entweder auf die Lupe in der Symbolleiste oder klicken Sie in der Menüleiste auf Extras > Abfragetool, um das Abfragefenster zu öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

Einer Variablen muss ein Datentyp zugeordnet sein, zum Beispiel kann sie Datentypen wie Integer, Dezimalzahlen, Zeichen usw. haben. Die Variable vom Typ Integer speichert Integer-Werte und eine Zeichentypvariable speichert Zeichenwerte. Der Hauptunterschied zwischen verschiedenen Datentypen ist ihre Speichergröße. Zuletzt bearbeitet: 2025-01-22 17:01

6 Antworten Klicken Sie mit der rechten Maustaste auf die Java-Datei im Paket-Explorer oder was auch immer, und wählen Sie 'Checkstyle-Korrekturen anwenden'. Klicken Sie in der Problemansicht auf den Fehler und wählen Sie „Schnellkorrektur“. Das behebt das Problem. Zuletzt bearbeitet: 2025-01-22 17:01

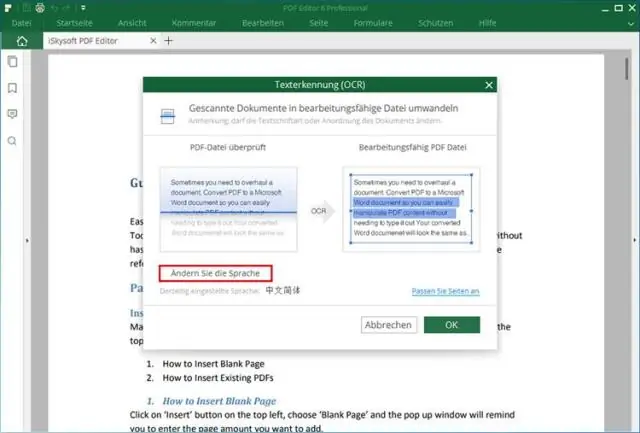

Gescannte PDF-Dokumente auf dem Mac bearbeiten Schritt 1: Gescanntes PDF laden. Nachdem Sie das Programm gestartet haben, ziehen Sie Ihre gescannte PDF-Datei per Drag & Drop in das Programmfenster, um sie zu öffnen. Schritt 2: Konvertieren Sie gescannte PDFs mit OCR. Klicken Sie in der linken Spalte auf die Schaltfläche „Tool“und wählen Sie „Batch-Prozess“. Schritt 3: Gescannte PDF auf dem Mac bearbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

Um Polynome zu subtrahieren, vereinfachen wir zunächst die Polynome, indem wir alle Klammern entfernen. Dann kombinieren wir ähnliche Begriffe. Gleiche Terme sind Terme, die für jede Variable die gleiche Basis und Potenz haben. Wenn Sie die gleichen Terme identifiziert haben, wenden wir die erforderliche Operation, in diesem Fall die Subtraktion, auf die Koeffizienten an. Zuletzt bearbeitet: 2025-01-22 17:01

LTE-Kanaltypen Physikalische Kanäle: Dies sind Übertragungskanäle, die Benutzerdaten und Steuernachrichten übertragen. Logische Kanäle: Bereitstellung von Diensten für die Medium Access Control (MAC)-Schicht innerhalb der LTE-Protokollstruktur. Zuletzt bearbeitet: 2025-01-22 17:01

SSL Context ist eine Sammlung von Chiffren, Protokollversionen, vertrauenswürdigen Zertifikaten, TLS-Optionen, TLS-Erweiterungen etc. Da es sehr häufig vorkommt, dass mehrere Verbindungen mit den gleichen Einstellungen vorliegen, werden diese in einem Kontext zusammengefasst und dann basierend auf den entsprechenden SSL-Verbindungen erstellt in diesem Zusammenhang. Zuletzt bearbeitet: 2025-01-22 17:01

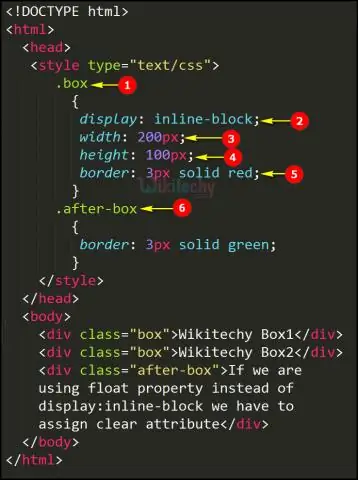

Ein Blockelement beginnt immer in einer neuen Zeile und füllt den horizontalen Raum links und rechts auf der Webseite aus. Sie können an allen vier Seiten jedes Blockelements Ränder und Abstände hinzufügen – oben, rechts, links und unten. Einige Beispiele für Blockelemente sind und Tags. Zuletzt bearbeitet: 2025-01-22 17:01

Leider gibt es keinen einzigen, völlig legalen Weg, um Windows Vista herunterzuladen. Das Betriebssystem Windows Vista wurde weder von Microsoft noch von anderen legitimen Einzelhändlern online verkauft. Die Online-Verteilung von Windows begann erst mit Windows 7 und wird natürlich heute bis Windows 10 fortgesetzt. Zuletzt bearbeitet: 2025-01-22 17:01

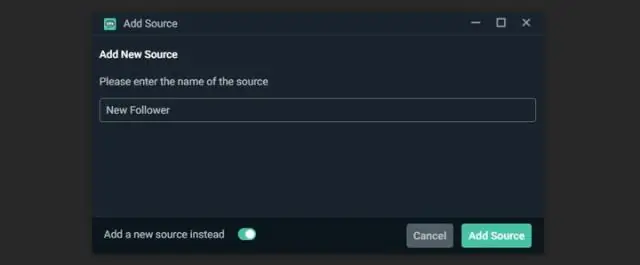

Unabhängig von Ihren Gründen wissen Sie wahrscheinlich bereits, dass OBS keinen eigenen Videoeditor hat. Obwohl das Programm ein leistungsstarkes und vielseitiges Werkzeug zum Aufnehmen ist, müssen Sie sich woanders umsehen, wenn Sie Videos aufnehmen und bearbeiten möchten. Zuletzt bearbeitet: 2025-01-22 17:01

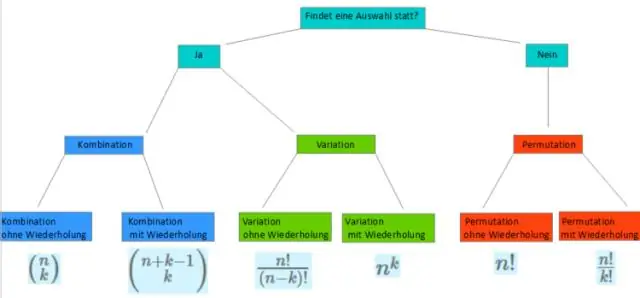

Entscheidungsbäume verwenden mehrere Algorithmen, um zu entscheiden, einen Knoten in zwei oder mehr Unterknoten aufzuteilen. Mit anderen Worten, wir können sagen, dass die Reinheit des Knotens in Bezug auf die Zielvariable zunimmt. Der Entscheidungsbaum teilt die Knoten auf alle verfügbaren Variablen und wählt dann die Aufteilung aus, die zu den homogensten Unterknoten führt. Zuletzt bearbeitet: 2025-01-22 17:01

Abhören von Nachrichten Von einem anderen Gerät: Wählen Sie Ihre Mobilfunknummer. Drücken Sie während der Begrüßung * und geben Sie Ihr Passwort ein, wenn Sie dazu aufgefordert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt vier Arten von Direktiven in Angular, Components-Direktiven. Strukturelle Richtlinien. Attributanweisungen. ts für die Implementierung von NgFor, importiere {Component} von '@angular/core'; @Component({selector: 'Satya-App', templateUrl: './app. component. html',}) export class AppComponent {employees: any[] = [{. Zuletzt bearbeitet: 2025-01-22 17:01

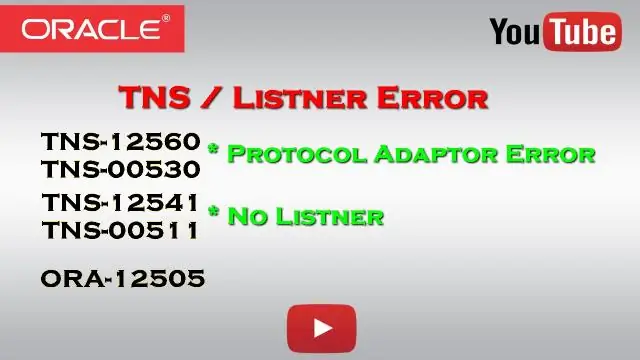

Erstellen Sie auf einem Computer, auf dem ein Oracle-Client installiert ist, einen TNS-Servicenamen (Transparent Network Substrate) (auch Net Service Name genannt), wenn Tivoli Data Warehouse auf einem fernen Oracle-Server vorhanden ist. Der Name des TNS-Dienstes wird benötigt, um eine ODBC-Verbindung zwischen dem Client und dem Server herzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

Synchrone und asynchrone Kommunikationstools werden verwendet, um die Zusammenarbeit zwischen Einzelpersonen und Personengruppen zu erleichtern und sind besonders nützlich für E-Learning-Umgebungen. Asynchrone Kommunikation wird von den Beteiligten nicht sofort empfangen oder beantwortet (z. Zuletzt bearbeitet: 2025-01-22 17:01

Die Verschlüsselung funktioniert, indem Klartext in Chiffretext umgewandelt wird, der aus scheinbar zufälligen Zeichen besteht. Nur wer den speziellen Schlüssel besitzt, kann ihn entschlüsseln. AES verwendet eine symmetrische Schlüsselverschlüsselung, bei der nur ein geheimer Schlüssel zum Verschlüsseln und Entschlüsseln von Informationen verwendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Für eine Beschwerde gegen den Mobilfunkmast in Ihrer Nähe können Sie eine Beschwerde bei der TRAI (Telecom Regulatory Authority of India) einreichen, in der Sie Ihre Beschwerden und die Probleme aufzählen, die der Mobilfunkmast für Sie und die breite Öffentlichkeit verursacht. Zuletzt bearbeitet: 2025-01-22 17:01

Es ist möglich, C# und VB.Net im selben Projekt zu mischen, jedoch nur, wenn es sich um ein Webprojekt handelt. Normalerweise wird ein neues Projekt beim Erstellen als C#-Projekt oder als VB.Net-Projekt erstellt. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können ein altes MySpace-Konto auch ohne E-Mail oder Passwort löschen. Innerhalb weniger Jahre nach ihrer Gründung im Jahr 2003 wurde die Plattform zur meistbesuchten Social-Networking-Site der Welt. Wenn Sie Ihr altes MySpace-Passwort oder Ihre E-Mail-Adresse vergessen haben, ist das Löschen Ihres Kontos schwierig, aber nicht unmöglich. Zuletzt bearbeitet: 2025-01-22 17:01

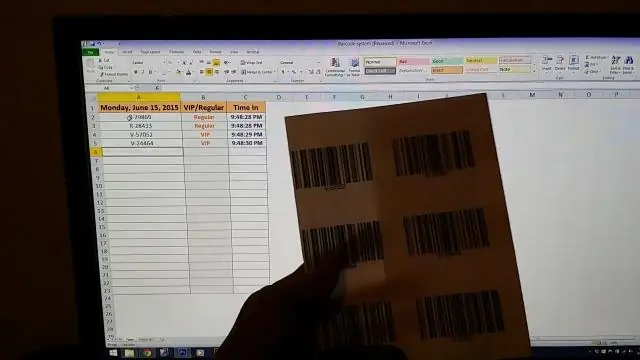

Einfügen eines einzelnen Barcodes in MicrosoftExcel Positionieren Sie den Mauszeiger in einer Zelle. Wählen Sie den Barcodetyp aus (z. B. Code 128). Geben Sie die Barcode-Daten ein oder verwenden Sie die Standarddaten für den ausgewählten Barcode. Klicken Sie auf die Schaltfläche Barcode einfügen. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt Möglichkeiten, der McDonaldisierung zu widerstehen. Suchen Sie nach Restaurants, die echtes Porzellan und Metallutensilien verwenden. Vermeiden Sie solche, die Materialien wie Styropor verwenden, die sich nachteilig auf die Umwelt auswirken. Wählen Sie beim Anrufen eines Unternehmens immer die Option „Voicemail“, mit der Sie mit einer echten Person sprechen können. Zuletzt bearbeitet: 2025-01-22 17:01

Laravel führt Seeder zum Erstellen von Testdaten ein. Wenn Sie ein kleines Admin-Projekt haben, können Sie einen Admin-Benutzer erstellen und auch Tabellenstandarddaten festlegen. Zuletzt bearbeitet: 2025-06-01 05:06

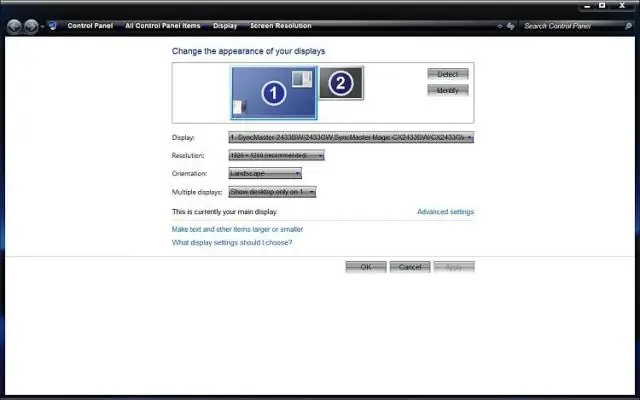

Halten Sie die Tasten 'Strg' und 'Alt' gedrückt und drücken Sie die Taste 'Pfeil links'. Dadurch wird die Bildschirmansicht Ihres Laptops gedreht. Kehren Sie zur Standardbildschirmausrichtung zurück, indem Sie die Tasten 'Strg' und 'Alt' gleichzeitig gedrückt halten und die Taste 'Pfeil nach oben' drücken. Wenn Sie Ihren Bildschirm nicht mit "Strg + Alt + Links" drehen konnten, fahren Sie mit Schritt 2 fort. Zuletzt bearbeitet: 2025-01-22 17:01

Konferenzraum einrichten leicht gemacht. Stellen Sie Ihre Eule auf den Konferenztisch. Strom einstecken. Schließen Sie USB an einen Computer oder Laptop im Zimmer an. Laden Sie die mobile Meeting Owl-App herunter und registrieren Sie yourOwl. Laden Sie Ihre bevorzugte Videokonferenzplattform. Wählen SieMeeting Owl für Audio und Video. Sich begegnen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Mac-Zwischenablage ist eines dieser macOS-Programme, die im Hintergrund ausgeführt werden. Sie können es finden und die Zwischenablage über das Finder-Menü in der oberen Symbolleiste anzeigen. Suchen und wählen Sie Zwischenablage anzeigen, um das zuletzt kopierte Element anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Spring Boot - Servlet-Filter. Anzeige. Ein Filter ist ein Objekt, das verwendet wird, um die HTTP-Anforderungen und -Antworten Ihrer Anwendung abzufangen. Durch die Verwendung von Filter können wir zwei Operationen an zwei Instanzen ausführen − Bevor Sie die Anfrage an den Verantwortlichen senden. Zuletzt bearbeitet: 2025-01-22 17:01

So zeigen Sie eine versteckte Kamera auf Ihrem Fernseher an Richten Sie die versteckte Kamera an Ihrem gewünschten Ort ein. Führen Sie das Videokabel der versteckten Kamera zu Ihrem Fernseher zurück, damit das Kabel nicht auffällt. Stecken Sie das RCA-Videoausgangskabel Ihrer versteckten Kamera in einen der verfügbaren Videoeingangsanschlüsse Ihres Fernsehers. Schalten Sie den Fernseher ein. Zuletzt bearbeitet: 2025-01-22 17:01

Byte-Stuffing wird bei byteorientierten Protokollen verwendet und Bit-Stuffing wird bei bitorientierten Protokollen verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

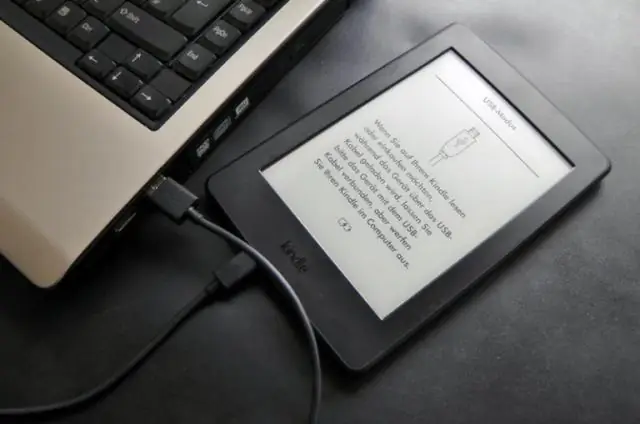

Wie lese und höre ich ein Buch in der KindleApp? Öffnen Sie Ihr eBook. Tippen Sie auf den Bildschirm, um unten auf dem Bildschirm eine Schublade mit der Aufschrift „Akustische Erzählung“anzuzeigen. Tippen Sie auf diesen Abschnitt, um mit dem Herunterladen der Audioversion zu beginnen, oder tippen Sie, falls bereits heruntergeladen, auf das Wiedergabesymbol, um das Buch gemeinsam abzuspielen und zu lesen. Zuletzt bearbeitet: 2025-01-22 17:01