Klicken Sie mit der rechten Maustaste auf das Bild, das Sie bearbeiten möchten, und wählen Sie Öffnen in Photoshop. Gehen Sie in der oberen Menüleiste zu Filter - Filtergalerie. Photoshop führt Sie dann zu einem separaten Fenster, in dem Sie mit der Bearbeitung beginnen können. Zuletzt bearbeitet: 2025-01-22 17:01

ContextClosedEvent. Dieses Ereignis wird veröffentlicht, wenn ApplicationContext mit der Methode close() in der Schnittstelle ConfigurableApplicationContext geschlossen wird. Ein geschlossener Kontext erreicht sein Lebensende; es kann nicht aktualisiert oder neu gestartet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Ändern von Benutzerkennwörtern unter Linux So ändern Sie ein Kennwort im Namen eines Benutzers: Melden Sie sich unter Linux zuerst mit „su“oder „sudo“beim „root“-Konto an, führen Sie Folgendes aus: sudo-i. Geben Sie dann passwd tom ein, um ein Passwort für den tom-Benutzer zu ändern. Das System fordert Sie auf, ein Passwort zweimal einzugeben. Zuletzt bearbeitet: 2025-01-22 17:01

Wie installiere ich ActiveX in meinem Webbrowser? Klicken Sie auf Werkzeuge. Klicken Sie auf Internetoptionen. Klicken Sie auf die Registerkarte Sicherheit. Klicken Sie auf Stufe anpassen. Stellen Sie sicher, dass alle ActiveX-Einstellungen auf Enableoder Prompt gesetzt sind. OK klicken. Klicken Sie auf Vertrauenswürdige Sites. Klicken Sie auf Websites. Zuletzt bearbeitet: 2025-01-22 17:01

Wie funktioniert das nationale Do-Not-Call-Register? Das Gesetz verlangt von Telemarketern, alle 31 Tage die Registrierungsstelle zu durchsuchen und es zu vermeiden, eine Telefonnummer in der Registrierungsdatenbank anzurufen. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können Ihr Konto selbst entsperren, sofern Sie Ihre Login-ID kennen. Zusätzlich zu Ihrer Login-ID werden Sie aufgefordert, drei Herausforderungsfragen richtig zu beantworten, damit das System fortfahren kann. Um Ihr Passwort zurückzusetzen, besuchen Sie bitte MyLOGIN und folgen Sie den Anweisungen. Zuletzt bearbeitet: 2025-01-22 17:01

Generell empfehlen wir eine TTL von 24 Stunden (86.400 Sekunden). Wenn Sie jedoch DNS-Änderungen vornehmen möchten, sollten Sie die TTL mindestens 24 Stunden vor der Durchführung der Änderungen auf 5 Minuten (300 Sekunden) senken. Nachdem die Änderungen vorgenommen wurden, erhöhen Sie die TTL wieder auf 24 Stunden. Zuletzt bearbeitet: 2025-01-22 17:01

Java DataTable ist eine schlanke In-Memory-Tabellenstruktur, die in Java geschrieben wurde. Die Implementierung ist völlig unveränderlich. Durch das Ändern eines beliebigen Teils der Tabelle, das Hinzufügen oder Entfernen von Spalten, Zeilen oder einzelnen Feldwerten wird eine neue Struktur erstellt und zurückgegeben, wobei die alte vollständig unberührt bleibt. Zuletzt bearbeitet: 2025-01-22 17:01

Navigieren Sie zu Ereignisse - Ereignisinformationen und ziehen Sie Ereignis-SMQ (schmal) in das Bedienfeld Ergebnisobjekte. Klicken Sie auf Abfrage ausführen. Navigieren Sie zu Ereignisse - Ereignisinformationen und ziehen Sie die Fallnummer per Drag & Drop in das Bedienfeld Ergebnisobjekte. Klicken Sie auf Abfrage ausführen, um alle Fallnummern anzuzeigen, die der ausgewählten SMQ entsprechen. Zuletzt bearbeitet: 2025-01-22 17:01

Affektdarstellungen sind die verbalen und nonverbalen Darstellungen von Affekten (Emotionen). Diese Anzeigen können durch Mimik, Gestik und Körpersprache, Lautstärke und Tonfall, Lachen, Weinen usw. erfolgen. Affektanzeigen können verändert oder vorgetäuscht werden, sodass eine auf die eine Weise erscheinen kann, wenn sie sich anders fühlt (z. B. lächeln, wenn sie traurig sind). Zuletzt bearbeitet: 2025-01-22 17:01

Ändern Sie die Batchnummer der Migration, die Sie zurücksetzen möchten, auf die höchste. Führen Sie migration:rollback aus. Gehen Sie zu DB und löschen/benennen Sie den Migrationseintrag für Ihre-spezifische-Migration um. Löschen Sie die Tabelle, die von your-specific-migration erstellt wurde. Führen Sie php artisan migration --path=/database/migrations/your-specific-migration aus. php. Zuletzt bearbeitet: 2025-01-22 17:01

Der Repeater stellt über B/G/N eine gemeinsame, gewöhnliche drahtlose Client-Verbindung zum entfernten AP her, während er gleichzeitig seinen eigenen AP unter Verwendung derselben Protokolle herstellt. Es könnte nicht einfacher sein. Ironischerweise wird WDS (sofern kompatibel) allgemein als die überlegene Lösung angesehen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Befehl apigw wechselt in den API-Gateway-Modus, um ein API-Gateway zu erstellen oder zu ändern. Verwenden Sie den Befehl no apigw, um ein API-Gateway zu löschen. Zuletzt bearbeitet: 2025-01-22 17:01

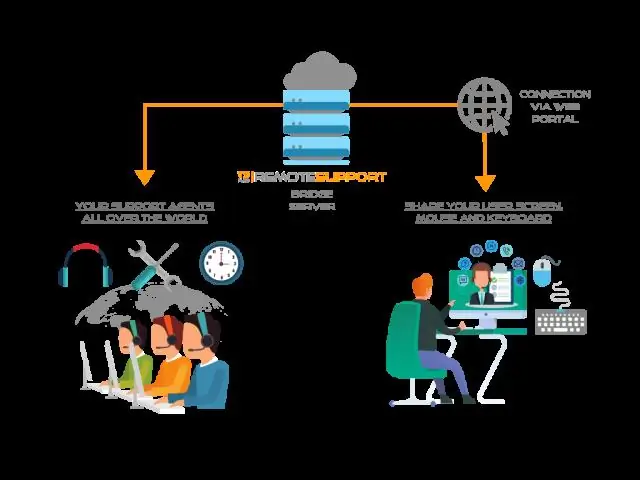

So verwalten Sie einen Netzwerkserver aus der Ferne Öffnen Sie die Systemsteuerung. Doppelklicken Sie auf System. Klicken Sie auf Erweiterte Systemeinstellungen. Klicken Sie auf die Registerkarte Remote. Wählen Sie Remoteverbindungen zu diesem Computer zulassen aus. OK klicken. Zuletzt bearbeitet: 2025-01-22 17:01

Um dies zu tun: Wählen Sie alle Zellen in den Zeilenbeschriftungen aus, die den Verkaufswert haben. Gehen Sie zu Analysieren –> Gruppe –>Gruppenauswahl. Geben Sie im Gruppierungsdialogfeld die Werte Beginnend bei,Ende um und Nach an. In diesem Fall ist Nach Wert 250, was Gruppen mit einem Intervall von 250 erstellen würde. OK klicken. Zuletzt bearbeitet: 2025-06-01 05:06

Diese Methode der seriellen Kommunikation wird manchmal als TTL-Seriell (Transistor-Transistor-Logik) bezeichnet. Die serielle Kommunikation auf TTL-Pegel bleibt immer zwischen den Grenzen von 0 V und Vcc, die oft 5 V oder 3,3 V betragen. Ein logisches Hoch ('1') wird durch Vcc dargestellt, während ein logisches Tief ('0') 0V . ist. Zuletzt bearbeitet: 2025-01-22 17:01

Die Kabel selbst kosten etwa 200 US-Dollar für 2.000 Fuß, was einer Gesamtinstallation von etwa 700 US-Dollar entspricht. Diese Kosten können höher oder niedriger sein, je nachdem, ob Sie zusätzliches Material wünschen oder längere Linien betreiben müssen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Zweck eines gekennzeichneten oder „gebündelten“Ports besteht darin, Verkehr für mehrere VLANs weiterzuleiten, während ein nicht gekennzeichneter oder „Zugriffs“-Port Verkehr nur für ein einzelnes VLAN akzeptiert. Im Allgemeinen verbinden Trunk-Ports Switches und Access-Ports verbinden sich mit Endgeräten. Zuletzt bearbeitet: 2025-06-01 05:06

Gehen Sie folgendermaßen vor, um das Root-Passwort für MySQL zurückzusetzen: Melden Sie sich mit SSH bei Ihrem Konto an. Stoppen Sie den MySQL-Server mit dem entsprechenden Befehl für Ihre Linux-Distribution: Starten Sie den MySQL-Server mit der Option -skip-grant-tables neu. Melden Sie sich mit dem folgenden Befehl bei MySQL an: Setzen Sie an der mysql>-Eingabeaufforderung das Passwort zurück. Zuletzt bearbeitet: 2025-06-01 05:06

Hier sind einige der Tipps. Die Beschränkung der Blog-Beschreibung beträgt 320 Zeichen. Es kann aber auch kürzer sein. Verwenden Sie Konversationswörter; wie du und ich. Die Leute mögen es, mit Perlen verziert zu sein. Verwenden Sie Impact- oder Power-Wörter. Füllwörter ausschneiden. Füge dein Haupt-Keyword in die Blog-Beschreibung ein. Zuletzt bearbeitet: 2025-01-22 17:01

Der Europlug ist ein flacher, zweipoliger, rundpoliger Netzstecker für den Haushalt, der für Spannungen bis 250 V und Ströme bis 2,5 A ausgelegt ist. Es ist ein Kompromissdesign, das darauf abzielt, Geräte der Klasse II mit geringem Stromverbrauch sicher an die vielen verschiedene Formen von Haushaltssteckdosen mit runden Stiften, die in ganz Europa verwendet werden. Zuletzt bearbeitet: 2025-06-01 05:06

Dynamik der Programmentwicklung. Programmentwicklungsdynamik ist das Studium des Systemwandels. Die Programmentwicklung ist ein selbstregulierender Prozess. Systemattribute wie Größe; Zeit zwischen den Veröffentlichungen; die Anzahl der gemeldeten Fehler ist für jede Systemversion ungefähr gleich. Zuletzt bearbeitet: 2025-01-22 17:01

In Computernetzwerken ist Point-to-Point Protocol (PPP) ein Kommunikationsprotokoll der Sicherungsschicht (Schicht 2) zwischen zwei Routern direkt ohne Host oder andere Netzwerke dazwischen. Es kann Verbindungsauthentifizierung, Übertragungsverschlüsselung und Komprimierung bereitstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Das Fyre Festival war eine totale Katastrophe. Sein Gründer kommt wegen Drahtbetrugs ins Gefängnis. Fyre Festival-Organisator Billy McFarland, der sich Anfang des Jahres schuldig bekannt hatte, nach dem gescheiterten Musikfestival 2017 auf den Bahamas betrügerisch tätig zu sein, wurde Berichten zufolge zu sechs Jahren Gefängnis verurteilt. Zuletzt bearbeitet: 2025-01-22 17:01

Die Gebührenerfassung ist ein Verfahren, das von Ärzten und anderen Gesundheitsdienstleistern verwendet wird, um für ihre Dienste bezahlt zu werden. In seiner einfachsten Form ist die Gebührenerfassung der Prozess, bei dem Ärzte Informationen über ihre Leistungen aufzeichnen, die dann zur Erstattung an verschiedene Zahler und Versicherungsunternehmen gesendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

So schneiden Sie ein Video auf Ihrem Android-Tablet zu Zeigen Sie das Video in der Galerie an. Spielen Sie das Video nicht ab; lass es einfach auf dem Bildschirm herumlungern. Wählen Sie den Befehl Trimmen. Tippen Sie auf das Aktionsüberlauf- oder das Menüsymbol, um den Befehl Trimmen zu finden. Passen Sie die Start- und Endpunkte des Videos an. Tippen Sie auf die Schaltfläche Speichern oder Fertig, um das bearbeitete Video zu speichern. Zuletzt bearbeitet: 2025-01-22 17:01

A: Es gibt keine separate App für Strive in den App Stores. Um auf Strive zuzugreifen, öffnen Sie einfach ein Browserfenster auf einem Mobilgerät und navigieren Sie zu Ihrer Distrikt-Website, um auf Ihren Eduphoria-Link zuzugreifen. Verwenden Sie denselben Benutzernamen und dasselbe Passwort, mit dem Sie sich bei Eduphoria anmelden. Klicken Sie auf 'Desktopanwendungen anzeigen' und wählen Sie dann Strive. Zuletzt bearbeitet: 2025-01-22 17:01

Die Datenüberprüfung ist eine Möglichkeit, sicherzustellen, dass der Benutzer seine Absichten eingibt, d. h. um sicherzustellen, dass der Benutzer bei der Eingabe von Daten keine Fehler macht. Bei der Validierung geht es darum, die Eingabedaten zu überprüfen, um sicherzustellen, dass sie den Datenanforderungen des Systems entsprechen, um Datenfehler zu vermeiden. Zuletzt bearbeitet: 2025-01-22 17:01

Kommerzielle digitale Aufnahmen wurden in den 1960er Jahren in Japan von NHK und Nippon Columbia und ihrer Marke Denon eingeführt. Die ersten kommerziellen digitalen Aufnahmen wurden 1971 veröffentlicht. Auch die BBC begann in den 1960er Jahren, mit digitalem Audio zu experimentieren. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können zwischen diesen beiden Modi umschalten, indem Sie eine Taste drücken; Wenn Sie glauben, dass Sie den Überschreibmodus nie verwenden werden, können Sie ihn auch in Microsoft Word dauerhaft deaktivieren. Drücken Sie die Taste "Einf", um den Überschreibmodus auszuschalten. Zuletzt bearbeitet: 2025-01-22 17:01

Node Version Manager (kurz NVM) ist ein einfaches Bash-Skript zur Verwaltung mehrerer aktiver Knoten. js-Versionen auf Ihrem Linux-System. Es ermöglicht Ihnen, mehrere Knoten zu installieren. js-Versionen, zeigen Sie alle für die Installation verfügbaren Versionen und alle installierten Versionen auf Ihrem System an. Nvm unterstützt auch das Ausführen eines bestimmten Knotens. Zuletzt bearbeitet: 2025-01-22 17:01

Die offene Bewegung versucht, im Geiste der Transparenz, Zusammenarbeit, Wiederverwendung und des freien Zugangs auf Lösungen für viele der dringendsten Probleme der Welt hinzuarbeiten. Es umfasst Open Data, Open Government, Open Development, Open Science und vieles mehr. Zuletzt bearbeitet: 2025-01-22 17:01

NYNEX fusionierte am 14. August 1997 mit Bell Atlantic, damals die zweitgrößte Fusion in der amerikanischen Unternehmensgeschichte. Obwohl Bell Atlantic das überlebende Unternehmen war, zog das fusionierte Unternehmen vom Hauptsitz von Bell Atlantic in Philadelphia zum Hauptsitz von NYNEX in New York City. Zuletzt bearbeitet: 2025-01-22 17:01

Datentyp. Das Merkmal, das die Art von Daten definiert, die in ein Feld eingegeben werden können, z. B. Zahlen, Text oder Datumsangaben. Datenbank. Eine organisierte Sammlung von Fakten über Personen, Ereignisse, Dinge oder Ideen zu einem bestimmten Thema oder Zweck. Zuletzt bearbeitet: 2025-01-22 17:01

Hinzufügen eines neuen Snippets Klicken Sie neben dem Slack-Nachrichtenfeld auf die Schaltfläche Büroklammer. Klicken Sie auf Neu erstellen und wählen Sie dann Code oder Textausschnitt aus. Geben Sie einen Titel ein, wenn Sie möchten, und wählen Sie einen Dateityp aus dem Menü aus. Wenn Sie fertig sind, klicken Sie auf Snippet erstellen, um Ihr Snippet zu posten. Zuletzt bearbeitet: 2025-01-22 17:01

Um das Verbindungspooling zu deaktivieren, legen Sie Pooling = false in der Verbindungszeichenfolge fest, wenn es sich um eine ADO.NET-Verbindung handelt. Wenn es sich um ein OLEDBConnection-Objekt handelt, setzen Sie OLE DB Services = -4 in der Verbindungszeichenfolge. Zuletzt bearbeitet: 2025-01-22 17:01

Palo Alto, Kalifornien, USA. Zuletzt bearbeitet: 2025-01-22 17:01

Nein, in einer switch-Anweisung ist der Standardfall nicht erforderlich und es gibt keine Regel, dass der Standardfall am Ende aller Fälle beibehalten wird. Er kann am Anfang und in der Mitte aller anderen Fälle platziert werden. Zuletzt bearbeitet: 2025-01-22 17:01

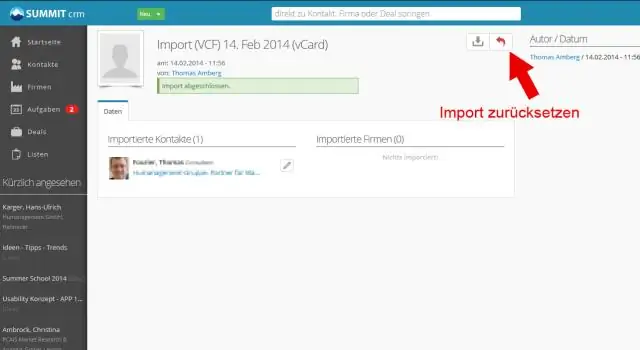

Importieren von Kontakten in Outlook Wählen Sie oben im Menüband von Outlook 2013 oder 2016 Datei aus. Wählen Sie Öffnen & Exportieren > Importieren/Exportieren. Wählen Sie Import aus einem anderen Programm oder einer anderen Datei, und wählen Sie dann Weiter. Wählen Sie Kommasgetrennte Werte und dann Weiter. Navigieren Sie im Feld Datei importieren zu Ihrer Kontaktdatei, und doppelklicken Sie dann, um sie auszuwählen. Zuletzt bearbeitet: 2025-01-22 17:01

Einfach ausgedrückt, sind domänenspezifische Wörter, auch als Tier-3-Wörter bekannt, technische oder Jargon-Wörter, die für ein bestimmtes Thema wichtig sind. Zum Beispiel fallen Chemie und Element beide unter wissenschaftsbezogenes Vokabular, während Anspielungen und Verse sich eng auf die englischsprachige Kunst beziehen (natürlich unser Lieblingsfach). Zuletzt bearbeitet: 2025-01-22 17:01