Starten Sie AccountRight und klicken Sie im angezeigten Willkommensfenster auf Sicherungsdatei wiederherstellen. Das Fenster Sicherungsdatei wiederherstellen wird angezeigt. Sie können dieses Fenster auch in AccountRight aufrufen, indem Sie zum Menü Datei gehen und Wiederherstellen auswählen. Klicken Sie auf Durchsuchen und wählen Sie die Sicherungsdatei aus, die Sie wiederherstellen möchten. Zuletzt bearbeitet: 2025-06-01 05:06

Laden Sie die Google Home-App aus dem AppStore herunter. Stellen Sie sicher, dass Ihr Chromecast aktiv und eingerichtet ist. In der oberen rechten Ecke Ihres iPhones sehen Sie ein Cast-Symbol. Tippen Sie auf dieses Symbol und wählen Sie aus, welches Cast-GerätSie den Inhalt Ihres iPhones wiedergeben möchten. Zuletzt bearbeitet: 2025-01-22 17:01

15 beste Apps wie Bitmoji Bobble Keyboard. Bobble Keyboard ist eine sehr beliebte Anwendung, die mit Geschwindigkeit, unnachgiebiger Qualität, Stimmbildung, Küstenerstellung und allem, was Sie brauchen, umgeht. Spiegel-KI. Weltklasse-Emojis. Giphy-Aufkleber. FaceQ. Mein Idol. SuperMi. Emoji Me Face Maker. Zuletzt bearbeitet: 2025-06-01 05:06

Was sind die besten Websites zum Chatten? #1Chatiw. Webseiten. Kostenlos. jetzt besuchen. Chatiw ist eine Website, um online zu chatten, sich zu treffen und zu verabreden. #2Omegle. Webseiten. Kostenlos. jetzt besuchen. Omegle ist einer der beliebtesten anonymen Chats der Welt. #3Chatroulette. Webseiten. Kostenlos. Besuchen Sie jetzt.Chatroulette ist eine Online-Chat-Website, die 2009 von Andrey Ternovskiy . gestartet wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Mehr Pi: Immer eine gute Sache Klar ist: Die neue Prozessorarchitektur und die neuen, höheren Speicheroptionen ergeben den bisher leistungsstärksten Raspberry Pi, zumindest wenn man sich für die Version mit 4 GB RAM entscheidet. Verbesserungen bei Konnektivität und Vernetzung machen den Pi 4 auch vielseitiger als seine Vorgänger. Zuletzt bearbeitet: 2025-01-22 17:01

Oracle Product Hub-Cloud. Oracle Product Hub Cloud ist Ihre vertrauenswürdige, kostengünstige Lösung, um die heutigen Anforderungen an einen zuverlässigen Produktmaster zu erfüllen, der Ihre Produktentwicklungs-, Lieferketten-, ERP- und Omni-Channel-Commerce-Initiativen durch bewährte Produktstammdatenmanagement-Prinzipien unterstützt. Zuletzt bearbeitet: 2025-01-22 17:01

Amazon Cloud Reader ist eine Webanwendung, die es jedem mit einem Amazon-Konto ermöglicht, in einem kompatiblen Webbrowser auf bei Amazon gekaufte Bücher (auch Kindlebooks genannt) zuzugreifen und diese zu lesen. Dadurch ist es möglich, Amazon Kindle-Bücher ohne ein Kindle-Gerät oder die offizielle Kindle-App zu lesen. Zuletzt bearbeitet: 2025-01-22 17:01

Executive Order 13526 legt einheitliche Anforderungen an die Informationssicherheit für die Exekutive fest. WAHR. Zweck des DOD-Informationsprogramms. Korrekte Klassifizierung, Schutz und Herabstufung von schutzbedürftigen offiziellen Informationen. Deklassifizierung von nicht mehr schutzbedürftigen Informationen. Zuletzt bearbeitet: 2025-01-22 17:01

Dynamische Objekte machen Member wie Eigenschaften und Methoden zur Laufzeit und nicht zur Kompilierzeit verfügbar. Dynamicobjects bieten auch bequemen Zugriff auf dynamische Sprachen wie IronPython und IronRuby. Sie können ein dynamisches Objekt verwenden, um auf ein dynamisches Skript zu verweisen, das zur Laufzeit interpretiert wird. Zuletzt bearbeitet: 2025-01-22 17:01

T1-Kabel verwenden vier Drähte: zwei für das Sendesignal und zwei für den Empfang. Bei einigen Netzwerkanwendungen liegen die Geräte so nah beieinander, dass ein nur wenige Meter langes „Crossover-Kabel“die Verbindung herstellt. Das T1-Signal, das von jeder der beiden Einheiten gesendet wird, "überkreuzt" sich mit dem Empfangssignal der anderen. Zuletzt bearbeitet: 2025-01-22 17:01

Kreativität definieren und messen: Lohnen sich Kreativitätstests? Die Tests korrelieren auch in angemessenem Maße mit verschiedenen Kreativitätskriterien wie Lehrerbewertungen und sind nützliche Prädiktoren für das Verhalten von Erwachsenen. Somit sind sie sowohl in der Forschung als auch in der Ausbildung nützlich. Zuletzt bearbeitet: 2025-06-01 05:06

Durch die Verbindung mit Ihrem Android™ oder iPhone® und der SKAGEN App sendet die Uhr diskrete, von Ihnen gefilterte Smartphone-Benachrichtigungen, wenn Sie eine SMS, eine E-Mail oder einen Anruf erhalten. Es aktualisiert sich automatisch auf die richtige Uhrzeit und das richtige Datum und wird mit einer standardmäßigen austauschbaren CR2430-Knopfzellenbatterie betrieben. Zuletzt bearbeitet: 2025-01-22 17:01

IP-Routing beschreibt den Prozess der Bestimmung des Pfads für Daten, denen zu folgen ist, um von einem Computer oder Server zu einem anderen zu navigieren. Ein Datenpaket durchläuft von seinem Quellrouter ein Netzwerk von Routern über viele Netzwerke, bis es schließlich mithilfe eines Routing-Algorithmus seinen Zielrouter erreicht. Zuletzt bearbeitet: 2025-01-22 17:01

Sie müssen sich innerhalb der Rückgabefrist an die Abteilung für Mitgliederservices wenden, um eine Rückerstattung zu beantragen. Wenn Sie den Abschlusstest, die Prüfung oder die beaufsichtigte Prüfung im Zusammenhang mit dem von Ihnen gekauften Produkt oder der von Ihnen erworbenen Dienstleistung absolviert haben, haben Sie keinen Anspruch auf Rückerstattung. Für einzelne Artikel innerhalb eines Produktpakets sind keine Rückerstattungen möglich. Zuletzt bearbeitet: 2025-01-22 17:01

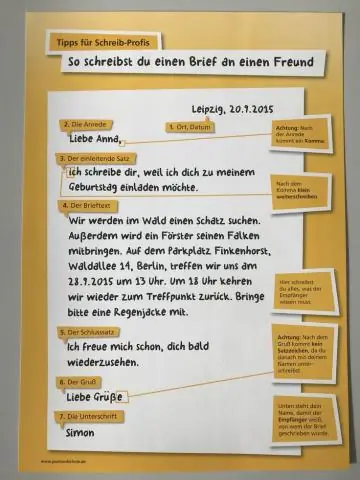

Post ist ein physisches Mittel zum Versenden von Briefen, einschließlich Fotos, Inhaltsbriefen oder Paketen mit verschiedenen Gegenständen. E-Mail ist elektronische Post, die über das Internet gesendet wird. Es wird an eine offizielle oder persönliche E-Mail-Adresse gesendet, auf die die jeweilige Person überall und überall zugreifen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Die meisten Hausbesitzer zahlen 556 US-Dollar für die durchschnittliche Termitenbehandlung oder normalerweise 220 und 904 US-Dollar. Großer Befall oder komplizierte Prozesse, wie die Begasung mit Zelten, können 1.200 bis 2.500 US-Dollar oder mehr kosten. Der Preis für einen Termitenbekämpfungsplan hängt von folgenden Bedingungen ab: der Größe der zu behandelnden Struktur. Zuletzt bearbeitet: 2025-01-22 17:01

Andro, das griechische Präfix, das männlich, männlich oder männlich bedeutet, kann sich auf eine Reihe von Dingen beziehen: Ein umgangssprachliches Wort für anabole Steroide. Androstendion. An Dro, Volkstanz aus der Bretagne. Zuletzt bearbeitet: 2025-01-22 17:01

Bestes 4G-Mobiltelefon unter 20000 in Indien COOLPAD COOL PLAY 6. LENOVO K8 HINWEIS. XIAOMI MI MAX 2. NUBIA N1. LENOVO K8 PLUS. XIAOMI REDMI ANMERKUNG 4. LENOVO MOTO M. GIONEE A1. Zuletzt bearbeitet: 2025-01-22 17:01

Ein SSL verschlüsselt alle Daten, die über die Website zum Server gelangen, sodass die Informationen der Besucher sicher sind. GoDaddy SSL-Zertifikate werden von Browsern als vertrauenswürdig eingestuft und verwenden die weltweit stärkste Verschlüsselung. Wenn Sie Hilfe benötigen, bietet GoDaddy rund um die Uhr Sicherheitssupport, wenn Sie ihn brauchen. Zuletzt bearbeitet: 2025-06-01 05:06

Sie können Sammlungen jedoch weiterhin bearbeiten, entfolgen und löschen. Sehen Sie, wer Ihrer Sammlung folgt Öffnen Sie auf Ihrem Computer Google+. Klicken Sie auf Menü. Profil. Klicken Sie neben "Communities und Sammlungen" auf Alle anzeigen. Klicken Sie auf eine Sammlung. Klicken Sie auf Mehr. Kollektion Follower. Zuletzt bearbeitet: 2025-01-22 17:01

Die universelle Windows-Plattform (UWP) ist eine von Microsoft erstellte und erstmals in Windows 10 eingeführte API. Der Zweck dieser Plattform besteht darin, universelle Apps zu entwickeln, die unter Windows 10, Windows 10 Mobile, Xbox One und HoloLens ausgeführt werden können, ohne dass dies erforderlich ist -geschrieben für jeden. Zuletzt bearbeitet: 2025-06-01 05:06

Befolgen Sie diese schrittweisen Anweisungen, um Ihre CEUs einzugeben: Melden Sie sich bei Ihrem CompTIA-Zertifizierungskonto an. Klicken Sie auf den Menüpunkt Weiterbildung. Klicken Sie in der Menüleiste auf CEUs hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Wörter mit 10 Buchstaben, mit ob anfangen. Beachtung. beobachtbar. obligatorisch. Geburtshilfe. auslöschen. unterwürfig. verstümmeln. Zuletzt bearbeitet: 2025-01-22 17:01

EQ Vocals mit diesen sechs Schritten Wählen Sie das richtige Mikrofon. Die richtige Stimmmischung beginnt, bevor Sie jemals einen EQ-Regler berühren. Beginnen Sie den Soundcheck mit dem Leadsänger im Hinterkopf. Schneiden Sie, wo möglich. Steigern Sie, wo es funktioniert. Gesangskompression und andere Effektbearbeitung. Vergiss dieses große nicht. Zuletzt bearbeitet: 2025-01-22 17:01

Sobald eine neue Website erkannt wird, wird sie verarbeitet und dem Suchindex hinzugefügt. Damit Ihre Website von Suchmaschinen gefunden und indiziert wird, haben Sie folgende Möglichkeiten: Informieren Sie die Suchmaschine über Ihre Website. Sorgen Sie dafür, dass ein Link zu Ihrer Website in eine Website aufgenommen wird, die bereits in der Suche angezeigt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Doppelklicken Sie auf Ihren speziellen 'Neat Scanner' im Feld 'Kompatible Software anzeigen'. Klicken Sie dann auf 'Weiter'. Der Gerätemanager aktualisiert den Scannertreiber und informiert Sie, wenn er fertig ist. Wenn Sie aufgefordert werden, Ihren Computer neu zu starten, starten Sie Ihren Computer neu. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Datenbanksperre ist ein Mechanismus, der von Db2 verwendet wird, um den Zugriff auf ein Datenbankobjekt zwischen verschiedenen Transaktionen zu steuern. Im Folgenden finden Sie eine Liste von Objekten, die Db2 normalerweise über die Verwendung von Sperren regelt: - Tabelle. - Tabellenpartition. Zuletzt bearbeitet: 2025-01-22 17:01

So erstellen Sie ein Diagramm: Wählen Sie das Arbeitsblatt aus, mit dem Sie arbeiten möchten. Wählen Sie die Zellen aus, für die Sie ein Diagramm erstellen möchten, einschließlich der Spaltentitel und Zeilenbeschriftungen. Klicken Sie auf die Registerkarte Einfügen. Bewegen Sie den Mauszeiger über jede Diagrammoption in der Gruppe Diagramme, um mehr darüber zu erfahren. Wählen Sie eine der Diagrammoptionen aus. Wählen Sie einen Diagrammtyp aus der angezeigten Liste aus. Zuletzt bearbeitet: 2025-01-22 17:01

Der HTTP 204-Erfolgsstatus-Antwortcode "Kein Inhalt" zeigt an, dass die Anforderung erfolgreich war, der Client jedoch seine aktuelle Seite nicht verlassen muss. Eine 204-Antwort ist standardmäßig zwischenspeicherbar. Ein ETag-Header ist in einer solchen Antwort enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Definition von Datenmanagement Datenmanagement ist ein administrativer Prozess, der das Erfassen, Validieren, Speichern, Schützen und Verarbeiten der erforderlichen Daten umfasst, um die Zugänglichkeit, Zuverlässigkeit und Aktualität der Daten für seine Benutzer zu gewährleisten. Zuletzt bearbeitet: 2025-01-22 17:01

Sichere Kommunikation Verwenden Sie Secure FTP anstelle von reinem FTP. Verwenden Sie SSH anstelle von Telnet. Verwenden Sie sichere E-Mail-Verbindungen (POP3S/IMAPS/SMTPS) Sichern Sie alle Webadministrationsbereiche mit SSL (HTTPS). Sichern Sie Ihre Webformulare mit SSL (HTTPS). Verwenden Sie VPN, wenn verfügbar. Verwenden Sie Firewalls auf allen Endpunkten, einschließlich Servern und Desktops. Zuletzt bearbeitet: 2025-06-01 05:06

Laut Microsoft ist es nicht mit iOS oder Mac OS kompatibel. Installieren Sie Reflector 2 auf Ihrem Windows-Rechner und verbinden Sie sich über Ihren PC mit dem MSDisplay-Adapter. Es gibt betriebssystemunabhängige WirelessHDMI-Kits, die von zahlreichen Anbietern leicht erhältlich sind. Zuletzt bearbeitet: 2025-01-22 17:01

20 x 30-Drucke - Profi-Qualität 20 x 30 professionelle Fotodrucke. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Beispiel wären die Microsoft Office-Programme wie Word, Excel usw. Im Allgemeinen handelt es sich bei den meisten Programmen, die auf Ihrem Windows-Computer ausgeführt werden, um Desktopanwendungen. Einige Beispiele sind: Windows-Datei-Explorer. Microsoft Office-Anwendungen (Word, Excel usw.) Webbrowser (Chrome, Firefox, Internet Explorer) Photoshop. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Beispiel für ein CGI-Programm ist eines, das ein Wiki implementiert. Der Benutzeragent fordert den Namen eines Eintrags an; der Webserver führt das CGI aus; das CGI-Programm ruft die Quelle der Seite dieses Eintrags ab (falls vorhanden), wandelt sie in HTML um und gibt das Ergebnis aus. Zuletzt bearbeitet: 2025-01-22 17:01

Kunden können die befristete Weiterleitungsfrist bis auf maximal 12 Monate (364 Tage) verlängern, indem sie einen zweiten Adressänderungsauftrag ab dem ersten Tag der zweiten 6-Monatsfrist (dem 186. Tag) einreichen und auslaufen am Wunschtermin bis einschließlich letzter Tag des zweiten 6-Monats-Zeitraums (364. Tag). Zuletzt bearbeitet: 2025-01-22 17:01

Eine Fehlermeldung über einen PPPoE-Authentifizierungsfehler bedeutet, dass entweder der Benutzername und/oder das Passwort, die auf der Seite mit den Einstellungen der WAN-Schnittstelle eingegeben wurden, falsch sind. Überprüfen Sie, ob der richtige Benutzername und das richtige Kennwort eingegeben wurden. Prüfen Sie die Einträge in der SonicWall mit den Angaben Ihres Internet Service Providers. Zuletzt bearbeitet: 2025-01-22 17:01

Der Quellbefehl liest und führt Befehle aus der Datei aus, die als Argument in der aktuellen Shell-Umgebung angegeben ist. Es ist sinnvoll, Funktionen, Variablen und Konfigurationsdateien in Shell-Skripte zu laden. source ist eine eingebaute Shell in Bash und anderen beliebten Shells, die in Linux- und UNIX-Betriebssystemen verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

PC Matic ist eine Software, die behauptet, ein Optimierungstool mit Registry-Reinigungsfunktion zu sein (klicken Sie auf die Registerkarte Funktionen), die vorgibt, die Leistung zu verbessern, Reparaturen durchzuführen, die Geschwindigkeit eines Computers zu erhöhen, Viren zu entfernen und Malware-Infektionen zu verhindern. Zuletzt bearbeitet: 2025-01-22 17:01

Explorative Datenanalyse. Zuletzt bearbeitet: 2025-01-22 17:01