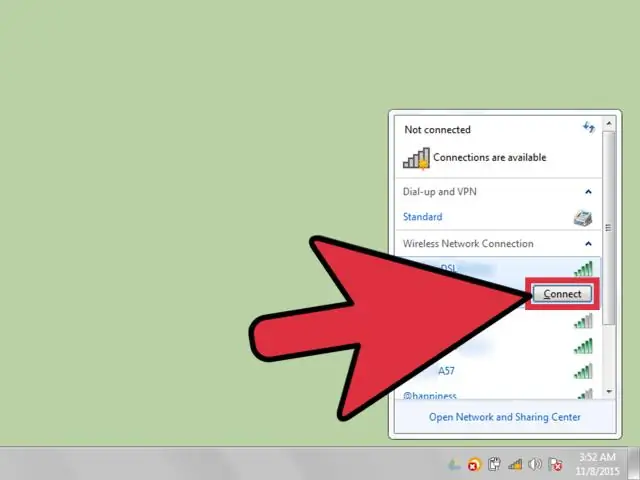

1: Starten Sie Ihr Google Chromebook. 2: Klicken Sie auf das Netzwerksymbol in der Ecke Ihres Bildschirms. 5: Klicken Sie auf die Registerkarte Proxy und ändern Sie die Einstellungen von Direct InternetConnection in Manual proxy configuration. 6: Geben Sie den Namen und die Portnummer Ihres Internet-Proxy-Servers ein und schließen Sie das Formular. Zuletzt bearbeitet: 2025-01-22 17:01

Normalerweise ist ein tnsnames. ora-Datei wird installiert, wenn Sie eine Oracle-Datenbank installieren. Standardmäßig werden die tnsnames. ora-Datei befindet sich im Verzeichnis ORACLE_HOME etworkadmin unter Windows und im Verzeichnis $ORACLE_HOME/network/admin unter Linux/UNIX. Zuletzt bearbeitet: 2025-01-22 17:01

Die Standard-Anmeldeinformationen, die zum Anmelden bei Ihrem Ubee-Router erforderlich sind. Die meisten Ubee-Router haben einen Standardbenutzernamen von -, ein Standardpasswort von - und die Standard-IP-Adresse 192.168. 100.1. Diese Ubeecredentials werden benötigt, wenn Sie sich bei der Weboberfläche von Ubeerouter anmelden, um Einstellungen zu ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Software-Genre: Datenbank. Zuletzt bearbeitet: 2025-06-01 05:06

Es lohnt sich immer, eine beliebte und häufig verwendete Programmiersprache zu lernen. Wenn Sie in Erwägung ziehen, Python zu lernen, um einen Job als Softwareentwickler zu bekommen, scheint dies eine vernünftige Wahl zu sein. Viele bekannte Unternehmen nehmen Python in ihre Technologie-Stacks auf, was bedeutet, dass sie auch Talente suchen, die in dieser Sprache programmieren können. Zuletzt bearbeitet: 2025-01-22 17:01

Das Anschließen eines MP3-Players oder Telefons an eine Auto- oder LKW-Stereoanlage ist einfach. Sie haben viele Möglichkeiten - verwenden Sie einen 1/8-Zoll-AUX-Kabeleingang, verwenden Sie ein USB-Kabel, verbinden Sie sich drahtlos mit Bluetooth-Audio oder stellen Sie eine Verbindung über Kassettenband her. Kaufen Sie einen Kassettenadapter bei Ihrem lokalen Radio Shack, Best Buy oder Amazon.com. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist eine P12-Datei? Datei, die ein digitales Zertifikat enthält, das die PKCS#12-Verschlüsselung (Public Key Cryptography Standard #12) verwendet; als tragbares Format zur Übertragung persönlicher privater Schlüssel oder anderer sensibler Informationen verwendet; von verschiedenen Sicherheits- und Verschlüsselungsprogrammen verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Synchronisieren Sie mehrere Google Drive-Konten. Jetzt können Sie mehrere Google Drive-Konten parallel synchronisieren und alle Google-Konten gleichzeitig öffnen. Befolgen Sie einfach die folgenden einfachen Schritte, um gleichzeitig auf mehrere Konten zuzugreifen. Gehen Sie einfach zu "mydrive" und erstellen Sie einen neuen Ordner und nennen Sie ihn, wie Sie möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Die Filter beginnen bei 5 US-Dollar, was dem ungefähren Preis für eine achtstündige Freitagsveranstaltung in einer Großstadt entspricht, aber dieses Geld platziert den Filter nur in der App; Snapchat bietet nicht an, die Bilder zu gestalten. Preise ändern sich je nach Zeit und Platzbedarf der Filterhüllen. Zuletzt bearbeitet: 2025-01-22 17:01

Cricket ist im Mobilfunknetz von AT&T, so dass Sie sich qualifizieren würden. Ihr Konto muss bei Cricket noch aktiv und bei Cricket in gutem Ansehen sein, andernfalls wird Cricket MetroPCS nicht autorisieren, Ihre vorhandene Telefonnummer zu verwenden (wodurch das Angebot ungültig wird). Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie mit der rechten Maustaste auf eine beliebige Stelle auf dem Bildschirm und die Schnellstartleiste wird am unteren Bildschirmrand angezeigt. Auf diesem Bildschirm können Sie die Bewegungsempfindlichkeit und den Bewegungserkennungsbereich einrichten. im Kamerabereich, um mit der Aufnahme zu beginnen (Standardmäßig am höchsten). Zuletzt bearbeitet: 2025-01-22 17:01

Sie können eine temporale Tabelle nicht einfach löschen. Sie müssen zuerst die Versionsverwaltung deaktivieren, wodurch die Verlaufstabelle zu einer normalen Tabelle wird. Dann können Sie sowohl die temporale Tabelle als auch die entsprechende Verlaufstabelle löschen. Zuletzt bearbeitet: 2025-01-22 17:01

Echoisches Gedächtnis. Menschen erinnern sich an Geräusche und Wörter auf leicht unterschiedliche Weise. Das Gedächtnis für Geräusche wird als echoisches Gedächtnis bezeichnet, das als sehr kurzes sensorisches Gedächtnis einiger Hörreize definiert werden kann. Normalerweise werden echoische Erinnerungen für etwas längere Zeiträume gespeichert als ikonische Erinnerungen (visuelle Erinnerungen). Zuletzt bearbeitet: 2025-01-22 17:01

Der Hauptunterschied zwischen COALESCE und ISNULL besteht im Umgang mit verschiedenen Datentypen. Der Datentyp eines COALESCE-Ausdrucks ist der Datentyp der Eingabe mit der höchsten Datentyp-Priorität. Der Datentyp eines ISNULL-Ausdrucks ist der Datentyp der ersten Eingabe. Zuletzt bearbeitet: 2025-01-22 17:01

HDMI-DVI-Kompatibilität. Die HDMI-Schnittstelle ist elektrisch identisch und kompatibel zur bisherigen reinen Video-DVI-Schnittstelle. Wenn beispielsweise eine Kabelbox oder ein PC über einen DVI-Ausgang verfügt, der Fernseher oder Monitor jedoch nur über einen HDMI-Eingang verfügt, wird ein DVI-zu-HDMI-Adapterkabel verwendet, um das Video anzuschließen. Zuletzt bearbeitet: 2025-01-22 17:01

HTTP ist ein synchrones Protokoll: Der Client sendet eine Anfrage und wartet auf eine Antwort. Im Gegensatz zu HTTP ist die Nachrichtenweitergabe (z. B. über AMQP oder zwischen Akka-Akteuren) asynchron. Als Absender wartet man in der Regel nicht auf eine Antwort. Zuletzt bearbeitet: 2025-01-22 17:01

Bewerber für das Sanitäterprogramm müssen EMT - B und CPR zertifiziert und mindestens 18 Jahre alt sein. Der Studiengang erfordert die Absolvierung von 68,5 Semesterwochenstunden über zwei Jahre. Die EMT - B-Zertifizierung ist für den Studiengang nicht erforderlich, da das Curriculum Lehrveranstaltungen auf der Grundstufe umfasst. Zuletzt bearbeitet: 2025-01-22 17:01

Ich folge diesen Schritten zum Erstellen eines DataFrame aus einer Liste von Tupeln: Erstellen Sie eine Liste von Tupeln. Jedes Tupel enthält den Namen einer Person mit Alter. Erstellen Sie eine RDD aus der obigen Liste. Wandeln Sie jedes Tupel in eine Zeile um. Erstellen Sie einen DataFrame durch Anwenden von createDataFrame auf RDD mit Hilfe von sqlContext. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte Klicken Sie mit der rechten Maustaste auf das Verknüpfungssymbol für AVGTuneup. Drücken Sie die U-Taste auf Ihrer Tastatur, um die 'UninstallManager.exe', die Setup-/Deinstallationsanwendung für Tuneup, schnell zu finden und zu starten, um sie automatisch zu entfernen. Klicken Sie mit der rechten Maustaste auf 'AVG PC TuneUp' und dann auf 'Deinstallieren' oder verwenden Sie die Tastenkombination 'Strg+U'. Zuletzt bearbeitet: 2025-01-22 17:01

Es ist kaum zu glauben, dass AWS re:Invent vor nur sechs Jahren eine Veranstaltung mit nur 2.000 Teilnehmern war. Jetzt im Jahr 2018 haben wir uns einer Menge von über 50.000 Kunden, Partnern und Anbietern in Las Vegas angeschlossen, um die neuesten AWS-Cloud-Innovationen zu diskutieren und andere aufkommende Technologien zu begrüßen. Zuletzt bearbeitet: 2025-06-01 05:06

Eine Umgebungsvariable ist ein dynamisches "Objekt" auf einem Computer, das einen editierbaren Wert enthält, der von einem oder mehreren Softwareprogrammen in Windows verwendet werden kann. Umgebungsvariablen helfen Programmen wissen, in welchem Verzeichnis Dateien installiert werden sollen, wo temporäre Dateien gespeichert werden und wo Benutzerprofileinstellungen zu finden sind. Zuletzt bearbeitet: 2025-01-22 17:01

Melden Sie sich beim Azure-Portal an. Navigieren Sie zu oder suchen Sie nach der virtuellen Maschine, von der Sie die Zuordnung der öffentlichen IP-Adresse aufheben möchten, und wählen Sie sie dann aus. Wählen Sie unter Öffentliche IP-Adresse trennen die Option Ja aus. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können einen oder mehrere Aliase für Ihre AWS Lambda-Funktion erstellen. Ein Lambda-Alias ist wie ein Zeiger auf eine bestimmte Lambda-Funktionsversion. Benutzer können über den Alias-ARN auf die Funktionsversion zugreifen. Um einen Alias zu erstellen. Öffnen Sie die Seite mit den Lambda-Konsolenfunktionen. Zuletzt bearbeitet: 2025-06-01 05:06

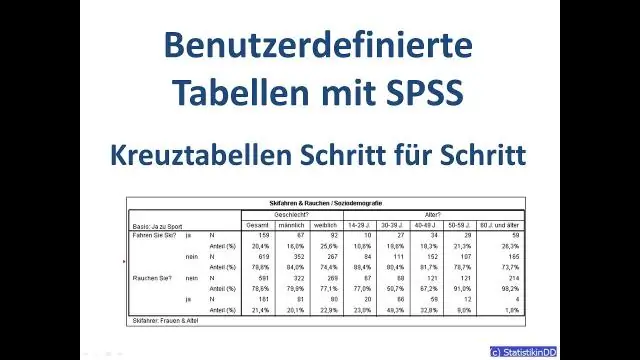

Ein Kreuztabellendiagramm in Tableau wird auch als Texttabelle bezeichnet, die die Daten in Textform anzeigt. Das Diagramm besteht aus einer oder mehreren Dimensionen und einer oder mehreren Kennzahlen. Zuletzt bearbeitet: 2025-06-01 05:06

Verstehen von Tomcat-Connectors. Connector-Elemente sind Tomcats Links zur Außenwelt, die es Catalina ermöglichen, Anfragen zu empfangen, an die richtige Webanwendung weiterzugeben und die Ergebnisse über den Connector als dynamisch generierten Inhalt zurückzusenden. Zuletzt bearbeitet: 2025-06-01 05:06

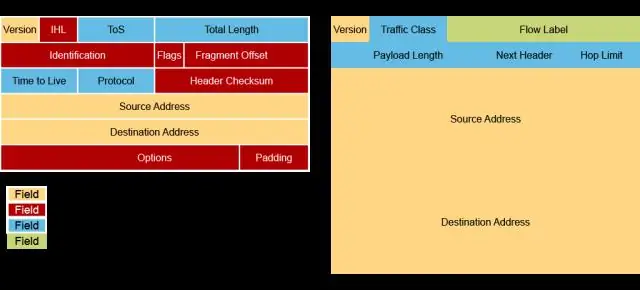

Das Protokollfeld im IPv4-Header enthält eine Zahl, die den Datentyp angibt, der im Nutzlastteil des Datagramms gefunden wird. Die gebräuchlichsten Werte sind 17 (für UDP) und 6 (für TCP). Dieses Feld bietet eine Demultiplexing-Funktion, sodass das IP-Protokoll verwendet werden kann, um Nutzlasten von mehr als einem Protokolltyp zu übertragen. Zuletzt bearbeitet: 2025-01-22 17:01

Smart Analytics Cloud für System z ist eine private Cloud auf System z, die hilft, alle Analyse-/BI-Workloads zu konsolidieren. Zuletzt bearbeitet: 2025-01-22 17:01

Ascii verwendet nur die ersten 7 Bits jedes Bytes, aber jedes Zeichen nimmt immer noch ein Byte ein. 255Bytes wären hier 255 Zeichen. Dieser Hinweis ist eine Faustregel. Zuletzt bearbeitet: 2025-01-22 17:01

Evan Spiegels Telefon. 6 Telefone gefunden: 310-804-XXXX. 310-745-XXXX. Zuletzt bearbeitet: 2025-06-01 05:06

Erstellen Sie eine using-Direktive, um die Typen in einem Namespace zu verwenden, ohne den Namespace angeben zu müssen. Eine using-Direktive gewährt Ihnen keinen Zugriff auf Namespaces, die in dem von Ihnen angegebenen Namespace verschachtelt sind. Benutzerdefinierte Namespaces sind in Ihrem Code definierte Namespaces. Eine Liste der systemdefinierten Namespaces finden Sie unter. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt zwei Orte, an denen eine Einstellung. xml-Datei möglicherweise leben: Die Maven-Installationsconf: $M2_HOME/conf/settings. xml (Konfiguration für alle Maven-Benutzer auf einem Computer (vorausgesetzt, sie verwenden alle dieselbe Maven-Installation). Zuletzt bearbeitet: 2025-01-22 17:01

Einfache Spende Ziploc Big Bags Große Ziploc Big Bags Jumbo Anzahl Beutel 5 3 Abmessungen 15” x 15” 24” x 32,5”. Zuletzt bearbeitet: 2025-01-22 17:01

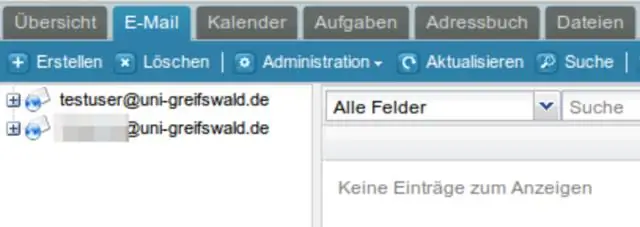

Arten von E-Mail-Konten E-Mail-Clients. E-Mail-Clients sind Softwareanwendungen, die Sie auf dem Computer selbst installieren, um die gesendeten und empfangenen E-Mails zu verwalten. Webmail. E-Mail-Protokolle. Google Mail. AOL. Ausblick. Zoho. Mail.com. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Windows-Dateifreigabezeuge ist eine Dateifreigabe, die allen Knoten in einem Hochverfügbarkeitscluster (HA) zur Verfügung steht. Die Aufgabe des Zeugen besteht darin, bei Bedarf eine zusätzliche Quorum-Abstimmung bereitzustellen, um sicherzustellen, dass ein Cluster im Falle eines Standortausfalls weiterläuft. Zuletzt bearbeitet: 2025-01-22 17:01

Die integrierte Visual Studio-Shell umfasst die integrierte Entwicklungsumgebung (IDE), den Debugger und die Integration der Quellcodeverwaltung. Es ist keine Programmiersprache enthalten. Die integrierte Shell bietet jedoch ein Framework, mit dem Sie Programmiersprachen hinzufügen können. Zuletzt bearbeitet: 2025-01-22 17:01

Tippen Sie beim Hochfahren des Computers gleichmäßig auf die Taste F8, bis das Windows-Menü Erweiterte Optionen angezeigt wird. Verwenden Sie die Pfeiltasten, um die Markierungsleiste auf die Option Abgesicherter Modus oben im Menü zu verschieben. Sobald dies markiert ist, drücken Sie die Eingabetaste. Zuletzt bearbeitet: 2025-01-22 17:01

Software-Genre: Datenkomprimierung. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie jedoch eine MP3-CD verwenden, können Sie viele Alben auf eine MP3-Datendisc packen, die stundenlange Musik liefert. Angenommen, Sie haben eine durchschnittlich verlustbehaftete, digitale Musikbibliothek, die Songs mit einer typischen Spielzeit von drei bis fünf Minuten enthält, können Sie damit rechnen, zwischen 100 und 150 Songs per Musik-CD zu speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Das Zurücksetzen des SMC auf einem MacBook Air, MacBook Pro und RetinaMacBook mit nicht entfernbarem Akku ist einfach und wird wie folgt durchgeführt: Fahren Sie das MacBook herunter, indem Sie auf ? Apple-Menü > Herunterfahren. Schließen Sie das MagSafe-Netzteil an. Halten Sie gleichzeitig Shift+Strg+Option+Power für etwa 4 Sekunden gedrückt und lassen Sie dann alles los. Zuletzt bearbeitet: 2025-01-22 17:01

Dependency Injection ist ein Softwaredesign, bei dem Komponenten ihre Abhängigkeiten erhalten, anstatt sie innerhalb der Komponente fest zu codieren. AngularJS bietet einen überragenden Dependency Injection-Mechanismus. Es bietet folgende Kernkomponenten, die als Abhängigkeiten ineinander eingefügt werden können. Zuletzt bearbeitet: 2025-01-22 17:01