Ein Präfix, das "hinter", "nach", "später", "nachfolgend", "nach hinten" bedeutet, ursprünglich in Loanwörtern aus dem Lateinischen (Nachschrift) vorkommt, aber jetzt frei in der Bildung zusammengesetzter Wörter verwendet wird (nach-elisabethanisch; Nachsatz; postgradual; postorbital). Zuletzt bearbeitet: 2025-01-22 17:01

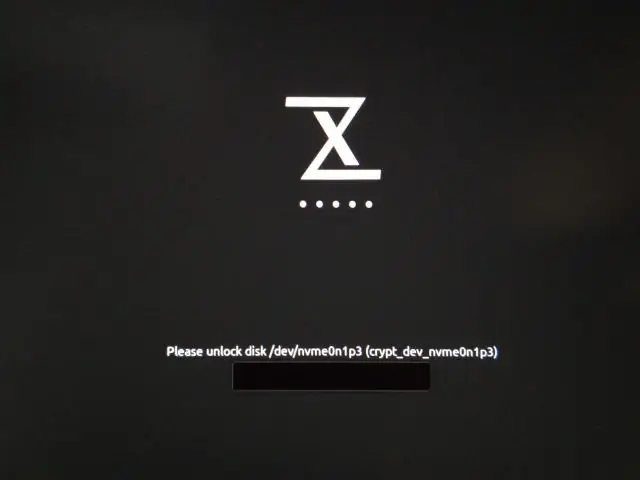

Sehen wir uns einige Fakten zur Verschlüsselung von AWS EBS-Volumes an. Das Root-Volume kann während des Instance-Starts nicht für die Verschlüsselung ausgewählt werden. Nicht-Root-Volumes können während des Starts oder nach dem Start verschlüsselt werden. Root-Volume kann nach dem Start einer Instanz nicht verschlüsselt werden, ohne einen Snapshot davon zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Desired Capabilities ist eine Klasse, die verwendet wird, um eine Reihe grundlegender Anforderungen wie Kombinationen von Browsern, Betriebssystemen, Browserversionen usw. zu deklarieren, um automatisierte browserübergreifende Tests einer Webanwendung durchzuführen. Zuletzt bearbeitet: 2025-01-22 17:01

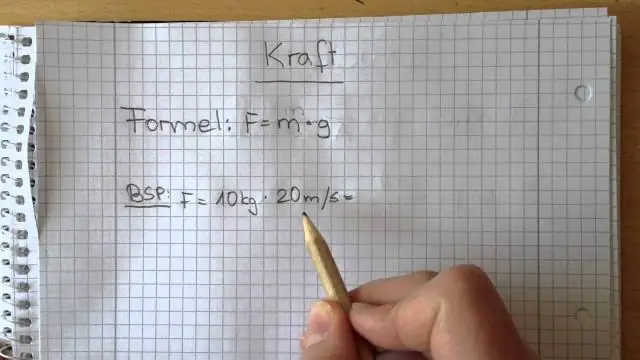

Um die relative Formelmasse (M r) einer Verbindung zu ermitteln, addieren Sie die relativen Atommassenwerte (A r -Werte) für alle Atome in ihrer Formel. Finden Sie den Mr von Kohlenmonoxid, CO. Finden Sie den Mr von Natriumoxid, Na 2O. Die relative Formelmasse eines Stoffes, angegeben in Gramm, wird als ein Mol dieses Stoffes bezeichnet. Zuletzt bearbeitet: 2025-06-01 05:06

Wird der iPod der 5. Generation auch mit dem Fingerabdruck-ID-Scan geliefert? Antwort: A: Antwort: A: Das einzige Gerät, das Apple derzeit verkauft, das über den Fingerabdruckscanner verfügt, ist das iPhone 5S. Zuletzt bearbeitet: 2025-01-22 17:01

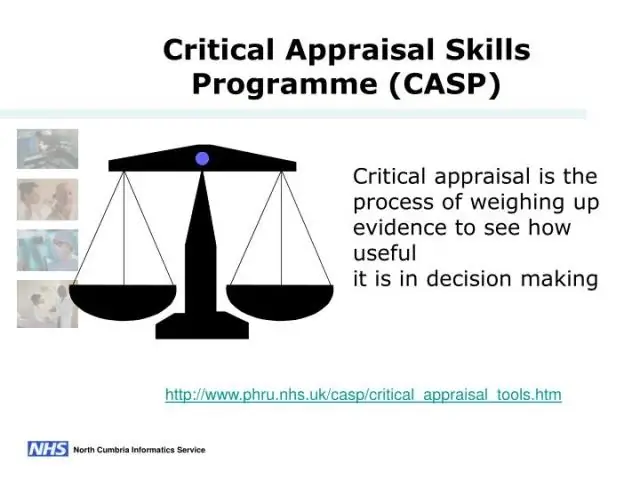

CASP zielt darauf ab, Einzelpersonen zu helfen, Fähigkeiten zu entwickeln, um Forschungsergebnisse zu finden und zu verstehen, und ihnen dabei zu helfen, Evidenz in der Praxis anzuwenden. Die Tools des Critical Appraisal Skills Program (CASP) wurden entwickelt, um Menschen beizubringen, wie man verschiedene Arten von Beweisen kritisch bewertet. Zuletzt bearbeitet: 2025-01-22 17:01

Die folgenden Szenarien ziehen am ehesten Termiten in Ihr Zuhause. Holzstapel. Brennholz und Holzstapel können Termiten anlocken und sie näher an Ihr Zuhause ziehen. Überschüssiges Laub. Wenn sie verrotten, ziehen tote Bäume und Baumstümpfe Termiten an. Baumglieder und Blätter. Laubdecke. Verstopfte Dachrinnen. Flügel. Schlamm Rohre. Frass. Zuletzt bearbeitet: 2025-06-01 05:06

Gewusst wie: Importieren eines Adressbuchs (CSV) in Outlook2003 Schritt 1: Öffnen Sie Microsoft Outlook. Klicken Sie auf „Datei“und wählen Sie „Importieren und Exportieren…“Wählen Sie „Aus einem anderen Programm oder einer anderen Datei importieren“Wählen Sie „Kommagetrennte Werte (Windows) Suchen Sie nach der Datei Son_Emails_Addresses.csv. Wählen Sie „Kontakte“Stellen Sie sicher, dass die Importdatei aktiviert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Tatsächlich verwendet DNS in erster Linie das User Datagram Protocol (UDP) auf Portnummer 53, um Anfragen zu bedienen. Zuletzt bearbeitet: 2025-01-22 17:01

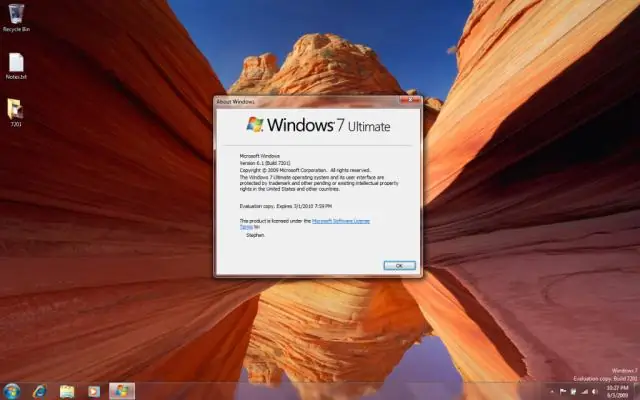

Installieren von Windows 7 SP1 mit Windows Update (empfohlen) Wählen Sie die Schaltfläche Start > Alle Programme > WindowsUpdate. Wählen Sie im linken Bereich Nach Updates suchen aus. Wenn wichtige Updates gefunden werden, wählen Sie den Link aus, um verfügbare Updates anzuzeigen. Wählen Sie Updates installieren. Folgen Sie den Anweisungen, um SP1 zu installieren. Zuletzt bearbeitet: 2025-01-22 17:01

Das Entfernen von Kupfer-Crimp- und Edelstahl-Klemmringen von PEX-Rohren ermöglicht die Wiederverwendung von PEX-Fittings. Schneiden Sie zuerst die Armatur so nah wie möglich am Ende der Armatur aus dem System. Zuletzt bearbeitet: 2025-01-22 17:01

Polymorphismus ist eine der Funktionen der objektorientierten Programmierung (OOP) von PHP. Mit anderen Worten: 'Polymorphismus beschreibt ein Muster in der objektorientierten Programmierung, bei dem eine Klasse unterschiedliche Funktionen hat, während sie sich eine gemeinsame Schnittstelle teilt.'. Zuletzt bearbeitet: 2025-01-22 17:01

Die NASM-Zertifizierung ist eher eine Zertifizierung für Korrekturübungen, während die IVSS-Zertifizierung eher eine allgemeine Schulungszertifizierung ist. NASM ist von der NCCA akkreditiert, während ISSA von der DEAC akkreditiert ist. Diese beiden Personal Training-Zertifizierungen genießen in der Personal Training-Branche hohes Ansehen. Zuletzt bearbeitet: 2025-01-22 17:01

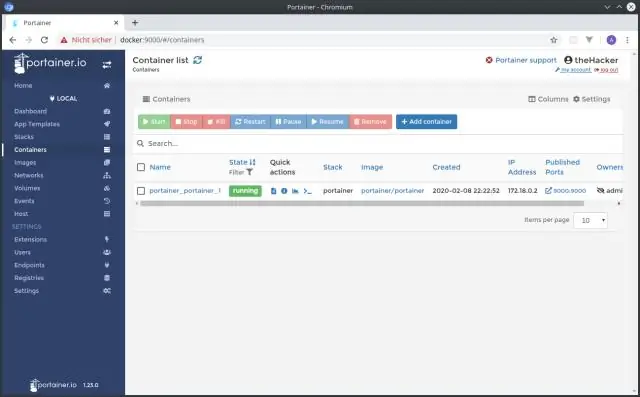

Schnellstart für Container Registry-Inhalte. Bevor Sie beginnen. Erstellen Sie ein Docker-Image. Fügen Sie das Image zu Container Registry hinzu. Konfigurieren Sie Docker so, dass das gcloud-Befehlszeilentool als Helfer für Anmeldeinformationen verwendet wird. Markieren Sie das Image mit einem Registrierungsnamen. Übertragen Sie das Image per Push an Container Registry. Rufen Sie das Image aus Container Registry ab. Aufräumen. Was kommt als nächstes. Zuletzt bearbeitet: 2025-01-22 17:01

So finden Sie Ihre Datenbank-IP-Adresse und Ihren SQL-Port Halten Sie die Windows-Taste auf Ihrer Tastatur gedrückt und drücken Sie dann die Taste 'R', um das Feld 'Ausführen' zu öffnen. Geben Sie 'cmd' in das Textfeld ein und klicken Sie dann auf 'OK'. Geben Sie in das schwarze Feld, das angezeigt wird, 'ipconfig' ein. Suchen Sie nach dem Titel 'Ethernet-Adapter' und suchen Sie nach 'IPV4-Adresse', dies ist Ihre lokale IP-Adresse. Zuletzt bearbeitet: 2025-01-22 17:01

Nein, eine CCNA-Zertifizierung ist für eine Karriere im Bereich Informationssicherheit nicht unbedingt erforderlich. CCNA hilft Ihnen, Netzwerke zu verstehen. Ausgebildete Mitarbeiter für Informationssicherheit arbeiten in Audit-, Überwachungs- und Sicherheitsfirmen. CISA, CISSP, CIA, CISM ist das, was Sie sich ansehen müssen. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie zu Einstellungen > Akku und tippen Sie auf 3 vertikale Punkte oben rechts auf dem Bildschirm. Wählen Sie Batterieverbrauch und prüfen Sie, welche App am meisten Strom verbraucht, was zu einer Überhitzung führt. Der Übeltäter unter den Apps könnte eine integrierte Google-App oder eine Drittanbieter-App sein. Zuletzt bearbeitet: 2025-01-22 17:01

Starten Sie die Java RMI-Registry Um die Registry zu starten, führen Sie den Befehl rmiregistry auf dem Host des Servers aus. Dieser Befehl erzeugt keine Ausgabe (bei Erfolg) und wird normalerweise im Hintergrund ausgeführt. Weitere Informationen finden Sie in der Tools-Dokumentation für rmiregistry [Solaris, Windows]. Zuletzt bearbeitet: 2025-01-22 17:01

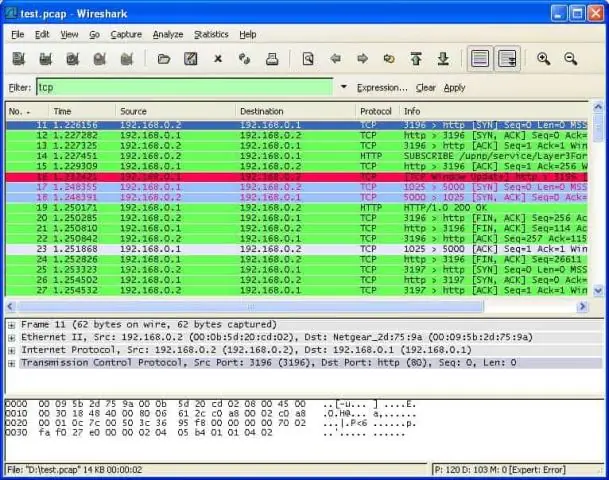

Wenn ich eine Datei hochlade, ist mein Computer die Quelle und der Server das Ziel. Die Quelle ist das System, das die Daten sendet; das Ziel ist das System, das die Daten empfängt. Bei einem unidirektionalen Datenfluss sehen Sie (relativ) große Pakete von einem Endpunkt mit tcp. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf das Startmenü und verwenden Sie den Pfad Start > Alle Programme > Windows Virtual PC > Windows XPMode. Geben Sie ein Kennwort in das Popup-Feld ein, das Sie für Ihre virtuelle Maschine verwenden möchten, geben Sie es zur Bestätigung erneut ein und klicken Sie auf Weiter. Wählen Sie auf dem zweiten Bildschirm die Option zum Aktivieren automatischer Updates aus und klicken Sie auf Weiter. Zuletzt bearbeitet: 2025-01-22 17:01

SQL Server-Identität. Die Identitätsspalte einer Tabelle ist eine Spalte, deren Wert automatisch erhöht wird. Der Wert in einer Identitätsspalte wird vom Server erstellt. Ein Benutzer kann im Allgemeinen keinen Wert in eine Identitätsspalte einfügen. Die Identitätsspalte kann verwendet werden, um die Zeilen in der Tabelle eindeutig zu identifizieren. Zuletzt bearbeitet: 2025-01-22 17:01

Camcorder sammeln ihren Ton über ein eingebautes Mikrofon, aber nicht alle Mikrofone werden gleich erzeugt. Es gibt drei Grundtypen: Mono, Stereo und Mehrkanal- oder „Surround-Sound“. Zuletzt bearbeitet: 2025-01-22 17:01

IPX/SPX steht für Internetwork Packet Exchange/Sequenced Packet Exchange. IPX und SPX sind Netzwerkprotokolle, die ursprünglich in Netzwerken mit den Novell NetWare-Betriebssystemen verwendet wurden, aber in Netzwerken mit Microsoft Windows-LANS weit verbreitet wurden, da sie NetWare-LANS ersetzten. Zuletzt bearbeitet: 2025-01-22 17:01

WSS (WebSockets over SSL/TLS) ist wie HTTPS verschlüsselt und schützt so vor Man-in-the-Middle-Angriffen. Eine Vielzahl von Angriffen auf WebSockets wird unmöglich, wenn der Transport gesichert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie eine ältere Android-Version als 4.0 verwenden, müssen Sie auf eine leere Stelle auf Ihrem Startbildschirm tippen und halten und warten, bis ein Menü angezeigt wird. Wählen Sie in diesem Menü die Option Ordner > Neuer Ordner, wodurch ein Ordner auf Ihrem Startbildschirm platziert wird. Sie können dann Apps in diesen Ordner ziehen. Zuletzt bearbeitet: 2025-01-22 17:01

NET Reflector-Desktop? (von Red Gate Software Ltd). NET Reflector ermöglicht Ihnen das einfache Anzeigen, Navigieren und Durchsuchen der Klassenhierarchien von. NET-Assemblys, auch wenn Sie den Code dafür nicht haben. Damit können Sie dekompilieren und analysieren. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Nur-Kopie-Sicherung ist eine SQL Server-Sicherung, die von der Reihenfolge herkömmlicher SQL Server-Sicherungen unabhängig ist. Normalerweise ändert das Erstellen einer Sicherung die Datenbank und beeinflusst, wie spätere Sicherungen wiederhergestellt werden. Allerdings kann eine Nur-Kopie-Protokollsicherung manchmal nützlich sein, um eine Online-Wiederherstellung durchzuführen. Zuletzt bearbeitet: 2025-01-22 17:01

REPEAT-Befehl im Logo. Dieser Befehl ermöglicht es dem Benutzer, das Zeichnen von Formen zu vereinfachen, indem Logoto eine bestimmte Anzahl von Malen eine Richtung WIEDERHOLEN anweist. Wenn Sie beispielsweise ein Quadrat zeichnen, zeichnen Sie in Logo nur viermal dasselbe (fd 100 rt 90 fd 100 rt 90 fd 100rt 90 fd 100 rt 90). Zuletzt bearbeitet: 2025-01-22 17:01

USPS Inlandszustellzeiten Post Class Delivery Speed Tracking USPS Retail Ground 2–8 Werktage Ja Medienpost 2–8 Werktage Ja First Class Mail (Briefe) 1–3 Werktage Nein First Class Mail (große Umschläge) 1–3 Werktage Nein. Zuletzt bearbeitet: 2025-06-01 05:06

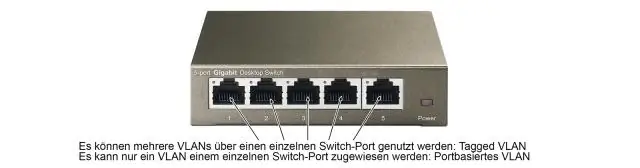

VLAN erhöht die Größe der Broadcast-Domänen, verringert jedoch nicht die Anzahl der Kollisionsdomänen -> D ist nicht korrekt. VLANs erhöhen die Anzahl der Broadcast-Domänen und verringern gleichzeitig die Größe der Broadcast-Domänen, was die Auslastung der Links erhöht. Zuletzt bearbeitet: 2025-01-22 17:01

Die drei gängigsten Betriebssysteme für PCs sind Microsoft Windows, macOS und Linux. Zuletzt bearbeitet: 2025-01-22 17:01

NEU-DELHI: Bharti Airtel war das konsistenteste Datennetzwerk in sechs der 10 bevölkerungsreichsten Städte, darunter Mumbai und Neu-Delhi, während Reliance Jio das beste Netzwerk mit der höchsten Qualität in Kolkata und Jaipur war, laut Tutelas neuestem State of Mobile Networks Report forIndia. Zuletzt bearbeitet: 2025-01-22 17:01

Der Weg Event Bus in Vert. x funktioniert, besteht darin, dass es Nachrichten an Vertices senden kann, die auf verschiedenen JVMs laufen und in verschiedenen Sprachen geschrieben sind, solange sie alle Teil desselben Vert. Wie Sie sehen können, wird bei der Kommunikation innerhalb derselben JVM das Objekt nur als Speicherreferenz zwischen den Scheiteln übergeben. Zuletzt bearbeitet: 2025-01-22 17:01

Begriff abgefragt. Gibt Dokumente zurück, die einen genauen Begriff in einem bereitgestellten Feld enthalten. Standardmäßig ändert Elasticsearch die Werte von Textfeldern als Teil der Analyse. Dies kann es schwierig machen, genaue Übereinstimmungen für Textfeldwerte zu finden. Um Textfeldwerte zu suchen, verwenden Sie stattdessen die Übereinstimmungsabfrage. Zuletzt bearbeitet: 2025-01-22 17:01

Edison-Stecker. Von Sweetwater am 30. Januar 2004, 00:00 Uhr. Ein gewöhnlicher Haushaltsstecker in den Vereinigten Staaten. Gekennzeichnet durch zwei flache Klingen und einen halbrunden Erdungsstift. Es gibt verschiedene Variationen zu diesem Thema: Ein Stecker mit einer Nennleistung von 20 Ampere hat im Allgemeinen eine Klinge senkrecht zum anderen. Zuletzt bearbeitet: 2025-01-22 17:01

Führen Sie einen der folgenden Schritte aus: Drücken Sie die Stopptaste, bis sich der Druckschlitten in der Farbwechselposition rechts befindet. Halten Sie die Stopp-Taste drei Sekunden lang gedrückt, um sie in die Tintenpatronen-Austauschposition zu bewegen. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie in Ihrem Betriebssystem auf das Symbol Suchen, geben Sie Scannen in die Suchleiste ein, klicken Sie in den angezeigten Ergebnissen mit der rechten Maustaste auf Scannen nach und wählen Sie Dateispeicherort öffnen. Klicken Sie mit der rechten Maustaste auf Scanto.exe und wählen Sie Senden an > Desktop, um eine Verknüpfung für die Scansoftware auf Ihrem Desktop zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Einen Absender blockieren Wählen Sie in der Nachrichtenliste eine Nachricht des Absenders aus, den Sie blockieren möchten. Wählen Sie in der Outlook-Menüleiste Nachricht > Junk-Mail > Absender blockieren. Outlook fügt die E-Mail-Adresse des Absenders der Liste der blockierten Absender hinzu. Hinweis: Sie können alle E-Mails wiederherstellen, die sich im Junkemail-Ordner befinden. Zuletzt bearbeitet: 2025-01-22 17:01

Zum Glück für Sie hat sich die Big-Data-Community im Wesentlichen auf drei optimierte Dateiformate für die Verwendung in Hadoop-Clustern festgelegt: Optimized Row Columnar (ORC), Avro und Parquet. Zuletzt bearbeitet: 2025-06-01 05:06

Vorteile von PowerPoint sind die einfache Handhabung und die Fähigkeit, einen reibungslosen Präsentationsfluss zu erstellen, während die Nachteile die Unfähigkeit, die Komplexität bestimmter Themen darzustellen, und die Notwendigkeit einer Grundausstattung für die Präsentation der Diashow sind. Zuletzt bearbeitet: 2025-01-22 17:01