Das Internet Protocol (IP) ist das wichtigste Kommunikationsprotokoll in der Internet-Protokoll-Suite zum Weiterleiten von Datagrammen über Netzwerkgrenzen hinweg. Seine Routing-Funktion ermöglicht Internetworking und baut im Wesentlichen das Internet auf. Zuletzt bearbeitet: 2025-01-22 17:01

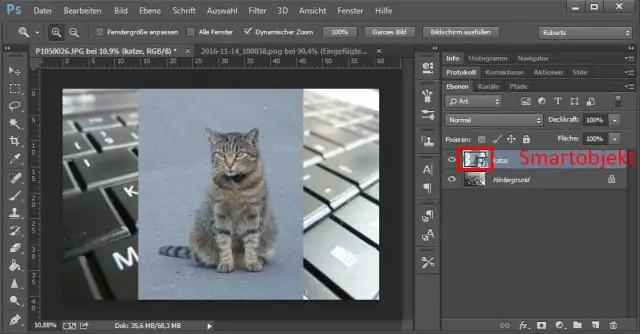

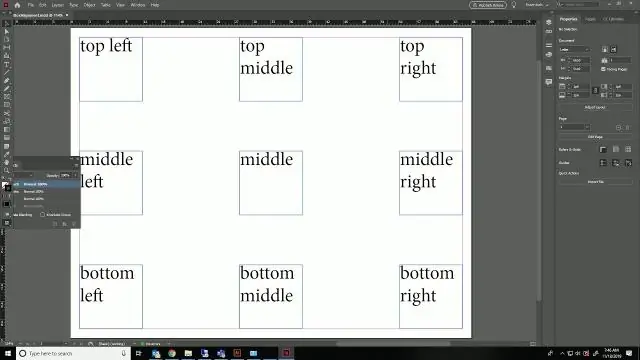

2 Antworten Fügen Sie Ihr Bild in Photoshop ein. Ziehen Sie sie per Drag-and-Drop oder verwenden Sie den Öffnen-Dialog. Erstellen Sie die Formebene (Ellipse). Stellen Sie sicher, dass sich Ihr Bild über der Formebene im Ebenenbedienfeld befindet. Klicken Sie mit der rechten Maustaste auf Ihr Bild im Ebenenbedienfeld und wählen Sie Schnittmaske erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Microsoft sendet keine unerwünschten E-Mail-Nachrichten oder tätigt keine unerwünschten Telefonanrufe, um persönliche oder finanzielle Informationen anzufordern oder technischen Support zur Reparatur Ihres Computers bereitzustellen. Jegliche Kommunikation mit Microsoft muss von Ihnen initiiert werden. Fehler- und Warnmeldungen von Microsoft enthalten niemals eine Telefonnummer. Zuletzt bearbeitet: 2025-01-22 17:01

Definition für Gloss (3 von 4) Glosso – eine Kombinationsform, die „Zunge, Wort, Rede“bedeutet und bei der Bildung von zusammengesetzten Wörtern verwendet wird: Glossologie. Zuletzt bearbeitet: 2025-06-01 05:06

Zertifikat ändern Navigieren Sie zur Seite SSL/TLS-Zertifikate. Klicken Sie rechts neben Ihrer Domain auf die Schaltfläche Einstellungen. Das aktuelle Zertifikat wird auf dieser Seite angezeigt. Klicken Sie rechts auf die Schaltfläche Neues Zertifikat hinzufügen. Wählen Sie auf dieser Seite aus, zu welchem Zertifikatstyp Sie wechseln möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Verbinden Sie sich mit Ihrem Verizon FiOS-Netzwerk Verbinden Sie sich mit Ihrem Verizon FiOS-Netzwerk. Sie können die Verbindung entweder über eine kabelgebundene (LAN) oder eine WLAN-Verbindung herstellen. Öffnen Sie einen Browser und gehen Sie zu 192.168. 1.1. Benutzername und Passwort eingeben. dein Passwort ändern. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Ebenso wird gefragt, wie ich eine große Videodatei von meinem Telefon aus per E-Mail senden kann. Methode 1 Verwenden von Google Drive (Gmail) Öffnen Sie die Gmail-Website. Wenn Sie nicht in Ihrem Gmail-Konto angemeldet sind, tun Sie dies jetzt mit Ihrer E-Mail-Adresse und Ihrem Passwort.. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie E-Mails archivieren, verschwinden die Nachrichten aus Ihrem Posteingang, ohne dass sie gelöscht werden. Um auf sie zuzugreifen, gehen Sie einfach zu Ihrem E-Mail-Archivordner, wo sie intakt warten. Zuletzt bearbeitet: 2025-01-22 17:01

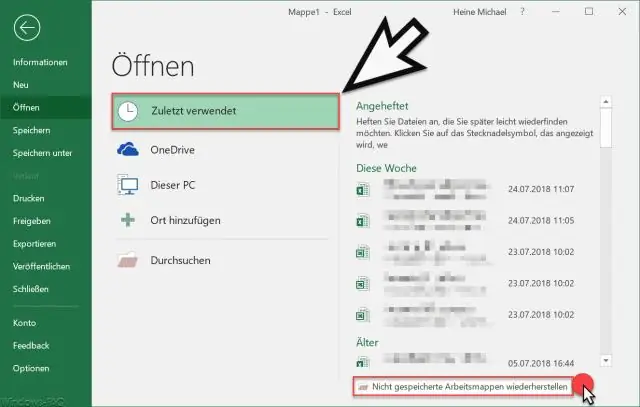

Gehen Sie wie folgt vor, um es zu versuchen: Öffnen Sie Excel, aber öffnen Sie nicht die beschädigte Arbeitsmappe. Stellen Sie den Berechnungsmodus auf Manuell (siehe #3). Wählen Sie Makro aus dem Menü Extras, wählen Sie Sicherheit und wählen Sie die Option Hoch. Öffnen Sie die beschädigte Arbeitsmappe. Drücken Sie [Alt]+[F11], um den Visual Basic Editor (VBE) zu öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

Laden Sie Bücher herunter und lesen Sie sie auf Ihrem Gerät. Stellen Sie sicher, dass Ihr Android-Telefon oder -Tablet mit dem WLAN verbunden ist. Öffnen Sie die Google Play Bücher-App. Tippen Sie auf das Buch, das Sie herunterladen möchten. Sie können auch auf Mehr herunterladen tippen, um das Buch zum Offline-Lesen zu speichern. Sobald das Buch auf Ihrem Gerät gespeichert ist, wird ein Download-Symbol angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

So erstellen Sie einen Datenstrom mithilfe der Konsole Erweitern Sie in der Navigationsleiste die Regionsauswahl und wählen Sie eine Region aus. Wählen Sie Datenstrom erstellen. Geben Sie auf der Seite Kinesis-Stream erstellen einen Namen für Ihren Stream und die Anzahl der benötigten Shards ein und klicken Sie dann auf Kinesis-Stream erstellen. Wähle den Namen deines Streams. Zuletzt bearbeitet: 2025-01-22 17:01

Dr. Taher Elgamal, der von 1995 bis 1998 leitender Wissenschaftler bei Netscape Communications war, gilt als „Vater oder SSL“für die Erfindung des fehlerfreien kryptografischen Systems innerhalb von SSL 3.0. Zuletzt bearbeitet: 2025-01-22 17:01

Um zu einem anderen Kompatibilitätslevel zu wechseln, verwenden Sie den ALTER DATABASE-Befehl wie im folgenden Beispiel gezeigt: Verwenden Sie Master Go ALTER DATABASE SET COMPATIBILITY_LEVEL =; Wenn Sie möchten, können Sie den Kompatibilitätsgrad mithilfe des Assistenten ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Soweit ich weiß, gibt es keine Begrenzung für die Anzahl der Markierungen, die Sie einer auf Google-Maps basierenden Karte hinzufügen können. Die Leistung Ihrer Karte nimmt jedoch ab, wenn Sie viele davon hinzufügen. Zuletzt bearbeitet: 2025-06-01 05:06

Halten Sie beim Verschieben des FINE-Patronenhalters den FINE-Patronenhalter fest und schieben Sie ihn langsam zur rechten oder linken Kante. Halten Sie das gestaute Papier mit den Händen fest. Wenn das Papier aufgerollt ist, ziehen Sie es heraus. Ziehen Sie das Papier langsam heraus, um es nicht zu zerreißen, dann ziehen Sie das Papier heraus. Zuletzt bearbeitet: 2025-01-22 17:01

Der einzige Unterschied zwischen den beiden besteht darin, dass die Pro-Sandbox mehr Daten enthält. Ansonsten sind sie gleich und die Standard-Developer-Sandbox ist normalerweise alles, was Sie brauchen. Es gibt auch vollständige und teilweise Sandboxen, die nicht nur Ihre Datenbankkonfiguration, sondern auch einige oder alle tatsächlichen Daten enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

Holen Sie sich Ihre noch heute bei Target! Was auch immer Ihre Lieblingsmarke ist, wir haben es, einschließlich Nokia, Blackberry, HTC, Virgin, Samsung, LG und Motorola. Suchen Sie nach Handys mit Tarifen von AT&T, Sprint, T-Mobile oder Verizon Wireless oder nach freigeschalteten Handys von meistverkauften Marken? Wir geben dir Deckung. Zuletzt bearbeitet: 2025-01-22 17:01

Lautstärke-Automatisierung. Obwohl Sie praktisch jeden Parameter steuern können, werden Sie wahrscheinlich die meiste Zeit mit der Automatisierung der Lautstärke verbringen. Die Lautstärke-Automation gibt Ihnen eine präzise Kontrolle über die Lautstärke all Ihrer Spuren, sodass Sie Anpassungen auf jeder Spur in jedem Teil des Songs programmieren können. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie im Menü des Zeichenbedienfelds oder im Menü des Steuerungsbedienfelds die Option Unterstreichungsoptionen oder Durchstreichungsoptionen. Führen Sie einen der folgenden Schritte aus und klicken Sie dann auf OK: Wählen Sie Unterstreichen ein oder Durchstreichen ein aus, um das Unterstreichen oder Durchstreichen für den aktuellen Text zu aktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

NET Framework ist ein Softwareentwicklungsframework zum Erstellen und Ausführen von Anwendungen unter Windows. NET Framework ist Teil der. NET-Plattform, eine Sammlung von Technologien zum Erstellen von Apps für Linux, macOS, Windows, iOS, Android und mehr. Zuletzt bearbeitet: 2025-01-22 17:01

Der Test ist zwar nicht unangemessen anspruchsvoll, aber eine Herausforderung. Aber es ist eines, das Ihnen helfen soll! Während du dich auf den AP vorbereitest, bereitest du dich auf einen ganz neuen Aspekt deines Lebens vor und du wirst deiner High-School-Version von dir dafür danken, dass du früh damit begonnen hast, dich vorzubereiten. Zuletzt bearbeitet: 2025-01-22 17:01

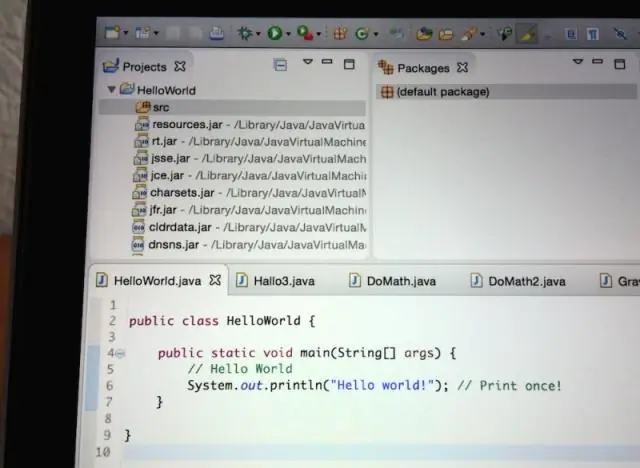

Die einfachste Möglichkeit, eine einzelne JUnit-Testmethode auszuführen, besteht darin, sie im Klasseneditor des Testfalls auszuführen: Platzieren Sie den Cursor auf dem Namen der Methode innerhalb der Testklasse. Drücken Sie Alt+Umschalt+X,T, um den Test auszuführen (oder klicken Sie mit der rechten Maustaste auf Ausführen als > JUnit-Test). Wenn Sie dieselbe Testmethode erneut ausführen möchten, drücken Sie einfach Strg+F11. Zuletzt bearbeitet: 2025-01-22 17:01

Das Challenge Handshake Authentication Protocol (CHAP) ist ein Prozess zum Authentifizieren eines Benutzers gegenüber einer Netzwerkeinheit, die ein beliebiger Server sein kann, z. B. der Web- oder Internetdienstanbieter (ISP). CHAP wird hauptsächlich für Sicherheitszwecke verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

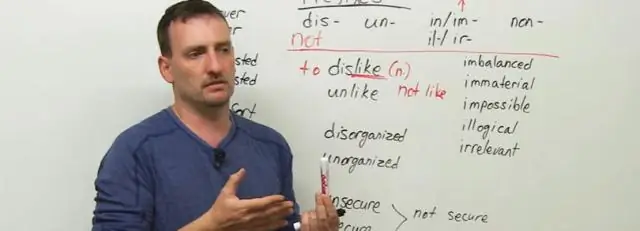

#80 hyper → over, above Das Präfix hyper- bedeutet „über“. Beispiele, die dieses Präfix verwenden, sind hyperventilieren und hypersensibel. Eine einfache Möglichkeit, sich daran zu erinnern, dass das Präfix hyper- bedeutet „über“ist durch das Wort hyperaktiv, das eine Person beschreibt, die in irgendeiner Weise „übermäßig“aktiv ist. Zuletzt bearbeitet: 2025-01-22 17:01

Bilder anhängen Doppelklicken oder ziehen Sie ein Bild aus der Bildersammlung in den Abschnitt mit virtuellen Geräten und legen Sie es dort ab. Wählen Sie ein Image aus und klicken Sie in der Seitenleiste auf Mount oder Mount to SCSI. Klicken Sie auf die Schaltfläche Quick Mount und wählen Sie ein Bild auf Ihrer Festplatte. Zuletzt bearbeitet: 2025-01-22 17:01

Huawei Mate 10 Pro ist kompatibel mit Verizon CDMA, Verizon CDMA1 und Verizon LTE50%. Die maximale Datenübertragungsgeschwindigkeit des Huawei Mate 10 Pro mit Verizon beträgt 300/51 Mbit/s, während das Huawei Mate 10 Pro Geschwindigkeiten von bis zu 301,5/51 Mbit/s erreichen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt viele Websites, die Ihre Vorlagen für Sie verkaufen, und einige sind besser als andere. 10 Orte zum Verkaufen von Vorlagen Theme Forest. Templamatisch. BuyStockDesign. FlashDen. SitePoint. TalkFreelance. Webmaster-Talk. Ebay. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, Amazon Web Services (AWS) ist als PCI DSS 3.2 Level 1 Service Provider zertifiziert, der höchsten verfügbaren Bewertungsstufe. Die Konformitätsbewertung wurde von Coalfire Systems Inc., einem unabhängigen Qualified Security Assessor (QSA) durchgeführt. Zuletzt bearbeitet: 2025-06-01 05:06

Das iPad mini 4 (nur Wi-Fi) (A1538) unterstützt 802.11a/b/g/n/ac sowohl auf den 2,4-GHz- und 5-GHz-Frequenzen (Dualband) als auch HT80 mit MIMO. Schließlich unterstützt das Cellular-fähige iPad mini 4 A-GPS, während das Nur-WLAN-Modell dies nicht tut. Zuletzt bearbeitet: 2025-01-22 17:01

Die erste Methode der alten Schule, um festzustellen, ob eine Zeichenfolge oder ein Array eine Zeichenfolge enthält, besteht darin, die Methode indexOf zu verwenden. Wenn der String oder das Array den Zielstring enthält, gibt die Methode den ersten Zeichenindex (string) oder den Elementindex (Array) der Übereinstimmung zurück. Wenn keine Übereinstimmung gefunden wurde, gibt indexOf -1 . zurück. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn eine Klasse mit dem Schlüsselwort final deklariert wird, wird sie als finale Klasse bezeichnet. Eine letzte Klasse kann nicht erweitert (vererbt) werden. Die andere Verwendung von final with class besteht darin, eine unveränderliche Klasse wie die vordefinierte String-Klasse zu erstellen. Sie können eine Klasse nicht unveränderlich machen, ohne sie endgültig zu machen. Zuletzt bearbeitet: 2025-01-22 17:01

Das Deep Web, Invisible Web oder HiddenWeb sind Teile des World Wide Web, deren Inhalte nicht von Standard-Websuchmaschinen indiziert werden. Der Inhalt des Deep Web kann über eine direkte URL oder IP-Adresse gefunden und aufgerufen werden, erfordert jedoch möglicherweise ein Passwort oder einen anderen Sicherheitszugriff, um an Seiten öffentlicher Websites vorbeizukommen. Zuletzt bearbeitet: 2025-06-01 05:06

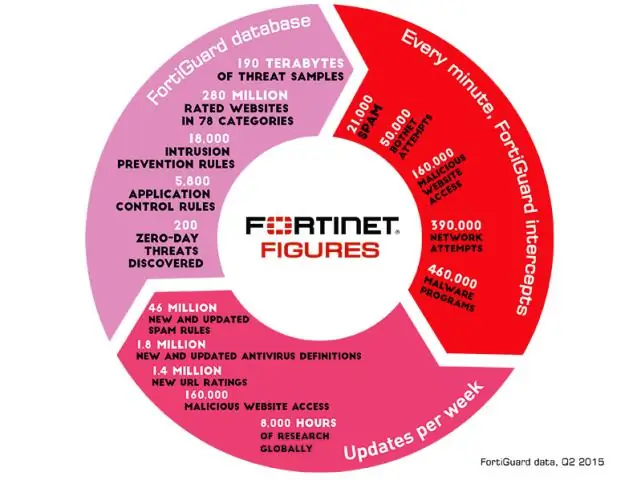

Eine Security Fabric verwendet FortiTelemetry, um verschiedene Sicherheitssensoren und -tools miteinander zu verknüpfen, um bösartiges Verhalten überall in Ihrem Netzwerk in Echtzeit zu erfassen, zu koordinieren und darauf zu reagieren. Das Fortinet Security-Fabric umfasst: Endpoint-Client-Sicherheit. Sicherer kabelgebundener, kabelloser und VPN-Zugang. Zuletzt bearbeitet: 2025-01-22 17:01

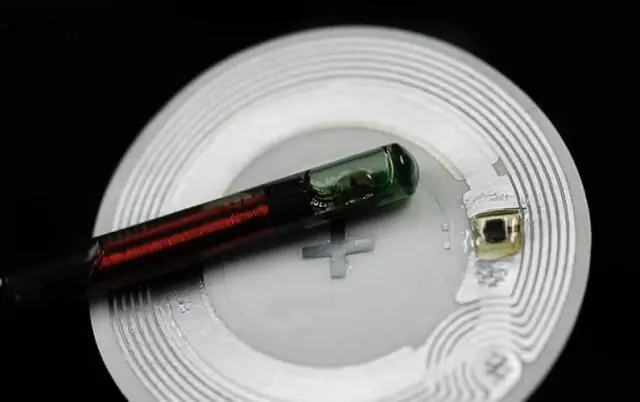

Was ist eine P12-Datei? Datei, die ein digitales Zertifikat enthält, das die PKCS#12-Verschlüsselung (Public Key Cryptography Standard #12) verwendet; als tragbares Format zur Übertragung persönlicher privater Schlüssel oder anderer sensibler Informationen verwendet; von verschiedenen Sicherheits- und Verschlüsselungsprogrammen verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Für alle anderen wird das OnePlus 7 Pro wie traditionell OnePlus-Geräte verkauft – als entsperrtes Telefon mit Unterstützung hauptsächlich für GSM-Netzbetreiber. Dazu gehören normalerweise nicht Verizon und Sprint, die nach dem CDMA-Standard arbeiten, obwohl das OnePlus 7 Pro tatsächlich für die Arbeit im Netzwerk von Verizon zertifiziert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind die Schritte: Geben Sie die Einstellungen auf Ihrem Roku-Startbildschirm ein. Gehen Sie zu Datenschutz. Wählen Sie Smart-TV-Erlebnis aus. Deaktivieren Sie dann die Option Info aus den TV-Eingängen verwenden. Die interaktiven Anzeigen sollten nicht mehr erscheinen, wenn nicht, starten Sie Ihren Roku . neu. Zuletzt bearbeitet: 2025-01-22 17:01

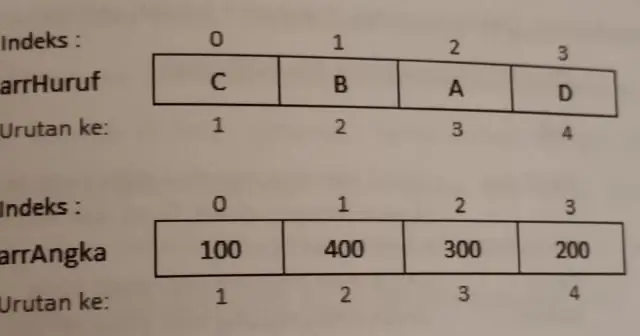

Array von Strukturen. In der Programmierung ist Struktur ein zusammengesetzter Datentyp mit einer Sammlung von Variablen. Diese Variablen können unterschiedliche Datentypen haben und zusammen eine Struktur eines zusammengesetzten Datentyps bilden. Ein Array von Strukturen ist eine sequentielle Ansammlung von Strukturen. Zuletzt bearbeitet: 2025-01-22 17:01

Dies ist ein Uni-Body-Gerät mit einer internen Batterie, die nicht entfernt werden kann. Wenn Sie den Akku entfernen und erneut einsetzen müssen, um das Gerät zurückzusetzen, gehen Sie wie folgt vor: Halten Sie die Ein-/Aus-Taste und die Leiser-Taste bis zu 45 Sekunden lang gedrückt. Warten Sie, bis das Gerät neu gestartet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Net ist besser und wenn Sie eine Android-Anwendung entwickeln möchten, können Sie Java verwenden. Beide sind objektorientierte Programmierung. Java ist für seine Abwärtskompatibilität bekannt, d. h. die Migration von Code zwischen Java-Plattformen ist einfach. Wir können dies auch tun, indem wir. Zuletzt bearbeitet: 2025-01-22 17:01

Es verwendet ein beliebiges Objekt als Parameter und verwendet die Java-Reflektions-API, um alle Feldnamen und -werte auszudrucken. Reflection wird häufig von Programmen verwendet, die die Fähigkeit benötigen, das Laufzeitverhalten von Anwendungen, die in der Java Virtual Machine ausgeführt werden, zu untersuchen oder zu ändern. Zuletzt bearbeitet: 2025-01-22 17:01