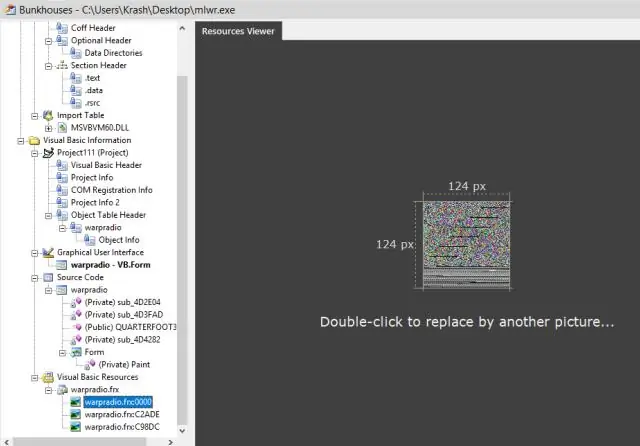

Ja, Sie können die.exe-Datei dekompilieren und den Quellcode auf drei Arten erhalten, wie ich weiß (und vielleicht auch auf andere Weise möglich :)) Hier ist eine Schritt-für-Schritt-Anleitung zum Dekompilieren einer Windows-Anwendung: NET Decompiler und seine Add- in FileDisassembler, was früher eine kostenlose Version war, aber nicht mehr kostenlos ist. Zuletzt bearbeitet: 2025-01-22 17:01

A Academic Inquiry and Scholarship (AIS) Accounting (ACC) Aerospace Studies (ASC) African American Studies (AAS) American Studies (AMS) Anthropology (ANT) Arabic (ARA) Architecture (ARC). Zuletzt bearbeitet: 2025-01-22 17:01

HTTP-Header | Set-Cookie. Der HTTP-Header Set-Cookie ist ein Antwortheader und wird verwendet, um Cookies vom Server an den Benutzeragenten zu senden. Damit der User-Agent sie später an den Server zurücksenden kann, damit der Server den Benutzer erkennen kann. Zuletzt bearbeitet: 2025-01-22 17:01

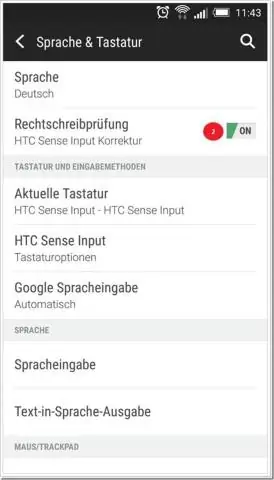

4G-Verbindung aktivieren oder deaktivieren Tippen Sie auf dem Startbildschirm auf Apps. Scrollen Sie zu Einstellungen und tippen Sie darauf. Scrollen Sie zu Mobile Netzwerke und tippen Sie darauf. Tippen Sie auf Netzwerkmodus. Tippen Sie auf CDMA, um 4G LTE, nur 3G-Zugriff zu deaktivieren. Tippen Sie auf LTE/CDMA oder Automatisch, um 4G LTE zu aktivieren, wenn verfügbar. Zuletzt bearbeitet: 2025-01-22 17:01

Einfach ausgedrückt sind Ansible-Fakten Systemeigenschaften, die von Ansible gesammelt werden, wenn es auf einem Remote-System ausgeführt wird. Die Fakten enthalten nützliche Details wie Speicher- und Netzwerkkonfiguration zu einem Zielsystem. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Transaktionsprotokoll ist eine sequentielle Aufzeichnung aller an der Datenbank vorgenommenen Änderungen, während die eigentlichen Daten in einer separaten Datei enthalten sind. Das Transaktionsprotokoll enthält genügend Informationen, um alle Änderungen, die an der Datendatei im Rahmen einer einzelnen Transaktion vorgenommen wurden, rückgängig zu machen. Zuletzt bearbeitet: 2025-06-01 05:06

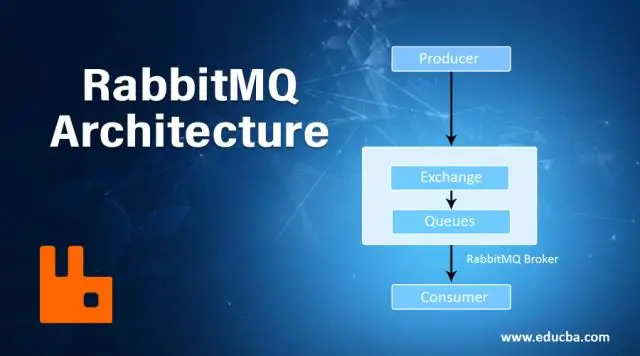

Wählen Sie im Windows-Startmenü Alle Programme > RabbitMQ-Server > Dienst starten, um den RabbitMQ-Server zu starten. Der Dienst wird im Sicherheitskontext des Systemkontos ausgeführt, ohne dass ein Benutzer an einer Konsole angemeldet sein muss. Verwenden Sie denselben Vorgang zum Beenden, Neuinstallieren und Entfernen des Dienstes. Zuletzt bearbeitet: 2025-01-22 17:01

Wie können solche Anomalien beseitigt werden? Tabellen können Einfüge-, Aktualisierungs- oder Löschanomalien enthalten. Die Normalisierung der Tabellenstruktur reduziert die Datenredundanzen. Das Aufteilen von Tabellen, um die Informationen in separate relationale Gruppen aufzuteilen, reduziert die Datenredundanz. Zuletzt bearbeitet: 2025-01-22 17:01

Relais sind Schaltgeräte, die in jedem Steuerkreis verwendet werden, um einen Zustand zu überprüfen oder die Anzahl der verfügbaren Kontakte zu vervielfachen. Schütze sind Schaltgeräte zur Steuerung des Stromflusses zu einer beliebigen Last. Hauptsächlich verwendet in Steuer- und Automatisierungsschaltungen, Schutzschaltungen und zum Schalten kleiner elektronischer Schaltungen. Zuletzt bearbeitet: 2025-01-22 17:01

Pairing Ihres BlueAnt Gehen Sie zum Bluetooth-Menü Ihres Telefons. Wählen Sie Koppeln, Gerät hinzufügen oder Neues Gerät hinzufügen. Warten Sie, bis Ihr Telefon nach Geräten sucht, und wählen Sie dann Ihr BlueAnt-Gerät aus der Liste aus. Wenn Sie zur Eingabe einer PIN aufgefordert werden, geben Sie 0000 (vier Nullen) ein. Zuletzt bearbeitet: 2025-01-22 17:01

Elternteil: Tucows. Zuletzt bearbeitet: 2025-01-22 17:01

5 Antworten Suchen Sie den Erweiterungsordner einer vorhandenen Installation. Sie sollten es finden in. Chrome-Benutzerdatenverzeichnis → Erweiterungen → {a 32 'a→p'character Hash} Kopieren Sie diesen Ordner auf den neuen Computer. Drücken Sie 'Entpackte Erweiterung laden' und wählen Sie den Ordner mit der Versionsnummer im gewünschten Erweiterungsordner. Zuletzt bearbeitet: 2025-01-22 17:01

Der Typ xsd:token stellt eine Zeichenkette dar, die jedes von XML erlaubte Unicode-Zeichen enthalten kann. Bestimmte Zeichen, nämlich das Kleiner-als-Symbol (<) und das kaufmännische Und-Zeichen (&), müssen bei Verwendung in Strings in XML-Instanzen mit Escapezeichen versehen werden (mit den Entitäten < bzw. &). Zuletzt bearbeitet: 2025-01-22 17:01

Das Scala-IDE-Projekt enthält bereits die Metadatendateien, die Eclipse zum Einrichten des Projekts benötigt. Um die Scala-IDE in Ihren Arbeitsbereich zu importieren, klicken Sie einfach auf Datei > Importieren. Das Dialogfeld Eclipse-Import wird geöffnet. Wählen Sie dort Allgemein > Vorhandene Projekte in Workspace und klicken Sie auf Weiter. Zuletzt bearbeitet: 2025-06-01 05:06

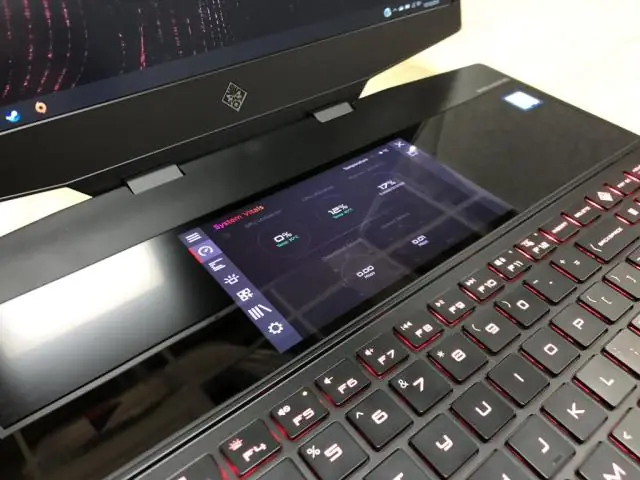

Automatische Option für die Hintergrundbeleuchtung der HP-OMEN-Tastatur Starten Sie den Computer neu und drücken Sie sofort wiederholt F10, bis das BIOS geöffnet wird. Navigieren Sie zur Registerkarte Erweitert. Verwenden Sie die Pfeiltasten, um im BIOS zu navigieren. Verwenden Sie die Pfeiltaste nach unten in den integrierten Geräteoptionen, um Zeitüberschreitung der Tastatur mit Hintergrundbeleuchtung auszuwählen. Drücken Sie die Leertaste, um die Einstellungen für die Hintergrundbeleuchtung der Tastatur zu öffnen. Zuletzt bearbeitet: 2025-06-01 05:06

Koppeln eines Bluetooth-Geräts Gehen Sie auf dem iPhone zu Einstellungen und tippen Sie dann auf Bluetooth. Tippen Sie in der Geräteliste auf das Gerät, um eine Verbindung herzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

Nein, Sie können DDR3 nicht auf einem Board verwenden, das nur über DDR4-Speichersteckplätze verfügt. Sie passen nicht und funktionieren nicht. Zuletzt bearbeitet: 2025-01-22 17:01

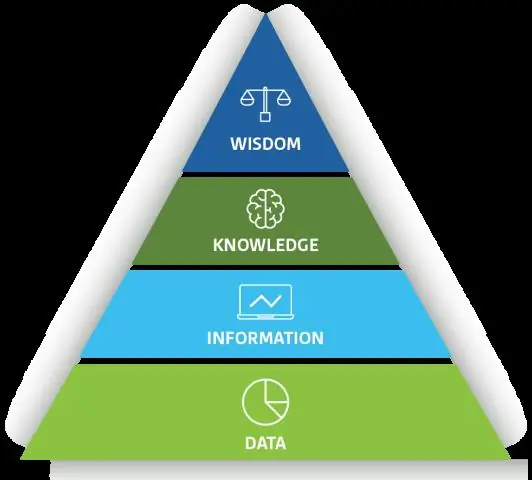

DIKW. Das DIKW-Framework beschreibt eine hierarchische Beziehung zwischen Daten, Informationen, Wissen und Weisheit. Es wird oft zitiert oder implizit in Definitionen von Daten, Informationen und Wissen in der Informationsmanagement-, Informationssysteme- und Wissensmanagement-Literatur verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Die Gesprächsanalyse ist ein Ansatz zur Erforschung der sozialen Interaktion und des Gesprächs in Interaktion, der, obwohl er in der soziologischen Untersuchung des Alltagslebens verwurzelt ist, einen erheblichen Einfluss auf die Geistes- und Sozialwissenschaften einschließlich der Linguistik ausgeübt hat. Zuletzt bearbeitet: 2025-01-22 17:01

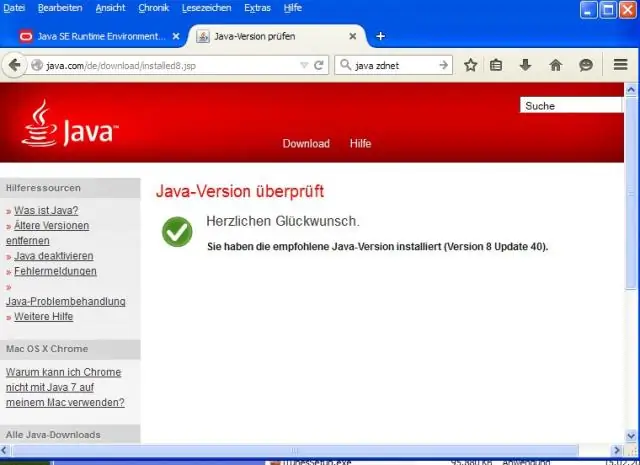

Java für Windows XP aktualisieren Gehen Sie zur Windows-Startschaltfläche und wählen Sie Einstellungen und dann Systemsteuerung. Klicken Sie in der Liste der Systemsteuerung auf Java, es hat ein Symbol einer Kaffeetasse mit Dampf. Wählen Sie die Registerkarte Aktualisieren und klicken Sie dann auf die Schaltfläche Jetzt aktualisieren. Klicken Sie auf Ja, um Änderungen zuzulassen. Zuletzt bearbeitet: 2025-01-22 17:01

Meins, wenn es vollständig entleert ist (wie es sich selbst ausgeschaltet hat), dauert normalerweise etwa 3 Stunden, bis es vollständig aufgeladen ist. Es dauert ungefähr 6 Stunden, bis er vollständig aufgeladen ist, je nachdem, was ich tue. Ich habe einen HP Pavilion dv7. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Ihr Computer über ein DVD-Laufwerk verfügt oder Sie ein externes kaufen, ist es gut zu wissen, ob es sich um einen DVD-Brenner oder einfach um einen DVD-Reader handelt. Der Unterschied besteht darin, dass ein DVD-Reader nur für den Zugriff auf Daten und Videoinformationen einer vorhandenen DVD verwendet werden kann, während ein DVD-Brenner verwendet werden kann, um neue Dateien und Daten auf einer DVD zu speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Die Akkulaufzeit des OnePlus 3 ist nicht großartig In diesem Sinne ist hier die tatsächliche Akkulaufzeit des OnePlus 3: 5 Stunden und 53 Minuten. So lange hat das Telefon in unserem Test gehalten, und damit gehört es in diesem Jahr zu den schlechtesten Abschneiden, gleichauf mit dem eher schwachen LGG5. Zuletzt bearbeitet: 2025-01-22 17:01

Apples mobiles Betriebssystem iOS hielt im zweiten Quartal 2019 rund 10 Prozent des weltweiten Smartphone-Marktanteils – den niedrigsten Anteil seit 2008. Im dritten Quartal 2019 machte iOS 13 Prozent des Marktes aus. Zuletzt bearbeitet: 2025-06-01 05:06

Branche: Computerhardware. Zuletzt bearbeitet: 2025-01-22 17:01

Der Zweck rechtfertigt die Mittel Philosophie Essay. Die Frage, ob der Zweck die Mittel heiligt, hängt von der Art des Ziels oder Zwecks ab, das eine Person erreichen möchte und welche Mittel sie einsetzen. Wenn Mittel und Zweck gleichermaßen edel und gut sind, steht außer Frage, denn der Zweck wird durch die Mittel gerechtfertigt. Zuletzt bearbeitet: 2025-06-01 05:06

Ausgabe-Handshake-Signale OBF (Ausgabepuffer voll) – Dies ist ein Ausgang, der immer dann auf Low geht, wenn Daten an den Port A- oder Port B-Latch ausgegeben werden (OUT). Dieses Signal wird auf eine logische 1 gesetzt, wenn der ACK-Impuls vom externen Gerät zurückkehrt. Zuletzt bearbeitet: 2025-06-01 05:06

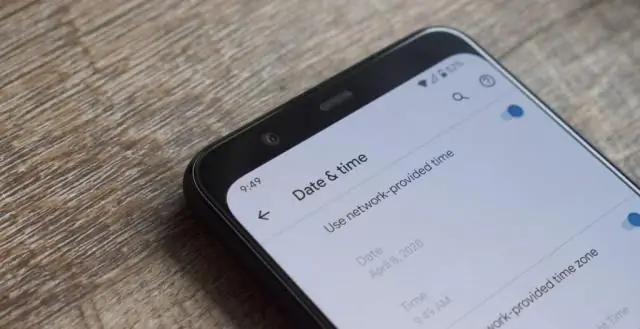

Wenn die Uhrzeit Ihres Computers falsch eingestellt ist, auf die falsche Zeitzone oder die Internetzeiteinstellungen nicht richtig eingestellt sind, wird die Uhrzeit in Ihren empfangenen E-Mails falsch angezeigt. Um dieses lästige Problem zu beheben, bearbeiten Sie Ihre Uhrzeit- und Datumseinstellungen, indem Sie auf das Dialogfeld "Datum und Uhrzeit" zugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

Nehmen Sie ein trockenes Tuch und wischen Sie überschüssige Flüssigkeit von der Oberfläche des Laptops ab – insbesondere in der Nähe der Tastatur, Lüftungsschlitze oder Anschlüsse – und öffnen Sie den Deckel so weit wie möglich nach hinten. Drehen Sie den Laptop auf den Kopf, legen Sie ihn über ein Handtuch oder etwas Saugfähiges und lassen Sie das Wasser ablaufen. Zuletzt bearbeitet: 2025-06-01 05:06

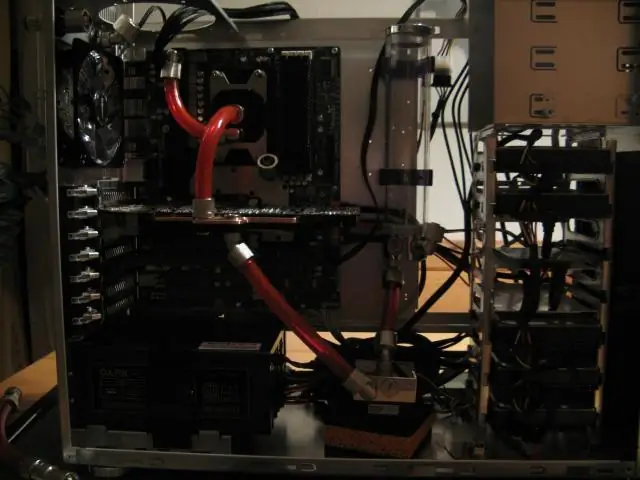

Wie wir im ersten Kapitel gelernt haben, besteht ein Informationssystem aus fünf Komponenten: Hardware, Software, Daten, Menschen und Prozess. Die physischen Teile von Computergeräten – diejenigen, die Sie tatsächlich berühren können – werden als Hardware bezeichnet. Zuletzt bearbeitet: 2025-06-01 05:06

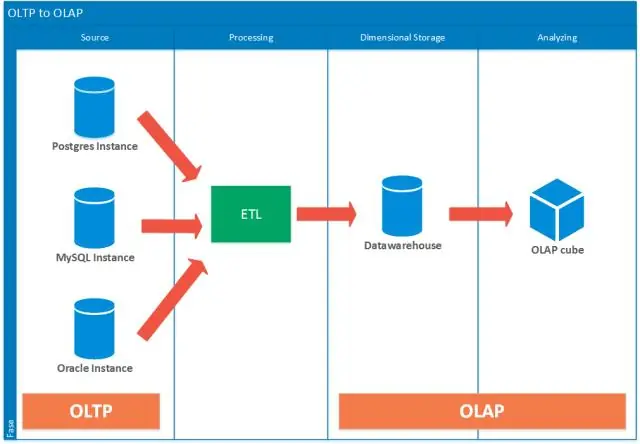

Data Warehouse umfasst die folgenden Funktionen: Aktuelle und historische Konfigurations- und Bestandsdaten, mit denen Sie Trendberichte erstellen können, die für Prognosen und Planungen nützlich sind. Mehrere mehrdimensionale historische Data Marts und ein zusätzlicher nur aktueller Inventar Data Mart. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn beispielsweise JavaScript-Code und das Document Object Model (DOM) von der Richtlinie mit gleichem Ursprung angewendet werden, kann eine Seite nicht auf den Inhalt ihres iFrames zugreifen, es sei denn, sie sind vom gleichen Ursprung. Cookies, zum Beispiel Ihr Session-Cookie für eine bestimmte Site, kann nicht an eine Seite anderer Herkunft gesendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

500 Spiele. Zuletzt bearbeitet: 2025-06-01 05:06

Nachdem Sie die ESXi Shell in der direkten Konsole aktiviert haben, können Sie sie über den Hauptbildschirm der direkten Konsole oder remote über einen seriellen Port verwenden. Drücken Sie auf dem Hauptbildschirm der direkten Konsole Alt-F1, um ein virtuelles Konsolenfenster für den Host zu öffnen. Geben Sie die Anmeldeinformationen an, wenn Sie dazu aufgefordert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Antwort: Verwenden Sie den Schlüssel, um den Schäkel zu entriegeln, A (Wenn der Schlüssel nicht verfügbar ist, müssen Sie den Schäkel auf andere Weise entriegeln) Verwenden Sie einen 7/64-Zoll-Innensechskantschlüssel, um die Befestigungsschraube im vorderen Schäkelloch zu entfernen. Zuletzt bearbeitet: 2025-06-01 05:06

Bluetooth Doppelklicken Sie auf das Telefonsymbol und der PC gibt Ihnen einen Autorisierungscode, um in Ihr Telefon einzutippen. Öffnen Sie auf Ihrem Telefon das Foto, das Sie übertragen möchten. Klicken Sie im Optionsmenü auf "Senden". Wählen Sie Senden mit „Bluetooth“. Das Telefon sendet das Foto dann drahtlos an Ihren PC. Zuletzt bearbeitet: 2025-01-22 17:01

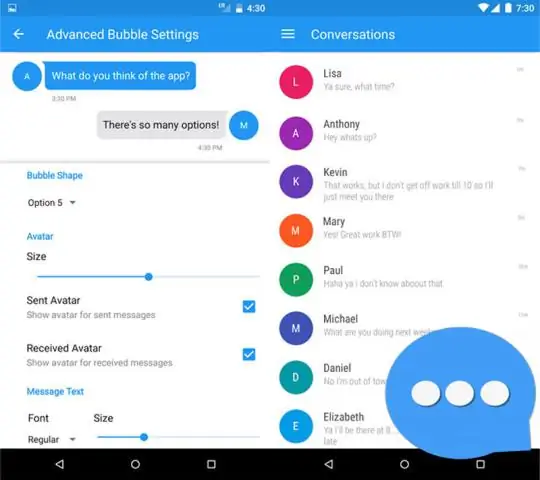

Senden Sie eine Textnachricht an mehrere Kontakte in der Gruppe Öffnen Sie die Messaging-App auf Ihrem Android. Verfassen Sie den Text, den Sie senden möchten. Tippen Sie auf den Empfänger und fügen Sie die erstellte Gruppe hinzu. Tippen Sie auf Senden, um die Nachricht an alle Mitglieder der Gruppe zu senden. Zuletzt bearbeitet: 2025-01-22 17:01

Niantic hat mit Warner Brothers Games zusammengearbeitet, um Harry Potter: Wizards Unite zu entwickeln, und Pokemon Go wurde in Zusammenarbeit mit Nintendo entwickelt. Niantic möchte die realen Karten verbessern, die Ziele oder Angriffspunkte bieten, wie etwa Pokemon Go-Fitnessstudios, in denen virtuelle Kämpfe stattfinden. Zuletzt bearbeitet: 2025-01-22 17:01

So übertragen Sie Kontakte auf ein neues Android-Telefon Android bietet Ihnen einige Optionen zum Übertragen Ihrer Kontakte auf ein neues Gerät. Tippen Sie auf Ihr Google-Konto. Tippen Sie auf "Kontosynchronisierung". Stellen Sie sicher, dass der Schalter „Kontakte“aktiviert ist. Das ist es! Tippen Sie im Menü auf „Einstellungen“. Tippen Sie auf dem Einstellungsbildschirm auf die Option „Exportieren“. Tippen Sie in der Berechtigungsaufforderung auf "Zulassen". Zuletzt bearbeitet: 2025-01-22 17:01

Interner Befehl. In DOS-Systemen ist ein interner Befehl jeder Befehl, der sich in der Datei COMMAND.COM befindet. Dazu gehören die gängigsten DOS-Befehle wie COPY und DIR. Befehle, die sich in anderen COM-Dateien oder in EXE- oder BAT-Dateien befinden, werden externe Befehle genannt. Zuletzt bearbeitet: 2025-01-22 17:01