Das erste Loch oder linke Loch wird als „neutral“bezeichnet. Das zweite Loch oder rechte Loch wird „heiß“genannt. Das dritte Loch ist das Bodenloch. Das heiße Loch ist mit dem Draht verbunden, der den elektrischen Strom liefert. Zuletzt bearbeitet: 2025-01-22 17:01

Nun, es kann richtig heiß werden. Die Oberflächentemperaturen von Kunstrasen sind etwa 20-50 ° F höher als die von Naturrasen und erreichen typischerweise die gleiche Temperatur wie Asphaltdecken. Der Kunstrasenrat hat sogar Richtlinien zur Minimierung des Risikos hitzebedingter Erkrankungen veröffentlicht. Zuletzt bearbeitet: 2025-01-22 17:01

An einigen Stellen bauen Termiten Hügel, wo der Boden ungewöhnlich trocken ist; Die Strukturen sind so perfekt, dass sie Brunnen und Möglichkeiten haben, Wasser um die Struktur zu bewegen. Hügel können unterirdisch sein und mit einem Ameisenhaufen verwechselt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Doppelklicken Sie in der Systemsteuerung auf Hinzufügen oder Programme entfernen, klicken Sie auf Fuge, und klicken Sie dann auf Entfernen. Wenn das Setup-Programm die Deinstallation von Groove abgeschlossen hat, starten Sie den Computer neu. Klicken Sie unter Programme hinzufügen oder entfernen auf GrooveHelp, falls vorhanden, und klicken Sie dann auf Entfernen. Zuletzt bearbeitet: 2025-01-22 17:01

Körpersprache lesen – Die Geheimnisse hinter den üblichen nonverbalen Hinweisen enthüllen Studieren Sie die Augen. Blick ins Gesicht – Körpersprache, die den Mund berührt oder lächelt. Achten Sie auf Nähe. Sehen Sie, ob die andere Person Sie spiegelt. Beobachten Sie die Kopfbewegung. Schau dir die Füße der anderen Person an. Achten Sie auf Handzeichen. Zuletzt bearbeitet: 2025-06-01 05:06

Preisspannen Art der Reparatur Preisspanne Festplattenaustausch $100-$225 Flüssigkeitsschaden Reparatur $99-250+ Motherboard-Austausch $150-300+ Lüfter Reparatur/Austausch $99-175. Zuletzt bearbeitet: 2025-01-22 17:01

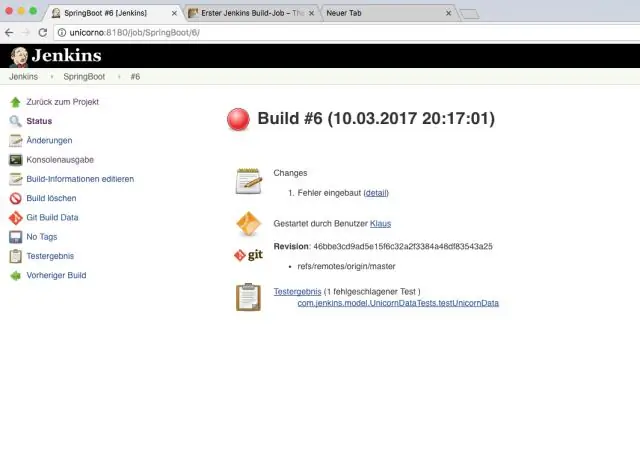

Schritt 1: Starten Sie Jenkins im interaktiven Terminalmodus. Stellen Sie sicher, dass Port 8080 auf dem Docker-Host nicht verwendet wird. Schritt 2: Öffnen Sie Jenkins in einem Browser. Schritt 3: Vorbereiten von JUnit-Tests, die von Gradle aufgerufen werden. Schritt 4: Hinzufügen von JUnit-Testergebnisberichten zu Jenkins. Schritt 5: Überprüfen von fehlgeschlagenen Testberichten. Zuletzt bearbeitet: 2025-01-22 17:01

Bei der Verwendung von direkten und indirekten Objektpronomen im Spanischen müssen Sie sich zwischen 'lo' und 'le' für die Übersetzung von 'him' und 'it' entscheiden, 'la' und 'le' für die Übersetzung von 'her' und ' it' und 'los', 'las' und 'les' für die Übersetzung von 'them'. Zuletzt bearbeitet: 2025-01-22 17:01

Verlängern Sie Ihre CCTV-Kabel für mehr Länge. Platzieren Sie diesen Stecker einfach direkt zwischen zwei Überwachungskamerakabeln mit BNC-Enden. CCTV-Überwachungskamerakabel haben bereits an jedem Ende die BNC-Stecker, sodass sie nicht direkt ineinander gesteckt werden können. Aus diesem Grund ist ein Adapter erforderlich. Zuletzt bearbeitet: 2025-01-22 17:01

2f' bedeutet auf zwei Dezimalstellen runden. Diese Formatfunktion gibt den formatierten String zurück. Es ändert nicht die Parameter. Zuletzt bearbeitet: 2025-01-22 17:01

Switch-Ports sind Schicht-2-Schnittstellen, die verwendet werden, um Schicht-2-Verkehr zu übertragen. Ein einzelner Switch-Port kann einen einzelnen VLAN-Datenverkehr transportieren, unabhängig davon, ob es sich um einen Zugangsport oder einen Trunkport handelt. Frames werden je nach Art des Links, den sie durchlaufen, unterschiedlich behandelt. Zuletzt bearbeitet: 2025-06-01 05:06

Das bedeutet, dass Sie Fallout Shelter einfach als Android-App herunterladen und auf Ihrem Laptop spielen können. Sie "emulieren" die Android-Version von Fallout Shelter auf Ihrem Chromebook. Meistens funktioniert es ohne Probleme! Du kannst das Spiel hier aus dem Play Store herunterladen. Zuletzt bearbeitet: 2025-01-22 17:01

Cisco Discovery Protocol (CDP) ist ein proprietäres Data Link Layer-Protokoll, das 1994 von Cisco Systems von Keith McCloghrie und Dino Farinacci entwickelt wurde. Die CDP-Tabelleninformationen werden jedes Mal aktualisiert, wenn eine Ansage empfangen wird, und die Haltezeit für diesen Eintrag wird neu initialisiert. Zuletzt bearbeitet: 2025-06-01 05:06

Standardmäßig ist HashMap. equals()-Methode vergleicht zwei Hashmaps nach Schlüssel-Wert-Paaren. Das bedeutet, dass beide Hashmap-Instanzen genau dieselben Schlüssel-Wert-Paare haben müssen und beide dieselbe Größe haben müssen. Die Reihenfolge der Schlüssel-Wert-Paare kann unterschiedlich sein und spielt im Vergleich keine Rolle. Zuletzt bearbeitet: 2025-01-22 17:01

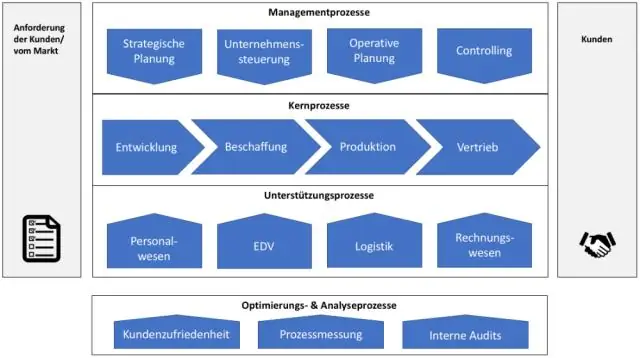

Prozesslayout ist in der Fertigungstechnik ein Entwurf für den Grundriss einer Anlage, der darauf abzielt, die Effizienz durch Anordnung von Geräten nach ihrer Funktion zu verbessern. Die Produktionslinie sollte idealerweise so ausgelegt sein, dass Verschwendung in Materialflüssen, Lagerhandhabung und -management vermieden wird. Zuletzt bearbeitet: 2025-01-22 17:01

Anwendungen wie Antivirenprogramme, Textverarbeitungsprogramme, Tabellenkalkulationen für Datenbankentwicklungsanwendungen und mehr sind ab Lager erhältlich. Entwickler haben den Vorteil, die immense Forschung und Informationen zu nutzen, die benötigt werden, um die gebräuchlichsten und benötigten Anwendungen zu entwickeln, die von der Masse gefordert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Und der UBD-K8500 kann fortschrittliche High-Definition-Audio-Codecs wie Dolby True HD, DTS HDMaster Audio und Dolby Atmos streamen, die die Xbox nicht kann. Zuletzt bearbeitet: 2025-01-22 17:01

Placeit ist ein großartiger Service, mit dem Sie Bildschirme in Geräten sofort nachbilden können. Leider wird Placeit.net sehr teuer. Es gibt eine kostenlose Option, mit der Sie eine kleine Version mit einer unbegrenzten Lizenz herunterladen können, aber die Größe beträgt nur 400 × 300 px. Zuletzt bearbeitet: 2025-01-22 17:01

Trennen Sie mehrere E-Mail-Adressen mit dem Semikolon. Geben Sie beispielsweise Folgendes ein, um eine E-Mail an Ihre Mitarbeiter John und Jill zu senden: jill@mycompany.com;john@mycompany.com. Aktivieren Sie die Verwendung eines Kommas als Trennzeichen in Microsoft Outlook. Wählen Sie 'Optionen' aus dem Werkzeugmenü. Zuletzt bearbeitet: 2025-01-22 17:01

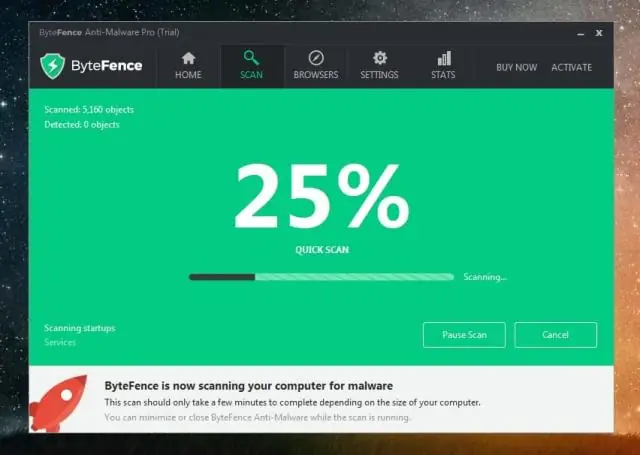

Obwohl es sich technisch gesehen nicht um einen Virus handelt, handelt es sich um ein potenziell unerwünschtes Programm (PUP). PUPs sind Anwendungen, die bei der Installation anderer Software enthalten sind. Sie können in Form von unschuldigen, nützlichen Programmen vorliegen, aber häufiger sind es unerwünschte Browser-Symbolleisten, Adware, Spyware, Trojaner oder sogar Bitcoin-Mining-Apps. Zuletzt bearbeitet: 2025-06-01 05:06

Verwenden des Interceptors mit der Chrome-App von Postman Installieren Sie Postman aus dem Chrome Web Store. Installieren Sie Interceptor aus dem Chrome Web Store. Öffnen Sie Postman, klicken Sie auf das Interceptor-Symbol in der Symbolleiste und schalten Sie auf Ein. Zuletzt bearbeitet: 2025-01-22 17:01

Let's Encrypt ist eine gemeinnützige Zertifizierungsstelle der Internet Security Research Group (ISRG) zur Bereitstellung automatisierter SSL-Zertifikate. Es wurde bestätigt, dass die Bewertungen von echten Let's Encrypt-Kunden stammen. Wenn Sie Let's Encrypt SSL-Zertifikate mit Zertifikaten anderer SSL-Anbieter vergleichen möchten, verwenden Sie unseren SSL-Assistenten. Zuletzt bearbeitet: 2025-01-22 17:01

Wir können hW = 169 000 mm = 16 900 cm = 169 m = 0,169 km schreiben, indem wir Millimeter (SI-Präfix Milli, Symbol m), Zentimeter (SI-Präfix Centi, Symbol c) oder Kilometer (SI-Präfix Kilo, Symbol k) verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

1 Antwort. DTD-Deklarationen entweder ein internes XML-Dokument oder eine externe DTD-Datei erstellen, nachdem sie mit einem XML-Dokument verknüpft wurden. Interne DTD: Sie können Regeln in ein XML-Dokument schreiben, indem Sie eine Deklaration verwenden. Externe DTD: Sie können Regeln in eine separate Datei schreiben (mit. Zuletzt bearbeitet: 2025-01-22 17:01

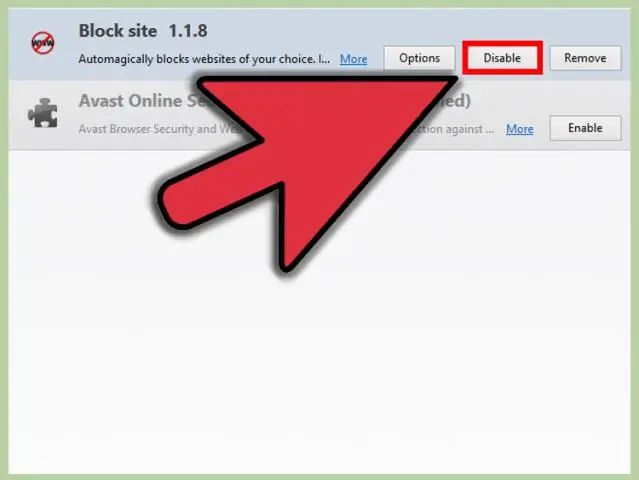

Chrome (Windows) Klicken Sie auf das Menü Google Chrome anpassen und steuern (die drei Punkte in der oberen rechten Ecke). Wählen Sie Einstellungen. Klicken Sie unten auf Erweitert. Klicken Sie unter Datenschutz und Sicherheit auf die Schaltfläche Site-Einstellungen. Wählen Sie Pop-ups und Weiterleitungen aus. Um den Popup-Blocker zu deaktivieren, deaktivieren Sie das Kontrollkästchen Blockiert (empfohlen). Zuletzt bearbeitet: 2025-01-22 17:01

Verbinden Sie Ihr iDevice mit einem USB-Kabel mit Ihrem Computer. Öffnen Sie nun die "Einstellungen" Ihres Telefons und aktivieren Sie "Persönlicher Hotspot". Stellen Sie sicher, dass Ihr Computer mit unseren mobilen Daten verbunden ist. Greifen Sie schließlich auf das „ControlCenter“auf Ihrem iOS zu und klicken Sie auf „ScreenMirroring/AirPlay Mirroring“. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie ein lineares Volume in ein gespiegeltes Volume konvertieren, erstellen Sie im Grunde eine zusätzliche Spiegelkopie für ein vorhandenes Volume. Wenn eine Spiegelkopie verloren geht, konvertiert LVM das Volume in ein lineares Volume, sodass Sie weiterhin Zugriff auf das Volume haben. Zuletzt bearbeitet: 2025-01-22 17:01

Es wird davon ausgegangen, dass die uid eindeutig ist, da es sich um die Benutzer-ID handelt, die zur Anmeldung am Webserver verwendet wird, daher der für die Zuordnung angegebene Wert. Benutzer. uid. Verschiedene ActiveDirectory-Konfigurationen wie ADAM indizieren Attribute nicht automatisch. Zuletzt bearbeitet: 2025-01-22 17:01

Sortieren zusammenführen Unterteilen Sie die unsortierte Liste in Unterlisten, die jeweils ein Element enthalten. Nehmen Sie benachbarte Paare von zwei Singleton-Listen und fügen Sie sie zusammen, um eine Liste von 2 Elementen zu bilden. N. wird nun in Listen der Größe 2 umgewandelt. Wiederholen Sie den Vorgang, bis eine einzige sortierte Liste der erhaltenen. Zuletzt bearbeitet: 2025-01-22 17:01

Deferred Object: Deferred ist ein Objekt, das das Versprechen enthüllt. Es verfügt hauptsächlich über die drei Methodensolve(), restore() und notice(). Wenn Deferred abgeschlossen ist, rufen Sie entweder die Methoden "resolve()", "reject()" und "notify()" auf. Es ruft das Callback-Register entweder auflösen () , ablehnen () oder benachrichtigen () auf, je nachdem, wie es abgeschlossen wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie im Ebenenbedienfeld eine oder mehrere Ebenen aus, die Bilder oder Objekte enthalten, deren Größe Sie ändern möchten. Wählen Sie Bearbeiten > Frei transformieren. Um den gesamten Inhalt der ausgewählten Ebenen wird ein Transformationsrahmen angezeigt. Halten Sie die Umschalttaste gedrückt, um den Inhalt nicht zu verzerren, und ziehen Sie die Ecken oder Kanten, bis die gewünschte Größe erreicht ist. Zuletzt bearbeitet: 2025-01-22 17:01

AirDrop funktioniert nur auf Macs, iPhones und iPads, aber ähnliche Lösungen sind für Windows-PCs und Android-Geräte verfügbar. Zuletzt bearbeitet: 2025-01-22 17:01

Ungeprüfte Ausnahme in Java sind die Ausnahmen, deren Behandlung während der Kompilierzeit NICHT überprüft wird. Diese Ausnahmen treten aufgrund von schlechter Programmierung auf. Das Programm gibt keinen Kompilierungsfehler aus. Alle ungeprüften Ausnahmen sind direkte Unterklassen der RuntimeException-Klasse. Zuletzt bearbeitet: 2025-01-22 17:01

Windows-Firewallregeln zum Blockieren von P2P-/Torrent-Datenverkehr, wenn VPN die Verbindung trennt Schritt 1: Definieren Sie die ausführbare Datei und die Firewallregeln. Öffnen Sie die SystemsteuerungSystem und SicherheitWindows Firewall und öffnen Sie dieErweiterten Einstellungen aus der linken Spalte. Schritt 2: Definieren Sie die zu blockierenden IPs. Schritt 3: Testen Sie, ob es wirklich funktioniert. Zuletzt bearbeitet: 2025-01-22 17:01

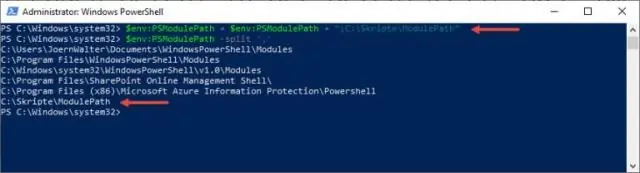

Schritte zum Hinzufügen eines Pfads in der Umgebungsvariablen PATH des Systems Klicken Sie auf einem Windows-System mit der rechten Maustaste auf Arbeitsplatz oder Dieser PC. Wählen Sie Eigenschaften. Wählen Sie erweiterte Systemeinstellungen. Klicken Sie auf die Schaltfläche Umgebungsvariablen. Wählen Sie unter Systemvariablen PFAD aus. Klicken Sie auf die Schaltfläche Bearbeiten. Klicken Sie auf die Schaltfläche Neu. Fügen Sie den Pfad der GeckoDriver-Datei ein. Zuletzt bearbeitet: 2025-01-22 17:01

In der Notes-App können Sie Notizen sperren, um Ihre vertraulichen Informationen mit einem Passwort, Face ID (iPhoneX und höher) oder Touch ID (andere Modelle) zu schützen. Gesperrte Notiz öffnen Tippen Sie oben auf dem Bildschirm auf das Schlosssymbol. Tippen Sie unten in der Notizenliste auf Jetzt sperren. Schließen Sie die Notizen-App. Sperren Sie Ihr iPhone. Zuletzt bearbeitet: 2025-01-22 17:01

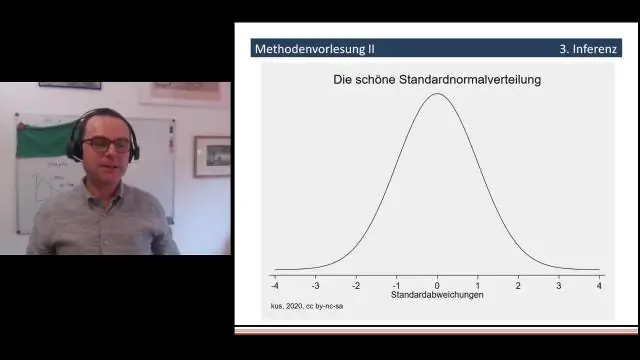

Statistische Inferenz ist der Prozess der Datenanalyse, um Eigenschaften einer zugrunde liegenden Wahrscheinlichkeitsverteilung abzuleiten. Inferentielle statistische Analyse leitet Eigenschaften einer Population ab, beispielsweise durch Testen von Hypothesen und Ableiten von Schätzungen. Zuletzt bearbeitet: 2025-01-22 17:01

Führen Sie die neueste Version von InternetExplorer 11 aus. Um sicherzustellen, dass Sie über die neueste Version von Internet Explorer 11 verfügen, wählen Sie die Schaltfläche Start, wählen Sie Einstellungen > Update & Sicherheit > Windows Update und wählen Sie dann Nach Updates suchen. Zuletzt bearbeitet: 2025-06-01 05:06

Mit dem AllShare Cast Dongle können Sie Inhalte von kompatiblen Geräten auf Ihren Fernseher streamen. Einrichten Ihres AllShare Cast Dongles: 1. Verbinden Sie ein Ende des HDMI-Kabels mit dem Dongle und das andere mit einer der HDMI-Buchsen Ihres Fernsehers. Zuletzt bearbeitet: 2025-01-22 17:01

Das iPhone-Netzteil von Apple nimmt einen Wechselstromeingang zwischen 100 Volt (die USA sind normalerweise 110 Volt) und 240 (Europa hat normalerweise 220 Volt) und gibt einen schönen regelmäßigen Strom von 5 oder 10 Volt für das iPhone ab haben einen Steckeradapter, Apple hat Sie für die Spannung abgedeckt. Zuletzt bearbeitet: 2025-01-22 17:01