Definition von Sperrung. 1: Die Unterbringung von Gefangenen in ihren Zellen für den ganzen oder den größten Teil des Tages als vorübergehende Sicherheitsmaßnahme. 2: eine Notmaßnahme oder ein Zustand, in dem Personen während einer drohenden Gefahr vorübergehend am Betreten oder Verlassen eines Sperrbereichs oder Gebäudes (z. B. einer Schule) gehindert werden. Zuletzt bearbeitet: 2025-01-22 17:01

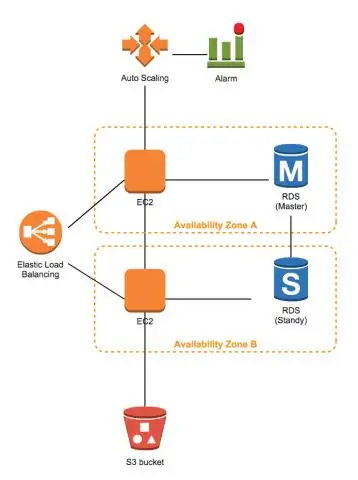

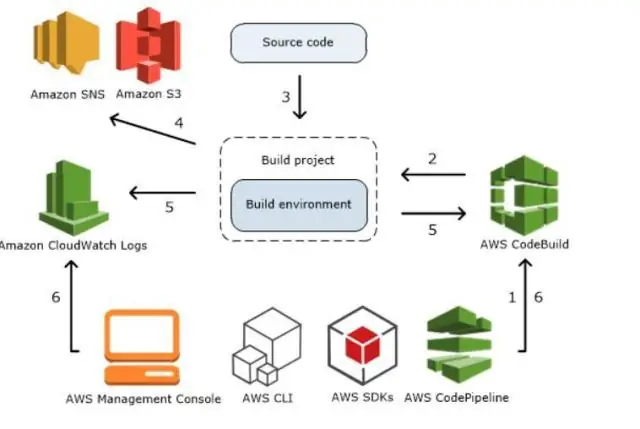

Öffnen Sie die Amazon EC2-Konsole unter https://console.aws.amazon.com/ec2/. Wählen Sie in der Navigationsleiste eine Region für Ihren Load Balancer aus. Stellen Sie sicher, dass Sie dieselbe Region auswählen, die Sie für Ihre EC2-Instances verwendet haben. Wählen Sie im Navigationsbereich unter LOAD BALANCING die Option Load Balancer. Zuletzt bearbeitet: 2025-01-22 17:01

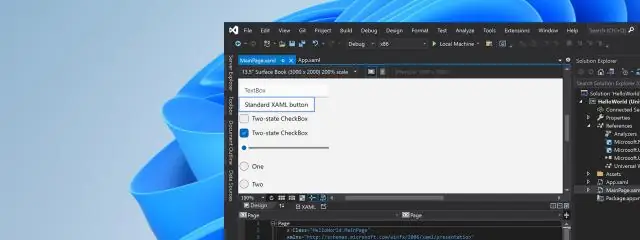

Zugreifen auf die DeveloperConsole Nachdem Sie sich bei Ihrer Organisation angemeldet haben, klicken Sie im Schnellzugriffsmenü () oder auf Ihren Namen auf DeveloperConsole. Wenn Sie die Developer Console zum ersten Mal öffnen, sehen Sie etwa Folgendes. Der Hauptbereich (1) ist der Quellcode-Editor, in dem Sie Ihren Code schreiben, anzeigen und ändern können. Zuletzt bearbeitet: 2025-01-22 17:01

Das iPad verfügt über eine Reihe leistungsstarker Zeichen-Apps, darunter Adobe Photoshop Sketch, Procreate, AutodeskSketchbook und sogar das kommende Adobe Fresco. Wenn Sie zeichnen, malen oder entwerfen möchten, steht Ihnen eine Fülle von Software zur Verfügung. Zuletzt bearbeitet: 2025-01-22 17:01

Eine serviceorientierte Architektur ist ein Satz in sich abgeschlossener Dienste, die miteinander kommunizieren, um eine funktionierende Softwareanwendung zu erstellen. In einem mehrstufigen Netzwerk: Die Arbeit des gesamten Netzwerks wird auf mehrere Serverebenen verteilt. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Speicherplatz, an dem Daten gespeichert werden, ist die Adresse dieser Daten. In C erhält man die Adresse einer Variablen, indem man dem Variablennamen das Zeichen & voranstellt. Versuchen Sie das folgende Programm, bei dem a eine Variable und &a ihre Adresse ist: #include int main(). Zuletzt bearbeitet: 2025-01-22 17:01

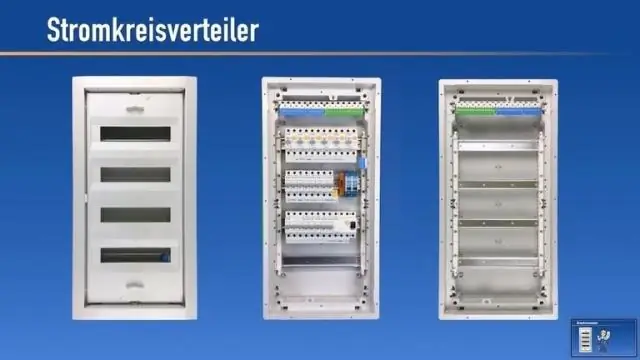

VORSICHT: SCHWARZES DRAHT HAT 120 VOLT, SO SCHALTEN SIE AUSSCHALTER ODER LEISTUNGSSCHALTER. Verbinden Sie das schwarze Kabel des Sensors mit dem schwarzen Kabel, das vom Haus kommt. Verbundenes Sensorkabel mit dem schwarzen Kabel des Lichts. Verbinden Sie alle 3 weißen Drähte (vom Haus, vom Sensor und vom Licht) miteinander. Zuletzt bearbeitet: 2025-01-22 17:01

In Java gibt es zwei Arten von Modifikatoren: Zugriffsmodifikatoren und Nichtzugriffsmodifikatoren. Die Zugriffsmodifizierer in Java geben die Zugänglichkeit oder den Gültigkeitsbereich eines Felds, einer Methode, eines Konstruktors oder einer Klasse an. Wir können die Zugriffsebene von Feldern, Konstruktoren, Methoden und Klassen ändern, indem wir den Zugriffsmodifikator darauf anwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Robot Framework Developer(s) Pekka Klärck, Janne Härkönen et al. Betriebssystem Plattformübergreifend Typ Software-Testframework / Testtool Lizenz Apache License 2.0 Website robotframework.org. Zuletzt bearbeitet: 2025-01-22 17:01

Andere gängige Berufsbezeichnungen von Absolventen der Kognitionswissenschaften umfassen die folgenden: Computerressourcenspezialist. Analyst für Rechtsforschung. Marketing-Assistentin. Forschungstechniker. Softwareentwickler. Account Manager. Technischer Schreiber. Web-Entwickler. Zuletzt bearbeitet: 2025-06-01 05:06

Einheitsstaaten stehen im Gegensatz zu Bundesstaaten wie den Vereinigten Staaten, in denen die Macht zwischen der Bundesregierung und den Staaten geteilt wird. (Die Staaten selbst sind Einheitsstaaten.) Mehr als 150 Länder sind Einheitsstaaten, darunter Frankreich, China und Japan. Zuletzt bearbeitet: 2025-01-22 17:01

5 Antworten. Gemäß der Dokumentation des Standards sollte die Länge einer SSID maximal 32 Zeichen betragen (32 Oktette, normalerweise ASCII-Buchstaben und -Ziffern, obwohl der Standard selbst keine Werte ausschließt). nur 31 Zeichen akzeptieren. Zuletzt bearbeitet: 2025-01-22 17:01

Microsoft Windows-Kontakte Windows-Kontakte verwenden ein neues XML-basiertes Schemaformat, bei dem jeder Kontakt als individuelle Kontaktdatei angezeigt wird und benutzerdefinierte Informationen einschließlich Bildern gespeichert werden können. Die Datei in a. wab-Format und die offenen Standards, *. vcf (vCard) und. Zuletzt bearbeitet: 2025-01-22 17:01

Die 10 besten verfügbaren iPhone-Hüllen in Militärqualität Silk Armor Tough Case. Preis: $18. LifeProof Nuud. Preis: $80 - $100. Trident Kraken A.M.S. Preis: 90 $. Mophie Saftpackung H2PRO. Preis: 130 $. Urban Armor Ausrüstungskoffer. Preis: 35 $. Robustes Pong-Gehäuse. Preis: 60 - 70 US-Dollar. Speck CandyShell-Griff. Preis: 35 $. Hund & Knochen Neoprenanzug. Preis: $40. Zuletzt bearbeitet: 2025-01-22 17:01

Der Kommunikationsprozess sind die Schritte, die wir unternehmen, um erfolgreich zu kommunizieren. Zu den Bestandteilen des Kommunikationsprozesses gehören ein Absender, die Verschlüsselung einer Nachricht, die Auswahl eines Kommunikationskanals, der Empfang der Nachricht beim Empfänger und die Dekodierung der Nachricht. Zuletzt bearbeitet: 2025-01-22 17:01

Ortsinformationen speichern und teilen Öffnen Sie Google Earth. Gehen Sie zu Datei Speichern Ort speichern unter. Gehen Sie im neuen Fenster zum linken Bereich und wählen Sie einen Ordner aus. Geben Sie im Feld 'Dateiname' den Namen der Datei ein. Klicken Sie auf Speichern. Google Earth speichert die Datei als. kmzfile, das die KML-Datei enthält. Zuletzt bearbeitet: 2025-01-22 17:01

Zur besseren Effizienz werden diese Codes in drei große Kategorien unterteilt, nämlich ICD, CPT, HCPCS. Lassen Sie uns nun mehr über diese Codierungskategorien erfahren. ICD-Codes wurden von der WHO in den späten 1940er Jahren eingeführt und sind die Diagnosecodes, die verwendet werden, um ein Vokabular zur Beschreibung von Krankheits-, Verletzungs- oder Todesursachen zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Diese neue Windows 10 Mail-App, die zusammen mit dem Kalender vorinstalliert ist, ist tatsächlich Teil der kostenlosen Version von Microsofts Office Mobile-Produktivitätssuite. Es heißt Outlook Mail auf Windows 10 Mobile auf Smartphones und Phablets, aber einfach Mail auf Windows 10 für PCs. Zuletzt bearbeitet: 2025-01-22 17:01

Der zulässige Expositionsgrenzwert (PEL oder OSHA PEL) ist in den Vereinigten Staaten ein gesetzlicher Grenzwert für die Exposition eines Mitarbeiters gegenüber einer chemischen Substanz oder einem physikalischen Stoff wie z. B. hohem Lärm. Zulässige Expositionsgrenzwerte werden von der Occupational Safety and Health Administration (OSHA) festgelegt. Zuletzt bearbeitet: 2025-06-01 05:06

Um Ihre Frage zu beantworten: Ja, es ist sicher genug. UUID-Schemata verwenden im Allgemeinen nicht nur ein pseudozufälliges Element, sondern auch die aktuelle Systemzeit und eine Art von oft eindeutiger Hardware-ID, falls verfügbar, wie z. B. eine Netzwerk-MAC-Adresse. Zuletzt bearbeitet: 2025-01-22 17:01

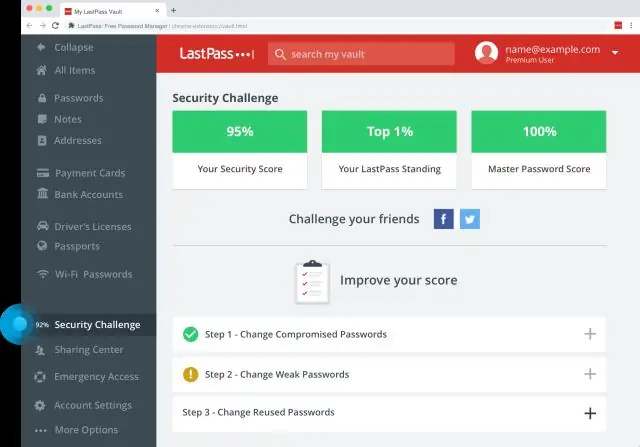

LastPass Review Pros: Synchronisiert Passwörter auf Windows-, macOS-, Android- und iOS-Geräten. Fazit: LastPass bietet erweiterte Passwortverwaltungsfunktionen, die nur wenige kostenlose Konkurrenten anbieten, und verfügt über eine aktualisierte Benutzeroberfläche. Einige seiner Funktionen sind jedoch etwas veraltet. Zuletzt bearbeitet: 2025-06-01 05:06

String[] args in Java ist ein Array von Strings, das Argumente speichert, die beim Starten eines Programms über die Befehlszeile übergeben werden. Alle Befehlszeilenargumente werden in diesem Array gespeichert. Zuletzt bearbeitet: 2025-01-22 17:01

Um festzustellen, ob es sich bei Ihrem seriellen NI-Kabel um ein Nullmodem oder ein gerades Kabel handelt, suchen Sie in den Spezifikationen und Funktionen der seriellen NI-Hardware nach seiner Teilenummer und notieren Sie den Kabeltyp in der Beschreibung. Alternativ können Sie ein Handheld-DMM verwenden, um den Durchgang an den einzelnen Pins Ihres seriellen Kabels zu testen. Zuletzt bearbeitet: 2025-01-22 17:01

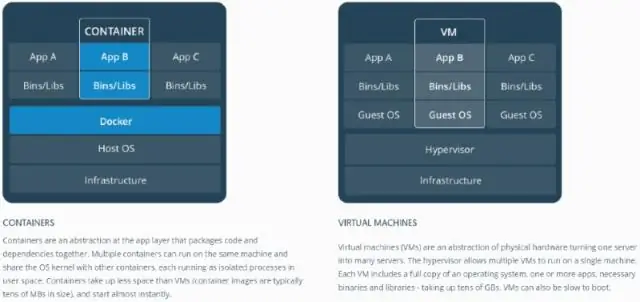

Docker ist für die Entwicklungsumgebung sehr nützlich, denn wenn es auf Ihrem Computer ausgeführt wird, läuft es überall. Es läuft auf der Maschine Ihres Freundes, auf der Bühne und auch auf der Produktion. Wenn ein neues Teammitglied startet, führt es 3 Befehle aus und die App(s) werden ausgeführt. Das neue Teammitglied kann ab Tag 1 produktiv sein. Zuletzt bearbeitet: 2025-01-22 17:01

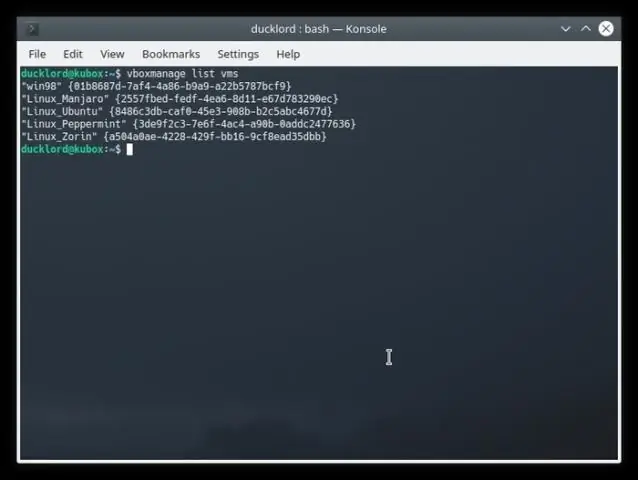

In Docker teilen sich die ausgeführten Container den Host-Betriebssystemkernel. Eine virtuelle Maschine hingegen basiert nicht auf Container-Technologie. Sie bestehen aus Userspace plus Kernelspace eines Betriebssystems. Unter VMs wird Serverhardware virtualisiert. Jede VM verfügt über ein Betriebssystem (OS) und Apps. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist die beste Schutzmethode für die Weitergabe von personenbezogenen Daten (PII)? E-Mail digital signieren und verschlüsseln. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Transkribierer ist ein professioneller Notenschreiber, der sich die aufgezeichnete Sprache anhört und tippt, was er hört. Ein Transkribierer tippt zwischen 50–80 Wörter pro Minute (WPM) und benötigt normalerweise 4–5 Stunden, um eine Stunde aufgezeichneten Audios zu transkribieren, als ungefähre Richtlinie. Zuletzt bearbeitet: 2025-06-01 05:06

LIFEPrint ist eine App, ein weltweites soziales Druckernetzwerk und ein tragbarer Drucker, der ein wirklich beispielloses Fotoerlebnis ermöglicht. Erstellen Sie Augmented Reality-Fotos und drucken Sie diese Fotos sofort direkt von Ihrem Apple- oder Android-Smartphone aus. Zuletzt bearbeitet: 2025-01-22 17:01

Mathematica 11 | August 2016 Referenz » Mathematica 11 führt Funktionen für wichtige neue Bereiche ein, darunter 3D-Druck, Audioverarbeitung, maschinelles Lernen und neuronale Netze – sowie viele andere neue Verbesserungen, die alle auf der zugrunde liegenden Wolfram-Sprache basieren. Zuletzt bearbeitet: 2025-01-22 17:01

öffentlich: von überall zugänglich. protected: zugänglich für die Klassen desselben Pakets und die Unterklassen, die sich in einem beliebigen Paket befinden. default (kein Modifizierer angegeben): Zugriff durch die Klassen desselben Pakets. privat: nur innerhalb derselben Klasse zugänglich. Zuletzt bearbeitet: 2025-01-22 17:01

Das AWS Management Pack verwendet die öffentlichen APIs im AWS SDK für. NET, um Informationen von diesen Diensten über die Ports 80 und 443 abzurufen. Melden Sie sich bei jedem Server an und aktivieren Sie ausgehende Firewallregeln für die Ports 80 und 443. Zuletzt bearbeitet: 2025-01-22 17:01

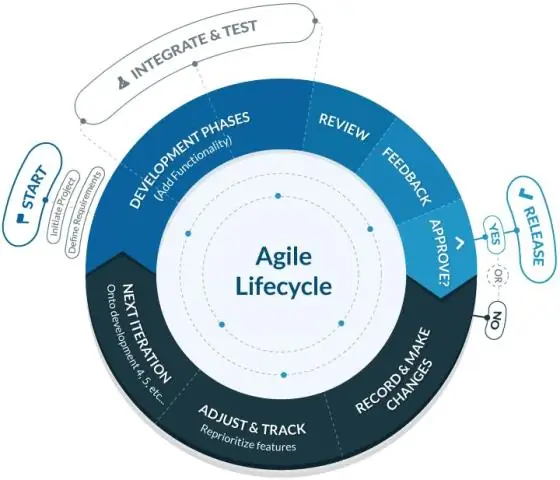

Das agile SDLC-Modell ist eine Kombination aus iterativen und inkrementellen Prozessmodellen mit Fokus auf Prozessanpassungsfähigkeit und Kundenzufriedenheit durch schnelle Bereitstellung eines funktionierenden Softwareprodukts. Agile Methoden unterteilen das Produkt in kleine inkrementelle Builds. Diese Builds werden in Iterationen bereitgestellt. Zuletzt bearbeitet: 2025-01-22 17:01

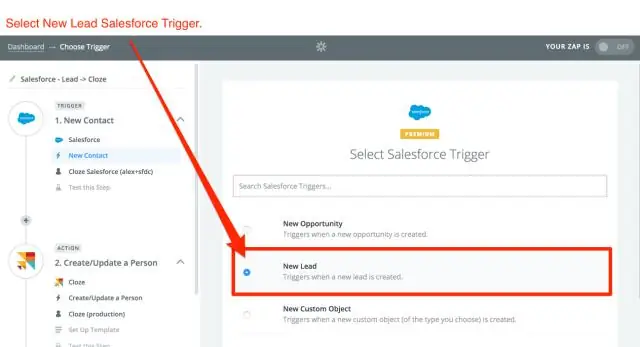

Um einen Falleigentümer zu übertragen, gehen Sie zu dem Falldatensatz, dessen Eigentümer Sie neu zuweisen möchten, und führen Sie die folgenden Schritte aus: Klicken Sie rechts neben dem Feld Falleigentümer auf den Link Ändern. Wählen Sie aus der Auswahlliste aus, ob der Fallinhaber ein einzelner Benutzer oder eine Warteschlange sein soll. Zuletzt bearbeitet: 2025-01-22 17:01

So starten Sie IIS mit dem Befehlszeilendienstprogramm IISReset neu Klicken Sie im Startmenü auf Ausführen. Geben Sie im Feld Öffnen cmd ein, und klicken Sie auf OK. Geben Sie an der Eingabeaufforderung ein. iisreset /noforce.. IIS versucht, alle Dienste vor dem Neustart zu stoppen. Das Befehlszeilendienstprogramm IISReset wartet bis zu einer Minute, bis alle Dienste beendet sind. Zuletzt bearbeitet: 2025-01-22 17:01

Die Häufigkeitsverteilung des gemeldeten Verhältnisses von Designern zu Entwicklern zeigt, dass etwa die Hälfte (49 %) der Befragten angibt, auf 20 Entwickler mindestens 1 Designer zu haben (Abbildung 3). Zuletzt bearbeitet: 2025-01-22 17:01

In einer Citrix Virtual Apps and Desktops-Dienstumgebung wird jeder Ressourcenstandort als Zone betrachtet. Zonen können bei Bereitstellungen jeder Größe hilfreich sein. Sie können Zonen verwenden, um Anwendungen und Desktops näher an den Benutzern zu halten, was die Leistung verbessert. Zuletzt bearbeitet: 2025-01-22 17:01

Re- ein Präfix, das ursprünglich in Lehnwörtern aus dem Lateinischen vorkommt und mit der Bedeutung „wieder“oder „immer wieder“verwendet wird, um Wiederholung anzuzeigen, oder mit der Bedeutung „zurück“oder „rückwärts“, um einen Rückzug oder eine Rückwärtsbewegung anzuzeigen: regenerieren; renovieren; erneut eingeben;zurückverfolgen; zurückkehren. Zuletzt bearbeitet: 2025-01-22 17:01

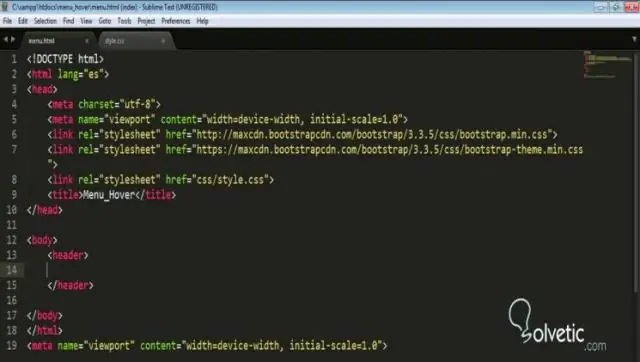

Um eine zusammenklappbare Navigationsleiste zu erstellen, verwenden Sie eine Schaltfläche mit class='navbar-toggler', data-toggle='collapse' und data-target='#thetarget'. Wickeln Sie dann den Navbar-Inhalt (Links usw.) in ein div-Element mit class='collapse navbar-collapse', gefolgt von einer ID, die dem Datenziel des Buttons entspricht: 'thetarget'. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie zu www.my.ufl.edu. Melden Sie sich mit Ihrem Gatorlink-Benutzernamen und -Passwort an. Gatorlink – Erstellen Sie Ihr Konto Klicken Sie rechts auf Konto erstellen. Geben Sie UFID/Nachname/Geburtsdatum ein. Wenn Sie Ihren Einladungscode nicht erhalten oder vergessen haben, gehen Sie hierhin und befolgen Sie die Anweisungen zum erneuten Senden der GatorLink-Einladung. Führen Sie die verbleibenden Schritte aus. Zuletzt bearbeitet: 2025-06-01 05:06

Die DISTINCT-Klausel kann für eine oder mehrere Spalten einer Tabelle verwendet werden. Tabellenname; In dieser Anweisung werden die Werte in der Spalte column_1 verwendet, um das Duplikat auszuwerten. Wenn Sie mehrere Spalten angeben, wertet die DISTINCT-Klausel das Duplikat basierend auf der Kombination der Werte dieser Spalten aus. Zuletzt bearbeitet: 2025-01-22 17:01