Strg + P -- Öffnen Sie das Druckdialogfeld. Strg + S -- Speichern. Strg + Z -- Letzte Aktion rückgängig machen. Zuletzt bearbeitet: 2025-01-22 17:01

Sarah's Birthday (Englisch) Gebundenes Buch – 9. Juni 2015 Heute ist ein schöner Tag: Sarah hat Geburtstag. Zuletzt bearbeitet: 2025-06-01 05:06

Winston ist als einfache und universelle Protokollierungsbibliothek mit Unterstützung für mehrere Transporte konzipiert. Ein Transport ist im Wesentlichen ein Speichergerät für Ihre Protokolle. Jeder Winston-Logger kann mehrere Transporte (siehe: Transporte) haben, die auf verschiedenen Ebenen konfiguriert sind (siehe: Protokollierungsebenen). Zuletzt bearbeitet: 2025-01-22 17:01

Weil es einfach keine gute Pizza ist. Zume hat Öfen auf Lieferwagenbasis als ein weitaus effizienteres Modell für die Pizzalieferung vorgestellt, als die Pizzen mit Menschen zu machen, sie in großen Öfen im Restaurant zu kochen und dann die bereits gekochten Pizzen mit den Fahrern zu versenden. Zuletzt bearbeitet: 2025-01-22 17:01

So programmieren Sie die NodeMCU mit der Arduino IDE. Schritt 1: Verbinden Sie Ihre NodeMCU mit Ihrem Computer. Sie benötigen ein USB-Micro-B-Kabel, um das Board anzuschließen. Schritt 2: Öffnen Sie die Arduino-IDE. Sie benötigen mindestens die Arduino IDE-Version 1.6. Schritt 3: Lassen Sie eine LED mit NodeMCU blinken. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Ebenso fragen die Leute, was ist eine Studiokamera? Studiokameras sind leicht und klein genug, um vom Sockel abgenommen zu werden, und das Objektiv wurde auf eine kleinere Größe geändert, um auf einem verwendet zu werden Kamera Schulter des Bedieners, haben aber noch keinen eigenen Recorder und sind kabelgebunden.. Zuletzt bearbeitet: 2025-01-22 17:01

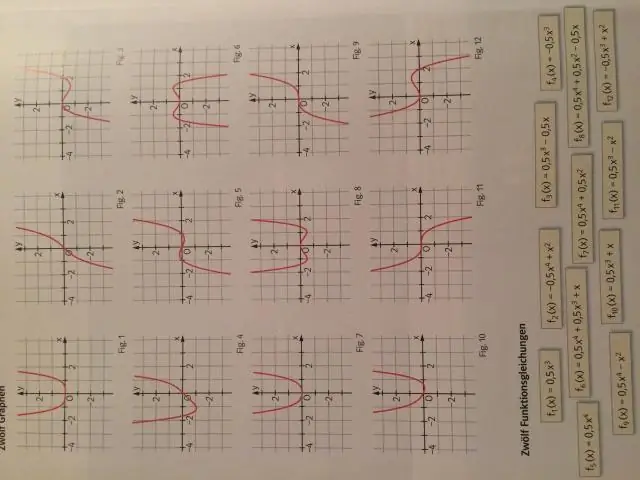

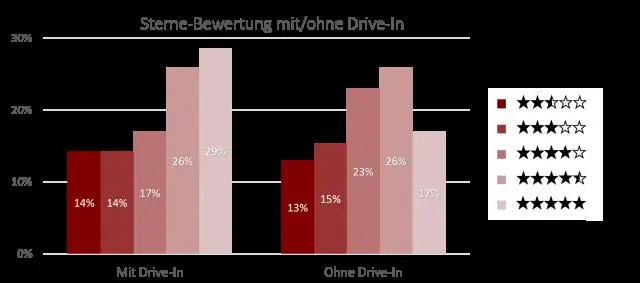

Beides sind nützliche Datenformen, aber der Unterschied zwischen ihnen besteht darin, dass nicht gruppierte Daten Rohdaten sind. Dies bedeutet, dass es gerade gesammelt, aber nicht in eine Gruppe oder Klasse einsortiert wurde. Auf der anderen Seite sind gruppierte Daten Daten, die aus den Rohdaten in Gruppen organisiert wurden. Zuletzt bearbeitet: 2025-01-22 17:01

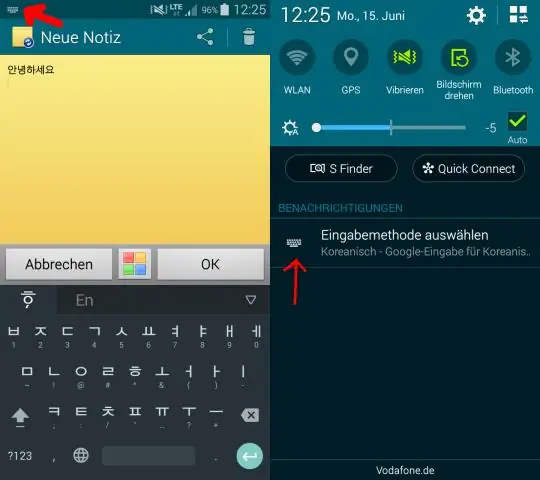

So installieren Sie Koreanisch auf Ihrem iPhone: Gehen Sie zu Ihren Einstellungen > Allgemein > Tastatur > Tastaturen > Neue Tastatur hinzufügen. Scrollen Sie nach unten und wählen Sie Ihre gewünschte Sprache. In diesem Fall Koreanisch. Sie erhalten zwei Optionen: Standard versus 10-Key. Die Standard-Version ist wie die typische koreanische Tastatur aufgebaut. Klicken Sie auf die Schaltfläche Fertig. Herzlichen Glückwunsch! Dann fang an zu tippen!. Zuletzt bearbeitet: 2025-01-22 17:01

Gelöschte Dateien von Android wiederherstellen (Nehmen Sie Samsung als Beispiel) Verbinden Sie Android mit dem PC. Installieren Sie zunächst die Telefonspeicherwiederherstellung für Android auf Ihrem Computer und führen Sie sie aus. USB-Debugging zulassen. Wählen Sie Dateitypen zum Wiederherstellen. Analysieren Sie das Gerät und erhalten Sie die Berechtigung zum Scannen von Dateien. Vorschau und Wiederherstellung verlorener Dateien von Android. Zuletzt bearbeitet: 2025-01-22 17:01

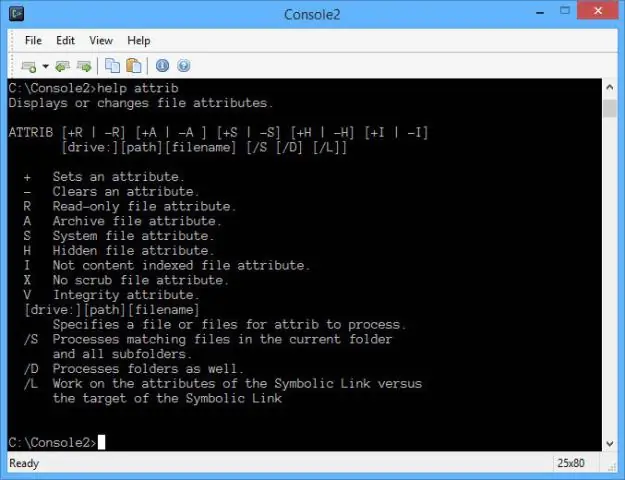

Der Grund, warum es separate delete- unddelete[]-Operatoren gibt, ist, dass delete einen Destruktor aufruft, während delete[] die Größe des Arrays nachschlagen und so viele Destruktoren aufrufen muss. Natürlich kann es zu Problemen kommen, wenn das eine verwendet wird, wo das andere benötigt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Die AWS-Lösungsarchitektenfunktion besteht darin, AWS-Services und -Infrastruktur zu entwerfen, zu implementieren, zu entwickeln und zu warten. Zuletzt bearbeitet: 2025-06-01 05:06

Die Größe von Float (Datentyp Float mit einfacher Genauigkeit) beträgt 4 Byte. Und die Größe von double (float-Datentyp mit doppelter Genauigkeit) beträgt 8 Bytes. Zuletzt bearbeitet: 2025-01-22 17:01

Sehen Sie sich diese einfachen Dinge an, die Sie in Ihren Zeitplan einbauen können, um relevant zu bleiben. Aktualisieren Sie Ihren Newsfeed. Es ist wichtig, in den sozialen Medien zu sein – jeden Tag. Nutzen Sie Ihr Team. Nutzen Sie SEO. Abonnieren Sie Fachzeitschriften. Zeitschriften abonnieren. Denken Sie daran, sich zu vernetzen. Interagieren Sie mit Ihren Kunden. Behalten Sie Ihre Konkurrenten im Auge. Zuletzt bearbeitet: 2025-01-22 17:01

Jedes der SysInternals-Tools in die Hände zu bekommen, ist so einfach wie das Aufrufen der Website, das Herunterladen der ZIP-Datei mit allen Dienstprogrammen oder das Abrufen der ZIP-Datei für die einzelne Anwendung, die Sie verwenden möchten. Entpacken Sie in jedem Fall die Datei und doppelklicken Sie auf das jeweilige Dienstprogramm, das Sie öffnen möchten. Das ist es. Zuletzt bearbeitet: 2025-01-22 17:01

Der Hashtag wurde erstmals am 23. August 2007 von Chris Messina auf Twitter veröffentlicht. Zuvor wurde das Raute- (oder Pfund-)Symbol auf verschiedene Weise im Web verwendet, was Chris bei der Entwicklung seines detaillierten Vorschlags zur Verwendung von Hashtags auf Twitter half. Zuletzt bearbeitet: 2025-01-22 17:01

Koroutinen. Um es kurz zu machen, Coroutinen sind wie Threads, die gleichzeitig Arbeit ausführen. Coroutinen sind jedoch nicht unbedingt einem bestimmten Thread zugeordnet. Eine Coroutine kann ihre Ausführung auf einem Thread einleiten, dann ihre Ausführung auf einem anderen Thread unterbrechen und fortsetzen. Zuletzt bearbeitet: 2025-01-22 17:01

Zu den Schlüsselkompetenzen für Geheimdienstanalysten gehören kritisches Denken, analytisches Denken, Problemlösung, Entscheidungsfindung, Kommunikation, zwischenmenschliche und Fremdsprachenkenntnisse sowie die Fähigkeit, Hintergrunduntersuchungen zu bestehen oder eine Sicherheitsfreigabe zu erhalten, und Kenntnisse in der für die Durchführung von Geheimhaltungsdiensten verwendeten Software. Zuletzt bearbeitet: 2025-01-22 17:01

Eine kurze Distanz, die senkrecht von einer Hauptvermessungslinie gemessen wird. Auch Versatzlinie genannt. eine Linie in geringem Abstand von und parallel zu einer Hauptvermessungslinie. Zuletzt bearbeitet: 2025-01-22 17:01

Die JavaServer Pages Standard Tag Library (JSTL) ist eine Sammlung nützlicher JSP-Tags, die die Kernfunktionalität vieler JSP-Anwendungen kapselt. JSTL unterstützt allgemeine, strukturelle Aufgaben wie Iteration und Bedingungen, Tags zum Bearbeiten von XML-Dokumenten, Internationalisierungs-Tags und SQL-Tags. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Softwareingenieur beschäftigt sich mit der Softwareentwicklung; jedoch sind nicht alle Softwareentwickler Ingenieure. Softwareentwicklung und Softwareengineering sind miteinander verbundene Begriffe, bedeuten aber nicht dasselbe. Software-Engineering bedeutet die Anwendung von Engineering-Prinzipien auf die Softwareerstellung. Zuletzt bearbeitet: 2025-06-01 05:06

Mit Ihrer eFax Mobile App können Sie ein eingehendes Fax lesen, Faxe signieren und sogar Notizen zu Ihren Faxen direkt auf Ihrem Mobilgerät hinzufügen. Sie können ein Faxdokument auch als PDF von Ihrem Smartphone oder Tablet aus versenden, indem Sie die Faxnummer des Empfängers manuell eingeben oder einfach aus Ihrer Kontaktliste auswählen. Zuletzt bearbeitet: 2025-01-22 17:01

Satzzeichen unterscheiden sich stark von Akronymen, obwohl beide leicht im selben Thema vorkommen können. Technisch gesehen ist es kein richtiges Englisch, aber die meisten Leute kennen die Bedeutung der meisten Akronyme. Wenn Sie eine einfache Nachricht senden, vielleicht nur ein Akronym, dann spielt die Interpunktion keine Rolle. Zuletzt bearbeitet: 2025-01-22 17:01

Java ThreadLocal wird verwendet, um lokale Thread-Variablen zu erstellen. Wir wissen, dass alle Threads eines Objekts seine Variablen teilen, daher ist die Variable nicht threadsicher. Wir können die Synchronisation für die Thread-Sicherheit verwenden, aber wenn wir die Synchronisation vermeiden möchten, können wir ThreadLocal-Variablen verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Adobe After Effects ist eine digitale Visual Effects-, Motion Graphics- und Compositing-Anwendung, die von Adobe Systems entwickelt und im Postproduktionsprozess der Film- und Fernsehproduktion verwendet wird. After Effects kann unter anderem für Keying, Tracking, Compositing und Animation verwendet werden. Zuletzt bearbeitet: 2025-06-01 05:06

Um mit Ihrem bevorzugten Webbrowser auf Ihre Personal Cloud zuzugreifen. Öffnen Sie einen Webbrowser und gehen Sie zupersonalcloud.seagate.com. Melden Sie sich mit Ihrer E-Mail-Adresse und Ihrem Passwort an. Ihre NAS OS-Geräte werden aufgelistet. Klicken Sie auf die PersonalCloud, auf die Sie zugreifen möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Definition: Eine erzwungene Hypothese liegt vor, wenn Sie zu einer „erzwungenen“Schlussfolgerung gelangen, weil die Hypothese nicht genügend Beweise hat, um als wahr zu gelten. Eine korrektere Hypothese wäre möglich gewesen. Du hast gerade 11 Semester studiert. Zuletzt bearbeitet: 2025-01-22 17:01

In der Computerwelt bezieht sich die Syntax eines Befehls auf die Regeln, nach denen der Befehl ausgeführt werden muss, damit eine Software ihn versteht. Zum Beispiel kann die Syntax eines Befehls die Groß-/Kleinschreibung diktieren und welche Arten von Optionen sind verfügbar, die den Befehl auf unterschiedliche Weise ausführen lassen. Zuletzt bearbeitet: 2025-01-22 17:01

Hard Reset im Wiederherstellungsmodus Halten Sie nach dem Ausschalten des Telefons gleichzeitig die Lauter- + Ein-/Aus-Taste gedrückt. Ihr Telefon sollte sich jetzt im Wiederherstellungsmodus befinden. Wählen Sie Daten und Cache löschen. Möglicherweise werden Sie aufgefordert, Ihr Telefonpasswort einzugeben oder sich bei Ihrem Google-Konto anzumelden, um Ihre Identität zu bestätigen. Zuletzt bearbeitet: 2025-01-22 17:01

Cookie-basierte Authentifizierung Dies bedeutet, dass ein Authentifizierungsdatensatz oder eine Authentifizierungssitzung sowohl server- als auch clientseitig geführt werden muss. Der Server muss aktive Sitzungen in einer Datenbank verfolgen, während am Front-End ein Cookie erstellt wird, das eine Sitzungskennung enthält, also den Namen Cookie-basierte Authentifizierung. Zuletzt bearbeitet: 2025-01-22 17:01

Der ILOVEYOU-Virus setzt auch die Internet Explorer-Startseite des Empfängers auf eine Weise zurück, die weitere Probleme verursachen kann, setzt bestimmte Windows-Registrierungseinstellungen zurück und wirkt auch so, dass er sich über Internet Relay Chat (Internet RelayChat) verbreitet. Zuletzt bearbeitet: 2025-06-01 05:06

Warum wir SerialVersionUID verwenden: SerialVersionUID wird verwendet, um sicherzustellen, dass während der Deserialisierung dieselbe Klasse (die während des Serialisierungsprozesses verwendet wurde) geladen wird. Serialisierung: Zum Zeitpunkt der Serialisierung speichert die JVM auf der Senderseite jedes Objekts eine eindeutige Kennung. Zuletzt bearbeitet: 2025-01-22 17:01

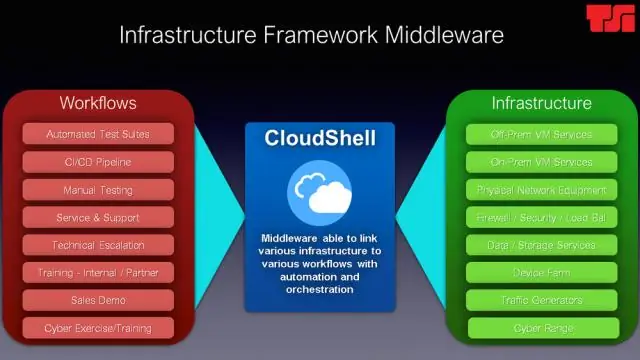

Middleware ist die Software, die Softwarekomponenten oder Unternehmensanwendungen verbindet. Middleware ist die Softwareschicht, die zwischen dem Betriebssystem und den Anwendungen auf beiden Seiten eines verteilten Computernetzwerks liegt (Abbildung 1-1). In der Regel unterstützt es komplexe, verteilte Unternehmenssoftwareanwendungen. Zuletzt bearbeitet: 2025-01-22 17:01

Windows GDI+ ist eine klassenbasierte API für C/C++-Programmierer. Es ermöglicht Anwendungen, Grafiken und formatierten Text sowohl auf dem Videodisplay als auch auf dem Drucker zu verwenden. Anwendungen, die auf der Microsoft Win32 API basieren, greifen nicht direkt auf die Grafikhardware zu. Zuletzt bearbeitet: 2025-01-22 17:01

Halten Sie die [SHIFT]-Taste gedrückt und klicken Sie auf „Restart“– Halten Sie die [SHIFT]-Taste gedrückt, bis der Bildschirm „Option auswählen“angezeigt wird. HINWEIS: Wenn Updates anstehen, können Sie auf „Aktualisieren und neu starten“klicken, während Sie die [SHIFT]-Taste gedrückt halten. 7. Klicken Sie auf „Neustart“Das Notebook startet den Neustartvorgang. Zuletzt bearbeitet: 2025-06-01 05:06

Gehen Sie folgendermaßen vor, um ein verwandtes Wort zu suchen: Positionieren Sie die Einfügemarke in dem Wort, das Sie überprüfen möchten. Drücken Sie Umschalt+F7 oder wählen Sie Sprache aus dem Menü Extras und dann Thesaurus aus dem Untermenü. Wenn verwandte Wörter für das Wort verfügbar sind, sehen Sie die Option Zugehörige Wörter im Dialogfeld oder im Aufgabenbereich. Zuletzt bearbeitet: 2025-01-22 17:01

Der Parameter BadNumberException e innerhalb der catch-Klausel zeigt auf die Ausnahme, die von der Divide-Methode ausgelöst wird, wenn eine Ausnahme ausgelöst wird. Wenn keine der aufgerufenen Methoden oder ausgeführten Anweisungen innerhalb des try-Blocks eine Exception werfen, wird der catch-Block einfach ignoriert. Es wird nicht ausgeführt. Zuletzt bearbeitet: 2025-01-22 17:01

Core Count Das heißt, sein einzelner physischer Kern wurde verwendet, um als zwei logische Kerne zu funktionieren, die als Threads bekannt sind. Jetzt sind Ryzen hier und sie sind jeder Intel-CPU in Bezug auf die Anzahl der Kerne überlegen. Das verschafft AMD Ryzenan im Mittel- und High-End-Bereich die Oberhand. Ihre Kernzahl reicht von 4/8 bis 8/16. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Waveform Graph akzeptiert Arrays von Daten in verschiedenen Formen, z.B. Array, Wellenform oder dynamische Daten. Es zeichnet dann alle empfangenen Punkte auf einmal. Es akzeptiert keine Einzelpunktwerte. Wenn ein Array von Punkten mit einem Wellenformdiagramm verbunden wird, wird davon ausgegangen, dass die Punkte gleichmäßig verteilt sind. Zuletzt bearbeitet: 2025-01-22 17:01

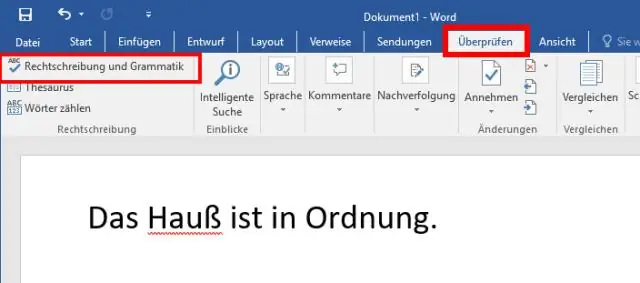

Seitenlayout ist der Begriff, der verwendet wird, um zu beschreiben, wie jede Seite Ihres Dokuments beim Drucken angezeigt wird. InWord umfasst das Seitenlayout Elemente wie die Seitenränder, die Anzahl der Spalten, die Darstellung von Kopf- und Fußzeilen und eine Vielzahl weiterer Überlegungen. Zuletzt bearbeitet: 2025-01-22 17:01

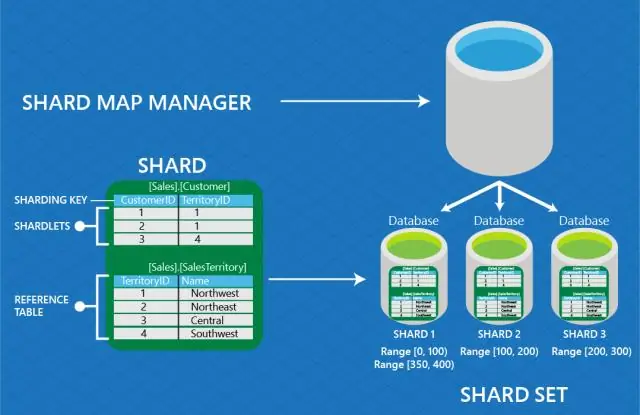

SQL Elastic Databases werden genauer als SQL Elastic Database Pools beschrieben. Die Idee ist, dass Sie mehrere Azure-Datenbanken in einem Pool platzieren können, in dem alle Ressourcen gemeinsam nutzen. Der Pool ist auf eine maximale und minimale Menge an Rechenressourcen konfiguriert. Zuletzt bearbeitet: 2025-01-22 17:01

![Was ist der Hauptunterschied zwischen delete [] und delete? Was ist der Hauptunterschied zwischen delete [] und delete?](https://i.answers-technology.com/preview/technology-and-computing/13859532-what-is-the-main-difference-between-delete-and-delete-j.webp)