Deaktivieren Sie die Einstellungen zum Öffnen der Windows Update-Übermittlungsoptimierung. Klicken Sie auf Update und Sicherheit. Klicken Sie unter Windows Update auf der rechten Seite des Fensters auf Erweiterte Optionen. Klicken Sie unter Updates von mehr als einem Ort auf Wählen Sie aus, wie Updates geliefert werden, und verschieben Sie dann den Schieberegler in die Position Aus, um die Optimierung der Windows Update-Übermittlung oder WUDO zu deaktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Um die marschierenden Ameisen loszuwerden, nachdem Sie mit einer Auswahl fertig sind, wählen Sie Auswählen→Auswahl aufheben oder drücken Sie ?-D (Strg+D). Alternativ können Sie, wenn eines der im nächsten Abschnitt beschriebenen Auswahlwerkzeuge aktiv ist, einmal außerhalb der Auswahl klicken, um sie zu entfernen. Erneut auswählen. Zuletzt bearbeitet: 2025-01-22 17:01

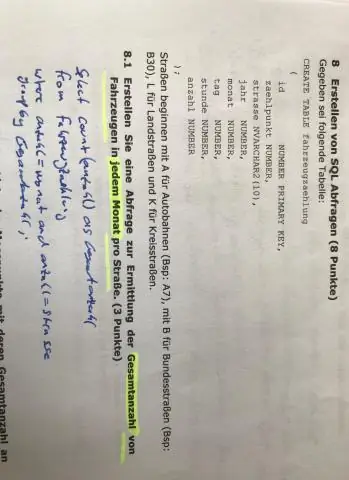

Speichern Sie die Telefonnummern in einem Standardformat mit VARCHAR. NVARCHAR wäre unnötig, da es sich um Zahlen und vielleicht ein paar andere Zeichen wie '+', ' ', '(', ')' und '-' handelt. Zuletzt bearbeitet: 2025-01-22 17:01

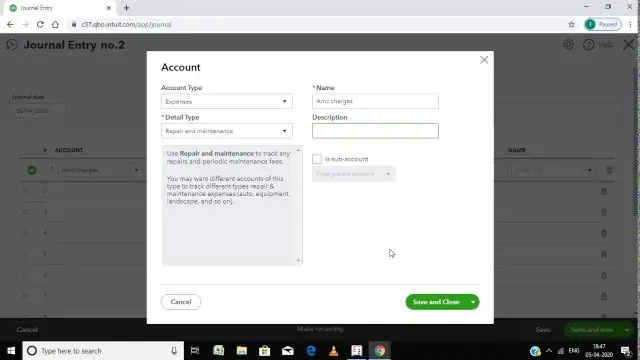

QuickBooks-Dateien für Windows Dies enthält Ihre Unternehmensdatei und Kontodaten. Wenn Sie beispielsweise ein Unternehmen namens Easy123 erstellen, wird es in QuickBooks als Easy123 angezeigt. qbw. Die qbw-Datei ist eine der beliebtesten auf der Plattform. Zuletzt bearbeitet: 2025-01-22 17:01

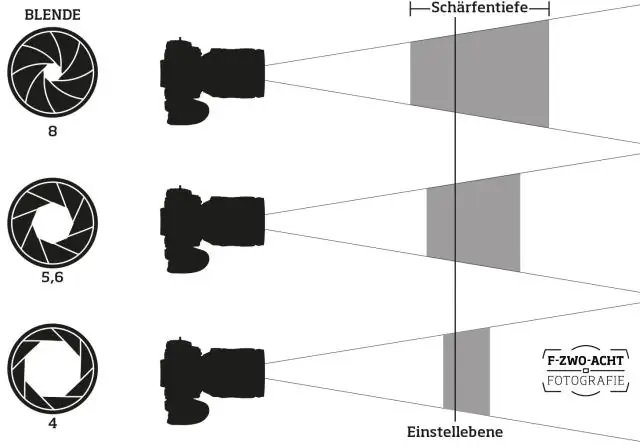

Lange Verschlusszeiten lassen mehr Licht in den Kamerasensor und werden für Low-Light- und Nachtaufnahmen verwendet, während kurze Verschlusszeiten dazu beitragen, Bewegungen einzufrieren. Blende – ein Loch in einem Objektiv, durch das Licht in das Kameragehäuse gelangt. Je größer das Loch, desto mehr Licht gelangt zum Kamerasensor. Zuletzt bearbeitet: 2025-06-01 05:06

1. „Fantasie ist wichtiger als Wissen. Wissen ist begrenzt. Phantasie umkreist die Welt.'. Zuletzt bearbeitet: 2025-01-22 17:01

Der Quellpfad gibt die Verzeichnisse an, in denen sich die C- und C++-Quelldateien befinden. Alle quellbezogenen Befehle greifen auf die Quelldateien auf dem lokalen Computer zu. Sie müssen auf jedem Client oder Server, auf dem Sie Quellbefehle verwenden möchten, die richtigen Pfade festlegen. Zuletzt bearbeitet: 2025-01-22 17:01

7 praktische Schritte zur Verbesserung Ihrer DomainAuthority Schritt 1: Arbeiten Sie an Ihrer Offpage-SEO. Schritt 2: On-Page-SEO-Optimierung. Schritt 3: Arbeiten Sie an Ihrem technischen SEO. Schritt 4: Stellen Sie sicher, dass Ihre Website mobilfreundlich ist. Schritt 5: Verbessern Sie Ihre Seitengeschwindigkeit. Schritt 6: Erhöhen Sie Ihre sozialen Signale. Schritt 7: Seien Sie geduldig. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie in Chrome OS Strg+Alt+T, um ein Terminalfenster zu öffnen. Geben Sie shell ein und drücken Sie die Eingabetaste, um auf eine vollständige Shell zuzugreifen. Wenn die Skriptschnittstelle angezeigt wird, wählen Sie die Option "Set BootOptions (GBB Flags)", indem Sie "4" eingeben und die Eingabetaste drücken. Zuletzt bearbeitet: 2025-01-22 17:01

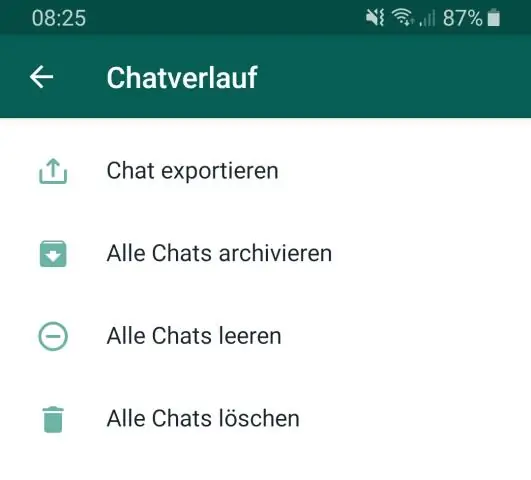

Um Ihre Chats zu sichern, gehen Sie zu WhatsApp > tippen Sie auf Weitere Optionen > Einstellungen > Chats > Chat-Backup > Sichern. Um eine Kopie des Verlaufs eines einzelnen Chats oder einer Gruppe zu exportieren, verwenden Sie die Funktion Chat exportieren: Öffnen Sie den Chat für die Person oder Gruppe. Tippen Sie auf Weitere Optionen. Tippen Sie auf Mehr. Tippen Sie auf Chat exportieren. Wählen Sie aus, ob Sie Medien einschließen möchten oder nicht. Zuletzt bearbeitet: 2025-01-22 17:01

So bestehen Sie die AWS Certified Developer Associate-Prüfung Demonstrieren Sie ein Verständnis der wichtigsten AWS-Services, -Anwendungen und grundlegenden Best Practices für die AWS-Architektur. Demonstrieren Sie Ihre Kenntnisse in der Entwicklung, Bereitstellung und Fehlerbehebung von Cloud-basierten Anwendungen mit AWS. Zuletzt bearbeitet: 2025-01-22 17:01

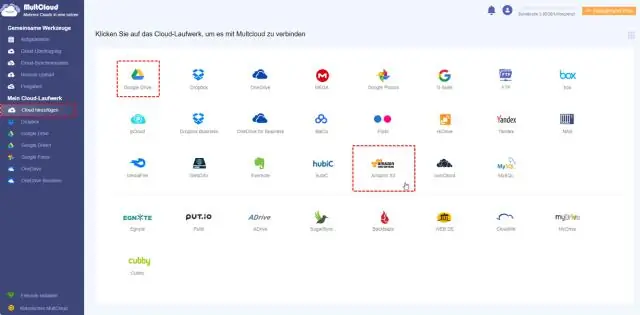

Amazon Simple Notification Service (SNS) ist ein Cloud-Dienst zur Koordinierung der Zustellung von Push-Nachrichten von Softwareanwendungen an abonnierende Endpunkte und Clients. Alle in Amazon SNS veröffentlichten Nachrichten werden in mehreren Verfügbarkeitszonen gespeichert, um Verluste zu vermeiden. Zuletzt bearbeitet: 2025-01-22 17:01

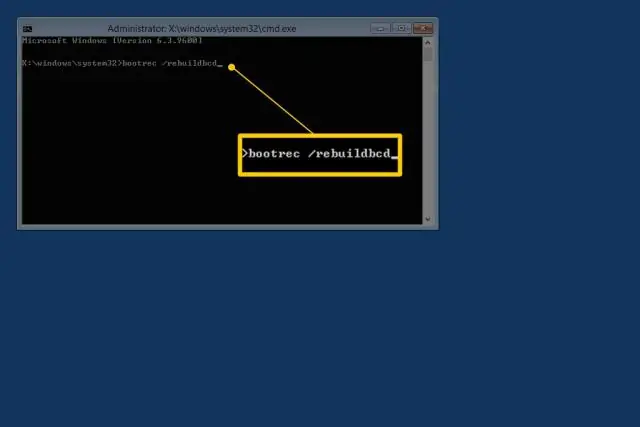

Boot Configuration Data (BCD) ist eine Firmware-unabhängige Datenbank für Konfigurationsdaten zur Bootzeit. Es wird von Microsofts neuem Windows Boot Manager verwendet und ersetzt den Boot. ini, die von NTLDR verwendet wurde. Für den UEFI-Boot befindet sich die Datei unter /EFI/Microsoft/Boot/BCD auf der EFI-Systempartition. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können eine AWS Lambda-Funktion verwenden, um Nachrichten in einer Amazon Simple Queue Service (Amazon SQS)-Warteschlange zu verarbeiten. Lambda fragt die Warteschlange ab und ruft Ihre Funktion synchron mit einem Ereignis auf, das Warteschlangennachrichten enthält. Lambda liest Nachrichten in Batches und ruft Ihre Funktion einmal für jeden Batch auf. Zuletzt bearbeitet: 2025-01-22 17:01

Voicemail anrufen, um Nachrichten abzuhören. Wählen Sie für AT&T Wireless Home Phone 1.Wenn Sie dazu aufgefordert werden, geben Sie Ihr Voicemail-Passwort ein. Alle neuen ungehörten Nachrichten werden abgespielt. Wenn Sie keine neue Voicemail haben, drücken Sie 1, um Ihre gespeicherten Nachrichten abzuhören. Zuletzt bearbeitet: 2025-01-22 17:01

Im Gegensatz zur Apple Watch können Sie beim iPhone Screenshots in den Einstellungen nicht deaktivieren. iPhones mit iOS 12 machen keinen Screenshot, wenn das Display ausgeschaltet ist – stattdessen wird durch Drücken der Seiten- und Lautstärketasten lediglich der Bildschirm eingeschaltet. Zuletzt bearbeitet: 2025-01-22 17:01

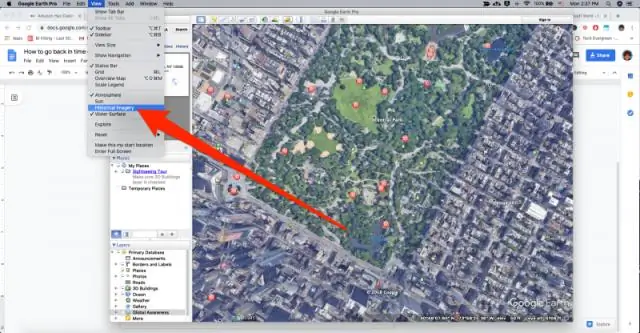

Um zu sehen, wie sich Bilder im Laufe der Zeit verändert haben, zeigen Sie ältere Versionen einer Karte auf einer Zeitachse an. Öffnen Sie Google Earth. Finden Sie einen Standort. Klicken Sie auf Historisches Bildmaterial anzeigen oder über dem 3D-Viewer auf Zeit. Zuletzt bearbeitet: 2025-01-22 17:01

Das Festhalten an einem alten Drucker nimmt Ihnen wertvollen Stauraum in Ihrem Zuhause. Es kann sogar Geld kosten, da die Tintenpatronen für diese Drucker teurer und schwer zu finden sind. Die Teile alter Drucker sind wertvoll für diejenigen, die Ersatzteile für ihren eigenen Drucker benötigen. Zuletzt bearbeitet: 2025-06-01 05:06

- Ja, Sie können die Rotlichtkamera-Tickets von L.A. immer noch mit geringen Konsequenzen ignorieren, sagt Mark A., Anwalt aus Südkalifornien. In diesem Fall wird L.A. als jede Gerichtsbarkeit oder Stadt innerhalb des Los Angeles County definiert. Zuletzt bearbeitet: 2025-01-22 17:01

Wie kann ich meine Musik von OneDrive herunterladen? Öffnen Sie OneDrive auf einem PC mit Windows 10 und melden Sie sich an. Wählen Sie Dateien > Musik und wählen Sie dann den oder die Musikordner aus, die Sie verschieben möchten. Wählen Sie Herunterladen. Navigieren Sie zu dem Ort, an dem Sie den Ordner oder die Ordner gespeichert haben, und entpacken Sie sie. Zuletzt bearbeitet: 2025-01-22 17:01

Es erstellt eine hierarchische Nachschlagebeziehung zwischen Benutzern. 'Es ermöglicht Benutzern, ein Nachschlagefeld zu verwenden, um einen Benutzer einem anderen zuzuordnen, der sich nicht direkt oder indirekt auf sich selbst bezieht. Sie können beispielsweise ein benutzerdefiniertes hierarchisches Beziehungsfeld erstellen, um den direkten Vorgesetzten jedes Benutzers zu speichern.'. Zuletzt bearbeitet: 2025-01-22 17:01

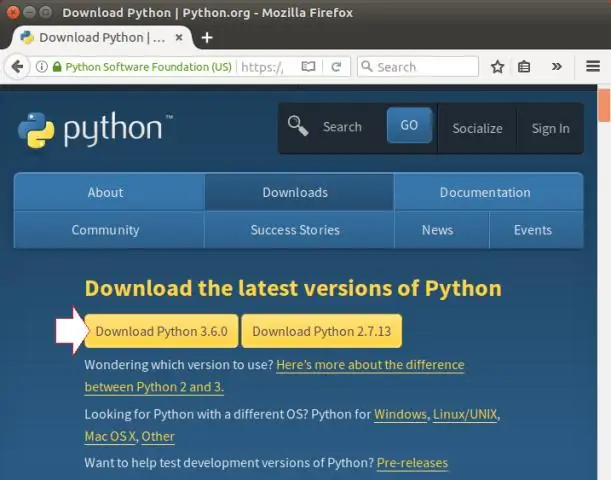

Im schlimmsten Fall, wenn Sie Python 2 nicht installiert haben, können Sie es installieren, indem Sie Folgendes in das Terminal eingeben: sudo add-apt-repository ppa:fkrull/deadsnakes-python2. sudo apt-get-Update. sudo apt-get install python2. Zuletzt bearbeitet: 2025-01-22 17:01

Die Taktrate ist die Rate, mit der ein Prozessor eine Aufgabe ausführt und wird in Gigahertz (GHz) gemessen. Früher bedeutete eine höhere Zahl einen schnelleren Prozessor, aber Fortschritte in der Technologie haben den Prozessorchip effizienter gemacht, sodass sie jetzt mit weniger mehr erreichen. Zuletzt bearbeitet: 2025-01-22 17:01

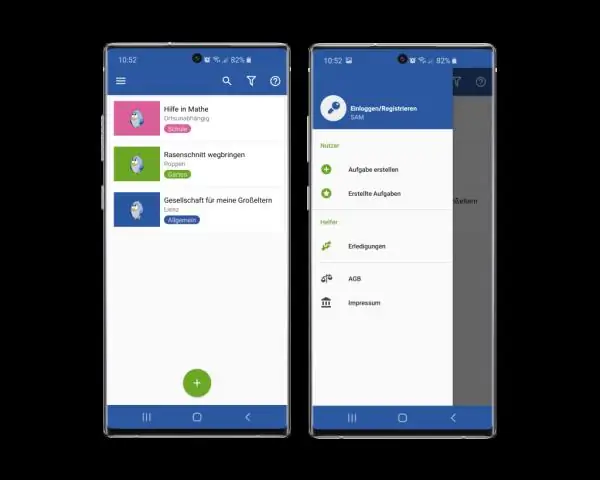

Appery ist ein Cloud-basierter mobiler App-Builder, mit dem Sie Apps für Android oder iOS erstellen können, und umfasst Apache Cordova (Phone Gap), Ionic und jQuery Mobile mit Zugriff auf seine integrierten Komponenten. Zuletzt bearbeitet: 2025-01-22 17:01

Das Team von Steam. Design (einschließlich Oddball) hat eine Chrome-Erweiterung erstellt, die fast viele Dinge automatisiert, die Kunstwerke erstellen! Es verfügt über eine Schaltfläche, die automatisch als langes Kunstwerk hochgeladen wird. Wählen Sie einfach das Kunstwerk aus, geben Sie ihm einen Namen und klicken Sie dann auf die angezeigte Schaltfläche. Zuletzt bearbeitet: 2025-01-22 17:01

4 Antworten. Diese Schriftart ist kommerzielles Eigentum und darf ohne entsprechende Lizenzierung nicht verwendet werden. Es ist legal, den Browser zu bitten, HelveticaNeue zu verwenden, wenn es auf dem System verfügbar ist, aber Sie benötigen eine Lizenz, wenn Sie die Schriftart selbst bereitstellen möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können angehängte Dateien schnell drucken, ohne die E-Mail oder den Anhang in Outlook 2019 oder 365 zu öffnen. Markieren Sie im „Posteingang“die E-Mail, die den/die Anhang(e) enthält, die Sie drucken möchten. Wählen Sie „Datei“> „Drucken“. Wählen Sie die Schaltfläche „Druckoptionen“. Setzen Sie ein Häkchen bei „Angehängte Dateien drucken“. Zuletzt bearbeitet: 2025-01-22 17:01

Versiegelte Klassen sind abstrakt und können abstrakte Member haben. Versiegelte Klassen können nicht direkt instanziiert werden. Versiegelte Klassen können Unterklassen haben, aber sie müssen sich entweder in derselben Datei befinden oder innerhalb der versiegelten Klassendeklaration verschachtelt sein. Versiegelte Klassen Unterklassen können Unterklassen außerhalb der versiegelten Klassendatei haben. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden der Exchange-Verwaltungskonsole zum Anzeigen des Administrator-Überwachungsprotokolls Gehen Sie in der EAC zu Compliance-Management > Überwachung, und wählen Sie Administrator-Überwachungsprotokollbericht ausführen aus. Wählen Sie ein Startdatum und ein Enddatum aus, und wählen Sie dann Suchen aus. Wenn Sie einen bestimmten Audit-Log-Eintrag drucken möchten, wählen Sie die Schaltfläche Drucken im Detailbereich. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt drei Arten von Servicemodellen in der Cloud − IaaS, PaaS und SaaS. Zuletzt bearbeitet: 2025-06-01 05:06

Hallo, überprüfen Sie dieses Beispiel für die Funktionen Mapping laden und Apply Map. Mapping Load wird zum Laden der Mapping-Tabelle verwendet, während Apply Map zum Mapping der Mapped-Tabelle auf eine andere Tabelle verwendet wird. Weitere Informationen finden Sie im Beispiel unten. Zuletzt bearbeitet: 2025-01-22 17:01

Zugriff auf Ambari Öffnen Sie einen unterstützten Webbrowser. Geben Sie Ihren Benutzernamen und Ihr Kennwort auf der Anmeldeseite ein. Wenn Sie als Ambari-Administrator zum ersten Mal auf die Ambari-Webbenutzeroberfläche zugreifen, verwenden Sie die standardmäßigen Ambari-Administratoranmeldeinformationen. Klicken Sie auf Anmelden. Starten Sie ggf. Ambari Server auf dem Ambari Server-Hostcomputer. Zuletzt bearbeitet: 2025-01-22 17:01

Für das Geschäft haben wir bereits einen, und das ist kein Problem. Aber für unser Haus haben wir eine Comcast Residential-Internetverbindung, und sie bieten dafür keine statischen IP-Dienste an. Wenn wir auf einen Businessplan upgraden, können wir eine statische IP bekommen, aber die Kosten sind fast doppelt so hoch, für eine langsamere Geschwindigkeit. Zuletzt bearbeitet: 2025-01-22 17:01

Begriffe in diesem Set (10) Händler. M. Lehrer. T. Bauern. F. Soldaten. SO. Weber. W. Priester. PR. Töpfer. PO. Schreiber. SC. Zuletzt bearbeitet: 2025-01-22 17:01

Windows 10 wird mit einer integrierten Mail-App geliefert, mit der Sie auf alle Ihre verschiedenen E-Mail-Konten (einschließlich Outlook.com, Gmail, Yahoo! und andere) in einer einzigen, zentralen Oberfläche zugreifen können. Damit müssen Sie für Ihre E-Mails nicht auf verschiedene Websites oder Apps gehen. Zuletzt bearbeitet: 2025-01-22 17:01

So richten Sie Activity auf Ihrer Apple Watch ein Starten Sie die Activity-App auf dem Homescreen Ihres iPhones. Tippen Sie auf Aktivität einrichten. Geben Sie Ihre persönlichen Daten ein. Tippen Sie auf Weiter. Legen Sie Ihr tägliches Bewegungsziel fest. Sie können die Plus- und Minuszeichen zum Anpassen verwenden. Tippe auf Bewegungsziel setzen. Zuletzt bearbeitet: 2025-01-22 17:01

Chai ist eine BDD/TDD-Assertion-Bibliothek für Node und den Browser, die wunderbar mit jedem Javascript-Test-Framework kombiniert werden kann. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Wie entferne ich hier die Humanscale-Tastaturablage? Schritt 1 Entfernen Schrauben von Tastaturablage mit einem Kreuzschlitzschraubendreher. Schritt 2 Teile zum ordnungsgemäßen Recycling entsorgen. Schritt 1 (Abbildung 1) Entfernen vordere Schrauben von der Halterung mit einem Kreuzschlitzschraubendreher.. Zuletzt bearbeitet: 2025-01-22 17:01

Die JavaScript Same-Origin-Richtlinie. Das wichtige Konzept besteht darin, dass ein Skript mit Inhalten und Eigenschaften interagieren kann, die denselben Ursprung haben wie die Seite, die das Skript enthält. Die Richtlinie schränkt Code nicht basierend auf dem Ursprung des Skripts ein, sondern nur für den Ursprung des Inhalts. Zuletzt bearbeitet: 2025-01-22 17:01

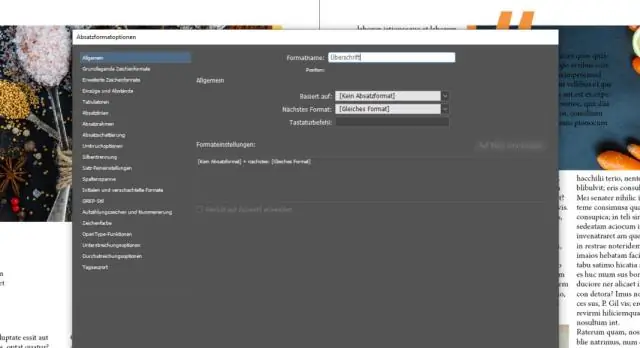

Problemumgehung: Verwenden Sie vertikale Ausrichtung und Absatzabstandsbegrenzung Wählen Sie mit dem Auswahlwerkzeug den Textrahmen aus. Wählen Sie Objekt > Textrahmenoptionen, um das Dialogfeld Textrahmenoptionen anzuzeigen. Klicken Sie auf die Registerkarte Allgemein. Legen Sie als Nächstes eine große Zahl für das Absatzabstandslimit fest. OK klicken. Zuletzt bearbeitet: 2025-01-22 17:01