Überanpassung ist verdächtig, wenn die Modellgenauigkeit in Bezug auf die beim Trainieren des Modells verwendeten Daten hoch ist, aber mit neuen Daten deutlich abfällt. Effektiv kennt das Modell die Trainingsdaten gut, verallgemeinert aber nicht. Dies macht das Modell für Zwecke wie Vorhersagen unbrauchbar. Zuletzt bearbeitet: 2025-01-22 17:01

Wie ChromeBooks werden sie von mehreren Herstellern hergestellt. Im Gegensatz zu ChromeBooks laufen auf Ultrabooks Microsoft Windows und vollständige Software-Suiten. ProBook: ProBooks sind ein HP-spezifisches Produkt. Genau wie Lenovos „ThinkPad“ist dies nur ein Markenname für eine Kategorie von Laptops, die allgemein für geschäftliche Zwecke vermarktet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Synchroner Direktzugriffsspeicher (SDRAM) ist das gleiche wie DRAM, außer dass regulärer DRAM asynchron ist. Synchroner Direktzugriffsspeicher bleibt mit der Uhr des Computers synchronisiert, was das Speichern und Abrufen von Daten im Vergleich zu asynchronem DRAM effizienter ermöglicht. Zuletzt bearbeitet: 2025-01-22 17:01

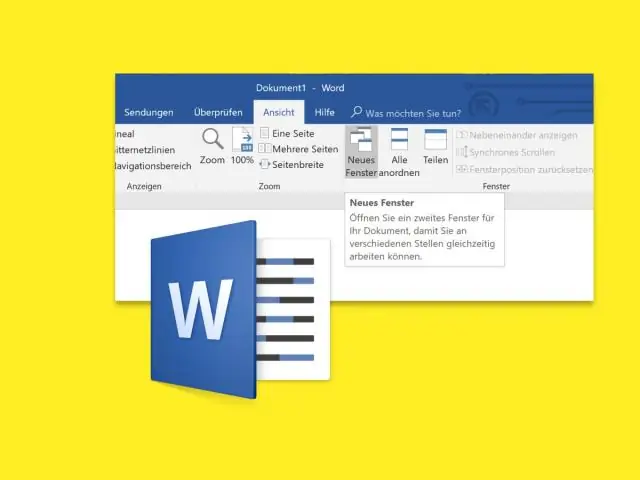

Word 2016 & 2013: Seite in Spalten aufteilen Markieren Sie den Text, den Sie in Spalten aufteilen möchten. Wählen Sie die Registerkarte "Seitenlayout". Wählen Sie „Spalten“und wählen Sie dann die Art der Spalten aus, die Sie anwenden möchten. Einer. Zwei. Drei. Links. Rechts. Zuletzt bearbeitet: 2025-01-22 17:01

Programmieren ist für die Cybersicherheit nicht erforderlich, wenn Sie unter dem Durchschnitt liegen und sich nie in die oberen Ränge hervortun möchten. Wenn Sie in jedem Bereich der Cyber-Sicherheit erfolgreich sein wollen, müssen Sie Programmieren verstehen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Begriff „reflektiert“beschreibt Menschen, die alle Informationen gründlich und sorgfältig prüfen, bevor sie eine Meinung äußern oder eine Entscheidung treffen. Sie scheinen es nicht eilig zu haben und zeigen oft emotionale Kontrolle. Reflektierende Kommunikatoren neigen dazu, ihre Meinung formell und bewusst auszudrücken. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden des Polygon-Werkzeugs Wählen Sie das Polygon-Werkzeug im Werkzeugbedienfeld aus, indem Sie das Rechteck-Werkzeug auswählen und die Maustaste gedrückt halten, bis das Menü angezeigt wird. Doppelklicken Sie im Werkzeugbedienfeld auf das Polygon-Werkzeug. Geben Sie im Textfeld Anzahl der Seiten die Anzahl der Seiten ein, die das neue Polygon haben soll. OK klicken. Zuletzt bearbeitet: 2025-01-22 17:01

Mir gefällt, dass Sie zum Wechseln des JobMax-Zubehörs keinen winzigen Schraubenschlüssel oder ein anderes sehr spezielles, leicht zu verlierendes Werkzeug benötigen. Der Wechsel von Klingen und Zubehör ist schnell und einfach. Ziehen Sie zuerst den Griff heraus und dann nach oben, um die Verriegelung zu lösen. Ziehen Sie zuerst den schwarzen Griff heraus, dann nach oben. Zuletzt bearbeitet: 2025-06-01 05:06

Comodo Free Antivirus wird von den meisten unabhängigen Testlabors nicht bewertet, aber AV-Test überprüft Comodos Internet Security, und die Ergebnisse sind interessant. Comodo Antivirus hat fälschlicherweise drei Aktionen legitimer Software blockiert, aber der Branchendurchschnitt liegt bei zwei, also ist das keine große Sache. Zuletzt bearbeitet: 2025-01-22 17:01

So öffnen Sie RAR-Dateien auf Android Laden Sie die RAR-App für Android herunter und installieren Sie sie. Öffnen Sie die RAR-App. Navigieren Sie zu dem Ordner, der die Datei enthält, die Sie öffnen möchten. Tippen Sie auf die RAR-Datei und geben Sie das Kennwort ein, wenn Sie dazu aufgefordert werden, um den Inhalt anzuzeigen. Tippen Sie auf die einzelnen Dateien, um sie zu öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

SAP Arbeiten mit Daten Tastaturkürzel Beschreibung Strg F6 Ergebnisse anzeigen. F8 Alle Ebenen zuklappen. Strg-Umschalt F4 Absteigend sortieren. Umschalt F4 Dynamische Auswahlen. Wählen Sie zusätzliche Felder für Suchkriterien aus. Zuletzt bearbeitet: 2025-06-01 05:06

Lernen und Kognition. Lernen wird als Verhaltensänderung aufgrund von Reizen definiert, die entweder eine vorübergehende oder dauerhafte Änderung sein können und als Ergebnis verstärkter Praxis auftreten. Wenn wir Lernen studieren, müssen wir das Verhalten als eine Veränderung betrachten, sonst gibt es keine Möglichkeit, das Gelernte zu verfolgen. Zuletzt bearbeitet: 2025-01-22 17:01

'Verschütten' tritt auf, wenn. Personenbezogene Daten werden versehentlich auf einer Website veröffentlicht. Was ist mit sensiblen Daten auf Laptops und anderen mobilen Computergeräten zu tun? Verschlüsseln Sie die sensiblen Daten. Welche der folgenden Schritte sollten Sie tun, um Ihren Computer zu Hause zu schützen?. Zuletzt bearbeitet: 2025-01-22 17:01

Back-End-Systeme sind Unternehmenssysteme, die verwendet werden, um ein Unternehmen zu führen, z. B. Systeme zur Auftragsverwaltung, Bestands- und Lieferabwicklung. Backend-Systeme unterstützen das Backoffice des Unternehmens. Dieses System sammelt Eingaben von Benutzern oder anderen Systemen zur Verarbeitung. Zuletzt bearbeitet: 2025-01-22 17:01

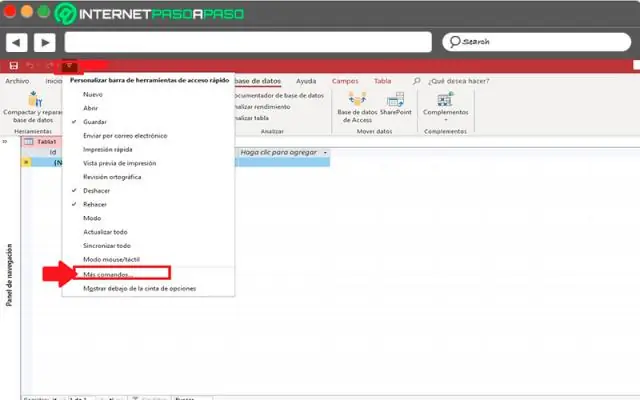

So fügen Sie einem Feld eine Beschriftung hinzu: Stellen Sie sicher, dass die Tabelle in der Entwurfsansicht angezeigt wird. Klicken Sie auf das Feld, dem Sie eine Beschriftung hinzufügen möchten. Klicken Sie im Abschnitt Feldeigenschaften auf das Beschriftungsfeld und geben Sie die Beschriftung ein. Zuletzt bearbeitet: 2025-01-22 17:01

CSSOM steht für CSS-Objektmodell. Es ist im Grunde eine 'Map' der CSS-Stile, die auf einer Webseite zu finden sind. Es ist dem DOM sehr ähnlich, jedoch eher für CSS als für HTML. Das CSSOM in Kombination mit dem DOM wird von Browsern verwendet, um Webseiten anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

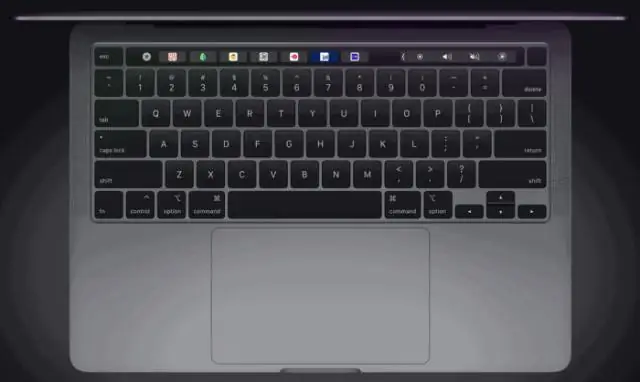

109 Wie viele Tasten befinden sich außerdem auf einer MacBook Air-Tastatur? Apple Macbook Air Tastaturtaste 13" Mitte 2017-2018Diese Schlüssel sind die SCHWARZEN SCHLÜSSEL für 2017 und 2017 MacBook Air Dies ist für die 13". Zuletzt bearbeitet: 2025-01-22 17:01

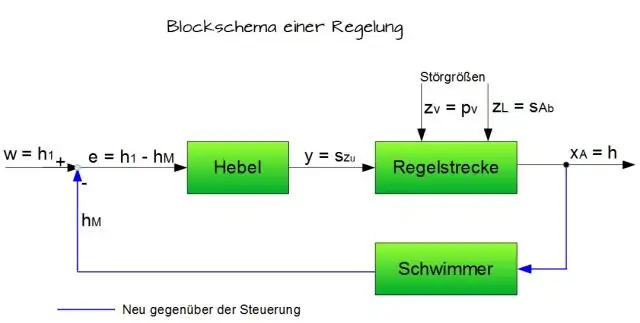

Eine manipulierte Variable ist die unabhängige Variable in einem Experiment. Die manipulierte oder unabhängige Variable ist diejenige, die Sie steuern. Die Regelgröße ist diejenige, die Sie konstant halten. Die antwortende(n) Variable(n) ist das, was als Ergebnis des Experiments passiert (d. h. es ist die Ausgabevariable). Zuletzt bearbeitet: 2025-01-22 17:01

27. April 2017 Führen Sie den Befehl elixir mit dem relativen Pfad der Elixir-Datei aus: Starten Sie eine iex-Sitzung (Interactive Elixir) und verwenden Sie dann die c-Hilfsfunktion, um die Datei zu kompilieren und auszuführen: Alternativ können Sie iex anweisen, ein Elixir zu interpretieren Datei, während Sie beginnen, indem Sie den relativen Pfad der Datei übergeben:. Zuletzt bearbeitet: 2025-01-22 17:01

Integrieren Sie Google Fonts Unsere Reaktion. js-App verwendet eine einzelne HTML-Datei. Fahren Sie fort und bearbeiten Sie public/index. html und fügen Sie die folgende Zeile in den Abschnitt des HTML ein, um die beiden Schriftarten einzuschließen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Entscheidungsbaum ist eine Art überwachter Lernalgorithmus, der sowohl bei Regressions- als auch bei Klassifikationsproblemen verwendet werden kann. Es funktioniert sowohl für kategoriale als auch für kontinuierliche Eingabe- und Ausgabevariablen. Wenn sich ein Unterknoten in weitere Unterknoten aufteilt, wird er als Entscheidungsknoten bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

So reinigen Sie die Trommel eines HP Laserjet 4200 Schalten Sie Ihren HP 4200-Drucker aus, falls er eingeschaltet ist. Drücken Sie die graue Taste oben am Drucker, um die Tonerpatronenklappe zu öffnen. Drehen Sie die Patrone um und öffnen Sie die grüne Klapptür, dies ist die Papierzugangstür. Wischen Sie die Trommel vorsichtig mit einem fusselfreien Tuch ab. Setzen Sie die Patrone vorsichtig wieder in Ihren Drucker ein. Zuletzt bearbeitet: 2025-01-22 17:01

Der allgemeine Prozess zur Verwendung von HttpClient besteht aus mehreren Schritten: Erstellen Sie eine Instanz von HttpClient. Erstellen Sie eine Instanz einer der Methoden (in diesem Fall GetMethod). Weisen Sie HttpClient an, die Methode auszuführen. Lesen Sie die Antwort. Lösen Sie die Verbindung. Umgang mit der Antwort. Zuletzt bearbeitet: 2025-06-01 05:06

Minecraft-Spielwelten werden gespeichert in: Windows: %appdata%. minecraft speichert GNU/Linux: ~/. minecraft/saves/ Mac: ~/Library/Application Support/minecraft/saves. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Wireless-Adapter ist ein Hardwaregerät, das im Allgemeinen an einen Computer oder ein anderes Workstation-Gerät angeschlossen wird, um eine Verbindung zu einem Wireless-System herzustellen. Vor dem Aufkommen von Consumer-Geräten mit integrierter Wi-Fi-Konnektivität erforderten Geräte die Verwendung von WLAN-Adaptern, um eine Verbindung zu einem Netzwerk herzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn die Kassette NICHT entladen wurde, versuchen Sie mit der Bibliothek, die Kassette vom Laufwerk in die E/A-Station zu verschieben. Drücken Sie die Auswurftaste des Laufwerks. Die LED für die Laufwerksaktivität sollte blinken, um die Aktivität anzuzeigen. Warten Sie zwei Minuten, bis die Patrone ausgeworfen wurde, und entfernen Sie die Patrone dann von Hand. Zuletzt bearbeitet: 2025-01-22 17:01

Vue. App. vue ist eine Einzeldateikomponente. Es enthält 3 Codeblöcke: HTML, CSS und JavaScript. Dies mag auf den ersten Blick seltsam erscheinen, aber Single File Components sind eine großartige Möglichkeit, in sich geschlossene Komponenten zu erstellen, die alles, was sie brauchen, in einer einzigen Datei enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

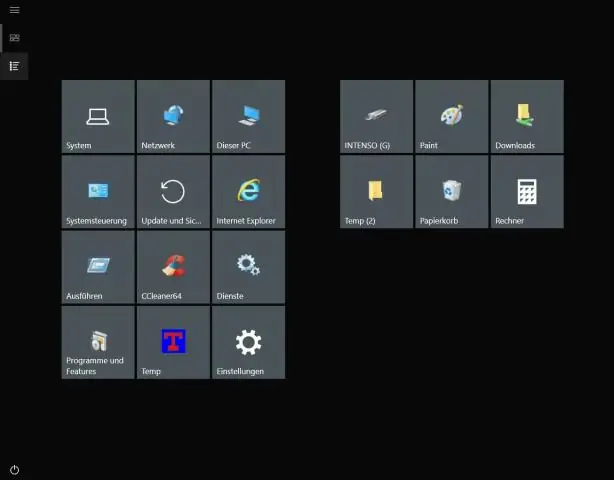

Wenn Windows Sie die Symbole nicht wie gewünscht neu anordnen lässt, ist höchstwahrscheinlich die Option „Symbole automatisch anordnen“aktiviert. Um diese Option anzuzeigen oder zu ändern, klicken Sie mit der rechten Maustaste auf eine leere Stelle Ihres Desktops und bewegen Sie den Mauszeiger, um das Element Ansicht im Kontextmenü zu markieren. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn nur ein Animator an einer Szene arbeitet, wird er alle Zeichnungen und möglicherweise das Aufräumen selbst machen. Wenn andere Künstler an einer Szene arbeiten, kann der Hauptanimator (auch Supervising-, Lead- oder Key-Animator genannt) nur die Key-Posen zeichnen, die die Bewegungsextreme zeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Bei welchen Algorithmen müssen Sender und Empfänger einen geheimen Schlüssel austauschen, der verwendet wird, um die Vertraulichkeit von Nachrichten zu gewährleisten? Erläuterung: Symmetrische Algorithmen verwenden denselben Schlüssel, einen geheimen Schlüssel, um Daten zu verschlüsseln und zu entschlüsseln. Dieser Schlüssel muss vorab freigegeben werden, bevor eine Kommunikation stattfinden kann. Zuletzt bearbeitet: 2025-01-22 17:01

Telefongesellschaften führen Protokolle, um Ihnen Rechnungen zu stellen (von, bis, Zeit, Dauer usw.), und innerhalb der Gerichtsbarkeit können sie gerichtlich angeordnet werden, solche Informationen (in gewissem Umfang) offenzulegen. Abgesehen davon kann es für das Restaurant (einen Teilnehmer am Anruf) auch völlig legal sein, alle Anrufe zu Schulungszwecken aufzuzeichnen. Zuletzt bearbeitet: 2025-06-01 05:06

Ja, ein Wildcard-SSL-Zertifikat kann auf mehreren Servern verwendet werden. Der Vorgang dazu wurde im Abschnitt „So installieren Sie ein Wildcard-SSL-Zertifikat auf mehreren Servern“dieses Artikels veranschaulicht. Zuletzt bearbeitet: 2025-06-01 05:06

Kompatibilität: Es gibt einige Anwendungen, wie z. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Fußpedal (auch WAV-Pedal genannt) wird in der medizinischen Transkription verwendet, da es Ihnen ermöglicht, die Diktatwiedergabe mit Ihren Zehen zu steuern. Sie können spielen, zurückspulen und vorspulen, indem Sie mit der Vorderseite Ihres Fußes auf verschiedene Bereiche des Pedals tippen. USB-Fußpedale sind mit Abstand am weitesten verbreitet. Zuletzt bearbeitet: 2025-01-22 17:01

Ein DACPAC ist eine einzelne Bereitstellungsdatei, die Ihr gesamtes Datenbankschema und einige zugehörige SQL-Dateien (wie Nachschlagedaten) enthält, im Grunde alles, um eine neue Version Ihrer Datenbank in einer Datei bereitzustellen. Es ähnelt einem BACPAK, das ein DACPAC plus alle Daten in jeder Tabelle ist (wie ein Standard-Datenbank-Backup). Zuletzt bearbeitet: 2025-01-22 17:01

Wie entferne ich den Clean Base Schmutzbeutel, wenn er voll ist? Heben Sie den Deckel des Kanisterdeckels an, um ihn zu öffnen. Ziehen Sie an der Plastikkarte, die zum Vakuumanschluss führt, und heben Sie sie an, um den Beutel aus dem Kanister zu ziehen. Entsorgen Sie die gebrauchte Tasche. Legen Sie einen neuen Beutel in den Kanister und schieben Sie die Plastikkarte in die Führungsschienen. Drücken Sie den Deckel nach unten und stellen Sie sicher, dass er fest geschlossen ist. Zuletzt bearbeitet: 2025-01-22 17:01

Tragen Sie das Crackle Medium auf. Wischen Sie es einfach mit einem nassen Schwamm ab, um Oberflächenschmutz zu entfernen, und bürsten Sie nach dem Trocknen eine Schicht Grundierung auf. Wenn das grundierte Teil trocken ist, tragen Sie mit einem Pinsel die Farbe auf, die im Crackle-Finish durchscheinen soll, und bürsten Sie in Richtung der Maserung. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn Sie einen Effekt auf ein bestimmtes Attribut eines Objekts anwenden möchten, z. Führen Sie einen der folgenden Schritte aus: Wählen Sie einen Befehl aus dem Menü „Effekt“. Klicken Sie im Erscheinungsbildbedienfeld auf „Neuen Effekt hinzufügen“und wählen Sie einen Effekt aus. Zuletzt bearbeitet: 2025-01-22 17:01

1) In der Programmierung ist Code (Substantiv) ein Begriff, der sowohl für die in einer bestimmten Programmiersprache geschriebenen Anweisungen - den Quellcode - als auch für den Quellcode verwendet wird, nachdem er von einem Compiler verarbeitet und in der Computer - der Objektcode. Zuletzt bearbeitet: 2025-01-22 17:01

Kaspersky Anti-Virus. UVP: 59,99 $. Bitdefender Antivirus Plus. UVP: 39,99 $. Webroot SecureAnywhere-Antivirus. UVP: 39,99 $. ESET NOD32 Antivirus. UVP: 39,99 $. Trend Micro Antivirus+ Sicherheit. UVP: 39,95 $. F-Secure-Antivirus. UVP: 39,99 $. VoodooSoft VoodooShield. UVP: 19,99 $. Die Kure. UVP: 19,99 $. Zuletzt bearbeitet: 2025-06-01 05:06