In der Himmelswelt, in der die übernatürlichen Wesen lebten, wurden die Zwillinge Glooscap („gut“) und Malsm („schwach“) in einem großen steinernen Kanu zur Erde geschickt. Dort, wo sie landeten, verwandelte sich das Kanu in Land, das wir heute als Cape Breton kennen. Glooscap machte sich auf den Weg und erschuf alle Tiere und Vögel aus dem Dreck. Zuletzt bearbeitet: 2025-01-22 17:01

Adobe Photoshop-Tastaturkürzel Datei Strg+N Neues K Slice-Werkzeug K Slice-Auswahlwerkzeug J Spot-Healing-Pinselwerkzeug. Zuletzt bearbeitet: 2025-01-22 17:01

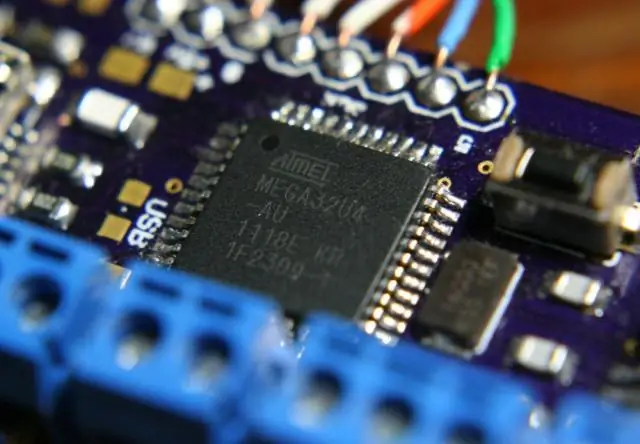

Die Aufgabe eines Interrupts besteht darin, sicherzustellen, dass der Prozessor schnell auf wichtige Ereignisse reagiert. Wenn ein bestimmtes Signal erkannt wird, unterbricht ein Interrupt (wie der Name schon sagt) alles, was der Prozessor tut, und führt einen Code aus, der darauf ausgelegt ist, auf jeden externen Stimulus zu reagieren, der dem Arduino zugeführt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Nachteile von Computernetzwerken Netzwerkkosten. Die Kosten für die Implementierung des Netzwerks einschließlich Verkabelung und Hardware können teuer sein. Sicherheitsbedenken. Einer der Hauptnachteile von Computernetzwerken sind Sicherheitsprobleme. Viren und Malware. Mangel an Robustheit. Benötigt einen effizienten Handler. Mangelnde Unabhängigkeit. Zuletzt bearbeitet: 2025-06-01 05:06

Ein 'Knoten' ist in diesem Zusammenhang einfach ein HTML-Element. Das „DOM“ist eine Baumstruktur, die den HTML-Code der Website darstellt, und jedes HTML-Element ist ein „Knoten“. Siehe Dokumentobjektmodell (DOM). Genauer gesagt ist "Node" eine Schnittstelle, die von mehreren anderen Objekten implementiert wird, einschließlich "Dokument" und "Element". Zuletzt bearbeitet: 2025-01-22 17:01

Informationen zu Remote Monitoring Remote Monitoring (auch als RMON abgekürzt) bezieht sich auf die Spezifikation, die MSPs hilft, die Netzwerkaktivitäten ihrer Clients zu überwachen, indem sie Remote-Geräte verwenden, die als Probes oder Monitors bezeichnet werden. Dies hilft MSPs, eine effiziente Kontrolle und Verwaltung der Netzwerkinfrastruktur sicherzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie ein Objekt mit der forin-Schleife durchlaufen, müssen Sie überprüfen, ob die Eigenschaft zum Objekt gehört. Sie können dies mit hasOwnProperty tun. Der bessere Weg, Objekte zu durchlaufen, besteht darin, das Objekt zuerst in ein Array zu konvertieren. Dann durchlaufen Sie das Array. Schlüssel. Werte. Einträge. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können Ihren Herzschlag manuell überprüfen, indem Sie die folgenden Schritte ausführen: Greifen Sie über das Zifferblatt der AppleWatch auf Glances zu, indem Sie nach oben wischen. Wischen Sie nach links oder rechts durch die Blicke, bis Sie den Heartbeat gefunden haben. Warten Sie etwa 10-20 Sekunden, während die Uhr Ihre Herzfrequenz misst und anzeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Shallow Copy ist eine bitweise Kopie eines Objekts. Es wird ein neues Objekt erstellt, das eine exakte Kopie der Werte des ursprünglichen Objekts enthält. Wenn eines der Felder des Objekts Referenzen auf andere Objekte sind, werden nur die Referenzadressen kopiert, d. h. nur die Speicheradresse wird kopiert. Zuletzt bearbeitet: 2025-01-22 17:01

Wird mir für die Änderung meines Tarifs oder meiner Minuten, Nachrichten oder Datenkontingente eine Gebühr berechnet? Nein, es fallen keine Kosten für die Änderung Ihres Plans oder Ihrer Freibeträge an. Ihre monatlichen Zugangsgebühren, Steuern und Zuschläge können jedoch je nach gewähltem Tarif steigen oder sinken. Zuletzt bearbeitet: 2025-06-01 05:06

Suchen des User Base DN Öffnen Sie eine Windows-Eingabeaufforderung. Geben Sie den folgenden Befehl ein: dsquery user -name - Geben Sie in den LDAP-/Verzeichniseinstellungen von Symantec Reporter, wenn Sie nach einem Benutzerbasis-DN gefragt werden, Folgendes ein: CN=Users,DC=MyDomain,DC=com. Zuletzt bearbeitet: 2025-01-22 17:01

Die bequeme Option: USB-WLAN-Adapter Einfach in Ihren Desktop oder Laptop einstecken. Möglicherweise müssen Sie einige Treiber installieren, um es zum Laufen zu bringen, aber danach sollte es eine einfache Plug-and-Play-Routine sein, Ihrem System drahtlose Fähigkeiten zu verleihen. Zuletzt bearbeitet: 2025-01-22 17:01

Hinterhauptslappen – Dieser Abschnitt befindet sich am Hinterkopf, nimmt etwa 20 % der Gesamtkapazität des Gehirns ein und ist für das Sehen und die Fähigkeit verantwortlich, Szenen zu visualisieren, die noch nie zuvor gesehen wurden. Zuletzt bearbeitet: 2025-01-22 17:01

Die Definition des UNIX-Zeitstempels ist zeitzonenunabhängig. Der Zeitstempel ist die Anzahl der Sekunden (oder Millisekunden), die seit einem absoluten Zeitpunkt, Mitternacht des 1. Januar 1970 in UTC-Zeit, verstrichen sind. Unabhängig von Ihrer Zeitzone repräsentiert ein Zeitstempel einen Moment, der überall gleich ist. Zuletzt bearbeitet: 2025-01-22 17:01

Um das Zurücksetzen rückgängig zu machen, führen Sie git reset HEAD@{1} (oder git reset d27924e) aus. Wenn Sie jedoch seitdem einige andere Befehle ausgeführt haben, die HEAD aktualisieren, steht der gewünschte Commit nicht ganz oben in der Liste und Sie müssen das Reflog durchsuchen. Zuletzt bearbeitet: 2025-01-22 17:01

Handys haben Sender mit geringer Leistung. Viele Handys haben zwei Signalstärken: 0,6 Watt und 3 Watt (zum Vergleich: Die meisten CB-Funkgeräte senden mit 4 Watt). Zuletzt bearbeitet: 2025-01-22 17:01

Beste Budget-Reisestative Sirui T-1205X – Stativ mit dem besten Preis-Leistungs-Verhältnis. Manfrotto Befree – Superleichtes Stativ. 3 Legged Thing Leo – Das stabilste Reisestativ. Joby GorillaPod 5K – Top Reise-Vlogging-Stativ. RRS TQC-14 – Professionelles Reisestativ. Gitzo Series 1 Traveller – Stativ mit dem besten Design. Zuletzt bearbeitet: 2025-06-01 05:06

Der ETag-HTTP-Antwortheader ist ein Bezeichner für eine bestimmte Version einer Ressource. Es macht Caches effizienter und spart Bandbreite, da ein Webserver keine vollständige Antwort erneut senden muss, wenn sich der Inhalt nicht geändert hat. Zuletzt bearbeitet: 2025-06-01 05:06

Bei der Computerprogrammierung kann eine Datenstruktur zum Speichern von Daten ausgewählt oder entworfen werden, um mit verschiedenen Algorithmen daran zu arbeiten. Jede Datenstruktur enthält Informationen über die Datenwerte, Beziehungen zwischen den Daten und Funktionen, die auf die Daten angewendet werden können. Zuletzt bearbeitet: 2025-01-22 17:01

Dies sind die vier Hauptgründe, warum Menschen auf Serverless umsteigen: Es skaliert automatisch mit der Nachfrage. Es reduziert die Serverkosten erheblich (70-90%), da Sie nicht für Leerlauf zahlen. es eliminiert die Serverwartung. Zuletzt bearbeitet: 2025-01-22 17:01

Google AutoML ist eine gute Möglichkeit, zwischen vielen Modellen zu suchen, um das beste auszuwählen. Sie brauchen immer noch Leute, die einen Großteil der Arbeit meiner Machine-Learning-Experten in Unternehmen erledigen. Entwerfen Sie neue Algorithmen: Es gibt viele Dinge, zu denen aktuelle Machine-Learning- und Deep-Learning-Algorithmen nicht in der Lage sind. Zuletzt bearbeitet: 2025-06-01 05:06

Microsoft hat SQL Server für MacOS- und Linux-Systeme verfügbar gemacht. Dies wird ermöglicht, indem SQL Server aus einem Docker-Container ausgeführt wird. Daher ist es nicht erforderlich, eine virtuelle Maschine mit Windows zu installieren (was vor SQLServer 2017 die einzige Möglichkeit war, SQL Server auf einem Mac auszuführen). Zuletzt bearbeitet: 2025-01-22 17:01

Um eine RHIA-Zertifizierung zu erhalten, müssen Einzelpersonen 1) einen von der Commission on Accreditation for Health Informatics and Information Management Education (CAHIIM) akkreditierten Bachelor-Studiengang in Gesundheitsinformationsmanagement oder Gesundheitsinformationstechnologie (HIT) auf dem Campus, Online oder Hybrid absolvieren. , oder 2) Absolvent. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Außerdem, wie verwende ich AWS mit IoT? Erste Schritte mit AWS IoT Melden Sie sich bei der AWS IoT-Konsole an. Registrieren Sie ein Gerät in der Registrierung. Konfigurieren Sie Ihr Gerät. Anzeigen von Geräte-MQTT-Nachrichten mit dem AWS IoT MQTT-Client.. Zuletzt bearbeitet: 2025-01-22 17:01

Ist mein Telefon kompatibel? Um zu überprüfen, ob Ihr Mobiltelefon mit Sprint kompatibel ist, suchen Sie Ihre IMEI-Nummer und geben Sie sie auf der Sprint-Website ein. Sprint bestätigt, ob Sie Ihr Mobiltelefon mit seiner SIM-Karte verwenden können. Beachten Sie, dass Ihr Telefon sowohl mit dem Sprint-Netzwerk kompatibel als auch entsperrt sein muss. Zuletzt bearbeitet: 2025-01-22 17:01

Die folgenden Schritte führen Sie durch den Prozess: Melden Sie sich als Oracle-Softwarebesitzer an. Gehen Sie zu einer Eingabeaufforderung. Geben Sie dbca ein. Sie sehen einen Begrüßungsbildschirm und einen weiteren Bildschirm mit Optionen. Wählen Sie die Option Datenbank erstellen aus. Wählen Sie die Option Erweitert. Weiter klicken. Wählen Sie die Option Benutzerdefinierte Datenbank aus. Weiter klicken. Zuletzt bearbeitet: 2025-01-22 17:01

6 Möglichkeiten, Ihre IP-Adresse zu verbergen Holen Sie sich eine VPN-Software. Verwenden Sie einen Proxy – langsamer als VPN. Verwenden Sie TOR – KOSTENLOS. Mobiles Netzwerk verwenden – Langsam und nicht verschlüsselt. Mit öffentlichem WLAN verbinden – nicht sicher. Rufen Sie Ihren Internetdienstanbieter an. Verstecken Sie Ihren Standort. IP-Beschränkungen umgehen. Zuletzt bearbeitet: 2025-06-01 05:06

Saavn, eine der führenden Online-Musik-Streaming-Apps, heißt jetzt JioSaavn. Die Jio Music App hingegen wurde umbenannt. Als kostenloses Geschenk können die Jio-Kunden jetzt 90 Tage lang die Premium-Mitgliedschaft JioSaavn Pro gemäß der App-Liste im App Store nutzen. Zuletzt bearbeitet: 2025-01-22 17:01

101 Geschäfte. Zuletzt bearbeitet: 2025-01-22 17:01

Entwickler: Microsoft. Zuletzt bearbeitet: 2025-01-22 17:01

Eines der am häufigsten verwendeten Protokolle für die Autorisierung ist OAuth2. AWS API Gateway bietet integrierte Unterstützung für sichere APIs mit AWS Cognito OAuth2-Bereichen. AWS Cognito gibt eine Token-Validierungsantwort zurück. Wenn das Token gültig ist, validiert API Gateway den OAuth2-Bereich im JWT-Token und den API-Aufruf ALLOW oder DENY. Zuletzt bearbeitet: 2025-01-22 17:01

Aus Wikipedia, der freien Enzyklopädie. Slony-I ist ein asynchrones Master-Slave-Replikationssystem für das PostgreSQL-DBMS, das Kaskadierung und Failover unterstützt. Asynchron bedeutet, dass eine Datenbanktransaktion, die an den Master-Server übergeben wurde, noch nicht garantiert in den Slaves verfügbar ist. Zuletzt bearbeitet: 2025-01-22 17:01

In einer Produktionsumgebung erleichtert Docker das Erstellen, Bereitstellen und Ausführen von Anwendungen in Containern. Aus diesem Grund sollten Docker-Images, die für die Produktion geeignet sind, nur das Nötigste installiert haben. Es gibt mehrere Möglichkeiten, die Größe von Docker-Images zu verringern, um sie für die Produktion zu optimieren. Zuletzt bearbeitet: 2025-01-22 17:01

Fluke 115 True RMS Digitalmultimeter Modell: 115 | Bestellnummer: 115/EFSP Verkaufspreis 179,99 USD Regulärer Preis 199,99 USD Verfügbarkeit 63 auf Lager. Zuletzt bearbeitet: 2025-06-01 05:06

Schritt für Schritt: So fügen Sie Redux zu einer React-App hinzu Schritt 1: Importieren Sie Redux NPM-Pakete. Schritt 2: Erstellen Sie einen Reduzierer. Schritt 2: Erstellen Sie einen Redux-Store. Schritt 3: Umschließen Sie die Haupt-App-Komponente mit dem Anbieter. Schritt 4: Erstellen und verbinden Sie eine Containerkomponente. Schritt 5: Wählen Sie den Status aus dem Redux Store aus und transformieren Sie ihn. Schritt 6: Verwenden Sie den Status in der Präsentationskomponente. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können Ihre Briefkastensperre ersetzen. Öffne den Briefkasten, um Zugang zur Rückseite des Schlosses zu erhalten. Entfernen Sie die Mutter oder den Clip, der das Schloss festhält. Schrauben Sie den Schließnocken auf der Rückseite des Schlosses mit einem Schraubendreher ab. Schrauben Sie den Nocken in das neue Schloss auf der Rückseite. Zuletzt bearbeitet: 2025-01-22 17:01

Lecter fragt Clarice, warum sie ihn "Buffalo Bill" nennen. Clarice erwähnt, dass der Spitzname in Kansas City Homicide begann und sie sagen, dass er "ihre Höcker häutet". Lecter fragt Clarice, was sie denkt, und fordert ihren "Scharfsinn" heraus. Zuletzt bearbeitet: 2025-01-22 17:01

12 beste Rauschunterdrückungssoftware im Jahr 2019 Adobe Photoshop. Die beste Rauschunterdrückungssoftware für die Fotografie. Adobe-Lightroom. Eine Software zur Rauschunterdrückung für die Arbeit mit Porträts. Skylum-Leuchte. Beste Rauschunterdrückungssoftware für Mac mit einer kostenlosen Testversion. Lärm Ninja. DxO Optics Pro 11 Elite. Rauschunterdrücker Pro. Capture One. Adobe Camera RAW. Zuletzt bearbeitet: 2025-06-01 05:06

Ein regulärer Ausdruck ist ein Objekt, das ein Muster von Zeichen beschreibt. Reguläre Ausdrücke werden verwendet, um Mustervergleichs- und "Suchen-und-Ersetzen"-Funktionen für Text auszuführen. Zuletzt bearbeitet: 2025-01-22 17:01

Der beliebteste Hack war „Long Polling“– Beim Long Polling wird im Wesentlichen eine HTTP-Anfrage an einen Server gestellt und dann die Verbindung offen gehalten, damit der Server zu einem späteren Zeitpunkt (wie vom Server festgelegt) antworten kann. Jede Sekunde eine sehr kurze Nachricht vom Server ausgeben (Quelle). Zuletzt bearbeitet: 2025-01-22 17:01