Markdown ist eine einfach zu lesende, einfach zu schreibende Syntax zum Formatieren von Nur-Text. Wir haben einige benutzerdefinierte Funktionen hinzugefügt, um GitHub Flavored Markdown zu erstellen, der verwendet wird, um Prosa und Code auf unserer Website zu formatieren. Zuletzt bearbeitet: 2025-01-22 17:01

2 Alternativ drücken Sie die Tastenkombination 'F'. 3 Klicken Sie in der Ordnerliste mit der rechten Maustaste auf eine Nachricht und wählen Sie „Weiterleiten“. 4 Geben Sie einen Empfänger und optionalen Inhalt ein und klicken Sie auf „Senden“. 5 Um mehrere Nachrichten gleichzeitig weiterzuleiten, verwenden Sie ein E-Mail-Programm. Zuletzt bearbeitet: 2025-01-22 17:01

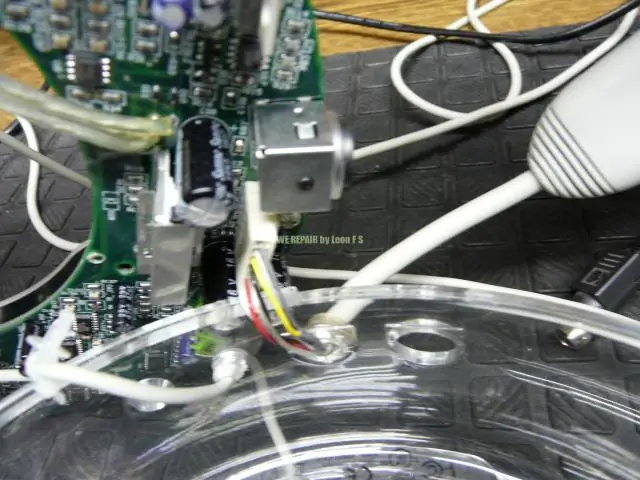

Schließen Sie die Lautsprecher an den MP3-Player an. Stecken Sie das 3,5-mm-TRS-Kabel in die Kopfhörerbuchse des MP3-Players. Wenn Sie einen Adapter verwenden, schließen Sie die Kabel des Lautsprechers an den Adapter an und stecken Sie den TRSend in die Kopfhörerbuchse. Spielen Sie die Musik über die Lautsprecher ab, indem Sie auf dem MP3-Player auf 'Play' drücken. Zuletzt bearbeitet: 2025-01-22 17:01

fünf Tage Wie lange sollte ein Fitbit-Blaze-Akku halten? Gerätename Batterielebensdauer Fitbit Ace-Serie Fitbit Alta Fitbit Blaze Fitbit Charge 2Fitbit Flex 2 Fitbit Ionic* Fitbit Inspire-Serie Bis zu 5 Tage Fitbit Alta HR Fitbit Charge 3 Bis zu 7 Tage Fitbit One Bis zu 2 Wochen Fitbit-Reißverschluss Bis zu 6 Monaten Wissen Sie auch, wie ich meine Fitbit-Blaze-Batterie länger halten kann?. Zuletzt bearbeitet: 2025-01-22 17:01

Schrauben Sie das Kabel mit der Einzelverschraubung in das Ende des Splitters. Schrauben Sie ein Ende eines neuen Kabels in einen der Ausgänge des Splitters und verbinden Sie es mit Ihrem Fernseher. Schrauben Sie das andere Kabel in den anderen Ausgang des Splitters und verbinden Sie es mit Ihrem Kabelmodem. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie jedoch möchten, dass die Aktionsmethoden nur für authentifizierte und autorisierte Benutzer verfügbar sind, müssen Sie den Autorisierungsfilter in MVC verwenden. Der Autorisierungsfilter bietet zwei integrierte Attribute wie Authorize und AllowAnonymous, die wir gemäß unseren Geschäftsanforderungen verwenden können. Zuletzt bearbeitet: 2025-06-01 05:06

Das erste wahre Alphabet ist die griechische Schrift, die seit 800 v. Chr. konsequent Vokale darstellt. Das lateinische Alphabet, ein direkter Nachkomme, ist das mit Abstand am häufigsten verwendete Schriftsystem. Zuletzt bearbeitet: 2025-01-22 17:01

Die App erfordert eine funktionierende Telefonnummer, um Ihr Konto zu registrieren, und das kann Sie für Belästigungen und sogar Hacker öffnen. Glücklicherweise gibt es eine Möglichkeit, Signal zu verwenden, ohne persönliche Daten preiszugeben, obwohl dies möglicherweise eine angemessene Menge an Beinarbeit erfordert, je nachdem, ob Sie Android oder iOS verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Amazon Web Services (AWS) ist Marktführer bei IaaS (Infrastructure-as-a-Service) und PaaS (Platform-as-a-Service) für Cloud-Ökosysteme, die sich ohne Bedenken zu einer skalierbaren Cloud-Anwendung zu einer skalierbaren Cloud-Anwendung kombinieren lassen im Zusammenhang mit Infrastrukturbereitstellung (Computer, Speicher und Netzwerk) und -verwaltung. Zuletzt bearbeitet: 2025-01-22 17:01

Der Fehler 401 Unauthorized ist ein HTTP-Statuscode, der bedeutet, dass die Seite, auf die Sie zugreifen wollten, erst geladen werden kann, wenn Sie sich zum ersten Mal mit einer gültigen Benutzer-ID und einem gültigen Kennwort anmelden. Wenn Sie sich gerade angemeldet haben und den Fehler 401 Unauthorized erhalten haben, bedeutet dies, dass die von Ihnen eingegebenen Anmeldeinformationen aus irgendeinem Grund ungültig waren. Zuletzt bearbeitet: 2025-01-22 17:01

7 Antworten. Eine Methode, dies zu tun, besteht darin, alle Ihre div-Tags mit dem Klassen-Wrapper in ein anderes div zu legen. Sie können dann das CSS text-align hinzufügen: center; auf Ihre Wrapper-Klasse und das wird Ihre Kopfzeile zentriert ausrichten. Dies wird in dieser Geige gezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

AngularJS Benutzerdefinierte Modal-Direktive Die benutzerdefinierte Modal-Direktive wird verwendet, um Modals an einer beliebigen Stelle in einer Angular-Anwendung hinzuzufügen, indem das Tag verwendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

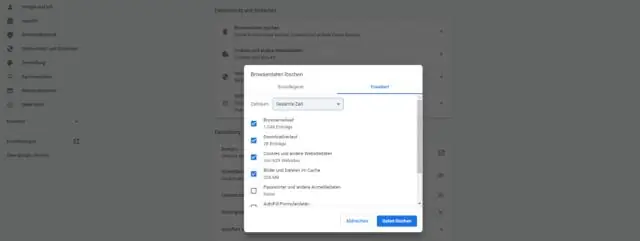

Schritt 1: Öffnen Sie die Systemsteuerung und klicken Sie dann unter Programme auf den Link Programm deinstallieren. Schritt 2: Wählen Sie im Bereich Programme und Funktionen das Programm MicrosoftOffice 2016 aus, klicken Sie mit der rechten Maustaste darauf und wählen Sie dann Deinstallieren aus. Schritt 3: Klicken Sie auf Deinstallieren. Schritt 4: Warten Sie, während Sie Office entfernen. Zuletzt bearbeitet: 2025-01-22 17:01

Eclipse 4.7 (Oxygen) wurde am 28. Juni 2017 veröffentlicht. Siehe Oxygen-Zeitplan. Ein Java 8 oder neueres JRE/JDK ist erforderlich, um alle Oxygen-Pakete basierend auf Eclipse 4.7 auszuführen, einschließlich der Ausführung des Installers. Zuletzt bearbeitet: 2025-01-22 17:01

Wir haben keine Kontrolle über die Lebensdauer Ihres Tiles, die Batterie hält garantiert ein ganzes Jahr ab Aktivierung. Ihre Fliesen sind 12 Monate lang durch unsere sorgenfreie Garantie abgedeckt! Wenn die Batterie Ihres Tile vor Ablauf eines Jahres nach dem Kauf leer ist, ersetzen wir sie kostenlos. Zuletzt bearbeitet: 2025-01-22 17:01

6 Antworten Entfernen Sie die TFS-bezogenen Anmeldeinformationen aus Credential Manager. Fügen Sie im Credential Manager die neuen aktualisierten generischen Credentials für das TFS-Konto hinzu. Schließen Sie alle Visual Studio-Instanzen, löschen Sie %LOCALAPPDATA%. TFS-Caches löschen %LOCALAPPDATA%MicrosoftTeam Foundation7.0Cache. Zuletzt bearbeitet: 2025-01-22 17:01

Hinzufügen eines Rahmens um Text in einem Diagramm Wählen Sie den Text aus, dem Sie einen Rahmen hinzufügen möchten. Wählen Sie im Menü Format die Option Ausgewählter Diagrammtitel. Verwenden Sie im Bereich Rahmen die Dropdown-Liste Stil, um den Linientyp auszuwählen, den Sie für den Rahmen verwenden möchten. Wählen Sie im Bereich Rahmen die Farbe aus, die Sie auf den Rahmen anwenden möchten, indem Sie die Dropdown-Liste Farbe verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Der Hauptspeicher eines Computers wird Random Access Memory genannt. Es wird auch als RAM bezeichnet. Dies ist der Teil des Computers, der Betriebssystemsoftware, Softwareanwendungen und andere Informationen speichert, damit die Zentraleinheit (CPU) bei Bedarf schnellen und direkten Zugriff hat, um Aufgaben auszuführen. Zuletzt bearbeitet: 2025-06-01 05:06

Verbindung 16 ist ein verschlüsseltes, störungsresistentes, knotenloses taktisches digitales Datenverbindungsnetz, das von JTIDS-kompatiblen Kommunikationsendgeräten aufgebaut wird, die Datennachrichten im TADIL J-Nachrichtenkatalog senden und empfangen. Auch kleinere JTIDS-Terminals (Klasse 2) wurden entwickelt. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Pivot-Tabelle ist eine Zusammenfassung Ihrer Daten, verpackt in einem Diagramm, mit dem Sie basierend auf Ihren Informationen über Trends berichten und diese untersuchen können. Pivot-Tabellen sind besonders nützlich, wenn Sie lange Zeilen oder Spalten haben, die Werte enthalten, die Sie benötigen, um die Summen zu verfolgen und leicht miteinander zu vergleichen. Zuletzt bearbeitet: 2025-01-22 17:01

Wischen Sie die Tastatur mit einem sauberen, fusselfreien Mikrofasertuch ab, das nur mit Wasser leicht angefeuchtet ist. Vermeiden Sie, dass Feuchtigkeit direkt in eine der Öffnungen gelangt. Sprühen Sie niemals Wasser direkt auf die Tastatur. Um Schmutz zwischen den Tasten zu entfernen, verwenden Sie eine Dose Druckluft. Zuletzt bearbeitet: 2025-01-22 17:01

Jacob Moreno. Zuletzt bearbeitet: 2025-01-22 17:01

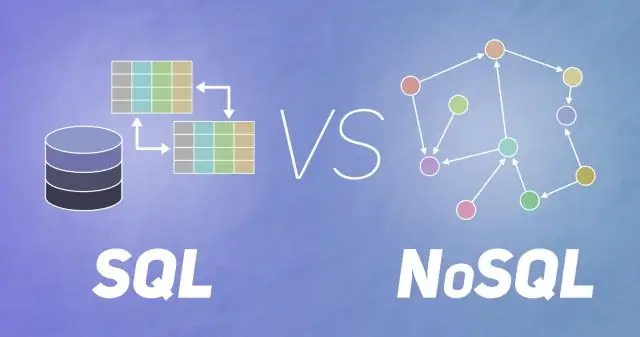

Eine relationale Datenbank bezieht sich auf eine Datenbank, die Daten in einem strukturierten Format unter Verwendung von Zeilen und Spalten speichert. Dies macht es einfach, bestimmte Werte in der Datenbank zu finden und darauf zuzugreifen. Es ist 'relational', weil die Werte in jeder Tabelle miteinander in Beziehung stehen. Tabellen können auch mit anderen Tabellen verknüpft sein. Zuletzt bearbeitet: 2025-01-22 17:01

Nach allem, was wir wissen, bieten DVDs eine hohe Speicherkapazität als CDs bei gleichen Abmessungen. Das Format bietet mehr als das Fünffache der Speicherkapazität herkömmlicher DVDs und kann bis zu 25 GB (Single-Layer-Disc) und 50 GB (Dual-Layer-Disc) aufnehmen. Das neue Format verwendet einen blau-violetten Laser, daher der Name Blu-ray. Zuletzt bearbeitet: 2025-01-22 17:01

Hadoop ist keine Programmiersprache. Hadoop [das Distributed File System [HDFS] und eine Processing Engine [Map Reduce/YARN]] und sein Ökosystem umfasst ein Set von Tools, die ihm bei der Verarbeitung großer Datenmengen helfen. Um an Hadoop arbeiten zu können, benötigen Sie grundlegende Java- und Informatikkenntnisse. Zuletzt bearbeitet: 2025-01-22 17:01

Roku verfügt zwar nicht über ein Tool zum Nachverfolgen verlorener oder gestohlener Geräte, wir empfehlen jedoch, die folgenden Vorsichtsmaßnahmen zu treffen. Zuletzt bearbeitet: 2025-01-22 17:01

Datenerstellung in SPSS Klicken Sie auf die Registerkarte Variablenansicht. Geben Sie den Namen für Ihre erste Variable in die Spalte Name ein. Klicken Sie auf die Registerkarte Datenansicht. Jetzt können Sie Werte für jeden Fall eingeben. Wiederholen Sie diese Schritte für jede Variable, die Sie in Ihr Dataset aufnehmen möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Aktives NFC, das derzeit auf vielen Android-Geräten sowie den neuen Apple-Geräten zum Einsatz kommt, kann Daten senden und empfangen. Eine Hauptanwendung von NFC ist das Speichern und Übertragen von Kontakt- oder Kreditkarteninformationen. Mit Apps wie Google Wallet auf Android-Telefonen können Sie einfach auf Ihr Gerät tippen, um in Geschäften zu bezahlen. Zuletzt bearbeitet: 2025-01-22 17:01

Computerspeicher ist ein temporärer Speicherbereich. Es enthält die Daten und Anweisungen, die die Central Processing Unit (CPU) benötigt. Bevor ein Programm ausgeführt werden kann, wird das Programm aus dem Speicher in den Speicher geladen. Dies ermöglicht der CPU einen direkten Zugriff auf das Computerprogramm. Speicher wird in allen Computern benötigt. Zuletzt bearbeitet: 2025-06-01 05:06

Anschließen des Druckers über USB Stellen Sie sicher, dass der Drucker ausgeschaltet ist. Schalten Sie den Computer ein und starten Sie Windows. Entfernen Sie die Dichtung am USB-Steckplatz an der Rückseite des Druckers und stecken Sie dann den Sechskantstecker (Typ B) des USB-Kabels fest in den Steckplatz. Stecken Sie den rechteckigen (Typ A) Stecker des USB-Kabels fest in den USB-Steckplatz des Computers. Zuletzt bearbeitet: 2025-01-22 17:01

Trotz dieser Behauptungen zeigt Google Google-Inhalte tatsächlich auf der ersten Seite an, während konkurrierende Suchmaschinen dies nicht wesentlich seltener tun als Microsofts Bing, das Microsoft-Inhalte anzeigt, wenn Konkurrenten dies nicht tun. Dies deutet darauf hin, dass Google, soweit es eine „Voreingenommenheit“gibt, weniger voreingenommen ist als sein Hauptkonkurrent. Zuletzt bearbeitet: 2025-01-22 17:01

Sie müssen alle Telefone, Tablets, Laptops und E-Reader in Ihrem aufgegebenen Gepäck verstauen, wenn sie größer als 16 x 9,3 x 1,5 cm sind. Bei allen anderen Flügen dürfen Sie Ihr Handy, Laptop, Tablet und E-Reader im Handgepäck mitnehmen. Zuletzt bearbeitet: 2025-01-22 17:01

Alpine Linux basiert auf musl libc und busybox. Dies macht es kleiner und ressourceneffizienter als herkömmliche GNU/Linux-Distributionen. Ein Container benötigt nicht mehr als 8 MB und eine minimale Installation auf Festplatte benötigt etwa 130 MB Speicherplatz. Zuletzt bearbeitet: 2025-06-01 05:06

Der Logikunterricht wird normalerweise in der Philosophieabteilung an Colleges oder Universitäten unterrichtet und behandelt typischerweise die Syntax und Semantik formaler Modelle deduktiver und induktiver Inferenz. Im Grundstudium beschränkt sich dies in der Regel auf Aussagenlogik und Prädikatenkalkül erster Ordnung. Zuletzt bearbeitet: 2025-01-22 17:01

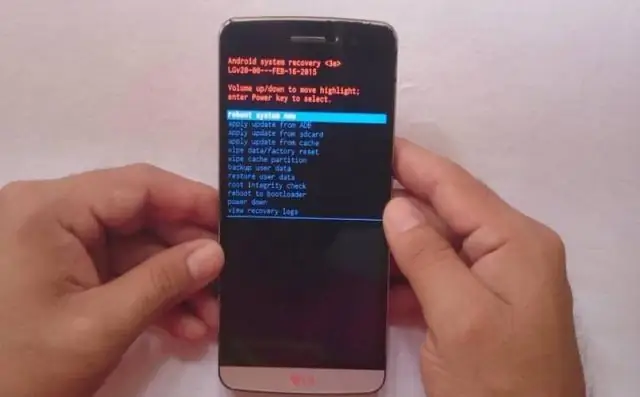

Auf einem LG Android-Telefon ist das Cliptray ein Speicher- oder Speicherbereich, in dem Sie kleine Elemente speichern können. Es kann nicht direkt darauf zugegriffen oder geöffnet werden, da es keine App ist, aber Sie können darauf gespeicherte Elemente abrufen, indem Sie lange auf einen leeren Bereich eines Textfelds drücken und dann auf Paste klopfen. Zuletzt bearbeitet: 2025-01-22 17:01

Also, kurz gesagt – nein, eine Xeon-CPU lohnt sich für Spiele einfach nicht. Sie sind extrem leistungsstarke CPUs, die für anspruchsvolle Rechenaufgaben und schweres Multitasking entwickelt wurden, die weder in einem Gaming-PC, sondern in einer Workstation oder einem Server erforderlich sind. Zuletzt bearbeitet: 2025-06-01 05:06

Verwenden Sie eine Tastenkombination, um zwischen dem Vollbild- und dem normalen Anzeigemodus zu wechseln. Wenn der Bildschirmplatz knapp ist und Sie nur SecureCRT auf Ihrem Bildschirm benötigen, drücken Sie ALT+ENTER (Windows) oder COMMAND+ENTER (Mac). Die Anwendung wird auf den Vollbildmodus erweitert, wobei die Menüleiste, die Symbolleiste und die Titelleiste ausgeblendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Wasserbeständigkeit Die Casio F-91W ist nicht bis zu einer Tiefe wasserdicht, sondern bis zu einer Tiefe von ca. 5 m wasserdicht. Das reicht aus, um im Regen zu tragen, schwimmen zu gehen, einen Fluss zu überqueren, sich die Hände zu waschen oder sogar täglich zu duschen. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen Sie ein neues Repository auf GitHub. Öffnen Sie TerminalTerminalGit-Bash. Ändern Sie das aktuelle Arbeitsverzeichnis in Ihr lokales Projekt. Initialisieren Sie das lokale Verzeichnis als Git-Repository. Fügen Sie die Dateien in Ihrem neuen lokalen Repository hinzu. Commit für die Dateien, die Sie in Ihrem lokalen Repository bereitgestellt haben. Zuletzt bearbeitet: 2025-01-22 17:01

JNCIP-SEC ist eine Voraussetzung für den JuniperNetworks Certified Expert Security (JNCIE-SEC), die fortschrittlichste Zertifizierung im Security Track. Die JNCIE-SEC identifiziert Fachleute, die Junos-basierte Sicherheitsplattformen implementieren, konfigurieren, verwalten und Fehler beheben. Zuletzt bearbeitet: 2025-01-22 17:01