Ein Feld ist eine Klasse, Schnittstelle oder Aufzählung mit einem zugehörigen Wert. Methoden in der java. lang. reflektieren. Die Feldklasse kann Informationen über das Feld abrufen, z. B. seinen Namen, Typ, Modifikatoren und Anmerkungen. Zuletzt bearbeitet: 2025-01-22 17:01

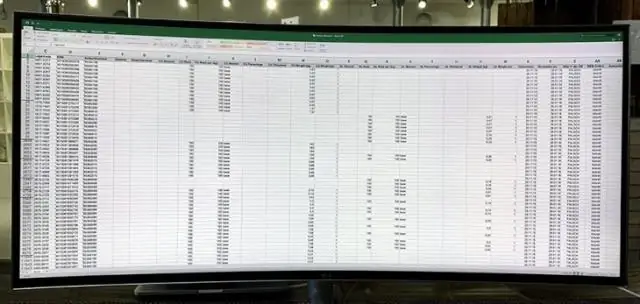

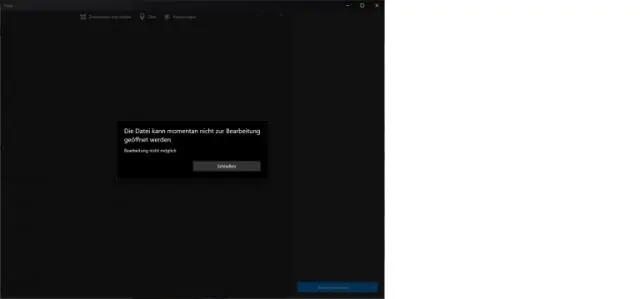

Öffnen Sie die Excel-Datei, in der Sie Blätter aus anderen Arbeitsmappen zusammenführen möchten, und gehen Sie wie folgt vor: Drücken Sie Alt + F8, um das Dialogfeld Makro zu öffnen. Wählen Sie unter Makroname MergeExcelFiles aus, und klicken Sie auf Ausführen. Das Standard-Explorer-Fenster wird geöffnet, Sie wählen eine oder mehrere Arbeitsmappen aus, die Sie kombinieren möchten, und klicken auf Öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

Logische Organisation - Prozesse bestehen aus Modulen oder unterschiedlicher Größe, Module unabhängig zusammengestellt, Module mit unterschiedlichem Schutzbedarf bis hin zum Grad der gemeinsamen Nutzung. Physische Organisation – typischerweise eine zweistufige Organisation: Hauptspeicher und Sekundärspeicher. Zuletzt bearbeitet: 2025-01-22 17:01

AWS Config ist ein Service, mit dem Sie die Konfigurationen Ihrer AWS-Ressourcen bewerten, prüfen und bewerten können. Config überwacht und zeichnet Ihre AWS-Ressourcenkonfigurationen kontinuierlich auf und ermöglicht es Ihnen, die Auswertung aufgezeichneter Konfigurationen mit den gewünschten Konfigurationen zu automatisieren. Zuletzt bearbeitet: 2025-01-22 17:01

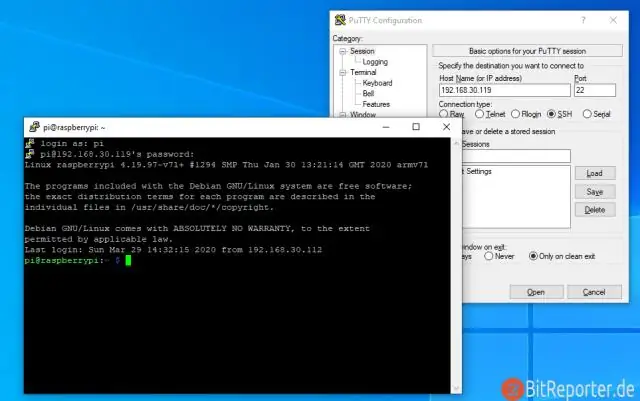

So verwenden Sie SSH mit X-Weiterleitung in PuTTY für Windows: Starten Sie Ihre X-Serveranwendung (z. B. Xming). Stellen Sie sicher, dass in Ihren Verbindungseinstellungen für das Remote-System X11-Weiterleitung aktivieren ausgewählt ist; im Fenster 'PuTTYConfiguration' siehe Verbindung > SSH >X11. Öffnen Sie eine SSH-Sitzung zum gewünschten Remote-System:. Zuletzt bearbeitet: 2025-01-22 17:01

Neue Daten in ein Modell zu übertragen ist einfacher als mit youngink. Verwenden Sie einen der folgenden Ansätze, um Ihre Daten hinzuzufügen: Klicken Sie auf Power Pivot > Zum Datenmodell hinzufügen. Klicken Sie auf Einfügen > PivotTable, und aktivieren Sie dann Diese Daten zum Datenmodell hinzufügen im Dialogfeld PivotTable erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Müssen Sie für Microsoft Word bezahlen? Nein! Es ist eine gute Nachricht, dass Microsoft Word und andere Office-Apps kostenlos online verfügbar sind, da Sie für die Grundfunktionen nicht bezahlen müssen. Wenn Sie Office Online noch nie ausprobiert haben, sollten Sie es testen, um zu sehen, ob es für Ihre Anforderungen geeignet ist. Zuletzt bearbeitet: 2025-01-22 17:01

Indexing Service (ursprünglich IndexServer genannt) war ein Windows-Dienst, der einen Index der meisten Dateien auf einem Computer verwaltete, um die Suchleistung auf PCs und Unternehmenscomputernetzwerken zu verbessern. Es aktualisierte Indizes ohne Benutzereingriff. In Windows7 wurde es durch einen neueren Windows Searchindexer ersetzt. Zuletzt bearbeitet: 2025-01-22 17:01

SGO bedeutet "Let's Go" Jetzt wissen Sie also - SGO bedeutet "Let's Go" - danken Sie uns nicht. YW! Was bedeutet SGO? SGO ist ein Akronym, eine Abkürzung oder ein umgangssprachliches Wort, das oben erklärt wird, wo die SGO-Definition angegeben ist. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden Sie eine (gute) Dokumentvorlage für Anforderungen. Organisieren Sie in einer hierarchischen Struktur. Verwenden Sie Identifikatoren zu Ihrem Vorteil. Standardisieren Sie Ihre Anforderungen Dokumentsprache. Seien Sie konsequent mit Imperativen. Stellen Sie sicher, dass jede Anforderung testbar ist. Schreiben Sie funktionale Anforderungen so, dass sie implementierungsneutral sind. Zuletzt bearbeitet: 2025-01-22 17:01

R wurde in erster Linie als Werkzeug für die statistische Analyse und das schnelle Prototyping eines Datenanalyseproblems entwickelt. Python hingegen wurde als moderne objektorientierte Allzwecksprache im Sinne von C++ oder Java entwickelt, jedoch mit einer einfacheren Lernkurve und einem flexibleren Verhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Verbinden Sie sich mit dem SQL-Server über SSMS Als nächstes wählen Sie im Menü Verbinden unter dem Objekt-Explorer die Datenbank-Engine… Geben Sie dann die Informationen für den Servernamen (localhost), die Authentifizierung (SQL Server-Authentifizierung) und das Kennwort für den Sauser ein und klicken Sie auf die Schaltfläche Verbinden, um eine Verbindung zum SQL-Server herzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

So konvertieren Sie eine AAC-Musikdatei in das MP3-Format iniTunes: Wählen Sie die Songs aus, die Sie in MP3 konvertieren möchten. Gehen Sie zum Menü Datei. Wählen Sie Konvertieren. Wählen Sie MP3-Version erstellen. Warten Sie, während die Dateien konvertiert werden. Wenn die Konvertierung von AAC in MP3 abgeschlossen ist, enthält die iTunes-Bibliothek eine Kopie des Songs in jedem Format. Zuletzt bearbeitet: 2025-01-22 17:01

Socket- und ServerSocket-Klassen werden für die verbindungsorientierte Socket-Programmierung verwendet, und die DatagramSocket- und DatagramPacket-Klassen werden für die verbindungslose Socket-Programmierung verwendet. Die Client-Insocket-Programmierung muss zwei Informationen kennen: IP-Adresse des Servers und. Port-Nummer. Zuletzt bearbeitet: 2025-01-22 17:01

Benennen Sie die Exchange 2016-Datenbank von GUI-Anmeldung in Exchange Admin Center um. Navigieren Sie zu Exchange Admin Center –> Server –> Datenbanken. Wählen Sie die Datenbank aus und klicken Sie auf Bearbeiten. Zuletzt bearbeitet: 2025-06-01 05:06

Erstellen Sie Ihre eigenen Handschrift-Fonts - FreePreview YourFonts.com ist ein Online-Font-Generator, mit dem Sie Ihre eigenen OpenType-Fonts innerhalb weniger Minuten erstellen können. Machen Sie Ihre eigene Handschrift als Schriftart! Nur 9,95 USD (plus 5,00 USD, wenn Sie beide Vorlagenseiten hochladen) - kaufen Sie nur, wenn Sie zufrieden sind. Zuletzt bearbeitet: 2025-01-22 17:01

8 Antworten. UTF-8 ist eine Multibyte-Codierung, die jedes Unicode-Zeichen darstellen kann. ISO 8859-1 ist eine Single-Byte-Codierung, die die ersten 256 Unicode-Zeichen darstellen kann. Beide codieren ASCII genau gleich. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Safari langsam ist, nicht mehr reagiert, unerwartet beendet wird oder andere Probleme hat. Das Problem kann durch eine Safari-Erweiterung, ein Internet-Plug-In oder ein anderes Add-On verursacht werden. Wenn Sie Add-Ons installiert haben, könnte ein Add-On das Problem verursachen. Zuletzt bearbeitet: 2025-01-22 17:01

Welcher Drucker hat die günstigsten Tintenpatronen2019 Canon PIXMA MX922. Der Canon PIXMA MX922 ist einer der beliebtesten Drucker auf dem Markt, er verfügt über viele großartige Funktionen und bringt Wireless-Funktionen in Ihr Heimbüro. Epson Expression ET-2750 EcoTank. HP Envy 4520. Brother MFC-J480DW. CANON PIXMA iX6820. HP ENVY 7640. HP OfficeJet Pro 6968. Zuletzt bearbeitet: 2025-01-22 17:01

Das Token ist eine Textzeichenfolge, die im Anforderungsheader enthalten ist. Wählen Sie auf der Registerkarte Autorisierung anfordern in der Dropdown-Liste Typ die Option Inhabertoken aus. Geben Sie im Feld Token Ihren API-Schlüsselwert ein – oder speichern Sie ihn für zusätzliche Sicherheit in einer Variablen und verweisen Sie auf die Variable mit dem Namen. Zuletzt bearbeitet: 2025-01-22 17:01

Prä- ein Präfix, das ursprünglich in Lehnwörtern aus dem Lateinischen vorkommt, wo es „vor“bedeutet (ausschließen; verhindern); frei als Präfix verwendet, mit den Bedeutungen „vor“, „vor“, „früh“, „vorher“, „vor“, „vor“und mit anderen bildlichen Bedeutungen (Vorschule; Vorkrieg; Vorauszahlung; präoral; präfrontal). Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Lean Six Sigma auf Unternehmen angewendet wird, ergeben sich erhebliche Vorteile in Bezug auf kürzere Durchlaufzeiten, Kostensenkung und Qualitätssteigerung. Die US-Armee hat Lean Six Sigma für ihren wachsenden Bedarf übernommen, um Zeit-, Geld- und Materialverschwendung zu vermeiden. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Cursor ist ein Zeiger auf diesen Kontextbereich. Oracle erstellt einen Kontextbereich für die Verarbeitung einer SQL-Anweisung, der alle Informationen über die Anweisung enthält. PL/SQL ermöglicht es dem Programmierer, den Kontextbereich durch den Cursor zu steuern. Ein Cursor hält die von der SQL-Anweisung zurückgegebenen Zeilen. Zuletzt bearbeitet: 2025-01-22 17:01

Mit OneDrive Speicherplatz sparen Mit OneDrive Files On-Demand können Sie: Speicherplatz auf Ihrem Gerät sparen, indem Sie Dateien nur online erstellen. Stellen Sie ein, dass Dateien und Ordner immer lokal auf Ihrem Gerät verfügbar sind. Sehen Sie sich wichtige Informationen zu Dateien an, z. B. ob sie freigegeben sind. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist der Zweck des zweiten Schritts des Problemlösungsprozesses: Analyse des Problems?. Zuletzt bearbeitet: 2025-01-22 17:01

Schritt 1: Schreiben Sie ein Basisprogramm in Swift mit Ihrem bevorzugten Editor. Schritt 2: Öffnen Sie „Swift für Windows 1.6“und klicken Sie auf „Datei auswählen“, um Ihre Datei auszuwählen. Schritt 3: Klicken Sie auf 'Compile', um Ihr Programm zu kompilieren. Schritt 4: Klicken Sie auf "Ausführen", um unter Windows auszuführen. Zuletzt bearbeitet: 2025-01-22 17:01

Sie könnten der untergeordneten Komponente zwar einen Verweis hinzufügen, dies ist jedoch keine ideale Lösung, da Sie nur eine Komponenteninstanz anstelle eines DOM-Knotens erhalten würden. Außerdem würde dies nicht mit Funktionskomponenten funktionieren. Wenn Sie React 16.3 oder höher verwenden, empfehlen wir für diese Fälle die Weiterleitung von Refs zu verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie mit der rechten Maustaste auf ein beliebiges Element, für das Sie xpath benötigen, und klicken Sie auf 'Element prüfen' und dann erneut im Inspektor, klicken Sie mit der rechten Maustaste auf das Element und klicken Sie auf 'Xpath kopieren'. Von Chrome: Klicken Sie mit der rechten Maustaste auf "Inspect" auf dem Element, das Sie versuchen, den xpath zu finden. Klicken Sie mit der rechten Maustaste auf den markierten Bereich in der Konsole. Gehe zu xpath kopieren. Zuletzt bearbeitet: 2025-01-22 17:01

In den meisten Big-Data-Kreisen werden diese als die vier V bezeichnet: Volumen, Vielfalt, Geschwindigkeit und Richtigkeit. (Sie könnten einen fünften V-Wert in Betracht ziehen.). Zuletzt bearbeitet: 2025-06-01 05:06

Erstellt eine GUID, die größer ist als jede GUID, die zuvor von dieser Funktion auf einem angegebenen Computer seit dem Start von Windows generiert wurde. NEWSEQUENTIALID ist ein Wrapper über der Windows UuidCreateSequential-Funktion, bei dem ein gewisses Byte-Shuffling angewendet wird. Warnung. Die Funktion UuidCreateSequential weist Hardwareabhängigkeiten auf. Zuletzt bearbeitet: 2025-01-22 17:01

Die Verwendung von 50 gegenüber 60 Hz hat rein historische Gründe, wobei Unternehmen in den USA 60 Hz-Geräte herstellen und Unternehmen in Europa 50 Hz-Geräte herstellen, um ein Monopol zu haben. Diese Rivalität führte zu der Spaltung, die Sie heute sehen. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen Sie den Autor/Ersteller Ihres Dokumentanalyseformulars. Kontext (Ort und Zeitpunkt der Dokumenterstellung) Zielgruppe. Zweck der Dokumenterstellung. Art des Dokuments (Foto, Broschüre, behördliches Dokument, Zeitungsartikel, Tagebucheintrag usw.) Wichtigste im Dokument ausgedrückte Punkte. Zuletzt bearbeitet: 2025-01-22 17:01

Sie haben jedoch auch Steuerelemente zum manuellen Umschalten der Hintergrundbeleuchtung, die jedoch bei älteren Versionen der Surface-Tastatur möglicherweise nicht verfügbar sind. Die ersten beiden Tasten neben der Esc-Taste auf der Tastatur oben, die mit den Funktionstasten F1 und F2, steuern die Hintergrundbeleuchtung der Tastatur auf dem Surface-Gerät. Zuletzt bearbeitet: 2025-01-22 17:01

Conkers sind die Samen der Rosskastanie. Pflücke sie nicht vom Baum, sie werden nicht reif und können in der Mitte noch weich sein. Die Rosskastanie lässt die Conkers auf natürliche Weise zu Boden fallen, wenn sie reif sind (da sagen uns unsere Blockflöten, dass sie ihren ersten reifen Conker des Jahres gesehen haben). Zuletzt bearbeitet: 2025-01-22 17:01

Ein verschachteltes if in C ist eine if-Anweisung, die das Ziel einer anderen if-Anweisung ist. Verschachtelte if-Anweisungen bedeutet eine if-Anweisung innerhalb einer anderen if-Anweisung. Ja, sowohl C als auch C++ ermöglichen es uns, if-Anweisungen in if-Anweisungen zu verschachteln, d. h. wir können eine if-Anweisung in eine andere if-Anweisung einfügen. Zuletzt bearbeitet: 2025-01-22 17:01

Um die Standardeinstellungen für jede neue Arbeitsmappe zu ändern, gehen Sie zur Office-Schaltfläche, wählen Sie "Excel-Optionen" und gehen Sie zum Abschnitt "Beim Erstellen neuer Arbeitsmappen". Wählen Sie die für Sie geeigneten Einstellungen und wenn Sie zufrieden sind, klicken Sie auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Kamera ist ein optisches Instrument, das zum Erfassen von Standbildern oder zum Aufzeichnen von bewegten Bildern verwendet wird, die auf einem physischen Medium wie einem digitalen System oder auf einem fotografischen Film gespeichert sind. Eine Kamera besteht aus einem Objektiv, das das Licht der Szene fokussiert, und einem Kameragehäuse, das den Bilderfassungsmechanismus hält. Zuletzt bearbeitet: 2025-01-22 17:01

So mounten und unmounten Sie das Dateisystem / die Partition unter Linux (Beispiele für Mount-/Umount-Befehle) Mounten Sie eine CD-ROM. Alle Halterungen anzeigen. Mounten Sie alle Dateisysteme, die in /etc/fstab erwähnt werden. Mounten Sie nur ein bestimmtes Dateisystem von /etc/fstab. Zeigen Sie alle gemounteten Partitionen eines bestimmten Typs an. Mounten Sie eine Diskette. Binden Sie Mount-Punkte an ein neues Verzeichnis. Zuletzt bearbeitet: 2025-01-22 17:01

Als AWS-Kunde profitieren Sie von AWS-Rechenzentren und einem Netzwerk, das darauf ausgelegt ist, Ihre Informationen, Identitäten, Anwendungen und Geräte zu schützen. AWS ermöglicht Ihnen die Automatisierung manueller Sicherheitsaufgaben, damit Sie sich auf die Skalierung und Innovation Ihres Unternehmens konzentrieren können. Außerdem zahlen Sie nur für die Dienste, die Sie nutzen. Zuletzt bearbeitet: 2025-06-01 05:06

SCD2: Es behält den vollständigen Verlauf im Ziel bei. Es behält die Geschichte durch Einfügen bei. den neuen Datensatz und die Aktualisierung für jede Änderung. SCD3: Es behält sowohl die aktuellen als auch die vorherigen Werte nur im Ziel bei. Zuletzt bearbeitet: 2025-06-01 05:06