Wenn Sie @Bean verwenden, sind Sie dafür verantwortlich, eine ID bereitzustellen und diese ID aufzurufen, wenn Sie dieses bestimmte Objekt mit der Methode getBean() verwenden möchten. Autowired hilft, den aufrufenden Teil zu vermeiden und gibt ein Objekt jedes Mal zurück, wenn es benötigt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Das Network Time Protocol (NTP) ist ein Protokoll, das verwendet wird, um die Uhr Ihres Linux-Systems mit einer genauen Zeitquelle zu synchronisieren. Es gibt, die es der Öffentlichkeit ermöglichen, sich mit ihnen zu synchronisieren. Sie sind in zwei Typen unterteilt: Stratum 1: NTP-Sites, die eine Atomuhr zum Timing verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Kommunikation – Menschen nutzen das Internet, um miteinander zu kommunizieren. Ohne das Internet wäre es sowohl teurer als auch langsamer, persönliche und berufliche Beziehungen zu pflegen. 3. Unterhaltung – Viele Menschen nutzen das Internet, um sich zu amüsieren und persönliche Interessen zu verfolgen. Zuletzt bearbeitet: 2025-06-01 05:06

Die Sicherungsschicht ist die zweite Schicht im OSI-Modell. Die drei Hauptfunktionen der Sicherungsschicht sind der Umgang mit Übertragungsfehlern, die Regulierung des Datenflusses und die Bereitstellung einer klar definierten Schnittstelle zur Netzwerkschicht. Zuletzt bearbeitet: 2025-01-22 17:01

Der Barnes and Noble Nook-Reader der ersten Generation wird heute offiziell eingestellt. Kunden können jetzt keine neuen Inhalte kaufen, sich mit einem BN.com-Konto registrieren oder sich mit einem NOOK-Konto anmelden. Benutzer haben weiterhin Zugriff auf ihre gekauften Inhalte und können mit dem Querladen von Büchern fortfahren. Zuletzt bearbeitet: 2025-01-22 17:01

Es enthält eine Warteschlange, in der Aufgaben darauf warten, ausgeführt zu werden. Wir können ThreadPoolExecutor verwenden, um einen Thread-Pool in Java zu erstellen. Der Java-Thread-Pool verwaltet die Sammlung von ausführbaren Threads. Die Worker-Threads führen ausführbare Threads aus der Warteschlange aus. Zuletzt bearbeitet: 2025-01-22 17:01

Siebe sollten entweder flach liegend oder aufrecht stehend in einem trockenen Bereich gelagert werden, in dem die Temperatur ziemlich konstant gehalten wird. Um Staub und Schmutz von ihnen fernzuhalten, bedecken Sie den Stapel mit Plastik. Zuletzt bearbeitet: 2025-01-22 17:01

Alle NGINX-Konfigurationsdateien befinden sich im Verzeichnis /etc/nginx/. Die primäre Konfigurationsdatei ist /etc/nginx/nginx. Konf. Konfigurationsoptionen in NGINX werden Direktiven genannt. Direktiven sind in Gruppen organisiert, die als Blöcke oder Kontexte bekannt sind. Zuletzt bearbeitet: 2025-01-22 17:01

Asynchrones Lernen ist ein allgemeiner Begriff, der verwendet wird, um Bildungs-, Unterrichts- und Lernformen zu beschreiben, die nicht am gleichen Ort oder zur gleichen Zeit stattfinden. Digitale und Online-Lernerfahrungen können auch synchron sein. Zuletzt bearbeitet: 2025-06-01 05:06

Ja, Sie benötigen einen Frästisch zusammen mit einer Holzfräse, wenn Sie ein Profi oder ein begeisterter Heimwerker sind, der einige fortgeschrittene Holzprojekte durchführt. Es ist nichts für diejenigen, die eine Holzfräse für kleine Zwecke wie Besäumen oder Schneiden von Kanten verwenden. Sie sollten sich also vor dem Kauf über die Verwendung des Frästischs informieren. Zuletzt bearbeitet: 2025-01-22 17:01

Die Bash-Vervollständigung ist eine Funktionalität, durch die Bash Benutzern hilft, ihre Befehle schneller und einfacher einzugeben. Dies geschieht, indem mögliche Optionen angezeigt werden, wenn Benutzer die Tabulatortaste drücken, während sie einen Befehl eingeben. Zuletzt bearbeitet: 2025-01-22 17:01

Amazon Elastic MapReduce (EMR) ist ein Amazon Web Services (AWS)-Tool für die Verarbeitung und Analyse von Big Data. Amazon EMR bietet den erweiterbaren Low-Configuration-Service als einfachere Alternative zum Betrieb von internem Cluster-Computing. Zuletzt bearbeitet: 2025-01-22 17:01

Interframe-Abstand Datenframes und Remote-Frames werden von vorhergehenden Frames durch ein Bitfeld getrennt, das als Interframe-Abstand bezeichnet wird. Der Interframe-Raum enthält die Bitfelder Intermission und Bus Idle und Suspend Transmission für fehlerbehaftete passive Stationen, die die vorherige Nachricht gesendet haben. Zuletzt bearbeitet: 2025-01-22 17:01

Fügen Sie SQLite/SQL Server Compact Toolbox aus der In Visual Studio 2017 Community hinzu. Gehe zu Tools – Erweiterungen und Updates – klicke auf Online. Suche nach SQLite. Sie sollten die kompakte Sqlite-Toolbox sehen. Zuletzt bearbeitet: 2025-06-01 05:06

Die Note 8 in UCAS-Punkten ist das wert, was ein A-Niveau erreichen würde. Ein Niveau von 60-120 Punkten (?) und die Note 8 sind ungefähr 75, abhängig von Ihrer Note. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist der Unterschied zwischen einer IDE undeinem Editor? Der Begriff „IDE“stammt von der integrierten Entwicklungsumgebung. Es ist als eine Reihe von Werkzeugen gedacht, die alle zusammenarbeiten: Texteditor, Compiler, Build- oder Make-Integration, Debugging usw. Ein Editor ist einfach ein Werkzeug, das zum Bearbeiten von Text entwickelt wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie ein beliebiges Postfach und klicken Sie dann in der linken Seitenleiste auf den Ordner Geschlossen. Scrollen Sie zum Ende des Ordners Geschlossen und klicken Sie dann auf den Link Kürzlich gelöscht. Wenn Sie auf eine Konversation klicken, wird eine Vorschau der gelöschten Nachricht angezeigt. Klicken Sie einfach auf die Schaltfläche Konversation wiederherstellen, um die Konversation wiederherzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

Gson-Instanzen sind Thread-sicher, sodass Sie sie in mehreren Threads frei wiederverwenden können. Sie können eine Gson-Instanz erstellen, indem Sie new Gson() aufrufen, wenn die Standardkonfiguration alles ist, was Sie benötigen. Zuletzt bearbeitet: 2025-01-22 17:01

Per Telefon: Sie können den Status Ihrer Bestellung rund um die Uhr über unseren automatisierten Bestellstatus unter 1-800-433-9014 überprüfen. Sie benötigen Ihre 9-stellige Bestellnummer. Online: Ihr Online-Bestellstatus bietet Ihnen den aktuellsten Status Ihrer Bestellung sowie Zugriff auf wichtige Funktionen, die Ihnen bei der Verwaltung Ihrer Bestellung helfen. Zuletzt bearbeitet: 2025-06-01 05:06

MM Ungefähre Größe In Zoll Genaue Größe In Zoll 11 mm 7/16 Zoll 0,43307 Zoll 12 mm Knapp 1/2 Zoll 0,47244 Zoll 13 mm Etwas über 1/2 Zoll 0,51181 Zoll 14 mm 9/16 Zoll 0,55118 Zoll. Zuletzt bearbeitet: 2025-01-22 17:01

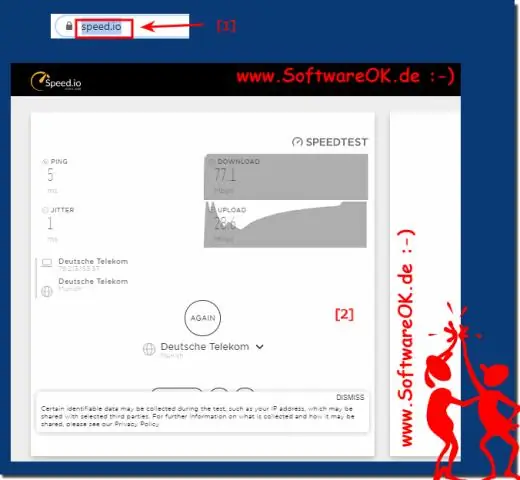

Zwei der häufigsten Ursachen für eine schlechte Internetleistung sind Spyware und Viren. Spyware kann Ihr System verlangsamen, indem sie Ihren Browser stört und Ihre Internetverbindung monopolisiert. Computerviren können auch eine schlechte Internetleistung verursachen. Zuletzt bearbeitet: 2025-01-22 17:01

Schrittweise Anleitungen für Windows Wählen Sie Datei > Neu > Projektsuche für 'Xamarin' oder wählen Sie Mobile aus dem Menü Projekttyp. Wählen Sie einen Projektnamen – im Beispiel wird „AwesomeApp“verwendet: Klicken Sie auf den Projekttyp Leer und stellen Sie sicher, dass Android und iOS ausgewählt sind:. Zuletzt bearbeitet: 2025-06-01 05:06

In der wp-config. php-Datei sehen Sie einen Bereich namens WordPress Database Table Prefix. Sie sehen wp_ als Wert für die Variable table_prefix. Das wp_ ist Standard für alle WordPress-Installationen. Wenn Sie diesen Wert also nicht ändern, kennt jeder Hacker und Dataminer alle Tabellennamen, die für Ihre Website verwendet werden. Zuletzt bearbeitet: 2025-06-01 05:06

Das IOS wird in einem Speicherbereich namens Flash gespeichert. Der Flash ermöglicht die Aktualisierung des IOS oder speichert mehrere IOS-Dateien. In vielen Routerarchitekturen wird das IOS in den RAM kopiert und von diesem ausgeführt. Eine Kopie der Konfigurationsdatei wird im NVRAM gespeichert, die während des Startvorgangs verwendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

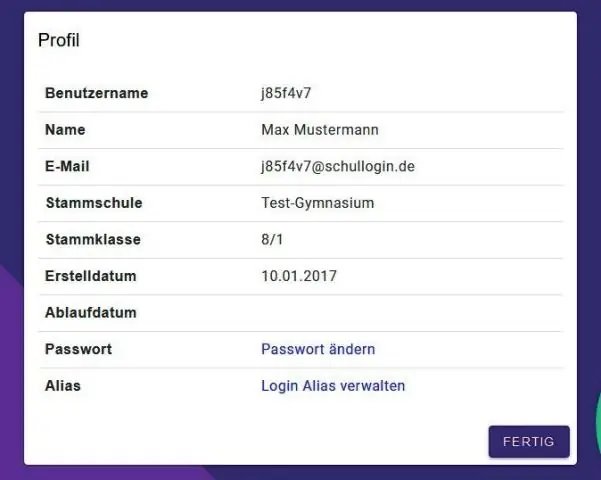

Ändern Sie Ihre Benutzer-ID oder Ihr Kennwort in QuickBooks Online Melden Sie sich bei QuickBooks Online an. Gehen Sie zu Einstellungen ⚙ und wählen Sie Intuit-Konto. Um Ihre Benutzer-ID oder E-Mail-Adresse zu ändern, geben Sie Ihr Passwort ein und wählen Sie dann Bearbeiten und speichern. Um Ihr Passwort zu ändern, wählen Sie Passwort und dann Bearbeiten und speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Memory Stick PRO, Memory Stick Duo, Memory Stick Pro Duo, Memory Stick PRO-HGDuo und Memory Stick Micro. Memory Stick ist ein austauschbares Flash-Speicherkartenformat, das ursprünglich Ende 1998 von Sony eingeführt wurde. Zuletzt bearbeitet: 2025-01-22 17:01

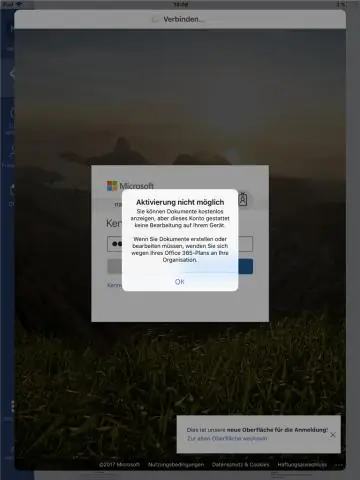

Microsoft Office Home andStudent 2016 enthält die vollständig installierten Office-Anwendungen für Word, Excel,PowerPoint und OneNote. Zuletzt bearbeitet: 2025-01-22 17:01

Aktivierungscode für Sawa 65-Angebot Wählen Sie *888# Geben Sie 5 für das Sawa 65-Paket ein und drücken Sie die Schaltfläche Senden. Sie sehen „Zahlen Sie SAR 56 und erhalten Sie 500 Online-Minuten und 10 GB Daten für 30 Tage“Geben Sie 1 ein und drücken Sie Senden, um sich anzumelden. Zuletzt bearbeitet: 2025-01-22 17:01

Alle ControlLogix 5580-Steuerungen verwenden die Studio 5000®-Designumgebung als Standardframework, das die Produktivität optimiert und die Inbetriebnahmezeit verkürzt. Dieses Framework verwaltet Integrated Motion über EtherNet/IP für Hochgeschwindigkeits-Bewegungsanwendungen und SIL2/PLd- und SIL3/PLe-Sicherheitslösungen. Zuletzt bearbeitet: 2025-06-01 05:06

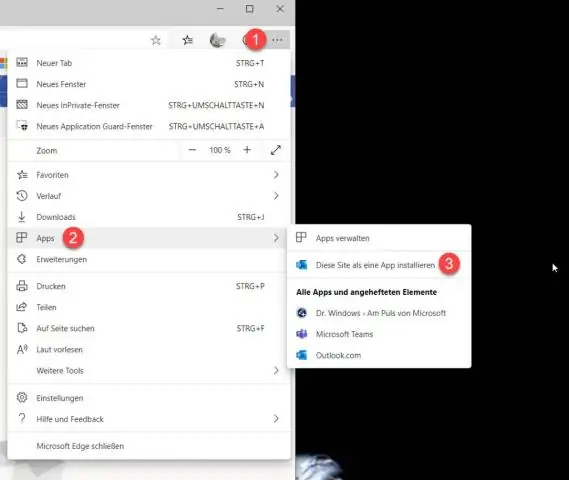

Sie können jetzt das Internet Explorer-Followup von Microsoft für Ihr Telefon herunterladen, wenn Sie daran interessiert sind. Der große Vorteil für Edge besteht darin, dass die App Benutzern ermöglicht, nahtlos zwischen Windows 10-Geräten und ihren Smartphones zu arbeiten, mit einer Funktion auf PC fortsetzen, die zwischen mobilem und Desktop-Browsen springt. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Codewort ist ein Wort oder ein Satz, der dazu bestimmt ist, einem Publikum, das den Satz kennt, eine vorbestimmte Bedeutung zu vermitteln, während es für den Uneingeweihten unauffällig bleibt. Zuletzt bearbeitet: 2025-01-22 17:01

CPSC 333: Kopplungsgrade Höchster Kopplungsgrad (inakzeptable) Inhaltskopplung. Hohe Kopplung (unerwünscht, aber möglicherweise unvermeidbar) Gemeinsame Kopplung. Externe Kopplung. Mäßige Kopplungsniveaus (akzeptabel) Kontrollkopplung. Niedrige Kopplung (erwünscht) Stempelkopplung. Datenkopplung. Niedrigste Kopplungsstufe. Referenz. Zuletzt bearbeitet: 2025-01-22 17:01

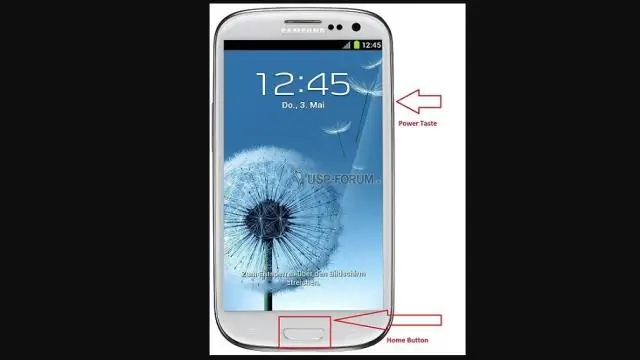

So sichern Sie Ihre Fotos und Videos mit Google Drive in der Cloud Starten Sie Ihre Galerieanwendung von Ihrem Startbildschirm oder aus der App-Schublade. Tippen Sie auf das Foto, das Sie auf Google Drive hochladen möchten, oder tippen und halten Sie ein Foto und wählen Sie mehrere Fotos zum Hochladen aus. Tippen Sie auf die Schaltfläche zum Teilen. Tippen Sie auf In Drive speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Das Akronym DStar steht für Digital Smart Technology Amateur Radio. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie wie folgt vor, um eine Organisationseinheit vor versehentlichem Löschen zu schützen: Öffnen Sie Active Directory-Benutzer und -Computer. Klicken Sie mit der rechten Maustaste auf die Organisationseinheit, die Sie vor versehentlichem Löschen schützen möchten, und klicken Sie auf Eigenschaften. Gehen Sie zur Registerkarte Objekt, aktivieren Sie 'Objekt vor versehentlichem Löschen schützen' und klicken Sie auf OK. Zuletzt bearbeitet: 2025-06-01 05:06

Durch das Erlernen der drei wichtigsten Programmiermethoden – Teach, Lead und Offline – können sie sich jedoch auf die Einführung fast jeder Art von Robotiktechnologie vorbereiten. Die Teach-Methode ist die gebräuchlichste, mit über 90 Prozent der Industrieroboter, die auf diese Weise programmiert sind. Zuletzt bearbeitet: 2025-01-22 17:01

Sicherheitsarchitektur und -design beschreibt die Komponenten der logischen Hardware-, Betriebssystem- und Softwaresicherheitskomponenten und wie diese Komponenten implementiert werden, um die Sicherheit von Computersystemen zu entwerfen, aufzubauen und zu bewerten. Zuletzt bearbeitet: 2025-01-22 17:01

Während alle Fire TVs den Fernseher über HDMI-CEC einschalten können (zumindest bis Amazon es vor kurzem bei einigen Modellen kaputt gemacht hat), schaltet der Fire TV Cube auch gleichzeitig Ihren AV-Receiver oder Ihre Soundbar ein, wenn Sie die Home-Taste drücken. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Postfach kann nur Post empfangen, die über USPS und nicht über andere Transportunternehmen wie FedEx oder UPS geliefert wird. Sie müssen mit Paketen vorsichtig sein, denn wenn ein Paket nicht in Ihr Postfach passt, wird es von USPS beiseite gelegt. Mail-Weiterleitung und Paketweiterleitung aus einem Postfach ist nicht billig. Zuletzt bearbeitet: 2025-01-22 17:01

Sind Sie bereit, Ihr eigenes TikTok zu teilen? Tippen Sie zuerst auf das Pluszeichen am unteren Bildschirmrand. Die Kamera öffnet sich und zeigt eine rote Aufnahmetaste, die an Snapchat erinnert. Bevor Sie mit der Aufnahme beginnen, können Sie ein Lied hinzufügen, damit Ihre Lippensynchronisation, Ihr Tanz oder Ihr Sketch im Takt der Musik ist. Zuletzt bearbeitet: 2025-01-22 17:01