Das Programm funktioniert problemlos auf jedem PC und muss nicht erneuert werden. Öffnen Sie nach der Installation die KMspico-Anwendung. Klicken Sie auf die Schaltfläche zum Aktivieren in roter Farbe. Mit nur einem Klick aktivieren Sie Microsoft Office und Windows auf Ihrem PC installiert. Zuletzt bearbeitet: 2025-01-22 17:01

Es ruft einfach eine bereitgestellte Funktion für jedes Element in Ihrem Array auf. Dieser Callback darf das aufrufende Array mutieren. In der Zwischenzeit ruft die Methode map() auch eine bereitgestellte Funktion für jedes Element im Array auf. Der Unterschied besteht darin, dass map() Rückgabewerte verwendet und tatsächlich ein neues Array derselben Größe zurückgibt. Zuletzt bearbeitet: 2025-01-22 17:01

Tizen ist ein Open-Source-Betriebssystem auf Linux-Basis. Tizen wurde teilweise entwickelt, um eine Art einheitliches Betriebssystem für mehrere technische Geräte wie Smartphones, tragbare Geräte, Armaturenbretter von Autos und, Sie haben es verstanden, Fernsehgeräte bereitzustellen. Smart-TV-Schnittstellen sind manchmal schlecht gestaltet und verwirrend. Zuletzt bearbeitet: 2025-01-22 17:01

In C# ist HashSet eine ungeordnete Sammlung einzigartiger Elemente. Diese Sammlung wird in. NET 3.5 eingeführt. Es unterstützt die Implementierung von Sets und verwendet die Hash-Tabelle zum Speichern. Zuletzt bearbeitet: 2025-06-01 05:06

Das DNS-Sinkhole ermöglicht es dem Palo Alto Networks-Gerät, eine Antwort auf eine DNS-Abfrage nach einer bekannten bösartigen Domäne/URL zu fälschen und bewirkt, dass der bösartige Domänenname in eine definierbare IP-Adresse (Fake-IP) aufgelöst wird, die dem Client zugewiesen wird. Zuletzt bearbeitet: 2025-01-22 17:01

Burner-Konten sind anonyme soziale Profile, die von Promis (und anderen) verwendet werden, um in Dritten über sich selbst zu posten, Menschen zu belästigen oder um Begegnungen zu werben. Im Grunde alles, was sie nicht von ihrem echten Konto aus tun möchten. Stellen Sie es sich wie ein Brennertelefon vor. Zuletzt bearbeitet: 2025-01-22 17:01

Laut den auf Statista veröffentlichten Statistiken nutzten 2015 etwa 2 Milliarden Nutzer soziale Netzwerke und Apps. Erfahren Sie mehr über diese beliebten Social-Media-Sites 1 – Facebook. 2 – WhatsApp. 4 – WeChat. 5 – QZone. 6 – Tumblr. 7 – Instagram. 8 – Twitter. 9 – Google+ (nicht mehr verfügbar). Zuletzt bearbeitet: 2025-06-01 05:06

FAT32 Wie formatiere ich dann meine externe Festplatte für PlayStation 4? Formatieren Sie Ihre Festplatte Gehen Sie zu Einstellungen > Geräte > USB-Speichergeräte und wählen Sie Ihre externe Festplatte aus. Wählen Sie Als erweiterten Speicher formatieren und tippen Sie auf X.. Zuletzt bearbeitet: 2025-01-22 17:01

Die Methode getAbsolutePath() ist ein Teil der File-Klasse. Diese Funktion gibt den absoluten Pfadnamen des angegebenen Dateiobjekts zurück. Wenn der Pfadname des Dateiobjekts absolut ist, wird einfach der Pfad des aktuellen Dateiobjekts zurückgegeben. Zum Beispiel: Wenn wir ein Dateiobjekt mit dem Pfad als „Programm“erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Hallo, die Protokolle in diesem Ordner werden benötigt, um Probleme mit der Installation von Windows Updates zu diagnostizieren. Sie können alle Protokolle außer CBS.log löschen, da sie verwendet werden und Berechtigungen erfordern den Ordner, um alte Protokolle zu entfernen, zu komprimieren usw. Zuletzt bearbeitet: 2025-01-22 17:01

Projektmanagement-Software. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind die Anweisungen zum Deaktivieren von strukturierten Verweisen (Tabellenformeln): Klicken Sie in Excel auf Datei > Optionen. Klicken Sie im Menü auf der linken Seite auf die Option Formeln. Deaktivieren Sie im Abschnitt Mit Formeln arbeiten das Kontrollkästchen „Tabellennamen in Formeln verwenden“. drücke OK. Zuletzt bearbeitet: 2025-01-22 17:01

Die teuersten Drucker IBM Infoprint 2085 - 30.800 USD. HP LaserJet 1160 – 20.000 USD. Lexmark X854e MFP - 17.000 US-Dollar. Xerox Phaser 7400DXF - 7.600 $. Canon imagePROGRAF W8200 - 7.200 $. Epson Stylus Pro 10600 - 6.500 US-Dollar. Ricoh Aficio CL7300DT - 5.700 $. Zuletzt bearbeitet: 2025-06-01 05:06

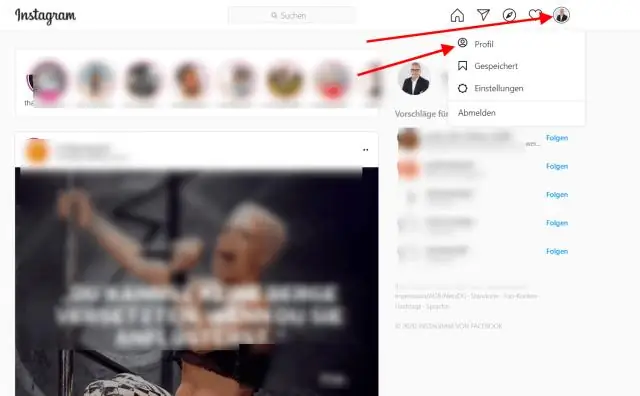

Schließen Ihres Setmore-Kontos Klicken Sie auf das Kontosymbol in der oberen rechten Ecke und wählen Sie Kontoplan aus dem Dropdown-Menü. 2. Scrollen Sie im Kontoplan-Menü ganz nach unten und klicken Sie auf den Link "Mein Konto schließen". Zuletzt bearbeitet: 2025-01-22 17:01

Java - Die Set-Schnittstelle. Ein Set ist eine Sammlung, die keine doppelten Elemente enthalten darf. Es modelliert die mathematische Mengenabstraktion. Set fügt auch einen stärkeren Vertrag über das Verhalten der equals- und hashCode-Operationen hinzu, sodass Set-Instanzen sinnvoll verglichen werden können, auch wenn sich ihre Implementierungstypen unterscheiden. Zuletzt bearbeitet: 2025-01-22 17:01

Die Position der primären Mobilfunkantenne befindet sich fast immer am unteren Ende des Geräts. Zuletzt bearbeitet: 2025-01-22 17:01

Wie jede Sprache hat QBasic Regeln, wie der Code geschrieben werden muss, damit der Interpreter den Code lesen und ausführen kann. Diese Regeln werden als Syntax bezeichnet. Bei QBasic sind Zeilennummern optional. Zeilen können statt einer Nummer auch ein Label (Textname) erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Rufen Sie die Faxnummer, an die Sie senden, von einem Telefon aus an: Wenn Sie keine Faxtöne hören, ist das empfangende Faxgerät möglicherweise ausgeschaltet oder getrennt. Wenn der Anruf fehlschlägt oder kein Freizeichen ertönt, prüfen Sie, ob ein anderes Telefon oder Gerät die Leitung offen hält. Zuletzt bearbeitet: 2025-01-22 17:01

Netgear Nighthawk R6900P Setup-Schritte Entfernen Sie alle Kabel, die mit dem Computer verbunden sind. Stecken Sie das Modemnetzteil ein und überprüfen Sie die Betriebsanzeige, um sicherzustellen, dass das Modem eingeschaltet ist. Verbinden Sie den Router. Verbinden Sie den Router mit dem Computer. Schließen Sie das Netzteil des Routers an und überprüfen Sie die Betriebsanzeige, um sicherzustellen, dass der Router eingeschaltet ist. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können String in Java maskieren, indem Sie einen umgekehrten Schrägstrich in doppelte Anführungszeichen setzen, z. ' kann als ' maskiert werden, wenn es innerhalb von String selbst auftritt. Dies ist für einen kleinen JSON-String in Ordnung, aber das manuelle Ersetzen jedes doppelten Anführungszeichens durch ein Escape-Zeichen ist selbst bei einem mittelgroßen JSON zeitaufwendig, langweilig und fehleranfällig. Zuletzt bearbeitet: 2025-01-22 17:01

Fügen Sie dem Element einfach data-toggle='collapse' und ein data-target hinzu, um automatisch die Kontrolle über ein oder mehrere zusammenklappbare Elemente zuzuweisen. Das data-target-Attribut akzeptiert einen CSS-Selektor, auf den die Minimierung angewendet wird. Stellen Sie sicher, dass Sie die Klassenkomprimierung zum reduzierbaren Element hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Dieses Modul ermöglicht das Setzen neuer Variablen. Variablen werden auf Host-zu-Host-Basis festgelegt, genau wie Fakten, die vom Setup-Modul ermittelt werden. Diese Variablen stehen für nachfolgende Spiele während eines ansible-Playbook-Laufs zur Verfügung. Legen Sie cacheable auf yes fest, um Variablen mit einem Fakten-Cache ausführungsübergreifend zu speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Fremdschlüssel bedeutet, dass Werte in einer Tabelle auch in einer anderen Tabelle vorkommen müssen. Die referenzierte Tabelle wird als Elterntabelle bezeichnet, während die Tabelle mit dem Fremdschlüssel als Kindtabelle bezeichnet wird. Der Fremdschlüssel in der untergeordneten Tabelle verweist im Allgemeinen auf einen Primärschlüssel in der übergeordneten Tabelle. Zuletzt bearbeitet: 2025-01-22 17:01

Die OneDrive-REST-API ist ein Teil der Microsoft Graph-API, mit der Ihre App eine Verbindung zu Inhalten herstellen kann, die in OneDrive und SharePoint gespeichert sind. Diese REST-APIs sind Teil von Microsoft Graph, einer gemeinsamen API für Microsoft-Dienste. Zuletzt bearbeitet: 2025-01-22 17:01

Da dieser fest mit dem elektrischen System verdrahtet ist, kann ein Verlängerungskabel daran angeschlossen werden. Dies ist das einzige Mal, dass es akzeptabel ist, ein Verlängerungskabel an eine Steckdosenleiste anzuschließen. Verlängerungskabel sind nur für den vorübergehenden Gebrauch und dürfen nicht in Steckdosen eingesteckt bleiben, wenn sie nicht aktiv verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

So installieren Sie ein Softwareprogramm aus einer ISO-Datei Mounten Sie die ISO-Datei in Windows 10 oder 8.1. Laden Sie unter Windows 10 oder 8.1 die ISO-Datei herunter. Virtuelles Laufwerk. Das öffnet ein virtuelles Laufwerk, von dem Sie die Software installieren können. Virtuelles Laufwerk auswerfen. Mounten Sie die ISO-Datei in Windows 7. Führen Sie das Setup aus. Virtuelles Laufwerk aushängen. Brennen Sie die ISO-Datei auf Disc. Via Disc installieren. Zuletzt bearbeitet: 2025-01-22 17:01

Damit ein Gedächtnis in den Speicher (d. h. das Langzeitgedächtnis) gelangen kann, muss es drei verschiedene Stadien durchlaufen: das sensorische Gedächtnis, das Kurzzeit- (d. h. das Arbeits-) Gedächtnis und schließlich das Langzeitgedächtnis. Diese Stufen wurden zuerst von Richard Atkinson und Richard Shiffrin (1968) vorgeschlagen. Zuletzt bearbeitet: 2025-06-01 05:06

Der S Pen ist ein induktiver Eingabestift. Das Display des Note hat einen sogenannten aktiven Digitizer unter dem Glas. Wenn sich der S Pen dem Bildschirm nähert, induziert das Magnetfeld des aktiven Digitizers einen Strom, der seine internen Schaltkreise versorgt. Zuletzt bearbeitet: 2025-01-22 17:01

DIGISIGN ist ein öffentlicher Dienst für elektronische Signaturen zusammen mit dem Zeitstempel, der an jedes Dokument oder jede elektronische Transaktion angehängt wird, unterstützt durch die Authentizität personenbezogener Daten oder Kundeneinheiten, die durch KYC-Prozesse sowohl online als auch offline sowie mit Anti-Denial-Funktionen registriert und überprüft werden. Zuletzt bearbeitet: 2025-01-22 17:01

Entscheidungsbaum - Regression. Der Entscheidungsbaum erstellt Regressions- oder Klassifikationsmodelle in Form einer Baumstruktur. Der oberste Entscheidungsknoten in einem Baum, der dem besten Prädiktor entspricht, genannt Wurzelknoten. Entscheidungsbäume können sowohl kategoriale als auch numerische Daten verarbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

SQL ist eine Industriestandardsprache für die Verarbeitung relationaler Datenbanken. Visual Basic verwendet SQL, um neue Recordsets zu erstellen. Legen Sie die RecordSource-Eigenschaft der Datensteuerelemente auf eine SQL-Abfrage fest, und führen Sie eine Refresh-Methode aus. Visual Basic verwendet SQL, um Felder und Datensätze aus einer Tabelle auszuwählen und die Felder aus Zeilentabellen zu verknüpfen. Zuletzt bearbeitet: 2025-01-22 17:01

Vorgehensweise Klicken Sie mit der rechten Maustaste auf die virtuelle Maschine und wählen Sie Migrieren. Klicken Sie auf Nur Speicher ändern und dann auf Weiter. Wählen Sie das Format für die Festplatten der virtuellen Maschine aus. Wählen Sie eine Speicherrichtlinie für virtuelle Maschinen aus dem Dropdown-Menü VMS-Speicherrichtlinie aus. Wählen Sie den Speicherort des Datenspeichers aus, an dem Sie die Dateien der virtuellen Maschine speichern möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Text ist eine Bedeutungseinheit für die Interpretation und das Verständnis. In der Medienwissenschaft kann ein Text eine Fernsehsendung, ein Film, ein Videospiel, eine Website, ein Buch, ein Lied, ein Podcast, ein Zeitungsartikel, ein Tweet oder eine App sein. Texte sind wichtig, weil sie Träger von Kommunikation und Bedeutungsträger sind. Zuletzt bearbeitet: 2025-01-22 17:01

Die gepunktete Linie in der Mitte des Buchstabens A unten wird als Spiegellinie bezeichnet, denn wenn Sie einen Spiegel darauf platzieren, sieht die Spiegelung genau so aus wie das Original. Ein anderer Name für eine Spiegellinie ist eine Symmetrielinie. Diese Art der Symmetrie kann auch als Reflexionssymmetrie oder Reflexionssymmetrie bezeichnet werden. Zuletzt bearbeitet: 2025-01-22 17:01

NET-Konzept hat jeder Prozess, der nicht verwalteten Code ausführt, keine Anwendungsdomäne. Abbildung 2 hilft Ihnen, das Konzept besser zu verstehen. Prozess A führt verwalteten Code mit einer Anwendungsdomäne aus, während Prozess B verwalteten Code mit drei Anwendungsdomänen ausführt. Zuletzt bearbeitet: 2025-01-22 17:01

Apple sagte, dass es eng mit Foxconn zusammenarbeitet, um das Problem zu lösen, aber Chinese Labor Watch behauptet, dass Apple Foxconn erlaubt, die Arbeiter weiter zu beschäftigen, obwohl es technisch gegen chinesisches Recht verstößt. Zuletzt bearbeitet: 2025-01-22 17:01

Alles, was Sie tun müssen, ist, wenn die virtuelle Windows-Appliance ausgeführt wird, zu Geräte -> CD-Image für Gasterweiterungen einfügen wie in der Abbildung unten gezeigt zu gehen. Dadurch wird die neueste/aktuelle VBox Guest Additions-CD als Laufwerk für die Aktualisierung bereitgestellt. Öffnen Sie nun Arbeitsplatz oder Arbeitsplatz und öffnen Sie die CD mit den Gasterweiterungen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Wachstumsreihenfolge eines Algorithmus ist eine Art zu sagen/vorherzusagen, wie sich die Ausführungszeit eines Programms und der von ihm belegte Platz/Speicher mit der Eingabegröße ändert. Der bekannteste Weg ist die Big-Oh-Notation. Es gibt die Worst-Case-Möglichkeit für einen Algorithmus. Zuletzt bearbeitet: 2025-01-22 17:01

Apple® iPhone® XR – Neustart/Soft Reset (eingefrorener/nicht reagierender Bildschirm) Drücken Sie kurz die Lauter-Taste, und lassen Sie sie dann schnell wieder los. Um den Vorgang abzuschließen, halten Sie die Seitentaste gedrückt, bis das Applelogo auf dem Bildschirm erscheint. Zuletzt bearbeitet: 2025-01-22 17:01

Der Befehl hadoop archive erstellt ein Hadoop-Archiv, eine Datei, die andere Dateien enthält. Der Befehl hadoop jar führt ein Programm aus, das in einer JAR-Datei enthalten ist. Benutzer können ihren MapReduce-Code in einer JAR-Datei bündeln und mit diesem Befehl ausführen. Hadoop-Job. Mit dem Befehl hadoop job können Sie MapReduce-Jobs verwalten. Zuletzt bearbeitet: 2025-01-22 17:01