Wenn Sie verhindern möchten, dass der Text umbrochen wird, können Sie Leerzeichen anwenden: nowrap; Beachten Sie im HTML-Codebeispiel am Anfang dieses Artikels, dass es tatsächlich zwei Zeilenumbrüche gibt, einen vor der Textzeile und einen danach, wodurch der Text in einer eigenen Zeile (im Code) stehen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Symmetrische Algorithmen: (auch „geheimer Schlüssel“genannt) verwenden denselben Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung; asymmetrische Algorithmen: (auch „öffentlicher Schlüssel“genannt) verwenden unterschiedliche Schlüssel zum Ver- und Entschlüsseln. Schlüsselverteilung: Wie übermitteln wir Schlüssel an diejenigen, die sie benötigen, um eine sichere Kommunikation aufzubauen?. Zuletzt bearbeitet: 2025-01-22 17:01

Amazons 2-Tage-Verkäufer erfüllter Primer erfordert, dass ein Verkäufer einen garantierten Service nutzt. Dies würde USPS Express Priority (1 - 2 Tage), UPS2 Tage oder FedEx 2 Tage umfassen. Es gibt einige, die sagen, dass USPS-Priorität (1-3 Tage) keine akzeptable Option für den 2-tägigen garantierten Versand ist. Zuletzt bearbeitet: 2025-01-22 17:01

So erstellen Sie ein Kreisdiagramm Verbinden Sie sich mit der Datenquelle „Beispiel – Superstore“. Ziehen Sie die Kennzahl Sales auf Spalten und die Dimension Unterkategorie auf Zeilen. Klicken Sie in der Symbolleiste auf „Mir anzeigen“und wählen Sie dann den Kreisdiagrammtyp aus. Das Ergebnis ist ein eher kleiner Kuchen. Zuletzt bearbeitet: 2025-01-22 17:01

Melden Sie sich bei der VMware-Zertifizierung an. Klicken Sie oben rechts auf Zertifizierungsmanager. Klicken Sie in der Liste der verfügbaren Optionen auf Ihren Zertifizierungsstatus verfolgen. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn Sie diesen Beitrag und die Wikipedia-Seite für BitLocker und TPM richtig verstehen, verwendet BitLocker standardmäßig symmetrische Kryptographie wie AES. TPM ist jedoch in der Lage, eine RSA-Verschlüsselung durchzuführen. Da der RSA-Schlüssel im TPM gespeichert ist, warum verwendet BitLocker keine asymmetrische Verschlüsselung (d. h. RSA)?. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie die Windows-Systemsteuerung (geben Sie im Startmenü „control“ein und wählen Sie Systemsteuerung. Navigieren Sie zu System & Sicherheit > System > Erweiterte Systemeinstellungen > Einstellungen. Deaktivieren Sie Animationen, indem Sie „Benutzerdefiniert“auswählen und Elemente aus der Liste deaktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Die Funktion date_trunc schneidet einen TIMESTAMP- oder INTERVAL-Wert basierend auf einem angegebenen Datumsteil ab, z. B. Stunde, Woche oder Monat und gibt den abgeschnittenen Zeitstempel oder das Intervall mit einer Genauigkeitsstufe zurück. Zuletzt bearbeitet: 2025-01-22 17:01

Google Chrome Klicken Sie in einer Adressleiste auf die Schaltfläche Sichern (ein Vorhängeschloss). Klicken Sie auf die Schaltfläche Zertifikat anzeigen. Wechseln Sie zur Registerkarte Details. Klicken Sie auf die Schaltfläche Exportieren. Geben Sie den Namen der Datei an, in der Sie das SSL-Zertifikat speichern möchten, behalten Sie das Format „Base64-codiertes ASCII, einzelnes Zertifikat“bei und klicken Sie auf die Schaltfläche Speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Sie müssen nur darauf drücken, um die Bluetooth-Funktion des Helms einzuschalten. Gehen Sie zu den Bluetooth-Einstellungen Ihres Telefons und suchen Sie dieses Gerät. Sobald Sie es gefunden haben, können Sie darauf klicken und es koppeln. Bei einem Bluetooth-Helm, an dem Sie ein Bluetooth-Gerät anschließen müssen, ist das Pairing auch nicht sehr mühsam. Zuletzt bearbeitet: 2025-01-22 17:01

Toshiba International Corporation (TIC) ist Toshibas führende Produktionsbasis in Nordamerika.Toshiba begann vor über 135 Jahren als Hersteller von schweren Elektrogeräten in Japan. Heute ist Toshiba weltweit für seine innovative Technologie, überlegene Qualität und unübertroffene Zuverlässigkeit bekannt. Zuletzt bearbeitet: 2025-06-01 05:06

Servicebereich Wenn das Telefon nicht aktiv ist, klingelt es möglicherweise nur ein- oder zweimal, bevor es an die Voicemail weitergeleitet wird. Solange das Voicemail-Konto für die Person noch aktiv ist, ist die Telefonnummer noch in Betrieb – auch wenn das Telefon ausgeschaltet ist oder die Person längere Zeit außer Dienst ist. Zuletzt bearbeitet: 2025-01-22 17:01

Webentwickler konzentrieren sich speziell auf das Entwerfen und Erstellen von Websites, während Softwareingenieure Computerprogramme oder Anwendungen entwickeln. Diese Ingenieure legen fest, wie Computerprogramme funktionieren und beaufsichtigen die Programmierer, während sie den Code schreiben, der sicherstellt, dass das Programm richtig funktioniert. Zuletzt bearbeitet: 2025-01-22 17:01

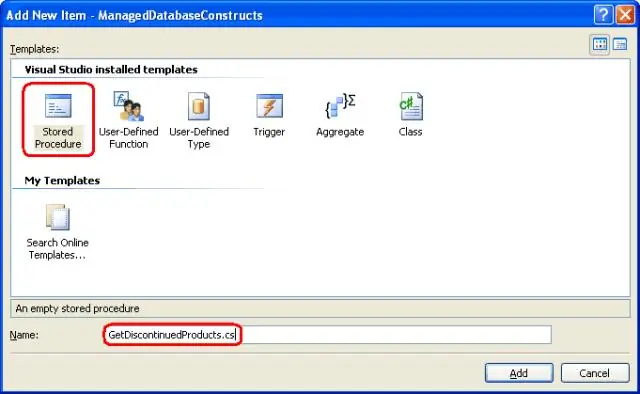

Einfügen von Daten nach gespeicherter Prozedur in MVC 5.0 mit Data First Approach Erstellen Sie eine Datenbank und erstellen Sie eine Tabelle. In diesem Schritt erstellen wir nun Stored Procedure. Im nächsten Schritt verbinden wir die Datenbank über den Data First Approach mit unserer Anwendung. Wählen Sie danach ADO.NET Entity Data Model aus und klicken Sie auf die Schaltfläche Hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen eines Abhängigkeitsdiagramms Klicken Sie im BusinessEvents Studio Explorer mit der rechten Maustaste auf eine Projektressource und wählen Sie Abhängigkeitsdiagramm erstellen. Öffnen Sie das Projektelement zum Bearbeiten und klicken Sie oben rechts im Editor auf die Schaltfläche Abhängigkeitsdiagramm (). Klicken Sie in einem Selected Entity Project-Diagramm mit der rechten Maustaste auf eine Ressource und wählen Sie Abhängigkeitsdiagramm erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Glätten • Glätten wird häufig verwendet, um Bildrauschen zu reduzieren. • Die Bildglättung ist eine Schlüsseltechnologie der Bildverbesserung, mit der Bildrauschen entfernt werden kann. Es ist also ein notwendiges Funktionsmodul in verschiedenen Bildverarbeitungssoftwares. • Die Bildglättung ist eine Methode zur Verbesserung der Bildqualität. Zuletzt bearbeitet: 2025-01-22 17:01

Nein, Hotmail nutzt 2019 niemand. Das alte Hotmail existiert nicht mehr. Sie können jedoch weiterhin alte Hotmail-E-Mail-Adressen verwenden und neue erstellen. Ihre E-Mails werden vom Microsoftmail-Dienst unter Outlook[.]com gesendet und empfangen. Zuletzt bearbeitet: 2025-01-22 17:01

Amazon Relational Database Service (oder Amazon RDS) ist ein verteilter relationaler Datenbankservice von Amazon Web Services (AWS). Es handelt sich um einen Webdienst, der „in der Cloud“ausgeführt wird und der die Einrichtung, den Betrieb und die Skalierung einer relationalen Datenbank für die Verwendung in Anwendungen vereinfachen soll. Zuletzt bearbeitet: 2025-01-22 17:01

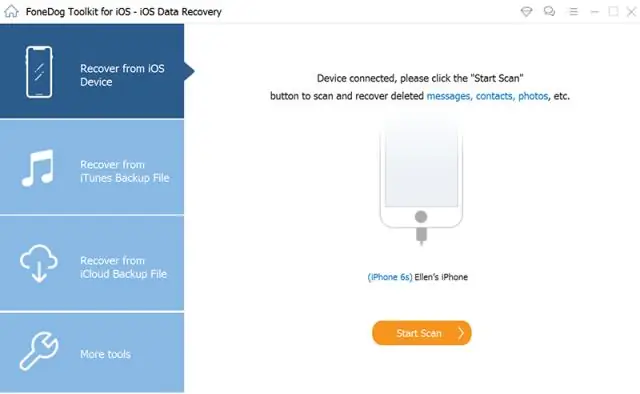

Klicken Sie, um die gelöschten Textnachrichten oder gelöschten Nachrichtenentwürfe von Android Mobile auszuwählen und in der Vorschau anzuzeigen, und klicken Sie dann auf die Schaltfläche Wiederherstellen in der unteren rechten Ecke. Sie erhalten ein Popup-Fenster, in dem Sie einen Ordner auf Ihrem Computer auswählen können, um die gelöschten Nachrichtenentwürfe von Ihrem Mobiltelefon abzurufen. Zuletzt bearbeitet: 2025-01-22 17:01

Verknüpfen Sie ein virtuelles MFA-Gerät mit Ihrem Root-Konto Wählen Sie MFA aktivieren auf der Seite Ihre Sicherheitsanmeldeinformationen. Wählen Sie ein virtuelles MFA-Gerät aus und wählen Sie dann Nächster Schritt. Wenn Sie keine AWS MFA-kompatible Anwendung haben, installieren Sie eine der verfügbaren Anwendungen. Wählen Sie Nächster Schritt. Zuletzt bearbeitet: 2025-01-22 17:01

Unternehmen verlassen sich auf Informationstechnologie, um produktiver zu sein. Dies ist eine Karriere, von der jedes Unternehmen profitiert, da sie es Unternehmen ermöglicht, effizienter zu arbeiten und die Produktivität zu maximieren. Und damit verbunden sind schnellere Kommunikation, elektronische Speicherung und der Schutz wichtiger Dokumente. Zuletzt bearbeitet: 2025-06-01 05:06

Es gibt zwei Möglichkeiten, den DataFrame-Index festzulegen. Verwenden Sie den Parameter inplace=True, um den aktuellen DataFrame-Index zu setzen. Weisen Sie den neu erstellten DataFrame-Index einer Variablen zu und verwenden Sie diese Variable weiter, um das indizierte Ergebnis zu verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Excel ist eine beliebte und leistungsstarke Tabellenkalkulationsanwendung für Windows. Das openpyxl-Modul ermöglicht es Ihren Python-Programmen, Excel-Tabellenkalkulationsdateien zu lesen und zu ändern. Obwohl Excel eine proprietäre Software von Microsoft ist, gibt es kostenlose Alternativen, die unter Windows, OS X und Linux laufen. Zuletzt bearbeitet: 2025-01-22 17:01

Fotohintergrund online ändern Schritt 1: Wählen Sie das Foto aus, das Sie bearbeiten möchten. Öffnen Sie PhotoScissors online und klicken Sie auf die Schaltfläche Hochladen, dann wählen Sie eine Bilddatei auf Ihrem lokalen PC aus. Schritt 2: Wählen Sie den Hintergrund und den Vordergrund aus. Jetzt müssen wir PhotoScissors mitteilen, wo sich der Hintergrund befindet. Schritt 3: Ändern Sie den Hintergrund. Zuletzt bearbeitet: 2025-01-22 17:01

Schalter Speicherintegrität deaktivieren Wechseln Sie im Gruppenrichtlinienverwaltungs-Editor zu Computerkonfiguration und klicken Sie auf Administrative Vorlagen. Erweitern Sie die Baumstruktur zu Windows-Komponenten > Windows-Sicherheit > Gerätesicherheit. Öffnen Sie die Einstellung des Schalters Disable Memory Integrity und setzen Sie sie auf Enabled. OK klicken. Zuletzt bearbeitet: 2025-01-22 17:01

Google Chrome Klicken Sie in der Dropdown-Liste auf „Verlauf“und geben Sie dann „YouTube“(ohne Anführungszeichen) in das Feld „Suchverlauf“ein. Klicken Sie auf die Schaltfläche "Suchverlauf" und notieren Sie sich das Datum neben dem YouTube-Video mit den Informationen, an denen Sie interessiert sind. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie den Netzschalter auf der Rückseite des Macmini. An Ihren Fernseher oder Monitor anschließen. Verbinden Sie Ihren Mac mini mit Ihrem Fernseher oder Desktop. Stellen Sie eine WLAN-Verbindung her. Nach dem Einschalten sollte die Einrichtungsanleitung Sie durch einige einfache Schritte führen, einschließlich der Einrichtung einer Wi-Fi-Verbindung. Melden Sie sich mit Ihrer Apple-ID an. Beginnen Sie mit der Verwendung Ihres Mac mini. Zuletzt bearbeitet: 2025-01-22 17:01

Nein, Produkte der HP Pavilion-Klasse eignen sich nicht zum Spielen, wenn es um Pavilion-Laptops oder Pavilion-Desktops geht. Mein Kriterium für "gut im Gaming" ist zumindest die Einbeziehung einer diskreten GPU. Sie laufen alle mit integrierter Grafik und das macht sie nicht zu "guten" Gaming-Produkten. Zuletzt bearbeitet: 2025-01-22 17:01

Die DIKW-Pyramide, auch als DIKW-Hierarchie, Weisheitshierarchie, Wissenshierarchie, Informationshierarchie und Datenpyramide bezeichnet, bezieht sich lose auf eine Klasse von Modellen zur Darstellung angeblicher struktureller und/oder funktionaler Beziehungen zwischen Daten, Informationen, Wissen und Weisheit. Zuletzt bearbeitet: 2025-06-01 05:06

Schritte Öffnen Sie Drucker und Faxgeräte. Wählen Sie „Start“und klicken Sie auf „Systemsteuerung“und dann auf „Drucker und andere Hardware“. Wählen Sie nun „Drucker und Faxgeräte“. Öffnen Sie den Druckerassistenten. Suchen Sie nach „Druckeraufgaben“und klicken Sie auf „Drucker hinzufügen“. Dadurch wird der „Assistent zum Hinzufügen eines Druckers“geöffnet. Weiter klicken. Wählen Sie einen neuen Hafen. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt 8.000 aktive und hörende Ethereum-Knoten. Zuletzt bearbeitet: 2025-01-22 17:01

Das Verschlüsseln des Python-Quellcodes ist eine Methode der „Python-Verschleierung“, die den Zweck hat, den ursprünglichen Quellcode in einer für Menschen nicht lesbaren Form zu speichern. Es gibt tatsächlich Programme zum Reverse Engineering oder Dekompilieren von C++-Code zurück in eine für Menschen lesbare Form. Zuletzt bearbeitet: 2025-06-01 05:06

USB-C-Kabel können deutlich mehr Strom transportieren, sodass sie zum Aufladen größerer Geräte wie Laptops verwendet werden können. Sie bieten auch eine bis zu doppelt so hohe Übertragungsgeschwindigkeit von USB 3 bei 10 Gbit/s. Die Anschlüsse sind zwar nicht abwärtskompatibel, die Standards jedoch, sodass Adapter mit älteren Geräten verwendet werden können. Zuletzt bearbeitet: 2025-01-22 17:01

Sprint gab am Donnerstag bekannt, dass das JetblackiPhone 7 und das iPhone 7 Plus auf Platz 1 der Modelle mit größerer Kapazität stehen, vor Mattschwarz auf dem zweiten Platz. Roségold – die beliebteste Farbe des letzten Jahres – fiel auf den dritten Platz, während Gold auf dem vierten und Silber auf dem fünften Platz liegt. Zuletzt bearbeitet: 2025-01-22 17:01

In den Spring-Bean-Konfigurationen definiert das Bean-Attribut namens'scope', welche Art von Objekt erstellt und zurückgegeben werden muss. Es stehen 5 Arten von Bean-Bereichen zur Verfügung: 1) Singleton: Gibt eine einzelne Bean-Instanz pro Spring IoC-Container zurück.2 ) Prototyp: Gibt bei jeder Anforderung eine neue Bean-Instanz zurück. Zuletzt bearbeitet: 2025-06-01 05:06

Die physische Sicherheit umfasst die Verwendung mehrerer Ebenen voneinander abhängiger Systeme, die CCTV-Überwachung, Sicherheitspersonal, Schutzbarrieren, Schlösser, Zugangskontrolle, Erkennung von Perimetereinbrüchen, Abschreckungssysteme, Brandschutz und andere Systeme zum Schutz von Personen und Eigentum umfassen können. Zuletzt bearbeitet: 2025-01-22 17:01

MacClean ist eine Freemium-App, was bedeutet, dass sie kostenlos heruntergeladen und verwendet werden kann, obwohl Einschränkungen gelten. In seiner kostenlosen Form scannt diese Mac-Optimierungssoftware Ihren Computer bei Bedarf und zeigt an, wie viele Daten sicher von der Startdiskette entfernt werden können. Zuletzt bearbeitet: 2025-01-22 17:01

So überprüfen Sie, ob Sie die Windows-Firewall ausführen: Klicken Sie auf das Windows-Symbol und wählen Sie Systemsteuerung. Das Fenster Systemsteuerung wird angezeigt. Klicken Sie auf System und Sicherheit. Das System- und Sicherheitsfenster wird angezeigt. Klicken Sie auf Windows-Firewall. Wenn Sie ein grünes Häkchen sehen, führen Sie die Windows-Firewall aus. Zuletzt bearbeitet: 2025-01-22 17:01

AWS OpsWorks Stacks verwendet Chef-Kochbücher, um Aufgaben wie das Installieren und Konfigurieren von Paketen und das Bereitstellen von Apps zu erledigen. In diesem Abschnitt wird beschrieben, wie Sie Kochbücher mit AWS OpsWorks Stacks verwenden. Weitere Informationen finden Sie unter Koch. AWS OpsWorks Stacks unterstützt derzeit Chef-Versionen 12, 11.10. Zuletzt bearbeitet: 2025-01-22 17:01

Um zu sehen, nach welcher Art von Keywords Nutzer suchen, um Ihre Website zu finden, gehen Sie zu Google Search Console > Search Traffic > Search Analytics. Sobald Sie hier sind, sehen Sie eine Liste mit Keywords, die für Sie interessant sind. Zuletzt bearbeitet: 2025-01-22 17:01