Am häufigsten gesuchte Keywords: Listen der beliebtesten Google-Suchbegriffe in allen Kategorien Meistgesuchte Wörter bei Google Rang Keyword-Suchvolumen 1 Facebook 2.147.483.647 2 Youtube 1.680.000.000 3 Google 923.000.000. Zuletzt bearbeitet: 2025-01-22 17:01

Die Bedeutung von IMAO IMAO bedeutet 'In meiner arroganten Meinung' Nun wissen Sie also - IMAO bedeutet 'in meiner arroganten Meinung' - danken Sie uns nicht. YW! Was bedeutet IMAO? IMAO ist ein Akronym, eine Abkürzung oder ein umgangssprachliches Wort, das oben erklärt wird, wo die IMAO-Definition angegeben ist. Zuletzt bearbeitet: 2025-01-22 17:01

(griechisch > lateinisch: das, was in etwas gestoßen wird; Keil, Stopper; Interpolation, Hindernis; von 'hineinwerfen' oder 'hineinwerfen'). Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie auf vielen Geräten ein VPN-Konto verwenden müssen, sollten Sie einen VPN-Dienst wählen, der Ihnen dies ermöglicht. Achten Sie bei der Auswahl eines VPN-Anbieters auf deren Limit für gleichzeitige Verbindungen (manchmal auch als Mehrfachanmeldungen bezeichnet). Die meisten VPN-Anbieter erlauben nur 1 oder 2 gleichzeitige Verbindungen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Laufzeitausnahme ist die übergeordnete Klasse in allen Ausnahmen der Programmiersprache Java, von denen erwartet wird, dass sie abstürzen oder das Programm oder die Anwendung abbrechen, wenn sie auftreten. Im Gegensatz zu Ausnahmen, die nicht als Laufzeitausnahmen betrachtet werden, werden Laufzeitausnahmen nie überprüft. Zuletzt bearbeitet: 2025-01-22 17:01

Loopback ist ein hochgradig erweiterbares Open-Source-Node. js-Framework, das zum Erstellen dynamischer End-to-End-REST-APIs verwendet werden kann. Mit wenig oder gar keinem Code bietet Loopback Ihnen folgende Möglichkeiten: APIs schnell zu erstellen. Verbinden Sie Ihre APIs mit Datenquellen wie relationalen Datenbanken, MongoDB, REST-APIs usw. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Affix ändert die Bedeutung eines Wortes. An den Anfang oder das Ende eines Stamm- oder Stammwortes kann ein Affix angehängt werden. Wird am Anfang eines Wortes ein Affix angehängt, spricht man von einem Präfix. Wenn am Ende eines Wortes ein Affix angehängt wird, wird es als Suffix bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

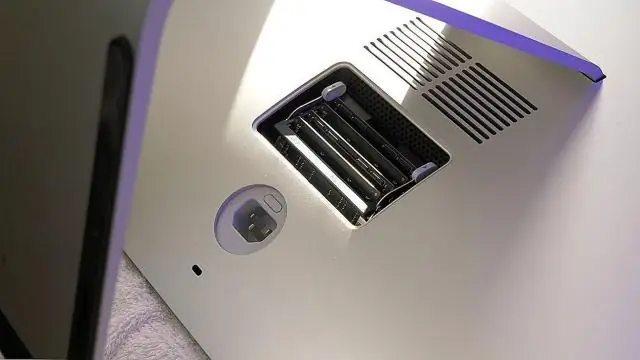

Eine SSD ist viel schneller und bietet beim Spielen eine deutlich bessere Leistung, insbesondere in Bezug auf die Ladezeiten. HDDs hingegen haben eine längere Lebensdauer und sind als Massenspeicherlösung deutlich kostengünstiger. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Wireframe (auch als „Skelett“bekannt) ist eine statische Darstellung verschiedener Layouts, die ein Produkt bilden. Es ist eine visuelle Darstellung einer Benutzeroberfläche, die nur einfache Formen verwendet (Wireframes sehen aus, als wären sie mit Drähten entworfen worden und daher kommt der Name). Zuletzt bearbeitet: 2025-01-22 17:01

Klassische Methoden wie ETS und ARIMA übertreffen maschinelles Lernen und Deep-Learning-Methoden für die einstufige Vorhersage von univariaten Datensätzen. Klassische Methoden wie Theta und ARIMA übertreffen maschinelles Lernen und Deep-Learning-Methoden für mehrstufige Prognosen für univariate Datensätze. Zuletzt bearbeitet: 2025-06-01 05:06

Jede Squarespace-Vorlage hat ihren eigenen spezialisierten Code, was bedeutet, dass Sie Funktionen aus verschiedenen Vorlagen nicht mischen und anpassen können. Sie können beispielsweise nicht eine Indexseite aus einer Vorlage hinzufügen und dann die Galerieseite einer anderen Vorlage verwenden. Zuletzt bearbeitet: 2025-06-01 05:06

In Formeln verwendete Links suchen Drücken Sie Strg+F, um das Dialogfeld Suchen und Ersetzen zu öffnen. Klicken Sie auf Optionen. Geben Sie in das Feld Suchen nach ein. Klicken Sie im Feld Innerhalb auf Arbeitsmappe. Klicken Sie im Feld Suchen in auf Formeln. Klicken Sie auf Alle suchen. Suchen Sie im angezeigten Listenfeld in der Spalte Formel nach Formeln, die. Zuletzt bearbeitet: 2025-01-22 17:01

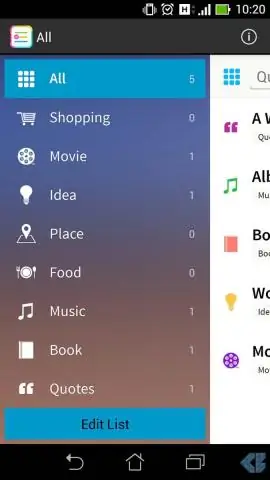

Jeder, mit dem Sie etwas teilen, kann beschriften, einfärben, archivieren oder Erinnerungen hinzufügen, ohne die Notiz für andere zu ändern. Wenn Sie eine Notiz teilen möchten, aber nicht möchten, dass andere sie bearbeiten, senden Sie eine Notiz mit einer anderen App. Öffnen Sie auf Ihrem Android-Smartphone oder -Tablet die Google Notizen-App. Tippe auf die Notiz, die du teilen möchtest. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Systemsicherheitsplan oder SSP ist ein Dokument, das die Funktionen und Merkmale eines Systems identifiziert, einschließlich seiner gesamten Hardware und der auf dem System installierten Software. Zuletzt bearbeitet: 2025-01-22 17:01

Das -T4 ist für die Geschwindigkeitsvorlage, diese Vorlagen sagen nmap, wie schnell der Scan durchgeführt werden soll. Die Geschwindigkeitsvorlage reicht von 0 für langsam und unauffällig bis 5 für schnell und offensichtlich. Zuletzt bearbeitet: 2025-01-22 17:01

Datenebene bezieht sich auf alle Funktionen und Prozesse, die Pakete/Frames von einer Schnittstelle zu einer anderen weiterleiten. Kontrollebene bezieht sich auf alle Funktionen und Prozesse, die bestimmen, welcher Pfad verwendet werden soll. Routing-Protokolle, Spanning Tree, ldp usw. sind Beispiele. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen Sie ein neues Repository auf GitHub. Öffnen Sie TerminalTerminalGit-Bash. Ändern Sie das aktuelle Arbeitsverzeichnis in Ihr lokales Projekt. Initialisieren Sie das lokale Verzeichnis als Git-Repository. Fügen Sie die Dateien in Ihrem neuen lokalen Repository hinzu. Commit für die Dateien, die Sie in Ihrem lokalen Repository bereitgestellt haben. Zuletzt bearbeitet: 2025-01-22 17:01

Einfache Einrichtung durch Verwendung eines Computers mit einem Webbrowser. Stecken Sie nach der Einrichtung einfach den Wi-Fi-Adapter in den Ethernet-Port Ihres kabelgebundenen Geräts. Dieser professionelle Wi-Fi-Repeater kann nicht nur kabelgebundene Geräte in Wi-Fi-Geräte verwandeln, sondern auch die Reichweite des bestehenden Wi-Fi-Netzwerks erweitern. Zuletzt bearbeitet: 2025-01-22 17:01

Auf dieser Seite Schritt für Schritt Installation und Konfiguration OpenLDAP Server. Schritt 1. Anforderungen. Schritt 2. Starten Sie den Dienst. Schritt 3. Erstellen Sie ein LDAP-Root-Benutzerkennwort. Schritt 4. Aktualisieren Sie /etc/openldap/slapd.conf für das Root-Passwort. Schritt #5. Änderungen übernehmen. Schritt #6. Erstellen Sie Testbenutzer. Schritt #7. Migrieren Sie lokale Benutzer zu LDAP. Zuletzt bearbeitet: 2025-01-22 17:01

Das Input-Process-Output (IPO)-Modell oder Input-Process-Output-Muster ist ein weit verbreiteter Ansatz in der Systemanalyse und Softwareentwicklung, um die Struktur eines Informationsverarbeitungsprogramms oder eines anderen Prozesses zu beschreiben. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie die Einstellungen-App. Tippen Sie auf WLAN und schalten Sie dann den Schieberegler auf dem nächsten Bildschirm auf Ein/Grün. Ihr iPhone erstellt eine Liste der verfügbaren drahtlosen Netzwerke unter Wählen Sie ein Netzwerk. Zuletzt bearbeitet: 2025-01-22 17:01

Drehen Sie die Basis gegen den Uhrzeigersinn, um die Kamera von der Basis zu trennen. Bohren Sie die Aufnahmelöcher auf der Basis. Platzieren Sie die Basis mit den Aufnahmelöchern an der Wand (das Pfeilzeichen sollte nach oben zeigen) und markieren Sie sie mit einem Stift. Bohren Sie an der markierten Stelle. Schrauben Sie den Sockel an die Wand. Montieren Sie Ihre Kamera. Zuletzt bearbeitet: 2025-01-22 17:01

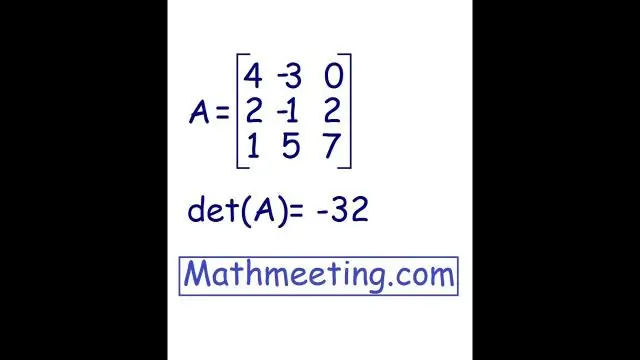

Multiplikation von 2x3- und 3x3-Matrizen ist möglich und die Ergebnismatrix ist eine 2x3-Matrix. Zuletzt bearbeitet: 2025-01-22 17:01

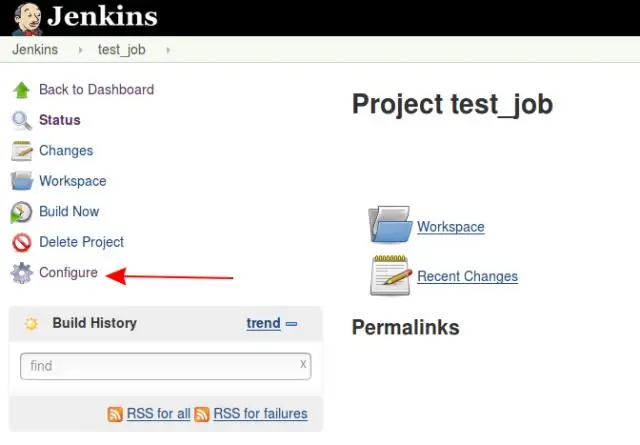

Cron ist der fest im Taskplaner enthaltene Taskplaner - führen Sie Dinge zu festen Zeiten aus, wiederholen Sie sie usw. Tatsächlich verwendet Jenkins so etwas wie die cron-Syntax, wenn Sie bestimmte Zeiten angeben, zu denen ein Job ausgeführt werden soll. Zuletzt bearbeitet: 2025-01-22 17:01

Beeinflusst: Jython; Apache Groovy; JavaScript. Zuletzt bearbeitet: 2025-01-22 17:01

Generieren eines VSTS Personal Access Token (PAT) Klicken Sie auf Ihrer VSTS-Seite oben rechts auf Ihr Profilbild und dann auf Sicherheit. Klicken Sie auf der Seite Persönliche Zugriffstokens auf Hinzufügen. Wenn das Token erstellt wurde, notieren Sie es, da es nicht erneut angezeigt werden kann. Zuletzt bearbeitet: 2025-06-01 05:06

Über OnTheHub. OnTheHub hat es sich zum Ziel gesetzt, Bildungsbarrieren zu beseitigen, indem es Studenten und Fakultäten kostenlose und vergünstigte Software von den weltweit führenden Verlagen zur Verfügung stellt. Mit OnTheHub sparen Studenten und Lehrende bis zu 90 % bei akademischer Software und können sogar Produkte kostenlos erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

R-Datensatzdateien Eine der einfachsten Möglichkeiten, Ihre Daten zu speichern, besteht darin, sie mit der Funktion save() in eine RData-Datei zu speichern. R speichert Ihre Daten im Arbeitsordner auf Ihrer Computerfestplatte in einer Binärdatei. Zuletzt bearbeitet: 2025-01-22 17:01

Definition für dac 'peinlich'. Ausgesprochen das-ed ordas. Zuletzt bearbeitet: 2025-01-22 17:01

So verschieben Sie Ihre Mac-Dateien auf einen Windows-PC MEHR: Windows 10: Vollständige Überprüfung. Verbinden Sie Ihr externes Laufwerk mit Ihrem Mac, öffnen Sie das Laufwerk und wählen Sie Datei. Wählen Sie Neuer Ordner. Geben Sie Exportierte Dateien ein und drücken Sie die Eingabetaste. Fahren Sie mit Schritt 17 fort, wenn Sie Fotos nicht verwenden. Öffnen Sie die Fotos-App und klicken Sie in der Menüleiste auf Bearbeiten. Klicken Sie auf Alles auswählen. Klicken Sie auf Datei. Bewegen Sie den Cursor auf Exportieren. Zuletzt bearbeitet: 2025-01-22 17:01

Mit einer erweiterten ACL ist es sogar möglich zu definieren, welches Protokoll erlaubt oder verweigert wird. Wie bei Standard-ACLs gibt es einen bestimmten Nummernkreis, der verwendet wird, um eine erweiterte Zugriffsliste anzugeben; dieser Bereich reicht von 100-199 und 2000-2699. Zuletzt bearbeitet: 2025-01-22 17:01

Was macht ein Notausschalter bei einem Benzin-Rasenmäher? Ein Notausschalter ist eine Sicherheitsfunktion, die in Verbindung mit einer Rasenmäher-Schwungradbremse entwickelt wurde. Wenn der Schalter angeschlossen ist, verhindert er, dass die Zündspule Strom an die Zündkerze sendet, was natürlich bedeutet, dass der Rasenmäher nicht startet. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie die Meldung „Diese Kopie von Windows ist kein Original“erhalten, bedeutet dies, dass Windows über eine aktualisierte Datei verfügt, die Ihr Windows-Betriebssystem erkennen kann. Daher muss das folgende Update deinstalliert werden, um dieses Problem zu beheben. Zuletzt bearbeitet: 2025-01-22 17:01

Oracle wurde im August 1977 von Larry Ellison, Bob Miner, Ed Oates und Bruce Scott gegründet und wurde ursprünglich nach "Project Oracle" benannt, einem Projekt für einen ihrer Kunden, die CIA, und das Unternehmen, das Oracle entwickelt hat, wurde "Systems Development Labs" genannt. , oder SDL. Zuletzt bearbeitet: 2025-01-22 17:01

Das NRF ist eine Schlüsselkomponente der 5G Service Based Architecture. Das NRF dient nicht nur als Repository für die Dienste, sondern unterstützt auch Erkennungsmechanismen, die es 5G-Elementen ermöglichen, sich gegenseitig zu entdecken und den aktuellen Status der gewünschten Elemente zu erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Sehen Sie sich unsere Liste mit 10 kostenlosen sicheren Online-Dateifreigabe- und Speicherseiten an. Eine Fahrt. OneDrive ist der kostenlose Online-Dateispeicherdienst von Microsoft. MedienFeuer. Amazon Cloud-Laufwerk. DropBox. Du hast es gesendet. SugarSync. Minus. RapidShare. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können die Daten auch über die Registerkarte "Datensatz importieren" in RStudio unter "Globale Umgebung" importieren. Verwenden Sie die Textdatenoption in der Dropdown-Liste und wählen Sie Ihre. RData-Datei aus dem Ordner. Zuletzt bearbeitet: 2025-01-22 17:01

Bitdefender Antivirus Plus 2020. Norton AntiVirus Plus. Webroot SecureAnywhere-Antivirus. ESET NOD32 Antivirus. F-Secure Antivirus SICHER. Kaspersky Anti-Virus. Trend Micro Antivirus+ Sicherheit. Panda Dome Essential. Zuletzt bearbeitet: 2025-01-22 17:01

C++ ist eine hochgradig portierbare Sprache und oft die Sprache der Wahl für die Entwicklung von geräte- und plattformübergreifenden Anwendungen. C++ verfügt über eine umfangreiche Funktionsbibliothek. C++ ermöglicht die Ausnahmebehandlung und das Überladen von Funktionen, die in C nicht möglich sind. C++ ist eine mächtige, effiziente und schnelle Sprache. Zuletzt bearbeitet: 2025-01-22 17:01

38) auf den maximalen Wert von 64. Dies sollte mehr Kerne in Anspruch nehmen. MySQL verwendet automatisch mehrere Kerne, daher ist Ihre Auslastung von 25 % entweder Zufall1 oder eine potenzielle Fehlkonfiguration auf Solaris. Zuletzt bearbeitet: 2025-01-22 17:01