Gemeinsame Kontrollen sind Sicherheitskontrollen, die als gemeinsame Fähigkeit mehrere Informationssysteme effizient und effektiv unterstützen können. Sie definieren normalerweise die Grundlage eines Systemsicherheitsplans. Dies sind die Sicherheitskontrollen, die Sie erben, im Gegensatz zu den Sicherheitskontrollen, die Sie selbst auswählen und erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

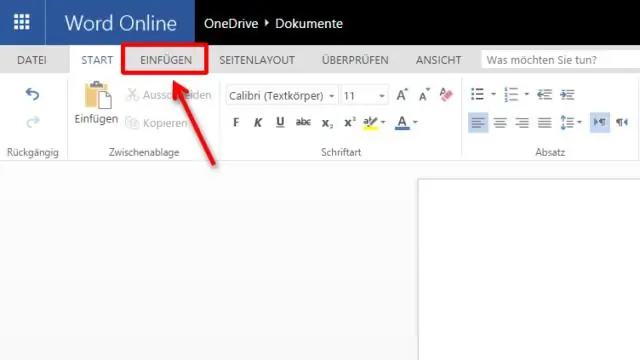

Methode 4 Kopieren und Einfügen Verstehen Sie, wie dies funktioniert. Öffnen Sie das geschützte Word-Dokument. Klicken Sie irgendwo auf das Dokument. Wählen Sie das gesamte Dokument aus. Kopieren Sie den ausgewählten Text. Öffnen Sie ein neues Word-Dokument. Fügen Sie den kopierten Text ein. Speichern Sie das Dokument als neue Datei. Zuletzt bearbeitet: 2025-01-22 17:01

Microsoft Word mit einem Office 365-Abonnement ist die neueste Version von Word. Frühere Versionen umfassen Word 2016, Word 2013, Word 2010, Word 2007 und Word 2003. Zuletzt bearbeitet: 2025-01-22 17:01

SCHRITT 3: Installieren Sie die. cer und generieren Sie die. p12 Suchen Sie die soeben heruntergeladene.cer-Datei und doppelklicken Sie darauf. Stellen Sie sicher, dass das Dropdown-Menü auf „Anmelden“eingestellt ist. Klicken Sie auf Hinzufügen. Öffnen Sie den KeyChain-Zugang erneut. Suchen Sie die beiden Profile, die Sie in Schritt 1 erstellt haben (mit dem allgemeinen Namen für iOS-Entwickler). Zuletzt bearbeitet: 2025-01-22 17:01

Outlook 2010 Öffnen Sie Microsoft Outlook. Klicken Sie auf die Registerkarte Start. Klicken Sie dann im Abschnitt "Löschen" auf das Junk-E-Mail-Symbol. Wählen Sie Junk-e. Klicken Sie auf Junk-E-Mail-Optionen, wie unten gezeigt. Klicken Sie auf die Registerkarte Blockierte Absender. Klicken Sie auf die Schaltfläche Hinzufügen. Geben Sie die entsprechende E-Mail-Adresse oder den Domänennamen ein. Zuletzt bearbeitet: 2025-01-22 17:01

Standardmäßig sucht Windows Live Mail beim Programmstart und danach alle 10 Minuten auf dem Mailserver nach neuen Nachrichten. Zuletzt bearbeitet: 2025-01-22 17:01

Um Microsoft Excel-Dateien zusammenzuführen, speichern Sie sie am besten zuerst als CSV-Dateien. Öffnen Sie die Excel-Dateien und klicken Sie in der Menüleiste auf Datei und dann auf Speichern unter. Wählen Sie in der Dropdown-Liste Dateityp die Option CSV (durch Kommas getrennt) (. Zuletzt bearbeitet: 2025-01-22 17:01

Die Zugriffskontrolle ist eine Sicherheitstechnik, die regelt, wer oder was Ressourcen in einer Computerumgebung anzeigen oder verwenden kann. Die physische Zugriffskontrolle beschränkt den Zugriff auf Campus, Gebäude, Räume und physische IT-Assets. Die logische Zugriffskontrolle beschränkt Verbindungen zu Computernetzwerken, Systemdateien und Daten. Zuletzt bearbeitet: 2025-01-22 17:01

IPS steht für In-Plane-Switching, eine Art von LED-Display-Technologie (eine Form von LCD). Ausrichtung). Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt 5 Hauptkomponenten eines Datawarehouse. 1) Datenbank 2) ETL-Tools 3) Metadaten 4) Abfragetools 5) DataMarts. Zuletzt bearbeitet: 2025-01-22 17:01

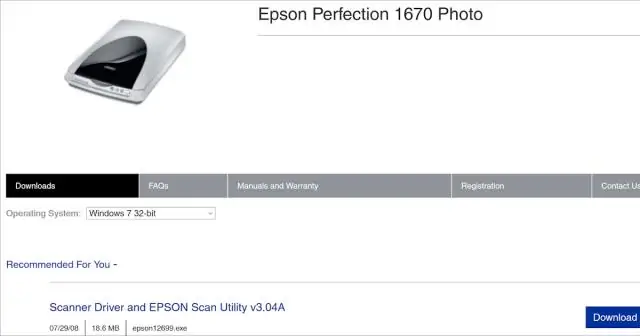

Drucker automatisch installieren Öffnen Sie die Einstellungen. Klicken Sie auf Geräte. Klicken Sie auf Drucker & Scanner. Klicken Sie auf die Schaltfläche Drucker oder Scanner hinzufügen. Warten Sie ein paar Augenblicke. Klicken Sie auf die Option Der gewünschte Drucker ist nicht aufgeführt. Wählen Sie Mein Drucker ist etwas älter aus. Hilf mir, es zu finden. Möglichkeit. Wählen Sie Ihren Drucker aus der Liste aus. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Punch-Down-Tool, auch Kronetool genannt, ist ein Handwerkzeug zum Anschließen von Telekommunikations- und Netzwerkkabeln an ein Patchpanel, einen Punch-Down-Block, ein Keystone-Modul oder eine SMD-Box. Der "Punch Down"-Teil des Namens kommt vom Schlagen eines Drahtes mit einer Schlagaktion. Zuletzt bearbeitet: 2025-06-01 05:06

Drücken Sie „Strg-Umschalt-Esc“, um den Task-Manager zu öffnen. Klicken Sie auf die Registerkarte "Anwendungen", um zu sehen, welche Programme auf dem Remote-Computer ausgeführt werden. Klicken Sie auf die Registerkarte "Prozesse", um zu sehen, welche Systemprozesse ausgeführt werden. Klicken Sie auf die Registerkarte "Dienste", um zu sehen, welche Systemdienste ausgeführt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Melden Sie sich für Voice an und erhalten Sie Ihre Nummer Rufen Sie auf Ihrem Computer voice.google.com auf. Melden Sie sich in Ihrem Google-Konto an. Tippen Sie nach dem Lesen der Nutzungsbedingungen und der Datenschutzrichtlinie auf Weiter. Suchen Sie nach einer Nummer nach Stadt oder Ortsvorwahl. Voice bietet keine 1-800-Nummern an. Klicken Sie neben der gewünschten Nummer auf Auswählen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Umgebung in Postman ist ein Satz von Schlüssel-Wert-Paaren. Eine Umgebung hilft uns, zwischen den Anfragen zu unterscheiden. Wenn wir innerhalb von Postman eine Umgebung erstellen, können wir den Wert der Schlüssel-Wert-Paare ändern und die Änderungen spiegeln sich in unseren Anforderungen wider. Eine Umgebung bietet nur Grenzen für Variablen. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie Mitarbeitern erlauben, BYOD am Arbeitsplatz zu verwenden, können Sie Sicherheitsrisiken im Zusammenhang mit folgenden Faktoren ausgesetzt sein: Verlorene oder gestohlene Geräte. Menschen, die das Unternehmen verlassen. Fehlende Firewall oder Antivirensoftware. Auf ungesichertes WLAN zugreifen. Zuletzt bearbeitet: 2025-06-01 05:06

So löschen Sie Ihren Facebook-Suchverlauf auf dem iPhone Öffnen Sie die Facebook-App auf dem iPhone. Tippen Sie oben auf die Suchleiste. Tippen Sie auf Bearbeiten. Tippen Sie auf Suchen löschen. Zuletzt bearbeitet: 2025-01-22 17:01

Stylesheet: CSS. Zuletzt bearbeitet: 2025-01-22 17:01

Eine der denkwürdigsten Aktivitäten meiner Schüler ist ein Lock-in. Dies ist im Wesentlichen eine riesige Übernachtung, bei der die Schüler mit all ihren Freunden die Nacht in der Schule verbringen können. Ich weiß, dass einige von Ihnen, die dies lesen, nicht über viele Ressourcen verfügen, aber ein Lock-in ist selbst für eine Schule mit minimalen Ressourcen möglich. Zuletzt bearbeitet: 2025-06-01 05:06

Auf Android-Geräten Öffnen Sie die Facebook-App auf Android und tippen Sie auf die Option App-Einstellungen in der linken Seitenleiste (rechte Seitenleiste für Thebeta-Benutzer). Suchen Sie hier nach der Option Video Auto-Play und schalten Sie sie aus. Wenn Sie die Videos über Wi-Fi wiedergeben und nur während einer Datenverbindung einschränken möchten, wählen Sie Nur Wi-Fi. Zuletzt bearbeitet: 2025-01-22 17:01

AF – steht für Autofokus, was bedeutet, dass das Objektiv automatisch durch die Kamera fokussieren kann. AF-D – Autofokus mit Entfernungsinformationen. Wie AF, außer dass es die Entfernung zwischen dem Motiv und dem Objektiv melden kann und diese Informationen dann an die Kamera weiterleitet. AF-S – Autofokus mit Silent-Wave-Motor. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind 5 Vorteile der Aufteilung einer Anwendung in Ebenen: Sie haben die Möglichkeit, den Technologiestapel einer Ebene zu aktualisieren, ohne andere Bereiche der Anwendung zu beeinträchtigen. Es ermöglicht verschiedenen Entwicklungsteams, an ihren eigenen Fachgebieten zu arbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

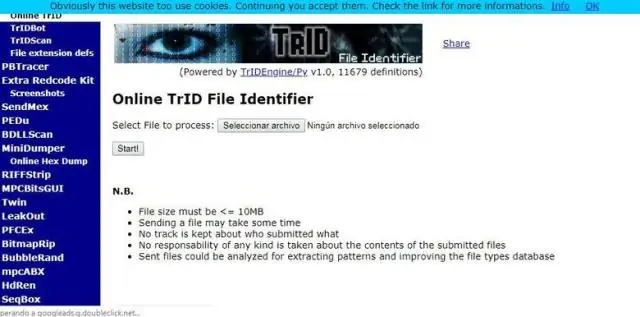

Befolgen Sie diese einfachen Schritte, um GBX-Dateien zu öffnen Schritt 1: Doppelklicken Sie auf die Datei. Bevor Sie versuchen, GBX -Dateien auf andere Weise zu öffnen, doppelklicken Sie zunächst auf dasDateisymbol. Schritt 2: Wählen Sie das richtige Programm. Schritt 3: Finden Sie den Dateityp heraus. Schritt 4: Wenden Sie sich an den Softwareentwickler. Schritt 5: Laden Sie einen universellen Dateibetrachter herunter. Zuletzt bearbeitet: 2025-01-22 17:01

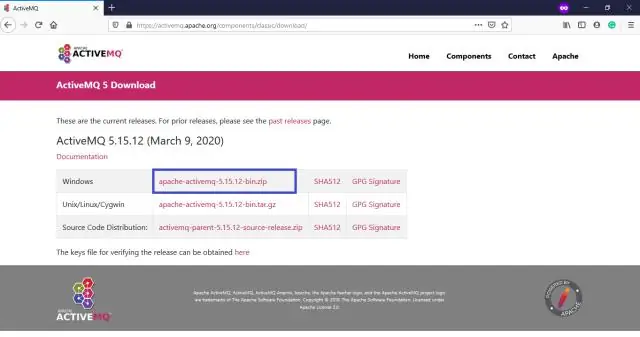

Navigieren Sie in einem Browser zu activemq.apache.org/. Klicken Sie im Navigationsbereich (linker Bereich) auf den Link #Download. Klicken Sie auf den Link Maven ActiveMQ SNAPSHOT. Für einen binären Snapshot fahren Sie mit dem Abschnitt #Starting ActiveMQ dieses Dokuments fort. Zuletzt bearbeitet: 2025-01-22 17:01

Informationskompetenz bezieht sich auf die Fähigkeit, zu erkennen, wann Informationen benötigt werden, und diese Informationen zu lokalisieren, auszuwerten und effektiv zu nutzen. Unser Programm ist ein inkrementelles Informationskompetenzprogramm, das in Champlains Kernlehrplan eingebettet ist. Zuletzt bearbeitet: 2025-06-01 05:06

Laut dem Online-Wörterbuch Oxford English Dictionary wurde 'kewl' erstmals 1990 verwendet. Bis 1995 wurde es im New Scientist Magazin verwendet und wurde auch im New York Magazine und New Musical Express gesehen. Nun hat das Oxford English Dictionary es als eigenständiges Wort erachtet. Es hat es jedoch als umgangssprachlich bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Jumper werden verwendet, um die Einstellungen für Computer-Peripheriegeräte wie Motherboard, Festplatten, Modems, Soundkarten und andere Komponenten zu konfigurieren. Wenn Ihr Motherboard beispielsweise Intrusion Detection unterstützt, kann ein Jumper gesetzt werden, um diese Funktion zu aktivieren oder zu deaktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

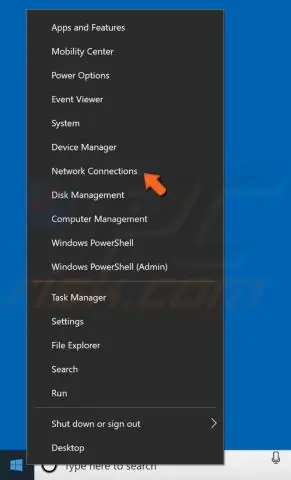

4. Stellen Sie Ihre IP-Adresse manuell ein Drücken Sie die Windows-Taste + X und wählen Sie Netzwerkverbindungen. Klicken Sie mit der rechten Maustaste auf Ihr drahtloses Netzwerk und wählen Sie Eigenschaften aus dem Menü. Wählen Sie Internet Protocol Version 4 (TCP/IPv4) und klicken Sie auf die Schaltfläche Eigenschaften. Zuletzt bearbeitet: 2025-01-22 17:01

Prototyp ist eine simulative Miniatur des Echtzeitprodukts, die hauptsächlich zum Testen verwendet wird. Das Modell wird verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Die Core CAL umfasst CALs (Client Access Licenses) für Windows Server, Exchange Server, System Management Server und SharePoint Portal Server. Zuletzt bearbeitet: 2025-01-22 17:01

Beliebte Jobs für Master in InformatikAbsolventen 1) Netzwerk- und Computersystemadministratoren. 2) Computersystemanalysten. 3) Computernetzwerkarchitekten. 4) Softwareentwickler. 5) Computer- und InformationsforschungWissenschaftler. 6) Senior Datenbankadministratoren. 7) Senior Web-Entwickler. Zuletzt bearbeitet: 2025-01-22 17:01

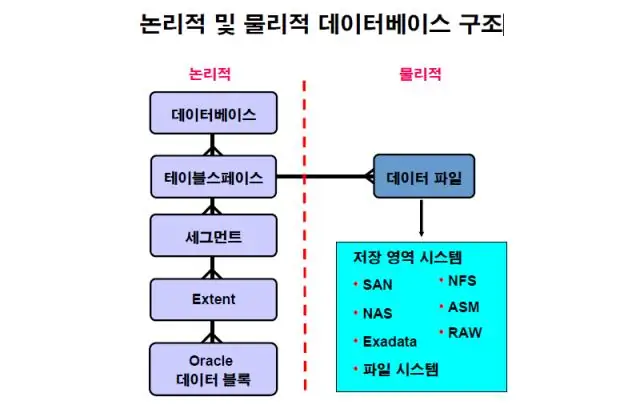

Eine Oracle-Datenbank besteht aus einer oder mehreren logischen Speichereinheiten, den sogenannten Tablespaces, die alle Daten der Datenbank zusammen speichern. Jeder Tablespace in einer Oracle-Datenbank besteht aus einer oder mehreren Dateien, die als Datendateien bezeichnet werden. Dabei handelt es sich um physische Strukturen, die dem Betriebssystem entsprechen, auf dem Oracle ausgeführt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Es wurden keine Wechselwirkungen zwischen Benadryl und Guaifenesin / Phenylephrin gefunden. Dies bedeutet nicht unbedingt, dass keine Wechselwirkungen bestehen. Wenden Sie sich immer an Ihren Arzt. Zuletzt bearbeitet: 2025-01-22 17:01

Jammern. listen)) ist ein Freemium-Social-Networking-Dienst für Unternehmen, der für die private Kommunikation innerhalb von Organisationen verwendet wird. 2012 erwarb Microsoft Yammer für 1,2 Milliarden US-Dollar. Derzeit ist Yammer in allen Enterprise-Plänen von Office 365 und Microsoft 365 enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

Der abgesicherte Modus ist ein Zustand, in den Ihr Samsung GalaxyS4 wechseln kann, wenn ein Problem mit Apps oder dem Betriebssystem auftritt. Der abgesicherte Modus deaktiviert vorübergehend Apps und reduziert die Betriebssystemfunktionalität, sodass die Fehlerbehebung das Problem beheben kann. Zuletzt bearbeitet: 2025-01-22 17:01

Bearbeiten eines Diagramms Melden Sie sich bei Office 365 an. Navigieren Sie zum OneDrive for Business-Ordner oder zur SharePointOnline-Dokumentbibliothek. Öffnen Sie das Visio-Diagramm, indem Sie auf den Dateinamen klicken. Standardmäßig wird das Diagramm zum Anzeigen geöffnet. Wählen Sie Diagramm bearbeiten und dann im Browser bearbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

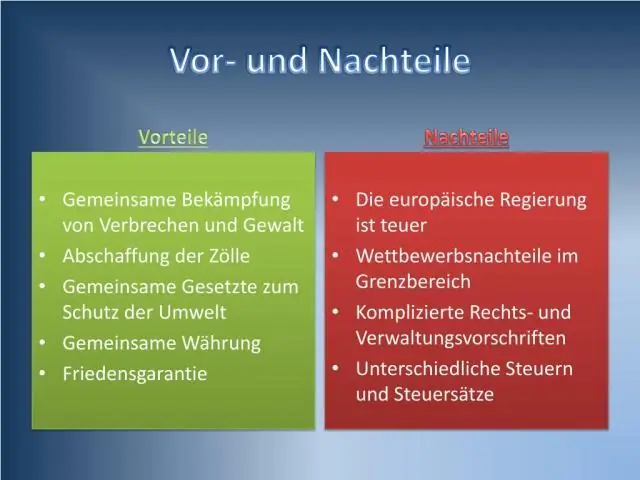

Vorteile: Multiprozessorsysteme können durch die gemeinsame Nutzung von Netzteilen, Gehäusen und Peripheriegeräten Geld sparen. Kann Programme schneller ausführen und kann eine erhöhte Zuverlässigkeit aufweisen. Nachteile: Multiprozessorsysteme sind sowohl in der Hardware als auch in der Software komplexer. Zuletzt bearbeitet: 2025-06-01 05:06

Der Master Boot Record (MBR) ist die Information im ersten Sektor jeder Festplatte oder Diskette, die identifiziert, wie und wo sich ein Betriebssystem befindet, damit es in den Hauptspeicher oder den Arbeitsspeicher des Computers gebootet (geladen) werden kann. Zuletzt bearbeitet: 2025-01-22 17:01

Geben Sie in Setup im Feld Schnellsuche Sandboxes ein und wählen Sie dann Sandboxes aus. Klicken Sie auf Neue Sandbox. Geben Sie einen Namen (10 Zeichen oder weniger) und eine Beschreibung für die Sandbox ein. Wählen Sie den gewünschten Sandbox-Typ aus. Wählen Sie die Daten aus, die in Ihre teilweise Kopie oder vollständige Sandbox aufgenommen werden sollen. Zuletzt bearbeitet: 2025-01-22 17:01

React an sich ist weder voll funktionsfähig noch ist es vollständig reaktiv. Aber es ist inspiriert von einigen der Konzepte hinter FRP. Und sie reagieren auf Prop- oder State-Änderungen. Aber wenn es um den Umgang mit Nebeneffekten geht, benötigt React – da es nur die Ansichtsebene ist – die Hilfe anderer Bibliotheken wie Redux. Zuletzt bearbeitet: 2025-01-22 17:01