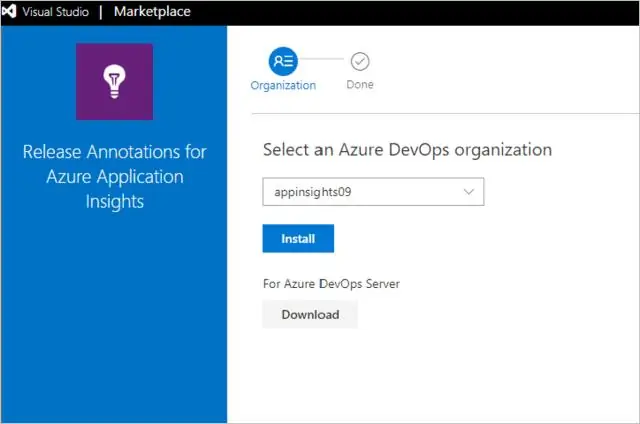

Laden Sie Ihre Erweiterung hoch Wählen Sie im Verwaltungsportal Ihren Publisher aus der Dropdown-Liste oben auf der Seite aus. Tippen Sie auf Neue Erweiterung und wählen Sie Azure DevOps: Wählen Sie den Link in der Mitte des Dialogfelds Hochladen aus, um ein Dialogfeld zum Durchsuchen zu öffnen. Suchen Sie die.vsix-Datei (die im obigen Paketierungsschritt erstellt wurde) und wählen Sie Hochladen:. Zuletzt bearbeitet: 2025-01-22 17:01

Google Clips funktioniert nicht mit allen Telefonen:Clips ist nur mit ausgewählten Android- (mit Android 7.0 Nougat und höher) und iOS (mit iOS10 oder höher) Smartphones kompatibel. Zuletzt bearbeitet: 2025-01-22 17:01

Frankieren von Konten. Ein Frankierkonto erfasst die gezahlten Steuern, die eine Frankiereinrichtung als Frankiergutschrift an ihre Mitglieder/Aktionäre weitergeben kann. Jeder Körper, der körperschaftsteuerpflichtig ist oder war, verfügt über ein Frankierkonto. Ein Rechtsträger gilt als „freigebender Rechtsträger“, wenn es sich um einen Körperschaftsteuerträger handelt. Zuletzt bearbeitet: 2025-01-22 17:01

Bei einer Flucht einer virtuellen Maschine führt ein Angreifer Code auf einer VM aus, der es einem darin ausgeführten Betriebssystem ermöglicht, auszubrechen und direkt mit dem Hypervisor zu interagieren. Ein VMescape gibt dem Angreifer Zugriff auf das Host-Betriebssystem und alle anderen virtuellen Maschinen, die auf diesem Host ausgeführt werden. Zuletzt bearbeitet: 2025-01-22 17:01

A: Nein, das PEX-Rohr ist nicht für Druckluftanwendungen vorgesehen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Nuser. dat-Datei speichert Benutzerprofilinformationen, die verwendet werden, um Windows für verschiedene Benutzer zu konfigurieren. Die Daten in ntuser. dat wird zwischen der Datei und der Windows-Registrierung hin und her kopiert, einer Datenbank, die von Windows verwendet wird, um Einstellungen für das Betriebssystem und andere Software auf dem Computer zu verwalten. Zuletzt bearbeitet: 2025-01-22 17:01

Spaltenorientierte Datenbanken (auch bekannt als Spaltendatenbanken) eignen sich besser für analytische Workloads, da sich das Datenformat (Spaltenformat) für eine schnellere Abfrageverarbeitung eignet – Scans, Aggregation usw. Auf der anderen Seite speichern zeilenorientierte Datenbanken eine einzelne Zeile (und alle ihre Spalten) zusammenhängend. Zuletzt bearbeitet: 2025-01-22 17:01

Cisco FabricPath ist eine Technologie, die entwickelt wurde, um STP-Einschränkungen wie Skalierbarkeit, Konvergenz und unnötige Überflutung zu überwinden. Es führt IS-IS in der Steuerungsebene aus und wird aus dem gleichen Grund auch als Layer-2-Routing bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Die SQL-Anweisung DROP TABLE wird verwendet, um eine Tabellendefinition und alle Daten, Indizes, Trigger, Einschränkungen und Berechtigungsspezifikationen für diese Tabelle zu entfernen. Zuletzt bearbeitet: 2025-01-22 17:01

0001 = 1. 0010 = 2. Die Bits im Binärcode sind ein Vielfaches von 2. 2^0, 2^1, 2^2, 2^3, 2^4 usw. Mit anderen Worten, wenn dieses spezifische Bit 1 . ist es bedeutet, dass Sie die Zahl erhalten, die das Vielfache darstellt. Zuletzt bearbeitet: 2025-01-22 17:01

Importieren Sie Kontakte und Leads als Kampagnenmitglieder mit Data Loader Open Data Loader. Klicken Sie auf Einfügen und melden Sie sich dann mit Ihren Salesforce-Anmeldeinformationen an. Wählen Sie Alle Salesforce-Objekte anzeigen aus. Wählen Sie Kampagnenmitglied (CampaignMember) aus. Klicken Sie auf Durchsuchen und suchen Sie dann nach Ihrer CSV-Datei, die zum Import bereit ist. Klicken Sie auf Weiter>. Klicken Sie auf Karte erstellen oder bearbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

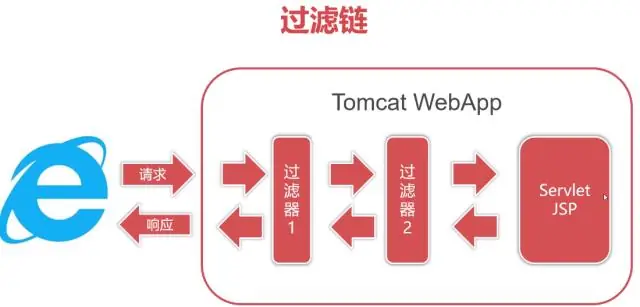

Ein Filter ist eine Java-Klasse, die als Reaktion auf eine Anforderung einer Ressource in einer Webanwendung aufgerufen wird. Zu den Ressourcen gehören Java-Servlets, JavaServer-Seiten (JSP) und statische Ressourcen wie HTML-Seiten oder Bilder. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie von einem der älteren Modelle von Apple kommen, wird auch eine kleine Auffrischung einiger der wichtigsten Aufnahmefunktionen der Kamera nicht schaden. Sowohl das iPhone XS als auch das iPhoneXS Max verfügen über eine duale 12-Megapixel-Kamera, die ein Weitwinkel- und ein Teleobjektiv bietet. Zuletzt bearbeitet: 2025-01-22 17:01

Scannereingabe = neuer Scanner (System.in); Erstellt ein neues Objekt vom Typ Scanner aus der Standardeingabe des Programms (in diesem Fall wahrscheinlich der Konsole) und int i = input. nextInt() verwendet die nextIntMethod dieses Objekts, mit der Sie Text eingeben können, der in eine ganze Zahl geparst wird. Zuletzt bearbeitet: 2025-01-22 17:01

Es bedeutet normalerweise, dass sie ihre Rechnung nicht bezahlt haben oder wenn die Vorauszahlung keine Minuten mehr hat. Zuletzt bearbeitet: 2025-01-22 17:01

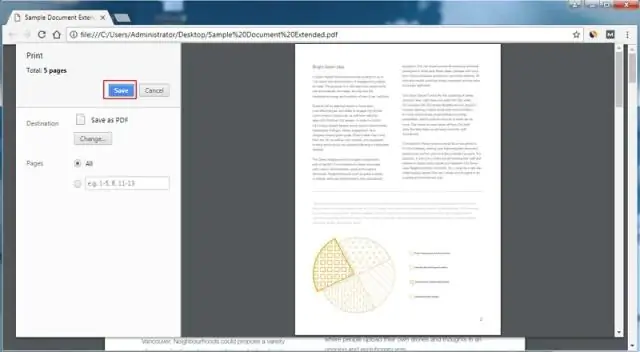

Klicken Sie im PDF-Dokument auf das Auswahlwerkzeug in der Symbolleiste, wie in der folgenden Abbildung zu sehen. Markieren Sie nach Auswahl dieser Option den Text, den Sie kopieren möchten, und klicken Sie auf Bearbeiten und dann auf Kopieren. Fügen Sie den kopierten Text in ein Textverarbeitungsprogramm oder einen anderen Texteditor ein, indem Sie die Strg-Taste und die V-Taste auf Ihrer Tastatur gedrückt halten. Zuletzt bearbeitet: 2025-01-22 17:01

Kurze Antwort: Sie brauchen keinen CS-Abschluss oder irgendeinen Abschluss, um Webentwickler zu werden, aber Sie müssen den Arbeitgebern zeigen, dass Sie den Job erledigen können. Sie müssen in der Lage sein, die Arten von Problemen zu lösen, für die Webentwickler benötigt werden. Es kann jedoch ein Abschluss erforderlich sein, um eine Stelle in bestimmten Unternehmen zu bekommen. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Wie funktioniert hier ein SNIB-Schloss? Die snib ist der kleine runde knopf an einer nacht verriegeln (Yale sperren ). Die Leute reden davon, die Tür auf der zu lassen snib . Die snib ist normalerweise verwendet, um eine Tür offen zu lassen ('auf der verriegeln ') und in einer Nacht Riegelschlösser das snib kann verwendet werden, um die Tür nachts zu verriegeln, um ein ". Zuletzt bearbeitet: 2025-01-22 17:01

Das Cmdlet Join-Path kombiniert einen Pfad und einen untergeordneten Pfad zu einem einzigen Pfad. Der Anbieter liefert die Pfadbegrenzungen. Zuletzt bearbeitet: 2025-01-22 17:01

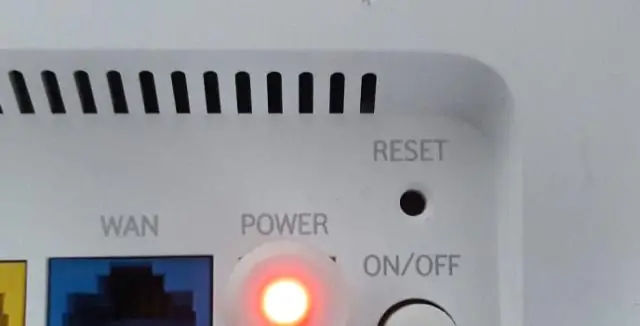

Halten Sie die rote Reset-Taste auf der Rückseite des WVB gedrückt. 4. Halten Sie die Reset-Taste weiterhin gedrückt, bis die WVB-Statusleuchte die folgenden Farben anzeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Ein CMake Generator ist für das Schreiben der Eingabedateien für ein natives Build-System verantwortlich. Für einen Build-Baum muss genau einer der CMake-Generatoren ausgewählt werden, um zu bestimmen, welches native Build-System verwendet werden soll. CMake-Generatoren sind plattformspezifisch, daher ist jeder möglicherweise nur auf bestimmten Plattformen verfügbar. Zuletzt bearbeitet: 2025-01-22 17:01

Überprüfen Sie den Status Ihrer Angebote, indem Sie sich bei HUDHomestore.com anmelden. Klicken Sie auf der Seite "Gebote überprüfen" auf die Schaltfläche Suchen, um eine Liste Ihrer neuesten Angebote und deren Gebotsstatus anzuzeigen. Es gibt acht verschiedene Antworten, die Sie auf Ihr HUD-Startgebot erhalten können. Zuletzt bearbeitet: 2025-01-22 17:01

Ein kryptografischer Algorithmus oder eine Chiffre ist eine mathematische Funktion, die beim Verschlüsselungs- und Entschlüsselungsprozess verwendet wird. Ein kryptografischer Algorithmus arbeitet in Kombination mit einem Schlüssel – einem Wort, einer Zahl oder einem Satz –, um den Klartext zu verschlüsseln. Derselbe Klartext verschlüsselt mit unterschiedlichen Schlüsseln zu einem anderen Geheimtext. Zuletzt bearbeitet: 2025-06-01 05:06

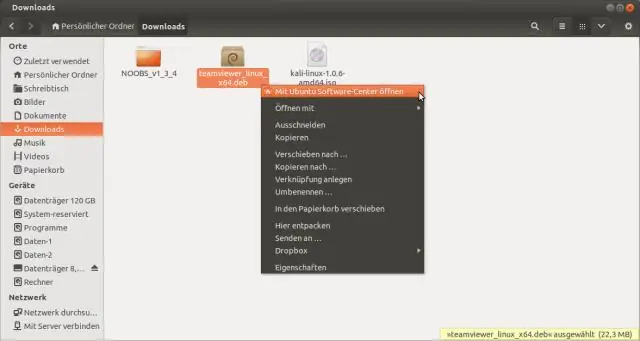

So installieren Sie TeamViewer unter Ubuntu Öffnen Sie teamviewer_13. x. yyyy_amd64. Klicken Sie auf die Schaltfläche Installieren. Das Dialogfeld Authentifizieren wird geöffnet. Geben Sie das Administratorkennwort ein. Klicken Sie auf die Schaltfläche Authentifizieren. TeamViewer wird installiert. TeamViewer ist auf Ihrem Ubuntusystem installiert und kann über das Menü gestartet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Hausputz reparieren Heutzutage ist es üblich, zwei Putzschichten aufzutragen. Dadurch werden kahle Stellen der Wand freigelegt, die einige Zeit zum Trocknen benötigen, bevor neuer Putz aufgetragen wird. Obwohl das Rendern eines großen Bereichs eine qualifizierte Aufgabe ist, ist das Patchen weniger schwierig. Zuletzt bearbeitet: 2025-06-01 05:06

Halten Sie die 'Fn'-Taste auf Ihrer Tastatur gedrückt, während Sie die 'F2'-Taste drücken, um Bluetooth einzuschalten, wenn Ihr Computer keinen Hardware-Schalter hat. Suchen Sie in Ihrer Taskleiste nach einem blauen Symbol mit einem stilisierten „B“. Wenn es angezeigt wird, ist Ihr Bluetooth-Radio eingeschaltet. Zuletzt bearbeitet: 2025-01-22 17:01

So installieren Sie ShadowProtect Wenn Sie über eine ShadowProtect-CD verfügen, legen Sie die CD in das CD-Laufwerk des Systems ein. Hinweis: Wenn die Installation nicht automatisch startet, durchsuchen Sie die ShadowProtect-CD und klicken Sie im Stammverzeichnis der CD auf AUTORUN. Wenn Sie das Installationsprogramm von ShadowProtect heruntergeladen haben, klicken Sie auf das. Zuletzt bearbeitet: 2025-06-01 05:06

Das wichtigste Ziel von Personas ist es, Verständnis und Empathie mit dem/den Endbenutzer(n) zu schaffen. Wenn Sie ein erfolgreiches Produkt für Menschen gestalten wollen, müssen Sie sie zunächst einmal verstehen. Die Erzählung setzt Ziele, schafft Sichtbarkeit von Problemen und potentiellen Problemen in der Benutzer-Produkt-Beziehung. Zuletzt bearbeitet: 2025-01-22 17:01

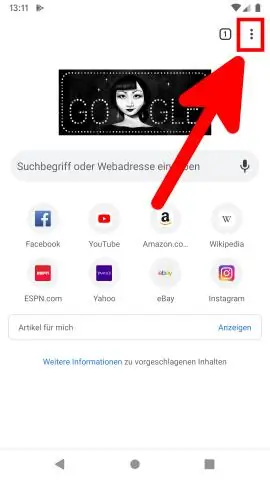

In der Chrome-App Öffnen Sie auf Ihrem Android-Telefon oder -Tablet die Chrome-App. Tippen Sie rechts oben auf Mehr. Tippen Sie auf Verlauf Browserdaten löschen. Wählen Sie oben einen Zeitraum aus. Um alles zu löschen, wählen Sie Alle Zeiten. Aktivieren Sie die Kontrollkästchen neben "Cookies und Websitedaten" und "Bilder und Dateien im Cache". Tippen Sie auf Daten löschen. Zuletzt bearbeitet: 2025-06-01 05:06

Transparent Data Encryption (oft als TDE abgekürzt) ist eine Technologie, die von Microsoft, IBM und Oracle verwendet wird, um Datenbankdateien zu verschlüsseln. TDE bietet Verschlüsselung auf Dateiebene. TDE löst das Problem des Schutzes von ruhenden Daten, indem es Datenbanken sowohl auf der Festplatte als auch auf Backup-Medien verschlüsselt. Zuletzt bearbeitet: 2025-01-22 17:01

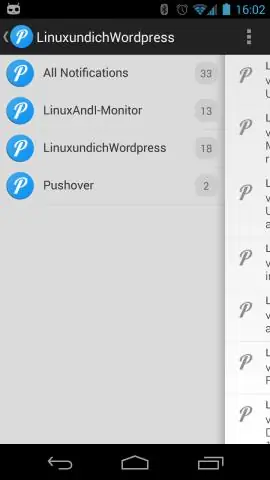

Geben Sie in Setup im Feld Schnellsuche Apps ein und wählen Sie dann Apps aus. Klicken Sie auf den Namen Ihrer verbundenen App. Klicken Sie neben Unterstützte Push-Plattform auf Testbenachrichtigung senden. Geben Sie eine Zeichenfolge für das Verbindungstoken in das Feld Empfänger ein ODER suchen Sie nach einem Empfänger, indem Sie auf Suchen klicken. Zuletzt bearbeitet: 2025-06-01 05:06

Konfigurieren des drahtlosen Netzwerks Ubuntu (eduroam) Schritt 1: Einstellungen des drahtlosen Netzwerks. Öffnen Sie die Liste der drahtlosen Netzwerke in der oberen rechten Ecke Ihres Bildschirms. Klicken Sie auf eduroam. Schritt 2: Konfiguration des drahtlosen Netzwerks. Geben Sie die folgenden Informationen ein: Schritt 3: Wählen Sie ein Zertifikat aus. Klicken Sie bei CA-Zertifikat auf Keine. Schritt 4: Verbinden mit dem Netzwerk. Klicken Sie auf Verbinden. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn 500 oder mehr Personen von einem Verstoß betroffen sind, müssen die betroffenen Einrichtungen den Sekretär ohne unangemessene Verzögerung, spätestens jedoch 60 Tage nach einem Verstoß benachrichtigen. Wenn jedoch weniger als 500 Personen von einem Verstoß betroffen sind, kann das betroffene Unternehmen den Secretary jährlich über solche Verstöße informieren. Zuletzt bearbeitet: 2025-06-01 05:06

Klicken Sie bei gedrückter Befehlstaste in Safari auf die Schaltfläche Zurück oder Vorwärts, um die vorherige oder nächste Seite in einem neuen Tab zu öffnen. Klicken Sie nach der Eingabe in das Feld Intelligente Suche bei gedrückter Befehlstaste auf einen Suchvorschlag, um ihn in einer neuen Registerkarte zu öffnen. Klicken Sie in der Seitenleiste „Lesezeichen“bei gedrückter Strg-Taste auf ein Lesezeichen und wählen Sie „In neuem Tab öffnen“aus dem Kontextmenü. Zuletzt bearbeitet: 2025-01-22 17:01

Datentabelle als Parameter an gespeicherte Prozeduren übergeben Erstellen Sie einen benutzerdefinierten Tabellentyp, der der Tabelle entspricht, die Sie auffüllen möchten. Übergeben Sie die benutzerdefinierte Tabelle als Parameter an die gespeicherte Prozedur. Wählen Sie in der gespeicherten Prozedur die Daten aus dem übergebenen Parameter aus und fügen Sie sie in die Tabelle ein, die Sie auffüllen möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf der Registerkarte "Systemeinstellungen" in der dritten Zeile unten auf "Bluetooth". Sobald Sie sich in Bluetooth befinden, sollten Sie die Möglichkeit haben, Bluetooth auszuschalten. Nachdem Sie Bluetooth deaktiviert haben, schalten Sie es wieder ein, warten Sie, bis Ihre Peripheriegeräte sich wieder verbinden, und prüfen Sie, ob dies Ihr Problem löst. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf die Schaltfläche "Start", klicken Sie auf "Ausführen", geben Sie "C: DELLDRIVERSR173082" in das Textfeld ein und drücken Sie "Enter", um den Treiber auszuführen. Starten Sie Ihren Computer neu, nachdem die Treiberinstallation abgeschlossen ist. Starten Sie die Anwendung, mit der Sie Ihre Webcam verwenden möchten, z. B. Skype oder Yahoo!Messenger. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt kein wirkliches Maximum. Seitenanzahl in einer PDF-Datei. Es gibt sehr wahrscheinlich andere Systemressourcen, die erschöpft sind, bevor Sie ein Limit in Bezug auf Toppages erreichen. 4000 Seiten - auch wenn es groß klingt - ist keine große PDF-Datei. Zuletzt bearbeitet: 2025-01-22 17:01

OSPF ist ein internes Gateway-Routing-Protokoll, das Link-States anstelle von Distanzvektoren für die Pfadauswahl verwendet. OSPF verbreitet Link-State-Advertisements (LSAs) anstatt Tabellenaktualisierungen weiterzuleiten. Da statt der gesamten Routing-Tabellen nur LSAs ausgetauscht werden, konvergieren OSPF-Netzwerke zeitnah. Zuletzt bearbeitet: 2025-06-01 05:06

Internet Explorer 11 (IE11) ist die elfte und letzte Version des Internet Explorer-Webbrowsers von Microsoft. Es wurde offiziell am 17. Oktober 2013 für Windows 8.1 und am 7. November 2013 für Windows 7 veröffentlicht. Zuletzt bearbeitet: 2025-01-22 17:01