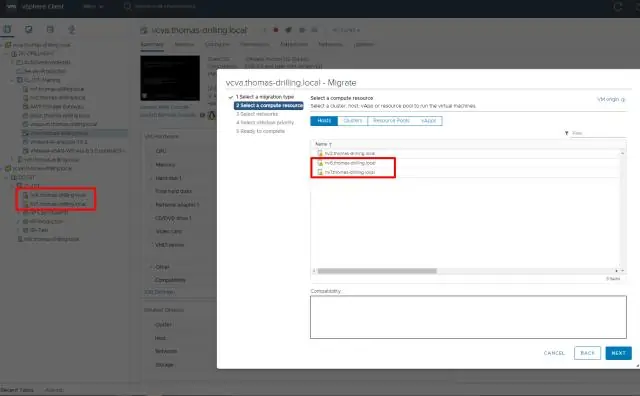

Daher muss der Datenverkehr je nachdem, welche Ports verwendet wurden (Bereitstellung + vMotion oder Management + vMotion), auf diesen Ports zwischen Quell- und Zielhosts routbar sein. Sowohl L2 als auch L3 werden für VMKernel-Ports unterstützt, die für vMotion (kalte und heiße Datenübertragung) verwendet werden, solange Konnektivität besteht. Zuletzt bearbeitet: 2025-01-22 17:01

Willkommen bei Background Checks.org - dem einzigen kostenlosen Online-Verzeichnis und Portal, das Ihnen hilft, online öffentliche Aufzeichnungen zu finden und eine Online-Hintergrundprüfung durchzuführen. Der Leitfaden zum Auffinden kostenloser öffentlicher Aufzeichnungen online, einschließlich Hintergrundüberprüfungen, Strafregistern, Gerichtsakten, Verhaftungsakten und mehr. Zuletzt bearbeitet: 2025-01-22 17:01

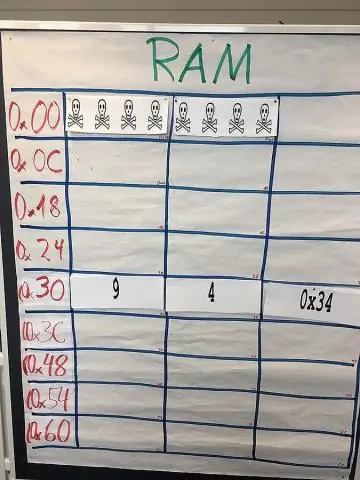

Für unsere Tests verwenden wir den Ryzen 5 2400Gat mit drei verschiedenen Speichergeschwindigkeiten, 2400 MHz, 2933 MHz und 3200 MHz. Während der maximal unterstützte JEDEC-Speicherstandard für den R5 2400G 2933 beträgt, unterstützt der von AMD für unseren Prozessortest bereitgestellte Speicher eine Übertaktung auf 3200 MHz genau richtig. Zuletzt bearbeitet: 2025-01-22 17:01

Das Model-View-ViewModel-Muster (MVVM) hilft Ihnen, die Geschäfts- und Präsentationslogik Ihrer Anwendung sauber von der Benutzeroberfläche (UI) zu trennen. Prism enthält Beispiele und Referenzimplementierungen, die zeigen, wie das MVVM-Muster in einer Windows Presentation Foundation (WPF)-Anwendung implementiert wird. Zuletzt bearbeitet: 2025-01-22 17:01

Die 4 Schritte der Datenvalidierung verstehen Schritt 1: Detaillierten Plan. Das Erstellen einer Roadmap für die Datenvalidierung ist der beste Weg, um das Projekt auf Kurs zu halten. Schritt 2: Validieren Sie die Datenbank. Dieser Test- und Validierungsschritt stellt sicher, dass alle anwendbaren Daten von der Quelle bis zum Ziel vorhanden sind. Schritt 3: Überprüfen Sie die Datenformatierung. Schritt 4: Probenahme. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Segmentierungskarte ist eine Aufteilung der Ebene. Jeder Bereich repräsentiert ein Objekt oder einen bestimmten Bereich auf dem Bild. Betrachten Sie ein Zufallsfeld Y = (ys)s∈Λ, wobei ys ∈ S. Der Likelihood-Term P(Y |X) modelliert die Graustufenverteilung der Pixel, die zu einer bestimmten Klasse oder Region gehören. Zuletzt bearbeitet: 2025-01-22 17:01

Führen Sie in jedem Fall diese fünf Schritte für die Verkabelung des 3-Wege-Lichtschalters aus: Schalten Sie den richtigen Stromkreis an Ihrer Schalttafel aus. Fügen Sie einen Elektrokasten für den zweiten Dreiwegeschalter im Keller hinzu. Führen Sie eine Länge von 14-3 NM-Kabel (oder 12-3, wenn Sie ein 12-Gauge-Kabel anschließen) zwischen den beiden Boxen ein. Zuletzt bearbeitet: 2025-01-22 17:01

FTK® Imager ist ein Datenvorschau- und Imaging-Tool, mit dem Sie schnell elektronische Beweise bewerten können, um festzustellen, ob eine weitere Analyse mit einem forensischen Tool wie dem Access Data® Forensic Toolkit® (FTK) gerechtfertigt ist. Zuletzt bearbeitet: 2025-01-22 17:01

TV-Größe zu Entfernungsrechner und Wissenschaft Größe Breite Höhe 60 Fuß 52,3 Fuß 132,8 cm 29,4 Fuß 74,7 cm 65 Fuß 56,7 Fuß 144,0 cm 31,9 Fuß 81,0 cm 70 Fuß 61,0 Fuß 154,9 cm 34,3 Fuß 87,1 cm 75 Fuß 65,4 Fuß 166,1 cm 36,8 Fuß 93,5 cm. Zuletzt bearbeitet: 2025-01-22 17:01

COALESCE wird verwendet, um zu überprüfen, ob das Argument NULL ist, wenn es NULL ist, wird der Standardwert verwendet. Es wird sequentiell in der Liste nach NOT NULL-Werten suchen und den ersten NOT NULL-Wert zurückgeben. Zuletzt bearbeitet: 2025-01-22 17:01

VEX Robotics Competition (VRC) Bei Turnieren nehmen Teams an Qualifikationsspielen teil, bei denen zwei Teams gegen zwei Teams teilnehmen. In den Ausscheidungsrunden werden Allianzen aus zwei Teams von den bestplatzierten Teams ausgewählt, und die Allianz, die das Finale gewinnt, ist der Gewinner des Turniers. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind die 10 beliebtesten Programmiersprachen: Java. Java ist die erste Wahl als eine der beliebtesten Programmiersprachen, die zum Erstellen serverseitiger Anwendungen für Videospiele und mobile Apps verwendet wird. Python. Python ist ein One-Stop-Shop. C. Rubin. JavaScript. C#-PHP. Ziel c. Zuletzt bearbeitet: 2025-01-22 17:01

Beschreibung: Das MOV-Dateiformat ist Mostcomm. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie die SharkBite Brass Push-to-Connect-Kupplung verwenden, um in einer Leitung von Kupfer auf PEX umzuschalten, schneiden Sie einfach Ihr Kupferrohr ab, markieren Sie die richtige Einstecktiefe und schieben Sie die Kupplung vollständig auf das Rohr. Wiederholen Sie diesen Vorgang für das PEX-Ende und Ihre Verbindung ist fertig. Zuletzt bearbeitet: 2025-01-22 17:01

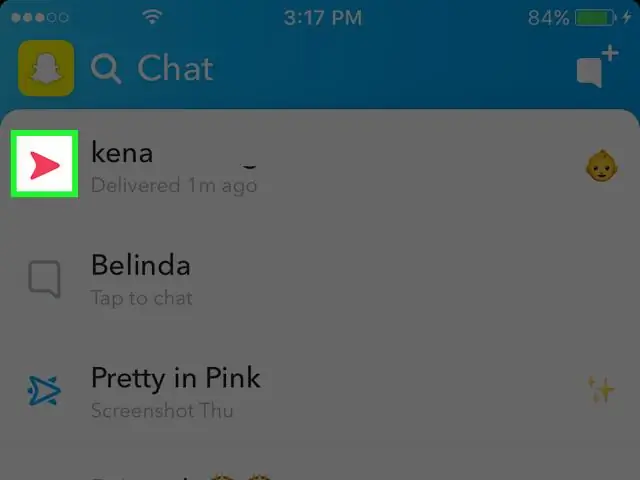

Schritte Öffnen Sie Snapchat. Das Symbol von Snapchat ist gelb mit einem weißen Geist darauf. Tippen Sie auf die Sprechblase. Es befindet sich in der unteren linken Ecke des Bildschirms. Tippen Sie auf einen Benutzernamen. Wenn Ihnen jemand einen Snap gesendet hat, wird links neben dem Benutzernamen ein ausgefülltes quadratisches Symbol angezeigt. Wische auf einem Benutzernamen nach rechts, um Snaps einzeln anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

SSIS – Erstellen eines Bereitstellungsmanifests. Mithilfe eines Bereitstellungsmanifests in SSIS können Sie mithilfe eines Assistenten zum Installieren Ihrer Pakete eine Reihe von Paketen an einem Zielort bereitstellen. Der Vorteil bei der Verwendung ist die schöne Benutzeroberfläche, die ein Assistent bietet. Zuletzt bearbeitet: 2025-06-01 05:06

Simply Seamless iQi for iPhone ermöglicht kabelloses Laden auf Ihrem kompatiblen iPhone 7, 7 Plus, SE, 6, 6S, 6 Plus, 6S Plus, 5, 5C, 5S & iPod Touch 5,6. Kabelloses Laden ohne Masse. Qi-Technologie kann mit den meisten nichtmetallischen Gehäusen und unter 2 mm Dicke verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Datenverbindungsprotokoll. In Netzwerken und Kommunikation die Übertragung einer Dateneinheit (Frame, Paket) von einem Knoten zum anderen. Das als "Layer-2-Protokoll" bekannte Datenverbindungsprotokoll ist dafür verantwortlich, dass die empfangenen Bits und Bytes mit den gesendeten Bits und Bytes identisch sind. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Computersystem ist ein Satz integrierter Geräte, die Daten und Informationen eingeben, ausgeben, verarbeiten und speichern. Computersysteme werden derzeit um mindestens ein digitales Verarbeitungsgerät herum aufgebaut. Es gibt fünf Haupthardwarekomponenten in einem Computersystem: Eingabe-, Verarbeitungs-, Speicher-, Ausgabe- und Kommunikationsgeräte. Zuletzt bearbeitet: 2025-01-22 17:01

Mit der Kriterienabfrage-API können Sie verschachtelte, strukturierte Abfrageausdrücke in Java erstellen und eine Syntaxprüfung zur Kompilierzeit bereitstellen, die mit einer Abfragesprache wie HQL oder SQL nicht möglich ist. Die Kriterien-API enthält auch eine Abfrage-by-Beispiel-Funktionalität (QBE). Zuletzt bearbeitet: 2025-01-22 17:01

Entfernen Sie Flecken oder Unvollkommenheiten ganz einfach mit dem Fleckenheilpinsel-Werkzeug. Wählen Sie das Werkzeug Spot-Healing-Pinsel aus. Wählen Sie eine Pinselgröße. Wählen Sie in der Werkzeugoptionsleiste eine der folgenden Typoptionen aus. Klicken Sie auf den Bereich, den Sie im Bild korrigieren möchten, oder klicken und ziehen Sie über einen größeren Bereich. Zuletzt bearbeitet: 2025-01-22 17:01

So laden Sie Ihre Kindle-Bibliotheksbücher in der Kindle-App herunter Starten Sie die Kindle-App auf Ihrem iPhone oder oriPad. Tippen Sie auf Bibliothek, um alle E-Books in Ihrer Amazon-Bibliothek anzuzeigen. Tippen Sie auf das Buch, das Sie auf Ihr Gerät herunterladen möchten. Wenn der Download abgeschlossen ist (es ist ein Häkchen daneben), tippe auf das Buch, um es zu öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie STRG+ALT+ENTF, um den Computer zu entsperren. Geben Sie die Anmeldeinformationen für den zuletzt angemeldeten Benutzer ein, und klicken Sie dann auf OK. Wenn das Dialogfeld Computer entsperren verschwindet, drücken Sie STRG+ALT+ENTF und melden Sie sich normal an. Zuletzt bearbeitet: 2025-01-22 17:01

Schritt-für-Schritt-Anleitung zum Ändern des Skout-Standorts über FakeGPS Go: Tippen Sie darauf und scrollen Sie zur Build-Nummer. Tippen Sie 7 Mal darauf und Sie werden sehen, dass die Entwickleroptionen auf Ihrem Gerät aktiviert werden. Schritt 3: Da wir Android verwenden, müssen Sie zum Google Play Store gehen und dort nach der App suchen. Zuletzt bearbeitet: 2025-01-22 17:01

Das keyup-Ereignis tritt auf, wenn eine Tastaturtaste losgelassen wird. Die Methode keyup() löst das keyup-Ereignis aus oder fügt eine Funktion hinzu, die ausgeführt wird, wenn ein keyup-Ereignis auftritt. Tipp: Nutzen Sie die Veranstaltung. welche Eigenschaft zurückgegeben werden soll welche Taste gedrückt wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie JMeter und fügen Sie den „HTTP(s) Test Script Recorder“zu „Test Plan“hinzu. Als Proxy-Hostname müssen Sie die IP-Adresse des Computers in der geöffneten JMeter-Anwendung festlegen. Stellen Sie in der Netzwerkkonfiguration Ihres Mobilgeräts die IP-Adresse des Computers als Proxy-IP und Port ein, die Sie in JMeter eingestellt haben. Zuletzt bearbeitet: 2025-01-22 17:01

Aktivität ist eine Regel von Regel-Objekt-Aktivität und Nutzen ist eine Form im Pega-Flow. Diese Form verweist auf eine Aktivität, bei der der Nutzungstyp als Dienstprogramm ausgewählt ist. Es gibt verschiedene Nutzungsarten für eine Aktivität wie Dienstprogramm, Verbinden, Zuweisen, Benachrichtigen oder Route. Zuletzt bearbeitet: 2025-01-22 17:01

Eine letzte Klasse ist einfach eine Klasse, die nicht erweitert werden kann. (Das bedeutet nicht, dass alle Referenzen auf Objekte der Klasse so wirken würden, als ob sie als final deklariert wären.) Wann es sinnvoll ist, eine Klasse als final zu deklarieren, wird in den Antworten auf diese Frage behandelt: Gute Gründe, die Vererbung in Java zu verbieten?. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie im Vorschau-Anwendungsmenü auf „Datei“, dann auf „Öffnen“, navigieren Sie dann zu dem Foto, in das Sie das zugeschnittene Bild einfügen möchten, und klicken Sie dann auf „Öffnen“. Klicken Sie im Vorschaumenü auf „Bearbeiten“und dann auf „Einfügen“. Das zugeschnittene Bild wird aus der Zwischenablage in das zweite Foto eingefügt und der Cursor wird zur Hand. Zuletzt bearbeitet: 2025-01-22 17:01

Referenz auf einen Zeiger in C++ übergeben Hinweis: Es ist erlaubt, "Zeiger auf Zeiger" sowohl in C als auch in C++ zu verwenden, aber wir können "Referenz auf Zeiger" nur in C++ verwenden. Wenn ein Zeiger als Parameter an eine Funktion übergeben wird und versucht wird, geändert zu werden, werden die am Zeiger vorgenommenen Änderungen nicht außerhalb dieser Funktion widergespiegelt. Zuletzt bearbeitet: 2025-01-22 17:01

Entfernen der Precision Systems-Festplatte Entfernen Sie die beiden Schrauben, mit denen die untere Klappe befestigt ist, und entfernen Sie sie. Entfernen Sie die fünf Schrauben, mit denen die Halterung der primären Festplatte befestigt ist. Schieben Sie den Akku-Entriegelungshebel in die Entriegelungsposition. Entfernen Sie die Festplattenhalterung vom System. Zuletzt bearbeitet: 2025-01-22 17:01

„ELK“ist die Abkürzung für drei Open-Source-Projekte: Elasticsearch, Logstash und Kibana. Elasticsearch ist eine Such- und Analysemaschine. Logstash ist eine serverseitige Datenverarbeitungspipeline, die Daten aus mehreren Quellen gleichzeitig aufnimmt, transformiert und dann an einen „Stash“wie Elasticsearch sendet. Zuletzt bearbeitet: 2025-01-22 17:01

Advanced Mobile Phone Service (AMPS) ist ein Standardsystem für Mobiltelefondienste mit analogem Signal in den Vereinigten Staaten und wird auch in anderen Ländern verwendet. Es basiert auf der anfänglichen Zuweisung des elektromagnetischen Strahlungsspektrums für den Mobilfunkdienst durch die Federal Communications Commission (FCC) im Jahr 1970. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf Start, und wechseln Sie dann zur Systemsteuerung. Wählen Sie Programme aus, und klicken Sie dann auf Programme und Funktionen. Finden Sie die Option PsExec heraus und wählen Sie sie aus, klicken Sie auf Deinstallieren. Zuletzt bearbeitet: 2025-01-22 17:01

Handybatterien - Walmart.com. Zuletzt bearbeitet: 2025-01-22 17:01

CROSS APPLY gibt nur Zeilen aus der äußeren Tabelle zurück, die eine Ergebnismenge der Tabellenwertfunktion erzeugen. Mit anderen Worten, das Ergebnis von CROSS APPLY enthält keine Zeile des linken Tabellenausdrucks, für die kein Ergebnis aus dem rechten Tabellenausdruck erhalten wird. CROSS APPLY Reihe für Reihe arbeiten INNER JOIN. Zuletzt bearbeitet: 2025-01-22 17:01

Endlich ist es soweit: Fast 4 Jahre nach der Einführung des Schlüsselworts import in ES6 ist Node. js führte experimentelle Unterstützung für ES6-Importe und -Exporte ein. Im Knoten. js 12 können Sie den Import und Export in Ihrem Projekt verwenden, wenn Sie beide der folgenden Punkte ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

Das User Datagram Protocol (UDP) ist verbindungslos, weil nicht alle Netzwerkanwendungen den Overhead von TCP benötigen. Ein Beispiel hierfür wäre das Kodieren und Senden von Sprachdaten über ein IP-Netzwerk. UDP hingegen ermöglicht der Anwendung viel mehr Flexibilität bei der Handhabung von Paketen. Zuletzt bearbeitet: 2025-01-22 17:01

Kunstrasen ist auf dem Vormarsch – und hat den Ruf, umweltfreundlich zu sein, da er weder Wasser noch Dünger benötigt oder gemäht werden muss. Außerdem sieht die neueste Generation von Kunstrasen oft gut genug aus, um uns vorzutäuschen, dass es echt ist. Zuletzt bearbeitet: 2025-01-22 17:01

Yahoo hat angekündigt, dass Nutzer ab dem 28. Oktober 2019 keine Inhalte mehr auf die Yahoo Groups-Website hochladen können. Und am 14. Dezember 2019 wird das Unternehmen alle zuvor veröffentlichten Inhalte dauerhaft entfernen. Zuletzt bearbeitet: 2025-01-22 17:01