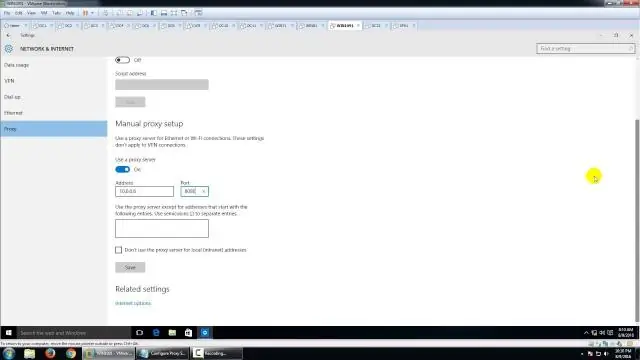

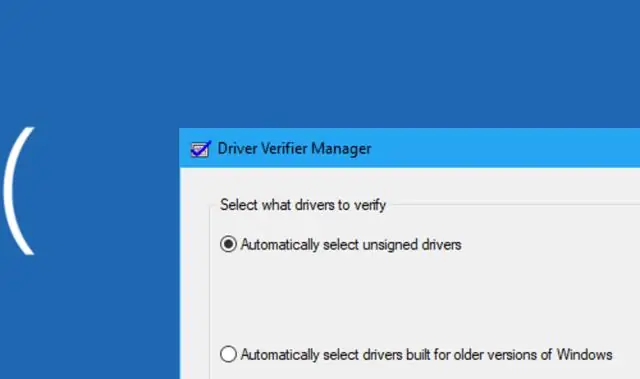

Werfen wir einen Blick auf die Proxy-Einstellungen von Windows und die Schritte, um dies zu reparieren. Starten Sie Ihren Computer und Router neu. Überprüfen Sie die Proxy-Einstellungen in Windows. Führen Sie die Problembehandlung für Netzwerkadapter aus. IP-Adresse und DNS automatisch beziehen. Aktualisieren oder Rollback Ihres Netzwerktreibers. Netzwerkkonfiguration über die Eingabeaufforderung zurücksetzen. Zuletzt bearbeitet: 2025-06-01 05:06

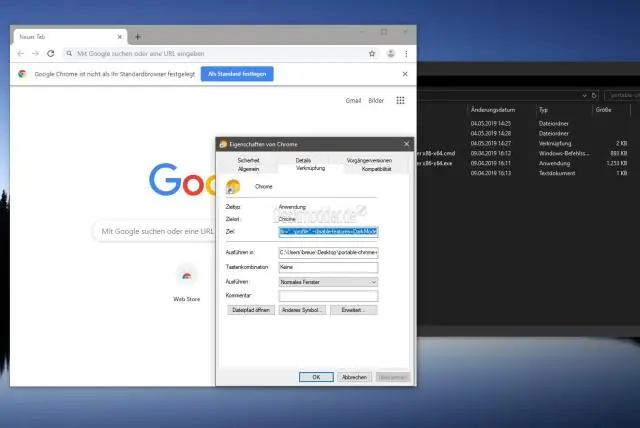

Erzwungene erneute Registrierung aktivieren oder deaktivieren Melden Sie sich in Ihrer Google Admin-Konsole an. Rufen Sie auf der Startseite der Admin-Konsole Chrome-Verwaltung für Geräte auf. Klicken Sie auf Geräteeinstellungen. Wählen Sie links die Organisation aus, für die Sie die erzwungene erneute Registrierung aktivieren oder deaktivieren möchten. Konfigurieren Sie die Einstellung für die erzwungene erneute Registrierung: Klicken Sie auf Speichern. Zuletzt bearbeitet: 2025-01-22 17:01

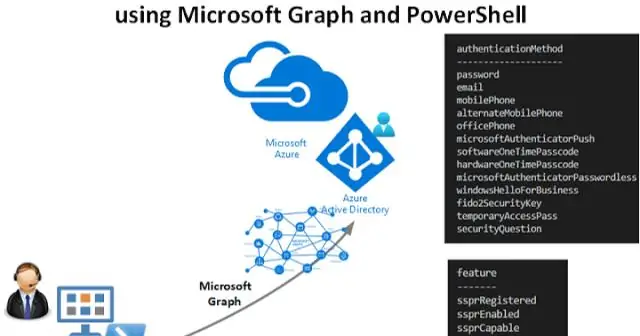

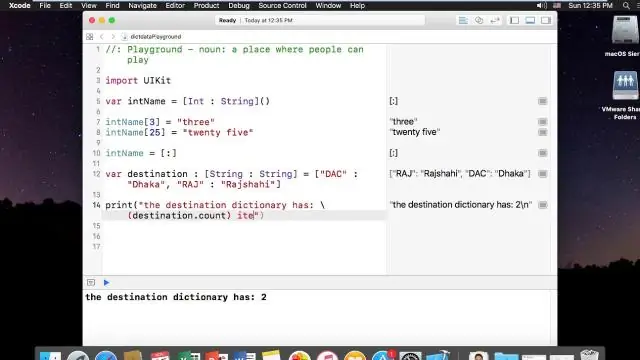

Die grundlegenden Schritte, die erforderlich sind, um den OAuth 2.0-Berechtigungscode-Zuteilungsfluss zum Abrufen eines Zugriffstokens vom Microsoft-Identitätsplattform-Endpunkt zu verwenden, sind: Registrieren Sie Ihre App bei Azure AD. Holen Sie sich die Autorisierung. Holen Sie sich ein Zugriffstoken. Rufen Sie Microsoft Graph mit dem Zugriffstoken auf. Verwenden Sie ein Aktualisierungstoken, um ein neues Zugriffstoken zu erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Bitte melden Sie sich bei EZ Pay (Kanada) an - Verwalten Sie Zahlungen, indem Sie Ihre Kreditkarte automatisch belasten oder Ihr Bankkonto für einmalige oder wiederkehrende Zahlungen direkt belasten. Zuletzt bearbeitet: 2025-01-22 17:01

Azure IoT Hub ist der Internet-of-Things-Connector von Microsoft für die Cloud. Es handelt sich um einen vollständig verwalteten Cloud-Dienst, der eine zuverlässige und sichere bidirektionale Kommunikation zwischen Millionen von IoT-Geräten und einem Lösungs-Back-End ermöglicht. Mit Cloud-to-Device-Nachrichten können Sie Befehle und Benachrichtigungen an Ihre verbundenen Geräte senden. Zuletzt bearbeitet: 2025-01-22 17:01

Throw bewirkt normalerweise, dass die Funktion sofort beendet wird, sodass Sie, selbst wenn Sie Code dahinter einfügen (innerhalb desselben Blocks), sie nicht ausführen wird. Dies gilt sowohl für C++ als auch für C#. Zuletzt bearbeitet: 2025-01-22 17:01

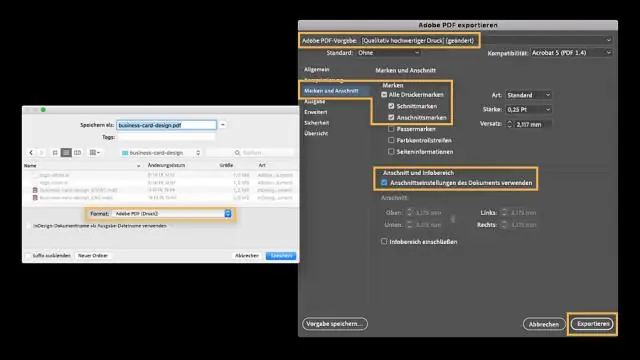

Wählen Sie Datei > Exportieren und wählen Sie das Format AdobePDF(Print). Wählen Sie die von Ihrem Druckanbieter empfohlene Adobe PDF-Vorgabe. Wählen Sie auf der Registerkarte „Allgemein“die Option „PDF nach dem Exportieren anzeigen“. Wählen Sie unter Markierungen und Anschnitte die Option Schnittmarken und Dokumentanschnitteinstellungen verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Das Sony Xperia Z1 ist ein Single-SIM (GSM)-Smartphone, das eine Micro-SIM-Karte akzeptiert. Zu den Konnektivitätsoptionen des Sony Xperia Z1 gehören Wi-Fi 802.11 a/b/g/n/ac, GPS, Bluetooth v4. 00, NFC, UKW-RadioWi-Fi Direct, Mobile High-DefinitionLink (MHL), 3G und 4G. Zuletzt bearbeitet: 2025-01-22 17:01

10 Möglichkeiten, eine starke Absicht zu setzen Entscheiden Sie, wer Sie SEIN möchten. 2 – Schreiben Sie Ihre Absicht. Sagen Sie es oft laut vor sich hin. 4 – Überwachen Sie Ihre Gedanken. 5 – Achten Sie auf Ihre Sprache. 7 – Gehen Sie weg vom Therapiedenken und hin zum Vorwärtsdenken. 8 – Hör auf, dich zu beschweren. 9 – Bringen Sie einen Freund oder Kollegen dazu, eine „holding Intent“-Partnerschaft zu beginnen. Hartnäckig sein. Zuletzt bearbeitet: 2025-06-01 05:06

Drücken Sie Ihr kreatives Selbst durch handgeschöpftes Papier, Karten und Kunstdruck aus. Basteln ist nicht nur ein Hobby oder Beruf; es ist ein lebensstil. Während Ihr Drucker als kreativer Motor fungiert, fungieren Originaltinte und -papier von Canon als notwendige Werkzeuge, um langlebige* hochwertige Fotoerinnerungen und Produkte zu erstellen. Zuletzt bearbeitet: 2025-06-01 05:06

Behalten oder löschen, Sie haben die Wahl. OneDrive entfernen Beenden Sie den Synchronisierungsdienst, indem Sie die Verknüpfung in den App-Einstellungen aufheben, und deinstallieren Sie dann OneDrive wie jede andere App. Es ist tatsächlich in Windows 10 integriert, also wird es nicht wirklich entfernt, es deaktiviert und versteckt. Zuletzt bearbeitet: 2025-01-22 17:01

Es ist notwendig, ein USB-Flash-Laufwerk mit genügend Speicherplatz zum Speichern Ihrer Computerdaten und Systemsicherung vorzubereiten. Normalerweise reichen 256 GB oder 512 GB ziemlich aus, um ein Computer-Backup zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Liste der englischen Ableitungspräfixe Präfix Bedeutung inter- 'zwischen' intra- 'innerhalb' ir- 'innerhalb'; 'zu'; „marginal or not“makro- „großmaßstäblich“; „außergewöhnlich prominent“. Zuletzt bearbeitet: 2025-01-22 17:01

Norton funktioniert unter Windows 10, solange Sie die neueste Version installiert haben. Um sicherzustellen, dass Sie die neueste Norton-Version installiert haben, besuchen Sie das NortonUpdate Center. Wenn Sie Norton von Ihrem Serviceanbieter erhalten haben, lesen Sie, wie Sie Norton von Ihrem Serviceanbieter installieren. Zuletzt bearbeitet: 2025-06-01 05:06

Apache POI ist eine beliebte API, die es Programmierern ermöglicht, MS Office-Dateien mit Java-Programmen zu erstellen, zu ändern und anzuzeigen. Es ist eine Open-Source-Bibliothek, die von der Apache Software Foundation entwickelt und vertrieben wird, um Microsoft Office-Dateien mit Java-Programmen zu entwerfen oder zu ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Andrew Burton/Getty Images Hewlett Packard Enterprise kauft das Flash-Speicherunternehmen Nimble Storage für 12,50 US-Dollar pro Aktie oder rund 1 Milliarde US-Dollar. HPE wird auch die nicht übertragenen Aktienzuteilungen von Nimble im Wert von etwa 200 Millionen US-Dollar übernehmen oder auszahlen. HPE kaufte im Januar SimpliVity, ein Speicher-Startup, für 650 Millionen US-Dollar. Zuletzt bearbeitet: 2025-01-22 17:01

Machine-to-Machine-Kommunikation, oder M2M, ist genau so, wie sie sich anhört: zwei Maschinen, die „kommunizieren“oder Daten austauschen, ohne menschliche Schnittstelle oder Interaktion. Dazu gehören serielle Verbindung, Powerline-Verbindung (SPS) oder drahtlose Kommunikation im industriellen Internet der Dinge (IoT). Zuletzt bearbeitet: 2025-01-22 17:01

Die Installation von Linkerd ist einfach. Zuerst installieren Sie die CLI (Befehlszeilenschnittstelle) auf Ihrem lokalen Computer. Mit dieser CLI installieren Sie dann die Steuerungsebene in Ihrem Kubernetes-Cluster. Schließlich "vernetzen" Sie einen oder mehrere Dienste, indem Sie die Datenebenen-Proxys hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

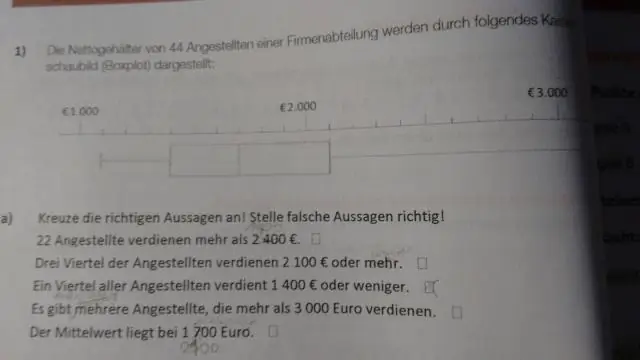

Die folgenden Schritte können verwendet werden, um einen modifizierten Boxplot zu erstellen. Bringen Sie die Datenwerte in eine Reihenfolge. Ermitteln Sie den Median, d. h. den mittleren Datenwert, wenn die Scores geordnet sind. Finden Sie den Median der Datenwerte unterhalb des Medians. Finden Sie den Median der Datenwerte über dem Median. Zuletzt bearbeitet: 2025-01-22 17:01

Blob ist eine Sammlung von Binärdaten, die als einzelnes Objekt gespeichert werden. Sie können diesen Datentyp mit den Methoden toString bzw. valueOf in String oder aus String konvertieren. Blobs können als Webdienstargumente akzeptiert, in einem Dokument gespeichert (der Textkörper eines Dokuments ist ein Blob) oder als Anhänge gesendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Konfigurator. Von Vangie Beal Ein Name für eine Art von Software-Tool, das im E-Commerce verwendet wird, oder der Name, der verwendet wird, um nur den Motor eines Verkaufskonfigurationssystems zu beschreiben. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können Microsoft Office Word-Dokumente mit der iPhone-Version von Word bearbeiten. Sie benötigen ein Office 365-Konto, um Dokumente mit Word zu bearbeiten. Sie können Textdokumente auch mit Google Docs auf dem iPhone bearbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

Der untere Teil des zweistöckigen g wird als Schleife bezeichnet; der ganz kurze Strich oben wird Ohr genannt. Zuletzt bearbeitet: 2025-06-01 05:06

Monkey's Audio, das durch die dargestellt wird. apefile-Erweiterung ist ein verlustfreies Audioformat (auch bekannt als APE-Codec, MAC-Format). Dies bedeutet, dass Audiodaten nicht verworfen werden, wie dies bei verlustbehafteten Audioformaten wie MP3, WMA, AAC und anderen der Fall ist. Zuletzt bearbeitet: 2025-01-22 17:01

VLC brennt DVDs, konvertiert jedoch keine Videodateien in ein DVD-Format. Eine Fremdsoftware wie Nero, Adobe Encore oder Sonys Media Center Suite muss die Konvertierung übernehmen. Es gibt auch keine native Windows- oder Mac-Software, die dies tut. Zuletzt bearbeitet: 2025-01-22 17:01

Der SQL Server BIT-Datentyp ist ein ganzzahliger Datentyp, der einen Wert von 0, 1 oder NULL annehmen kann. Wenn eine Tabelle 9 bis 16-Bit-Spalten enthält, speichert SQL Server diese als 2 Byte usw. SQL Server konvertiert einen Zeichenfolgenwert TRUE in 1 und FALSE in 0. Es konvertiert auch jeden Wert ungleich Null in 1. Zuletzt bearbeitet: 2025-01-22 17:01

Führen Sie die folgenden Schritte aus, um alle Gateway-Einträge in der Routing-Tabelle zu entfernen: Führen Sie den folgenden Befehl aus, um die Routing-Informationen anzuzeigen: netstat -rn. Führen Sie den folgenden Befehl aus, um die Routingtabelle zu leeren: route -f. Zuletzt bearbeitet: 2025-01-22 17:01

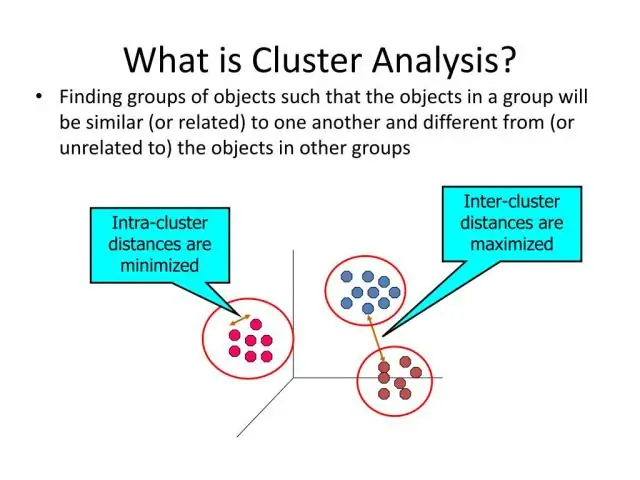

Clustering ist der Vorgang, bei dem eine Gruppe abstrakter Objekte in Klassen ähnlicher Objekte umgewandelt wird. Punkte, die man sich merken sollte. Ein Cluster von Datenobjekten kann als eine Gruppe behandelt werden. Bei der Clusteranalyse unterteilen wir zunächst die Datenmenge basierend auf der Datenähnlichkeit in Gruppen und weisen dann den Gruppen die Labels zu. Zuletzt bearbeitet: 2025-01-22 17:01

Sie haben zwei grundlegende Methoden: Direktablage und Zeichnungsablage. Zuletzt bearbeitet: 2025-01-22 17:01

Bestes Gesamtergebnis: Avery T-Shirt Transfers für Tintenstrahldrucker Für ein rundum zuverlässiges, einfach zu verwendendes Eisentransferpapier steht Avery ganz oben auf der Liste. Es wurde für hellere Stoffe entwickelt und funktioniert mit Tintenstrahldruckern. Zuletzt bearbeitet: 2025-01-22 17:01

Eine ESN / IMEI auf der Whitelist wurde vom Hersteller offiziell mit einem Gerät registriert. Fast jedes Smartphone, das auf Swappa verkauft werden kann, steht auf der Whitelist. Eine ESN / IMEI auf der Blacklist wurde als verloren oder gestohlen gemeldet, und zwar bei der globalen Registrierung. Ein Gerät auf der schwarzen Liste kann nicht aktiviert und hier auf Swapppa nicht verkauft werden. Zuletzt bearbeitet: 2025-01-22 17:01

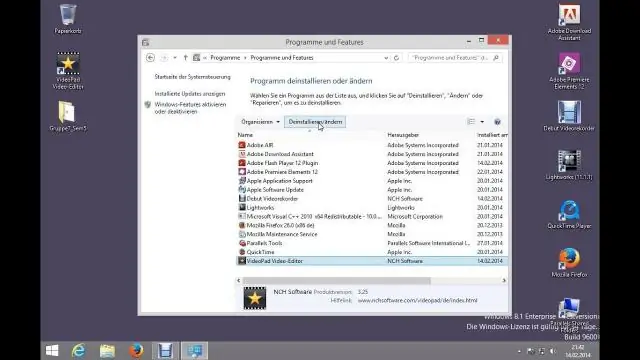

Deinstallieren von Microsoft Visual C++ Drücken Sie auf Ihrer Tastatur Windows+R, um den Befehl Ausführen zu öffnen. Geben Sie Systemsteuerung ein und klicken Sie auf OK. Wählen Sie Programm deinstallieren. Klicken Sie auf Deinstallieren und befolgen Sie die Anweisungen auf dem Bildschirm, um das Programm zu deinstallieren. Zuletzt bearbeitet: 2025-01-22 17:01

In einigen Fällen kann Kaspersky Total Security die Arbeit des Computers aufgrund fehlender Systemressourcen verlangsamen. Sie können die Leistung Ihres Computers verbessern, indem Sie Folgendes tun: Öffnen Sie die Einstellungen Kaspersky Total Security. Zuletzt bearbeitet: 2025-01-22 17:01

Der Unterschied zwischen @ViewChildren und @ContentChildren besteht darin, dass @ViewChildren nach Elementen in Shadow DOM sucht, während @ContentChildren nach Elementen in Light DOM sucht. Zuletzt bearbeitet: 2025-01-22 17:01

Echtzeit-Virenschutz, Anti-Malware, Spamfilter, Firewall und Kindersicherung mit McAfee TotalProtection. Holen Sie sich Hilfe von einem Sicherheitsexperten beim Entfernen von Viren und Spyware – alles bequem von zu Hause aus mit dem McAfee Virus Removal Service. Zuletzt bearbeitet: 2025-01-22 17:01

Kleidung gilt als Aspekt der nonverbalen Kommunikation und hat gesellschaftliche Bedeutung für das Publikum. Zur Kleidung gehören auch die Dinge, die Menschen tragen, wie Schmuck, Krawatten, Handtaschen, Hüte und Brillen. Kleidung vermittelt nonverbale Hinweise auf die Persönlichkeit, den Hintergrund und den finanziellen Status eines Sprechers. Zuletzt bearbeitet: 2025-01-22 17:01

Das Nabi ist ein tolles Tablet, das die Kinder selbst herstellen können. Pünktlich und in gutem Zustand von Amazon geliefert. Zuletzt bearbeitet: 2025-01-22 17:01

Pufferüberlauf-Angriff mit Beispiel. Wenn mehr Daten (als ursprünglich zum Speichern zugewiesen) von einem Programm- oder Systemprozess platziert werden, laufen die zusätzlichen Daten über. Es führt dazu, dass einige dieser Daten in andere Puffer gelangen, wodurch die Daten, die sie enthielten, beschädigt oder überschrieben werden können. Zuletzt bearbeitet: 2025-01-22 17:01

Ein etabliertes Datenwörterbuch kann Organisationen und Unternehmen viele Vorteile bieten, darunter: Verbesserte Datenqualität. Verbessertes Vertrauen in die Datenintegrität. Verbesserte Dokumentation und Kontrolle. Reduzierte Datenredundanz. Wiederverwendung von Daten. Konsistenz in der Datennutzung. Einfachere Datenanalyse. Verbesserte Entscheidungsfindung basierend auf besseren Daten. Zuletzt bearbeitet: 2025-01-22 17:01

Das Schlüsselwort super in Java ist eine Referenzvariable, die verwendet wird, um auf das Objekt der unmittelbaren Elternklasse zu verweisen. Immer wenn Sie die Instanz der Unterklasse erstellen, wird implizit eine Instanz der übergeordneten Klasse erstellt, auf die durch die Superreferenzvariable verwiesen wird. Zuletzt bearbeitet: 2025-01-22 17:01