In einfachen Worten, Jenkins Pipeline ist eine Kombination von Plugins, die die Integration und Implementierung von Continuous Delivery Pipelines mit Jenkins unterstützen. Eine Pipeline verfügt über einen erweiterbaren Automatisierungsserver zum Erstellen einfacher oder komplexer Bereitstellungspipelines „als Code“über Pipeline-DSL (Domain-specific Language). Zuletzt bearbeitet: 2025-01-22 17:01

Die Oracle WHERE-Klausel wird verwendet, um die von einer Abfrage zurückgegebenen Zeilen einzuschränken. Im Gegensatz zu den Oracle-Anweisungen SELECT und FROM, die zum Erstellen einer gültigen SQL-Abfrage erforderlich sind, ist die Oracle-WHERE-Klausel optional. Eine SQL-Abfrage kann mit oder ohne die Oracle WHERE-Klausel richtig funktionieren. Zuletzt bearbeitet: 2025-01-22 17:01

1957: Fortran: Eine von John Backus entwickelte Computerprogrammiersprache für komplizierte wissenschaftliche, mathematische und statistische Arbeiten. Fortran steht für Formula Translation. Es ist eine der ältesten noch heute verwendeten Computerprogrammiersprachen. Zuletzt bearbeitet: 2025-01-22 17:01

Hier teilen wir einige Beispiele für maschinelles Lernen, die wir täglich verwenden und vielleicht keine Ahnung haben, dass sie von ML angetrieben werden. Virtuelle persönliche Assistenten. Vorhersagen beim Pendeln. Videoüberwachung. Social-Media-Dienste. E-Mail-Spam- und Malware-Filterung. Online-Kundensupport. Verfeinerung der Suchmaschinenergebnisse. Zuletzt bearbeitet: 2025-01-22 17:01

Ein kategorialer Syllogismus ist ein Argument, das aus genau drei kategorialen Sätzen (zwei Prämissen und einer Konklusion) besteht, in denen insgesamt genau drei kategoriale Begriffe vorkommen, von denen jeder genau zweimal verwendet wird. Betrachten Sie zum Beispiel den kategorischen Syllogismus: Keine Gänse sind Katzen. Manche Vögel sind Gänse. Zuletzt bearbeitet: 2025-01-22 17:01

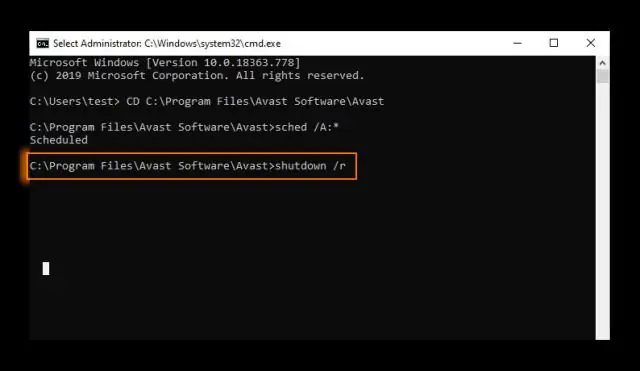

Das Ausführen eines Zurücksetzens auf die Werkseinstellungen, auch als Windows-Reset oder Neuformatierung und Neuinstallation bezeichnet, zerstört alle auf der Festplatte des Computers gespeicherten Daten und alle bis auf die komplexesten Viren. Viren können den Computer selbst nicht beschädigen und das Zurücksetzen auf die Werkseinstellungen beseitigt, wo sich Viren verstecken. Zuletzt bearbeitet: 2025-01-22 17:01

Aus Wikipedia, der freien Enzyklopädie. Internetofthings ist eine Idee aus der Informatik: Gewöhnliche Dinge wie Lichter und Türen mit einem Computernetzwerk zu verbinden, um sie „intelligent“zu machen. Ein eingebettetes System oder ein Computer verbindet alles miteinander in einem Netzwerk und mit dem Internet. Zuletzt bearbeitet: 2025-01-22 17:01

Um ein neues Projekt mit CocoaPods zu erstellen, folgen Sie diesen einfachen Schritten: Erstellen Sie wie gewohnt ein neues Projekt in Xcode. Öffnen Sie ein Terminalfenster und legen Sie $ cd in Ihr Projektverzeichnis ein. Erstellen Sie eine Poddatei. Dies kann durch Ausführen von $ pod init erfolgen. Öffne dein Podfile. Zuletzt bearbeitet: 2025-06-01 05:06

JUnit - Plug with Eclipse Schritt 1: Laden Sie das JUnit-Archiv herunter. Laden Sie ein JUnit-Jar herunter, das auf dem Betriebssystem basiert, das Sie auf Ihrem System haben. Schritt 2: Eclipse-Umgebung einstellen. Öffnen Sie Eclipse → klicken Sie mit der rechten Maustaste auf das Projekt und klicken Sie auf Eigenschaft> Build-Pfad> Build-Pfad konfigurieren und fügen Sie die junit-4.10 hinzu. Schritt 3: Überprüfen Sie die JUnit-Installation in Eclipse. Zuletzt bearbeitet: 2025-01-22 17:01

Das TMOD-Register wird verwendet, um die Betriebsart und den Timer-/Zählerbetrieb der Timer auszuwählen. Das Format des TMOD-Registers ist: Die unteren vier Bits des TMOD-Registers werden verwendet, um Timer-0 zu steuern, und die oberen vier Bits werden verwendet, um Timer-1 zu steuern. Zuletzt bearbeitet: 2025-01-22 17:01

Michelangelo wird als Bootsektorvirus klassifiziert, eine Art Virus, der die Startsektoren von Speichergeräten infiziert – normalerweise den Bootsektor einer Diskette oder den Master Boot Record (MBR) einer Festplatte. Zuletzt bearbeitet: 2025-06-01 05:06

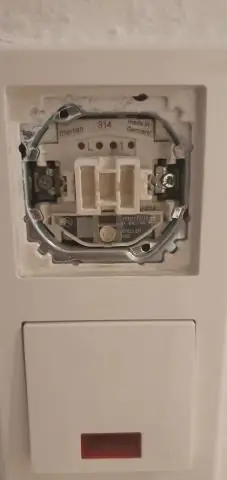

Wenn Sie eine 2-Wege-Schaltung haben (wo die gleichen Lichter von zwei Schaltern gesteuert werden), müssen Sie einen Push-On/Push-Off-Dimmer wählen und einen der Schalter durch diesen Dimmer ersetzen. In einer 2-Wege-Schaltung können Sie nur einen Push-On/Push-Off-Dimmer verwenden. Es muss in Verbindung mit einem normalen Schalter verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

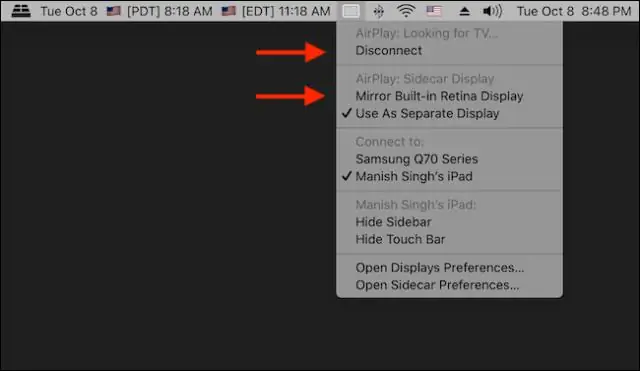

Gewusst wie: Deaktivieren der Slide-Over-Sidebar-Funktion auf dem iPad Öffnen Sie die App „Einstellungen“auf dem iPad und gehen Sie zum Menü „Allgemein“. Tippen Sie auf „Multitasking“. Tippen Sie auf den Schalter neben "Mehrere Apps zulassen", um ihn in die Position "AUS" zu schalten. (Wie im Screenshot unten zu sehen ist.) Beenden Sie die Einstellungen-App, indem Sie die Home-Taste drücken. BOOM! Keine lästige Slide Over-Funktion mehr. Zuletzt bearbeitet: 2025-01-22 17:01

Die Lösung besteht darin, IIS Express zu verwenden, um die Site auf dem Desktop-Computer des Entwicklers auszuführen. IIS-Express-Konfiguration. Laden Sie IIS Express über den folgenden Link herunter und installieren Sie es auf dem Entwickler-PC. Anwendungshost bearbeiten. Öffnen Sie die Konfigurationsdatei und fügen Sie die Site-Konfiguration zur Datei hinzu. Site mit benutzerdefinierter Domäne starten. Debug-Site in Visual Studio. Zuletzt bearbeitet: 2025-01-22 17:01

Shotcut beweist, dass ein erstklassiger Videoeditor kein Vermögen kosten muss. Es ist für Windows, Mac und Linux verfügbar und völlig kostenlos ohne Werbung, gebündelte Adware oder Funktionen, die hinter einer Paywall versteckt sind. Zuletzt bearbeitet: 2025-01-22 17:01

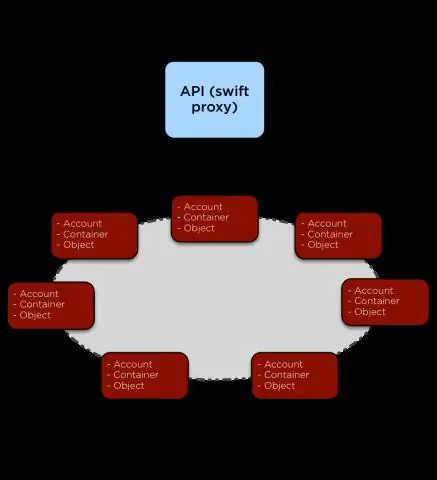

OpenStack Swift, auch bekannt als OpenStack Object Storage, ist eine Open-Source-Software, die entwickelt wurde, um die Speicherung großer Datenmengen langfristig und kostengünstig über Cluster von Standard-Serverhardware zu verwalten. Zuletzt bearbeitet: 2025-01-22 17:01

So übertragen Sie Musik vom iPhone auf Android unter Windows Starten Sie iTunes. Kopieren Sie die Dateien in einen neuen Ordner auf Ihrem PC. Verbinden Sie Ihr Android-Gerät mit Ihrem PC und navigieren Sie dann zum Musikordner des Geräts. Kopieren Sie die Songs, die Sie übertragen möchten, und fügen Sie sie ein. Genießen Sie Ihre Musik auf Ihrem Android-Gerät. Zuletzt bearbeitet: 2025-01-22 17:01

Er sollte größer als 7 sein. Öffnen Sie nun Visual Studio 2017, drücken Sie Strg+Umschalt+N und wählen Sie den Projekttyp ASP.NET Core-Webanwendung (.NET Core) aus den Vorlagen aus. Das Visual Studio erstellt eine ASP.NET Core 2.2- und Angular 6-Anwendung. Um die Angular 7-App zu erstellen, löschen Sie zuerst den ClientApp-Ordner. Zuletzt bearbeitet: 2025-01-22 17:01

Bei der Implementierung des Entscheidungsbaums durchlaufen wir die folgenden zwei Phasen: Aufbauphase. Verarbeiten Sie den Datensatz vor. Teilen Sie das Dataset aus dem Trainieren und Testen mit dem Python-Sklearn-Paket. Trainieren Sie den Klassifikator. Betriebsphase. Voraussagen machen. Berechnen Sie die Genauigkeit. Zuletzt bearbeitet: 2025-01-22 17:01

Die aktuelle Version der Unified Modeling Language™ ist UML 2.5, veröffentlicht im Juni 2015 [UML 2.5 Specification]. Die UML®-Spezifikation (Standard) wird von der Object Management Group (OMG™) aktualisiert und verwaltet. OMG UML. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Eingabegerät ist jedes Hardwaregerät, das Daten an einen Computer sendet, damit Sie damit interagieren und es steuern können. Die am häufigsten verwendeten oder primären Eingabegeräte an einem Computer sind Tastatur und Maus. Es gibt jedoch Dutzende anderer Geräte, die auch zur Eingabe von Daten in den Computer verwendet werden können. Zuletzt bearbeitet: 2025-01-22 17:01

Matplotlib ist eine Plotterbibliothek für die Programmiersprache Python. Es ermöglicht die Erstellung von Qualitätsdiagrammen in wenigen Codezeilen. Die meisten anderen Python-Plotting-Bibliotheken bauen auf Matplotlib auf. Das macht das zu einem Grundverständnis. von matplotlib wird wahrscheinlich benötigt, um ein Diagramm mit Python zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Photoshop-Tutorial: Verstehen der Stapelreihenfolge von Ebenen in Photoshop CS6. Schichten sind wie durchsichtige Folienstücke, die Sie auf einen Tisch legen können. Die Ebenen selbst sind klar, aber alles, was auf einer der Ebenen platziert wird, wird über den darunter liegenden Ebenen positioniert. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist ein Speicherleck in Java? Die Standarddefinition eines Speicherlecks ist ein Szenario, das auftritt, wenn Objekte von der Anwendung nicht mehr verwendet werden, der Garbage Collector sie jedoch nicht aus dem Arbeitsspeicher entfernen kann – weil sie noch referenziert werden. Zuletzt bearbeitet: 2025-06-01 05:06

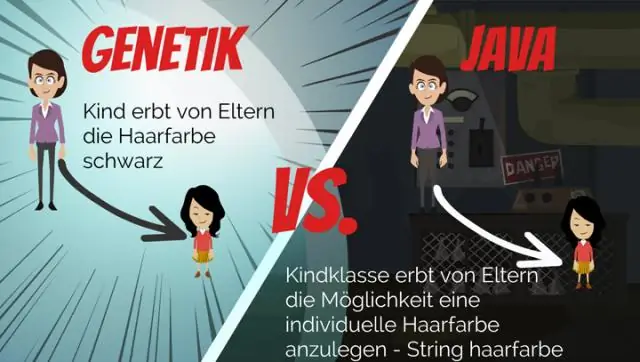

Wenn eine Klasse mehr als eine Klasse erweitert, wird dies als Mehrfachvererbung bezeichnet. Beispiel: Klasse C erweitert Klasse A und B, dann wird diese Art der Vererbung als Mehrfachvererbung bezeichnet. Java erlaubt keine Mehrfachvererbung. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen einer Maskenebene Wählen oder erstellen Sie eine Ebene mit den Objekten, die innerhalb der Maske angezeigt werden sollen. Wählen Sie Einfügen > Zeitleiste > Ebene, um eine neue Ebene darüber zu erstellen. Platzieren Sie eine gefüllte Form, einen Text oder eine Symbolinstanz auf der Maskenebene. Zuletzt bearbeitet: 2025-01-22 17:01

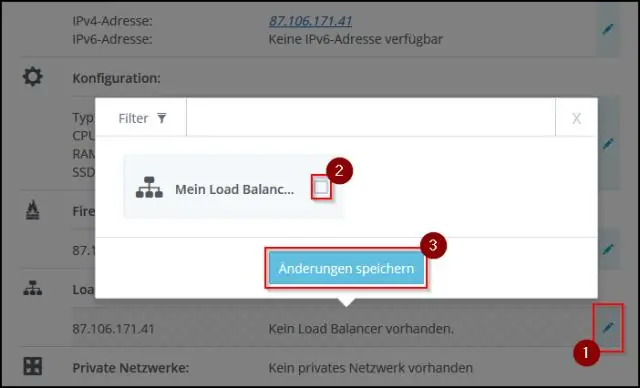

Netzwerk-Load-Balancer haben keine zugeordneten Sicherheitsgruppen. Daher müssen die Sicherheitsgruppen für Ihre Ziele IP-Adressen verwenden, um Datenverkehr vom Load Balancer zuzulassen. Wenn Sie also keinen Zugriff auf die gesamte VPC CIDR gewähren möchten, können Sie Zugriff auf die privaten IP-Adressen gewähren, die von den Load-Balancer-Knoten verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

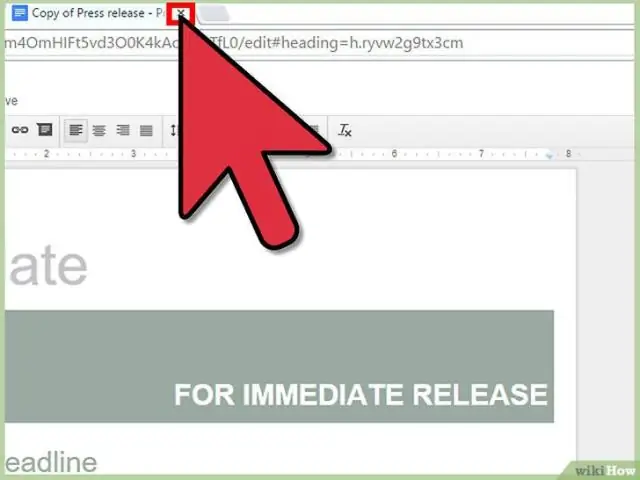

So öffnen Sie die Vorlagen: Melden Sie sich zuerst bei Ihrem Google Drive-Konto an und greifen Sie auf Docs zu. Wenn Sie nicht eingeloggt sind, geben Sie Ihre E-Mail-Adresse und Ihr Passwort ein, wenn Sie dazu aufgefordert werden. Klicken Sie oben im Menü auf der linken Seite auf die Schaltfläche NEU, scrollen Sie zu Google Docs und klicken Sie rechts daneben auf das '>'. Wählen Sie Aus einer Vorlage. Für Flyer:. Zuletzt bearbeitet: 2025-01-22 17:01

Wie verwendet man Orangenöl, um Termiten selbst zu töten? Orangenöl vor dem Verdünnen schütteln. Mischen Sie vier Tropfen Orangenöl pro Liter Wasser, bis es aufgelöst ist. Tippen Sie auf die Wände, um Hohlräume und Termitengalerien zu finden. Zuletzt bearbeitet: 2025-01-22 17:01

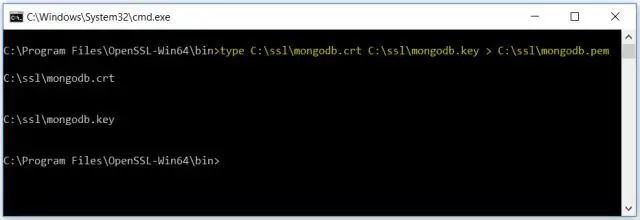

Wenn Sie über einen Keystore und Truststore im PEM-Format verfügen, konvertieren Sie die PEM-Keystore-Datei in PKCS12. Exportieren Sie dann das Zertifikat und den Schlüssel in JKS-Dateien. Wenn Sie keine Keystore- und Truststore-Dateien haben, können Sie diese mit OpenSSL und Java Keytool erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Kommunikationskanal bezieht sich entweder auf ein physikalisches Übertragungsmedium wie beispielsweise eine Leitung oder auf eine logische Verbindung über ein Multiplexmedium wie beispielsweise einen Funkkanal in Telekommunikations- und Computernetzwerken. Die Übertragung von Daten von einem Standort zu einem anderen erfordert einen Weg oder ein Medium. Zuletzt bearbeitet: 2025-01-22 17:01

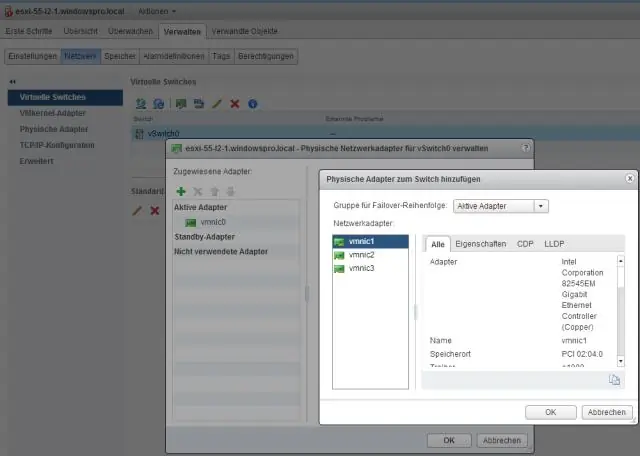

Einfach ausgedrückt bedeutet NIC-Teaming, dass wir mehrere physische NICs auf einem bestimmten ESXi-Host verwenden und sie zu einem einzigen logischen Link kombinieren, der Bandbreitenaggregation und Redundanz für einen vSwitch bietet. NIC-Teaming kann verwendet werden, um die Last auf die verfügbaren Uplinks des Teams zu verteilen. Zuletzt bearbeitet: 2025-01-22 17:01

Geben Sie Ihre Canvas-Registrierungs-URL (z. B. canvas.instructure.com) in Ihren Browser ein. Canvas-Konto erstellen. Klicken Sie auf die Schaltfläche Benötigen Sie ein Canvas-Konto? Melden Sie sich als Lehrer an. Klicken Sie auf den Link Ich bin ein Lehrer. Melden Sie sich für Ihr Konto an. Passwort erstellen. Registrierung abschließen. Canvas-Konto anzeigen. Willkommens-E-Mail anzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Einrichten Ihres HP DeskJet 2548-Druckers über die Systemeinstellungen Verbinden Sie den HP DeskJet 2548 mit dem Netzwerk, und die Verfahren basieren auf dem Bedienfeld des Druckers. Wählen Sie auf dem Drucker das Menü Setup, Netzwerk oder Wireless, wählen Sie Wireless Setup Wizard, und befolgen Sie dann die Anweisungen auf dem Bildschirm, um den Drucker zu verbinden. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Speicherverlust tritt auf, wenn Ihr Code einem Objekt Speicher zuweist, ihn jedoch nie aufhebt. Dies kann aus vielen Gründen passieren. Sie werden diese Ursachen später erfahren. Unabhängig von der Ursache denkt der Garbage Collector, dass ein Objekt immer noch benötigt wird, wenn ein Speicherleck auftritt, da es immer noch von anderen Objekten referenziert wird. Zuletzt bearbeitet: 2025-01-22 17:01

Legen Sie eine Daten-CD oder -DVD in den Mac mit dem Medienlaufwerk ein. Doppelklicken Sie auf Ihrem MacBook Air im Fenster „Remote Disc“auf den Namen des Mac mit dem Medienlaufwerk. Sie sehen ein Symbol für die Disc. Doppelklicken Sie auf dieses Symbol und Sie sollten den Inhalt der Disc sehen können. Zuletzt bearbeitet: 2025-01-22 17:01

So füllen Sie aus, ohne die Formatierung zu kopieren Wenn Sie AutoFill in einer formatierten Zelle verwenden möchten und verhindern möchten, dass die Formatierung kopiert wird, wählen Sie AutoFill wie gewohnt aus und wählen Sie dann „Ohne Formatierung ausfüllen“aus den Smart Tag-Optionen. Zuletzt bearbeitet: 2025-06-01 05:06

Rohrleitungsspülung. Pipelinespülung ist der Prozess der Reinigung von Kaltwasser-Rohrleitungssystemen unter Verwendung von Spülpumpen, Filtern und bei Bedarf Chemikalien. Zuletzt bearbeitet: 2025-01-22 17:01

Laut Snowden-Dokumenten forscht die NSA, ob ein kryptografischer Angriff auf Basis von Taustatistic helfen kann, AES zu knacken. Derzeit ist kein praktischer Angriff bekannt, der es jemandem ohne Kenntnis des Schlüssels ermöglichen würde, bei korrekter Implementierung mit AES verschlüsselte Daten zu lesen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Vorteil dieser neuen JavaScript-Bibliotheken wie AngularJs, Aurelia, Ember und Meteor besteht darin, dass sie eine "zivilisiertere" und strukturiertere Möglichkeit bieten, komplette JavaScript-Anwendungen zu erstellen.;-) jQuery hat einige Vorlagen, aber jede JavaScript-Bibliothek hat diese eingebaut rein von Natur aus. Zuletzt bearbeitet: 2025-01-22 17:01