Prüfung auf Zahlen und Buchstaben Javascript-Funktion, um zu prüfen, ob eine Feldeingabe nur Buchstaben und Zahlen enthält // Funktion zur Prüfung von Buchstaben und Zahlen function alphanumeric(inputtxt) {var letterNumber = /^[0-9a-zA-Z]+$/; if((inputtxt.value.match(letterNumber)) {return true;} else {alert('message'); return false;}} Flussdiagramm: HTML-Code. Zuletzt bearbeitet: 2025-06-01 05:06

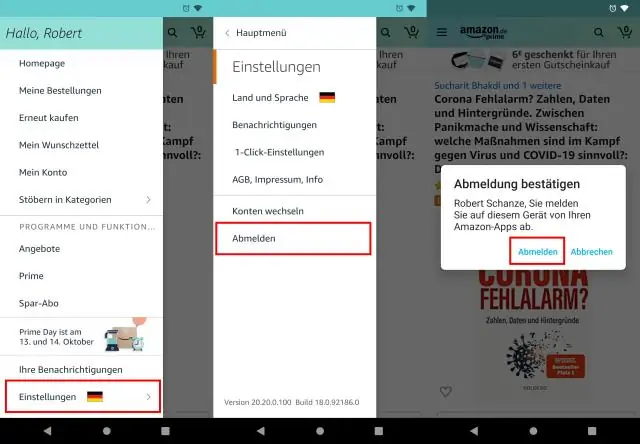

Scrollen Sie nach unten, bis Sie Pop-ups sehen, und wählen Sie es aus. Toggleit an, und der Knopf sollte blau werden. Die Option Anzeigen befindet sich auch in der Nähe der Option Pop-up, sodass Sie diese ebenfalls ändern können. Um die Anzeigenpersonalisierung zu deaktivieren, gehen Sie zu den Einstellungen Ihres Geräts -> Google -> Anzeigen und schalten Sie die Option aus. Zuletzt bearbeitet: 2025-01-22 17:01

Holen Sie sich unübertroffene Geschwindigkeit, Sicherheit und Datenschutz mit dem Brave-Browser Der Standard-Webbrowser in Windows 10 ist Microsoft Edge. Seit seiner Gründung als Project Spartan hat Edge das Java-Plug-in von Oracle nicht unterstützt. Edge unterstützt dies zwar nicht, Windows 10 jedoch (siehe auch Java-Unterstützung unter Windows 10). Zuletzt bearbeitet: 2025-01-22 17:01

SQL | USING-Klausel. Wenn mehrere Spalten denselben Namen haben, aber die Datentypen nicht übereinstimmen, kann die NATURAL JOIN-Klausel mit der USING-Klausel geändert werden, um die Spalten anzugeben, die für einen EQUIJOIN verwendet werden sollen. Die USING-Klausel wird verwendet, um nur eine Spalte abzugleichen, wenn mehr als eine Spalte übereinstimmt. Zuletzt bearbeitet: 2025-01-22 17:01

Taylorismus und der Aufstieg des Großraumbüros Diese frühen Großraumbüros, die im frühen 20. Zuletzt bearbeitet: 2025-01-22 17:01

Binets Intelligenztest Während Binets ursprüngliche Absicht darin bestand, den Test zu verwenden, um Kinder zu identifizieren, die zusätzliche akademische Unterstützung benötigten, wurde der Test bald zu einem Mittel, um diejenigen zu identifizieren, die von der Eugenik-Bewegung als "schwachsinnig" eingestuft wurden. Zuletzt bearbeitet: 2025-01-22 17:01

Einführung. Es handelt sich um eine Data-Mining-Technik, die verwendet wird, um die Datenelemente in ihre zugehörigen Gruppen einzuordnen. Clustering ist der Prozess der Partitionierung der Daten (oder Objekte) in dieselbe Klasse. Die Daten in einer Klasse sind einander ähnlicher als denen in anderen Clustern. Zuletzt bearbeitet: 2025-01-22 17:01

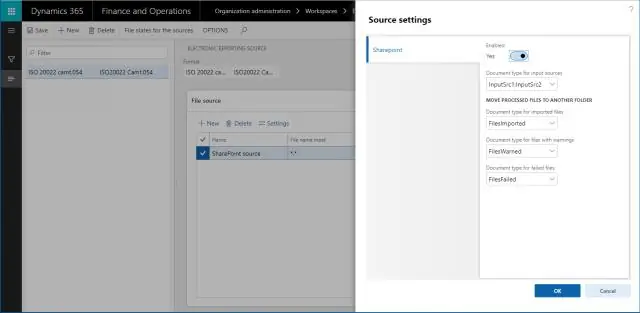

SharePoint Designer 2013 kann verwendet werden, um Websites und Lösungen zu erstellen und anzupassen, die Anwendungslogik enthalten, aber kein Schreiben von Code erfordern. Sie können damit Datenquellen hinzufügen und ändern, Listen- und Datenansichten anpassen, Geschäftsworkflows erstellen und bereitstellen, eine Unternehmensmarke entwerfen und vieles mehr. Zuletzt bearbeitet: 2025-01-22 17:01

Ein deduktives Argument ist die Darstellung von Aussagen, die als wahr angenommen oder bekannt sind, als Prämissen für eine Schlussfolgerung, die sich zwangsläufig aus diesen Aussagen ergibt. Das klassische deduktive Argument geht beispielsweise auf die Antike zurück: Alle Menschen sind sterblich, und Sokrates ist ein Mensch; deshalb ist Sokrates sterblich. Zuletzt bearbeitet: 2025-01-22 17:01

PG&E hat am frühen Mittwoch etwa eine halbe Million Kunden den Strom abgeschaltet und plant, den Strom für weitere 234.000 mittags abzuschalten, viele davon in der San Francisco Bay Area. Weitere 43.000 Kunden könnten später am Tag Strom verlieren. Zuletzt bearbeitet: 2025-01-22 17:01

Das Analogieargument ist eine besondere Art des induktiven Arguments, bei dem wahrgenommene Ähnlichkeiten als Grundlage verwendet werden, um auf weitere, noch zu beobachtende Ähnlichkeiten zu schließen. Analogisches Denken ist eine der gebräuchlichsten Methoden, mit denen Menschen versuchen, die Welt zu verstehen und Entscheidungen zu treffen. Zuletzt bearbeitet: 2025-01-22 17:01

Hier ist eine Liste von häufig vorkommenden wichtigen Funktionen eines Betriebssystems: Geschützter und Supervisor-Modus. Ermöglicht Festplattenzugriff und Dateisysteme Gerätetreiber Netzwerksicherheit. Programmausführung. Speicherverwaltung Multitasking des virtuellen Speichers. Handhabung von E/A-Operationen. Manipulation des Dateisystems. Zuletzt bearbeitet: 2025-01-22 17:01

Sobald Ihr Browser geöffnet ist, wählen Sie das Menü Extras, klicken Sie auf Optionen und wählen Sie die Registerkarte Datenschutz. Klicken Sie auf die Schaltfläche Cookies anzeigen. Um alle Cookies zu löschen, klicken Sie auf die Schaltfläche Alle Cookies entfernen. Zuletzt bearbeitet: 2025-01-22 17:01

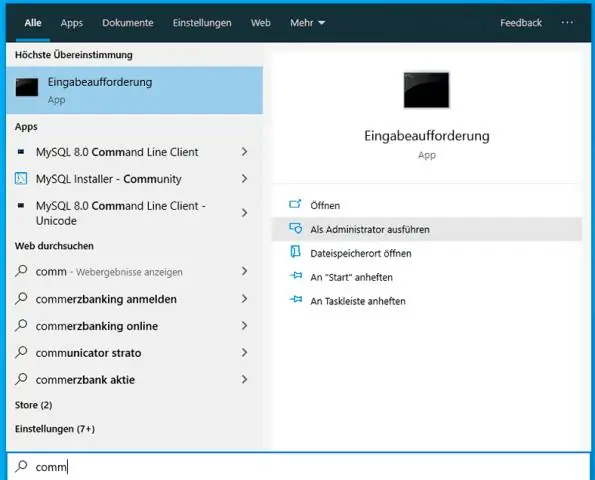

Um Berechtigungen zu ändern, verwenden Sie ein Administratorkonto auf diesem Computer, um CACLS auszuführen. Wenn Sie UAC aktiviert haben, müssen Sie möglicherweise zuerst die Eingabeaufforderung erhöhen, indem Sie mit der rechten Maustaste darauf klicken und "Als Administrator ausführen" auswählen. Lesen Sie die vollständige Hilfe, indem Sie den folgenden Befehl eingeben: cacls/?. Zuletzt bearbeitet: 2025-01-22 17:01

Ein integrierter Selbsttest (BIST) oder integrierter Test (BIT) ist ein Mechanismus, der es einer Maschine ermöglicht, sich selbst zu testen. Ingenieure entwickeln BISTs, um Anforderungen zu erfüllen wie: hohe Zuverlässigkeit. kürzere Reparaturzykluszeiten. Zuletzt bearbeitet: 2025-01-22 17:01

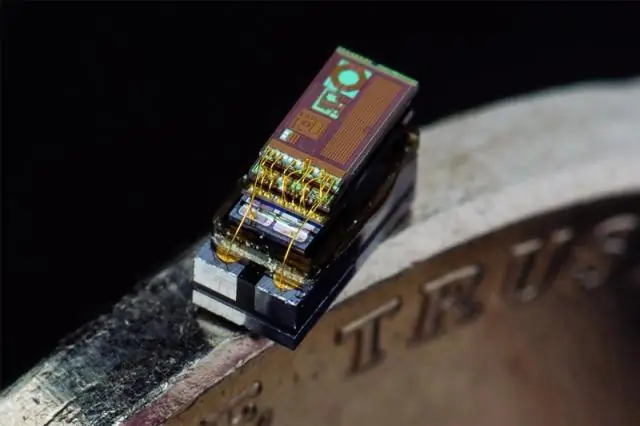

Kinetis Auch gefragt, was ist der kleinste Chip? Die Chip ist eines der kleinste jemals produziert, nur wenige Atome dick - etwa den Durchmesser von zwei DNA-Helices. Die Forschung ermöglicht fingernagelgroße Chips mit 30 Milliarden Transistoren - den Ein-Aus-Schaltern elektronischer Geräte.. Zuletzt bearbeitet: 2025-01-22 17:01

Gesichter erkennen, analysieren und vergleichen Rufen Sie die Amazon Rekognition-Konsole auf. Öffnen Sie die AWS Management Console, damit Sie diese Schritt-für-Schritt-Anleitung geöffnet lassen können. Schritt 2: Gesichter analysieren. Schritt 3: Gesichter vergleichen. Schritt 4: Gesichter vergleichen (wieder). Zuletzt bearbeitet: 2025-01-22 17:01

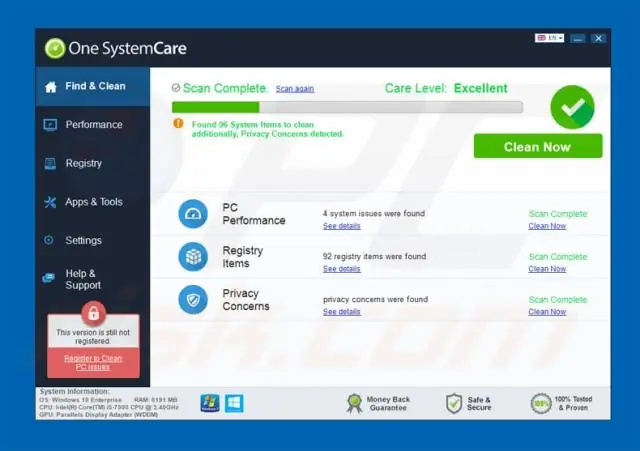

Drücken Sie Win + X, um das Power User-Menü zu öffnen, und wählen Sie dann Programme und Funktionen aus. Auf dem Bildschirm wird eine Liste aller installierten Programme angezeigt. Suchen Sie Advanced Systemcare 9 und klicken Sie auf die Schaltfläche Deinstallieren. Befolgen Sie die Anweisungen auf dem Bildschirm, um den Deinstallationsvorgang abzuschließen. Zuletzt bearbeitet: 2025-06-01 05:06

Mit der Codeabdeckung können Sie sehen, wie viel von Ihrem Code während Komponententests ausgeführt wird, sodass Sie verstehen können, wie effektiv diese Tests sind. Die folgenden Code-Coverage-Runner sind in IntelliJ IDEA verfügbar: IntelliJ IDEA-Code-Coverage-Runner (empfohlen). Zuletzt bearbeitet: 2025-01-22 17:01

Schreiben von SQL-Anweisungen Schlüsselwörter können nicht auf mehrere Zeilen aufgeteilt oder abgekürzt werden. Klauseln werden normalerweise zur besseren Lesbarkeit und einfacheren Bearbeitung in separate Zeilen gestellt. Tabulatoren und Einrückungen können verwendet werden, um Code lesbarer zu machen. Zuletzt bearbeitet: 2025-01-22 17:01

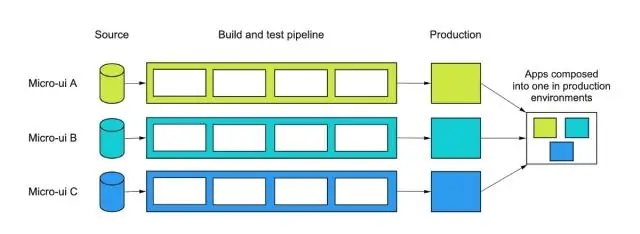

Die Idee hinter Micro Frontends besteht darin, eine Website oder Web-App als eine Zusammenstellung von Funktionen zu betrachten, die unabhängigen Teams gehören. Jedes Team hat einen bestimmten Geschäftsbereich oder eine bestimmte Mission, die ihm wichtig ist und auf die es spezialisiert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Wie kann ich den Windows Shell Experience Host-Prozess beheben, der zu viel Arbeitsspeicher/CPU verwendet? ' Aktualisieren Sie Ihr Betriebssystem. Deaktivieren Sie die Desktop-Hintergrund-Diashow auf Ihrem PC. Deaktivieren Sie den automatischen Farbwechsel. Führen Sie die Systemdateiprüfung aus. Begrenzen Sie die CPU-Auslastung. Beheben Sie Ihre Registrierungsprobleme. Überprüfen Sie Ihren PC auf Malware. Zuletzt bearbeitet: 2025-01-22 17:01

Diese schöne, aber robuste Pflanze gedeiht am besten in voller Sonne und gedeiht gut in Gebieten mit heißer, reflektierter Hitze. Pflanzen Sie nicht in schattigen Bereichen, da dies dazu führt, dass sie langbeinig werden. Kugelmalve säen selbst, und die Sämlinge können auf Wunsch im Herbst bewegt und verpflanzt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Stellt ein Programmelement wie ein Paket, eine Klasse oder eine Methode dar. Jedes Element repräsentiert ein statisches Konstrukt auf Sprachebene (und nicht beispielsweise ein Laufzeitkonstrukt der virtuellen Maschine). Elemente sollten mit der Methode equals(Object) verglichen werden. Zuletzt bearbeitet: 2025-01-22 17:01

Um TensorFlow zu aktivieren, öffnen Sie eine Amazon Elastic Compute Cloud (Amazon EC2)-Instance des DLAMI mit Conda. Führen Sie für TensorFlow und Keras 2 auf Python 3 mit CUDA 9.0 und MKL-DNN diesen Befehl aus: $ source activate tensorflow_p36. Führen Sie für TensorFlow und Keras 2 auf Python 2 mit CUDA 9.0 und MKL-DNN diesen Befehl aus:. Zuletzt bearbeitet: 2025-01-22 17:01

Apple iPhone 4 Touch-Einstellungen. Tippen Sie auf Bluetooth. Wenn Bluetooth deaktiviert ist, berühren Sie AUS, um es einzuschalten. Berühren Sie das gewünschte Bluetooth-Gerät. Geben Sie bei Aufforderung die PIN-Nummer für das Bluetooth-Gerät ein. Tippen Sie auf Koppeln. Das Headset ist jetzt gekoppelt und verbunden. Zuletzt bearbeitet: 2025-01-22 17:01

Irrationalität bedeutet insbesondere, dass rationale Systeme unvernünftige Systeme sind – sie dienen dazu, die grundlegende Menschlichkeit, die menschliche Vernunft, der Menschen zu leugnen, die in ihnen arbeiten oder von ihnen bedient werden. Mit anderen Worten, rationale Systeme sind entmenschlichende Systeme. Zuletzt bearbeitet: 2025-06-01 05:06

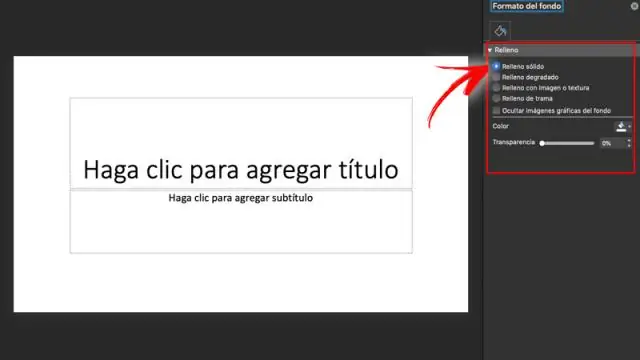

Klicken Sie auf der Registerkarte Folienmaster in der Gruppe Masterlayout auf Platzhalter einfügen, und klicken Sie dann auf den gewünschten Platzhaltertyp. Klicken Sie auf eine Position im Layout und ziehen Sie dann, um den Platzhalter zu zeichnen. Wenn Sie einen Textplatzhalter hinzufügen, können Sie benutzerdefinierten Text hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Die beiden Haupttypen der Argumentation, deduktiv und induktiv, beziehen sich auf den Prozess, durch den jemand eine Schlussfolgerung erstellt, sowie darauf, wie er glaubt, dass seine Schlussfolgerung wahr ist. Deduktives Denken erfordert, dass man mit einigen allgemeinen Ideen, den sogenannten Prämissen, beginnt und diese auf eine bestimmte Situation anwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Um Kanada aus den USA anzurufen, folgen Sie einfach diesen einfachen Wählanweisungen: Wählen Sie 1 die Landesvorwahl für Kanada, dann die Ortsvorwahl (3 Ziffern) und schließlich die Telefonnummer (7 Ziffern). Zuletzt bearbeitet: 2025-01-22 17:01

Welche Quellen können als glaubwürdig angesehen werden? Materialien, die innerhalb der letzten 10 Jahre veröffentlicht wurden; Forschungsartikel von angesehenen und bekannten Autoren; von Regierungen und Bildungseinrichtungen registrierte Websites (. gov,. edu,. akademische Datenbanken (z. B. Academic Search Premier oder JSTOR); Materialien von Google Scholar. Zuletzt bearbeitet: 2025-01-22 17:01

So erstellen Sie ein Nachrichtenfeld im Editor Schritt 1: Schritt 1: Eingeben des Textes. Öffnen Sie zuerst Notepad und geben Sie Folgendes ein: x=msgbox(box text,buttons,box title) Schritt 2: Schritt 2: Speichern der Datei. Wenn Sie fertig sind, speichern Sie es als eine VBS-(oder VBScript-)Datei. Geben Sie dazu ' ein. Schritt 3: Das Ende. Herzliche Glückwünsche! Du hast es geschafft. Zuletzt bearbeitet: 2025-01-22 17:01

Um dies zu vermeiden, verwenden Klempner eine spezielle Kupplung, die als dielektrische Verbindung bezeichnet wird. Es ist eine Kopplung, die als elektrische Barriere zwischen den beiden Metallen fungiert. Eine Seite ist aus Kupfer; das andere aus Stahl. Zwischen den beiden Seiten befindet sich eine nicht leitende Unterlegscheibe, meist aus Gummi, die eine Wechselwirkung der Metalle verhindert. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist der Zweck der DNS-Cache-Sperre? Es verhindert, dass ein Angreifer Datensätze im Resolver-Cache ersetzt, während die Time to Live (TTL) noch in Kraft ist. Zuletzt bearbeitet: 2025-01-22 17:01

Barcode unterstützt eine breite Palette von Barcodes, einschließlich EAN, UPC, ISBN, QR-Codes usw. Die App soll die Informationen eines gescannten Codes teilen, anstatt dessen Inhalt sofort anzuzeigen. Mit Barcode können Sie Codes mit der Kamera Ihres Mobilgeräts scannen oder die Informationen von einem Foto eines Codes entschlüsseln lassen. Zuletzt bearbeitet: 2025-01-22 17:01

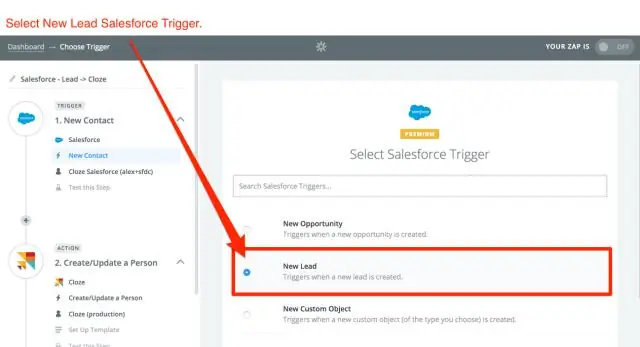

Das Kontrollkästchen Knowledge-Benutzer befindet sich in der zweiten Spalte des Abschnitts Benutzerdetails. Um Salesforce Knowledge zu aktivieren, geben Sie im Setup im Feld Schnellsuche Knowledge ein und wählen Sie dann Knowledge-Einstellungen aus. Bestätigen Sie, dass Sie Salesforce Knowledge aktivieren möchten, und klicken Sie auf Enable Knowledge. Zuletzt bearbeitet: 2025-01-22 17:01

CompTIA A+ zertifiziert zu sein lohnt sich auf jeden Fall, wenn es um Einstiegsjobs geht. Das A+ kann Ihnen helfen, IT-Einstiegsjobs wie Desktop-Support oder Helpdesk-Techniker zu bekommen. Das neue CompTIA A+ ist ein guter Anfang. Es bietet das grundlegende Wissen für größere und bessere Rollen in der Zukunft. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO In ähnlicher Weise können Sie sich fragen, wofür ein 66-Block verwendet wird? EIN 66-Block ist eine Art Punchdown Block verwendet, um Verbinden Sie Kabelsätze in einem Telefonsystem. Sie wurden in drei Größen A, B und M hergestellt.. Zuletzt bearbeitet: 2025-01-22 17:01

Mit LinkedIn zielen Sie auf ein qualitativ hochwertiges Publikum in einem professionellen Kontext ab. Vermarkten Sie Influencer, Entscheidungsträger und Führungskräfte, die auf neue Chancen reagieren. Kombinieren Sie Targeting-Kriterien, um Ihre ideale Persönlichkeit aufzubauen: IT-Entscheidungsträger, C-Level-Führungskräfte, Studieninteressierte, Kleinunternehmer und mehr. Zuletzt bearbeitet: 2025-01-22 17:01

Aus Wikipedia, der freien Enzyklopädie. Elliptische Kurvenkryptographie (ECC) ist ein Ansatz zur Public-Key-Kryptographie basierend auf der algebraischen Struktur elliptischer Kurven über endlichen Körpern. ECC erfordert kleinere Schlüssel im Vergleich zu Nicht-EC-Kryptografie (basierend auf einfachen Galois-Feldern), um gleichwertige Sicherheit zu bieten. Zuletzt bearbeitet: 2025-01-22 17:01