Systemaktualisierungen dauern in der Regel etwa 20-30 Minuten, je nachdem, wie umfangreich sie sind. Es sollte nicht Stunden dauern. Nach dem Ladebildschirm des Software-Updates ging es in die Systemwiederherstellung. Zuletzt bearbeitet: 2025-01-22 17:01

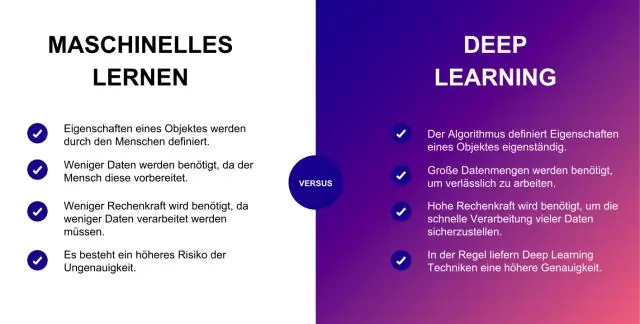

Die beliebtesten Deep-Learning-Algorithmen sind: Convolutional Neural Network (CNN) Recurrent Neural Networks (RNNs) Long Short-Term Memory Networks (LSTMs) Stacked Auto-Encoder. Deep Boltzmann Machine (DBM) Deep Belief Networks (DBN). Zuletzt bearbeitet: 2025-01-22 17:01

ITIL Service Provider - Definition: Gemäß der Definition von ITIL wird eine Organisation, die Dienstleistungen an einen oder mehrere interne oder externe Kunden erbringt, als Service Provider bezeichnet. In ITIL V3 wird Service Provider oft als IT ServiceProvider bezeichnet und bedeutet. Zuletzt bearbeitet: 2025-01-22 17:01

Schattendruck ist eine Drucktechnik, die einen helleren Farbton des Textes außerhalb der Mitte erzeugt, um den Text so aussehen zu lassen, als hätte er einen Schatten darunter. Zuletzt bearbeitet: 2025-01-22 17:01

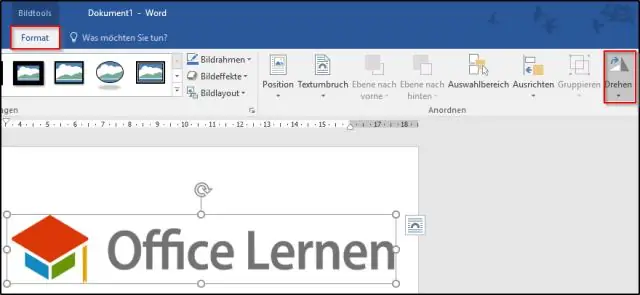

Der CSS-Code muss Transformationscode für jeden großen Internetbrowser enthalten, damit das Bild in allen Browsern gedreht wird. Unten sehen Sie ein Beispiel für CSS-Code, um ein Bild um 180 Grad zu drehen. Um ein Bild um ein anderes Gradmaß zu drehen, ändern Sie die '180' im CSS-Code und Tag auf den gewünschten Grad. Zuletzt bearbeitet: 2025-01-22 17:01

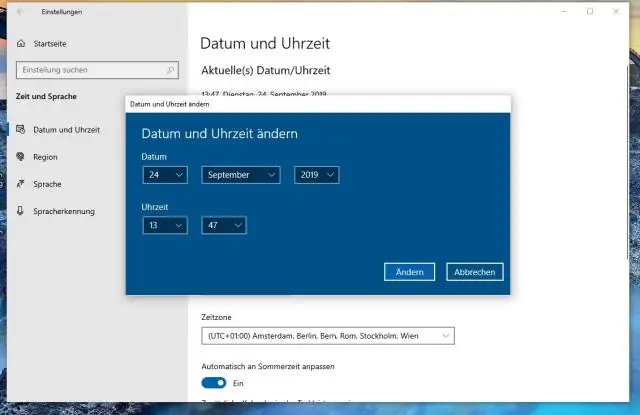

Windows 10 – Ändern von Systemdatum und -uhrzeit Klicken Sie mit der rechten Maustaste auf die Uhrzeit unten rechts auf dem Bildschirm und wählen Sie Datum/Uhrzeit anpassen. Ein Fenster wird geöffnet. Wählen Sie auf der linken Seite des Fensters die Registerkarte Datum & Uhrzeit. Klicken Sie dann unter "Datum und Uhrzeit ändern" auf Ändern. Geben Sie die Uhrzeit ein und drücken Sie Ändern. Die Systemzeit wurde aktualisiert. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind die sieben Cs, der Reihe nach: Kontext. Was ist los? Inhalt. Definieren Sie basierend auf Ihrem Ziel eine einzelne Frage, die Ihre Kommunikation beantworten soll. Komponenten. Bevor Sie etwas erstellen, unterteilen Sie Ihre Inhalte in grundlegende „Bausteine“von Inhalten. Schnitte. Komposition. Kontrast. Konsistenz. Zuletzt bearbeitet: 2025-01-22 17:01

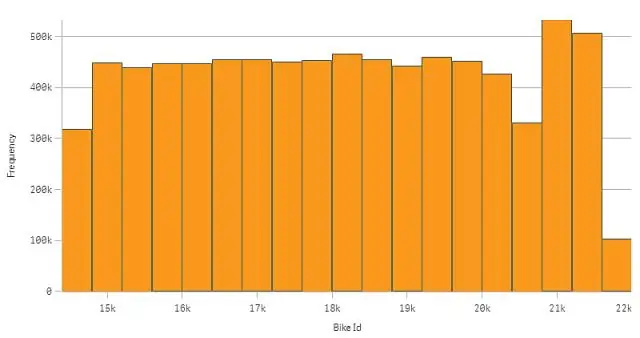

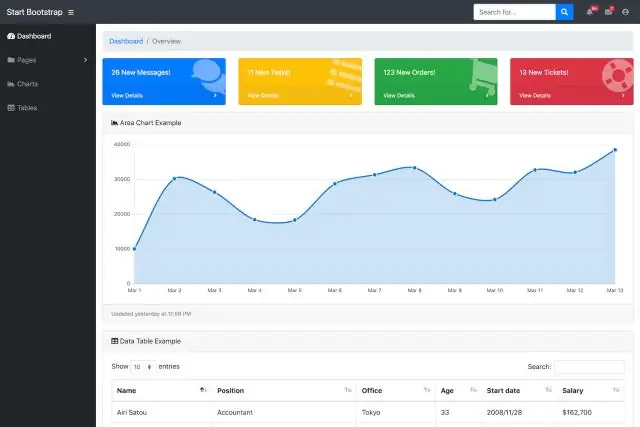

Kapitel 3 A B Datenmarker Eine Spalte, ein Balken, eine Fläche, ein Punkt, ein Kreissegment oder ein anderes Symbol in einem Diagramm, das einen einzelnen Datenpunkt darstellt; zusammengehörige Datenpunkte bilden eine Datenreihe. Datenpunkt Ein Wert, der aus einer Arbeitsblattzelle stammt und in einem Diagramm durch eine Datenmarkierung dargestellt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können Beobachtungen, Schlussfolgerungen und Vorhersagen aus einem bestimmten Szenario machen. Beobachtung – Wenn Sie einen Ihrer fünf Sinne verwenden, um etwas zu beschreiben. Schlussfolgerung – Eine Erklärung oder Interpretation einer Beobachtung oder einer Gruppe von Beobachtungen, die auf früheren Erfahrungen basiert oder durch die gemachten Beobachtungen gestützt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie das YouTube-Live-Stream-Video aus, das Sie herunterladen möchten, und kopieren Sie den Link. Öffnen Sie den VideoSolo OnlineVideo-Downloader. Fügen Sie den Link ein und klicken Sie auf "Herunterladen". Wählen Sie das Format und die Qualität des YouTubelive-Streams, den Sie herunterladen möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Demandware ist ein Softwaretechnologieunternehmen mit Hauptsitz in Burlington, Massachusetts, das eine Cloud-basierte einheitliche E-Commerce-Plattform mit Mobil-, KI-Personalisierung, Auftragsverwaltungsfunktionen und zugehörigen Dienstleistungen für B2C- und B2B-Händler sowie Markenhersteller auf der ganzen Welt bereitstellt. Zuletzt bearbeitet: 2025-01-22 17:01

Isaac Asimov ist ein weltberühmter Schriftsteller, dessen Einfallsreichtum viele kreative Köpfe dazu inspiriert hat, Robotik zu studieren und die Kybernetik voranzutreiben. In seiner Fiktion wurden Roboter zum ersten Mal erwähnt und verwendet, und Maschinen waren für seine Zeit viel fortschrittlicher. Zuletzt bearbeitet: 2025-01-22 17:01

Deinstallieren des JDK unter macOS Gehen Sie zu /Library/Java/JavaVirtualMachines. Entfernen Sie das Verzeichnis, dessen Name dem folgenden Format entspricht, indem Sie den Befehl rm als Root-Benutzer ausführen oder das sudo-Tool verwenden: /Library/Java/JavaVirtualMachines/jdk-13. interim.update.patch.jdk. Zuletzt bearbeitet: 2025-06-01 05:06

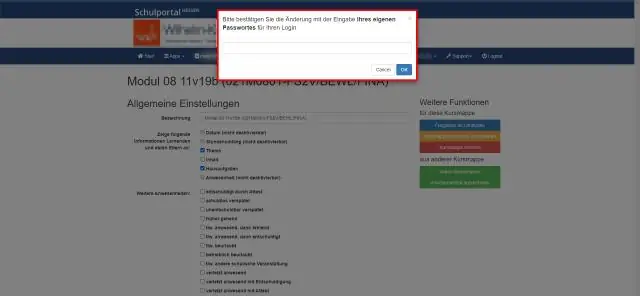

1. Gehen Sie zu http://cc.ivytech.edu und klicken Sie auf den Link Passwort zurücksetzen. 2. Klicken Sie auf Ich stimme zu. Zuletzt bearbeitet: 2025-01-22 17:01

Ersatzbildschirme können ganz einfach online oder telefonisch unter 1-800-413-2579 bestellt werden. Wir bieten alle Arten von Siebgeweben an, einschließlich Standard-Glasfasersieb, unsichtbares UltraVue-Sieb und langlebiges Super-Sieb. Auch der genaue Bildschirmrahmen, den Sie benötigen, und die Bildschirmrahmenhardware Ihrer Wahl. Zuletzt bearbeitet: 2025-01-22 17:01

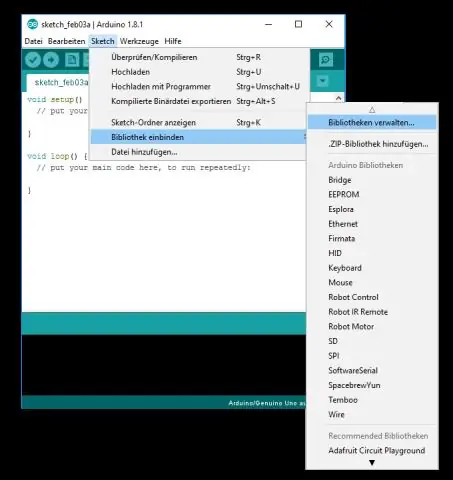

Klicken Sie auf Datei > Einstellungen und suchen Sie oben nach "Sketchbook-Speicherort" und wählen Sie Ihren "Software"-Ordner aus, dann schließen Sie das Einstellungsfenster mit OK. Klicken Sie auf Skizze > Bibliothek einschließen und Sie sollten die Liste der Bibliotheken sehen. Die gerade installierten sollten unter „Beigetragene Bibliotheken“aufgeführt sein. Zuletzt bearbeitet: 2025-01-22 17:01

Glaubwürdig zu sein ist nicht dasselbe wie zu sagen, dass eine Person die Wahrheit sagt. Glaubwürdig bedeutet: glaubwürdig; überzeugend. Wahrhaftig bedeutet: die Wahrheit sagen oder ausdrücken; ehrlich. Zuletzt bearbeitet: 2025-06-01 05:06

In Java ist Iterator eine Schnittstelle, die im Collection-Framework in Java verfügbar ist. util-Paket. Es ist ein Java-Cursor, der verwendet wird, um eine Sammlung von Objekten zu iterieren. Es wird verwendet, um die Elemente eines Sammlungsobjekts nacheinander zu durchlaufen. Es ist seit dem Java 1.2 Collection Framework verfügbar. Zuletzt bearbeitet: 2025-01-22 17:01

Beispiel für das Erstellen eines einfachen geplanten Triggers in Azure Scrollen Sie nach unten und geben Sie den Triggernamen und den Zeitplan ein. Der Schedule-Wert ist ein CRON-Ausdruck mit sechs Feldern. Klicken Sie auf die Schaltfläche Erstellen: Wenn Sie 0 0/5 * * * * angeben, wird die Funktion ab dem ersten Lauf alle 5 Minuten ausgeführt. Zuletzt bearbeitet: 2025-01-22 17:01

Parsing in Computersprachen bezieht sich auf die syntaktische Analyse des Eingabecodes in seine Bestandteile, um das Schreiben von Compilern und Interpretern zu erleichtern. Das Parsen einer Datei bedeutet das Einlesen eines Datenstroms irgendeiner Art und das Erstellen eines In-Memory-Modells des semantischen Inhalts dieser Daten. Zuletzt bearbeitet: 2025-06-01 05:06

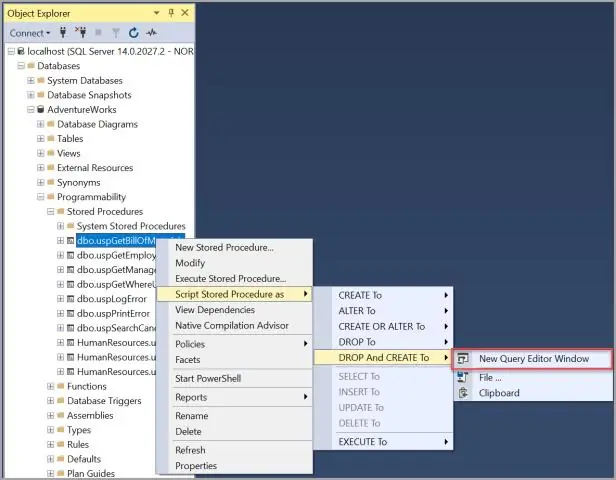

Eine gespeicherte Prozedur ist ein benutzerdefinierter Code, der in der lokalen Version von PL/SQL geschrieben ist und einen Wert zurückgeben kann (der sie zu einer Funktion macht), der durch expliziten Aufruf aufgerufen wird. Ein Trigger ist eine gespeicherte Prozedur, die automatisch ausgeführt wird, wenn verschiedene Ereignisse eintreten (z. B. aktualisieren, einfügen, löschen). Zuletzt bearbeitet: 2025-01-22 17:01

ASP.NET MVC – Komponententests. Anzeige. In der Computerprogrammierung ist Unit-Test eine Software-Testmethode, bei der einzelne Einheiten des Quellcodes getestet werden, um festzustellen, ob sie für die Verwendung geeignet sind. Zuletzt bearbeitet: 2025-01-22 17:01

Markieren von Dateien über das Dialogfeld „Eigenschaften“Wenn das Dialogfeld „Eigenschaften“angezeigt wird, wählen Sie die Registerkarte „Details“. Wenn der Dateityp mit Tags versehen werden kann, finden Sie die Eigenschaft Tags. Wenn Sie rechts neben dem Label „Tags“klicken, erscheint ein Textfeld, wie in Abbildung C gezeigt, und Sie können Ihr Tag eingeben. Zuletzt bearbeitet: 2025-01-22 17:01

Wiederholungsaussagen. Der andere Typ einer wichtigen Programmierkontrollstruktur ist eine Wiederholungsanweisung. Eine Wiederholungsanweisung wird verwendet, um eine Gruppe (einen Block) von Programmieranweisungen zu wiederholen. Die meisten Programmieranfänger haben es schwerer, Wiederholungsanweisungen zu verwenden als Auswahlanweisungen. Zuletzt bearbeitet: 2025-01-22 17:01

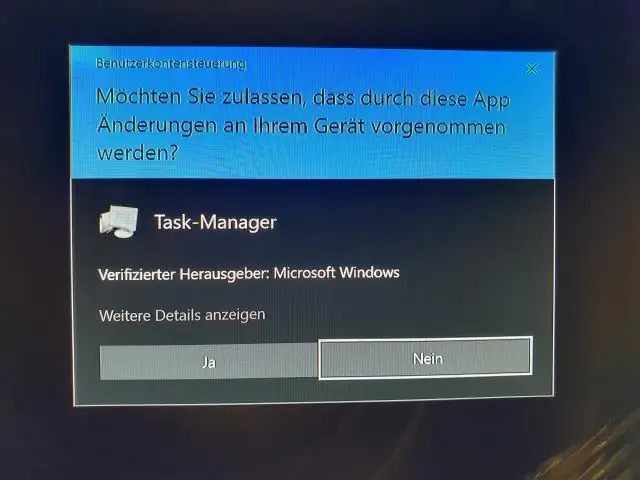

So stellen Sie den Task-Manager manuell wieder her Klicken Sie auf Windows + R, geben Sie „gpedit. Suchen Sie die Benutzerkonfiguration (links) und klicken Sie darauf. Gehen Sie zu Administrative Vorlagen → System → CTRL+ALT+DELETE-Optionen. Suchen Sie 'Task-Manager entfernen' (auf der rechten Seite), klicken Sie mit der rechten Maustaste darauf und wählen Sie Eigenschaften. Wählen Sie Nicht konfiguriert und klicken Sie auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

So zeigen Sie Clusterprotokolle mithilfe der Konsole an Öffnen Sie die Amazon EMR-Konsole unter https://console.aws.amazon.com/elasticmapreduce/. Wählen Sie auf der Seite Clusterliste das Detailsymbol neben dem Cluster aus, den Sie anzeigen möchten. Dadurch wird die Seite mit den Clusterdetails angezeigt. Zuletzt bearbeitet: 2025-06-01 05:06

RJava ist eine einfache R-to-Java-Schnittstelle. rJava bietet eine Low-Level-Brücke zwischen R und Java (über JNI). Es ermöglicht das Erstellen von Objekten, Aufrufen von Methoden und Zugriff auf Felder von Java-Objekten aus R. rJava-Releaseversionen können von CRAN bezogen werden - normalerweise installieren. Pakete('rJava') in R wird es tun. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können Bootstrap direkt auf Elemente und Komponenten in Ihrer React-App verwenden, indem Sie die integrierten Klassen wie jede andere Klasse anwenden. Lassen Sie uns eine einfache React-Komponente für den Themenwechsel erstellen, um die Verwendung von Bootstrap-Klassen und -Komponenten zu demonstrieren. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie Apple-Menü > Systemeinstellungen und klicken Sie dann auf Sound. Stellen Sie im Ausgabebereich sicher, dass Ihr HDMI-Gerät ausgewählt ist. Nach dem Herstellen der Verbindung Schalten Sie das HDMI-Gerät aus, während Ihr Mac eingeschaltet ist. Trennen Sie das HDMI-Kabel von Ihrem Mac und schließen Sie es wieder an. Schalten Sie das HDMI-Gerät ein. Zuletzt bearbeitet: 2025-01-22 17:01

F: Für welche Arten von Konten funktioniert das Zurückschreiben von Kennwörtern? A: Das Zurückschreiben von Kennwörtern funktioniert für Benutzerkonten, die vom lokalen Active Directory mit Azure AD synchronisiert werden, einschließlich föderierter, Kennwort-Hash-synchronisierter und Pass-Through-Authentifizierungsbenutzer. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt mehrere Gründe, warum bei Ihrer Netzwerkverbindung Paketverluste auftreten. Dazu gehören: Ineffizienz oder Ausfall einer Komponente, die Daten über ein Netzwerk überträgt, wie eine lose Kabelverbindung, ein fehlerhafter Router oder ein schlechtes WLAN-Signal. Hohe Latenz, die es schwierig macht, Datenpakete konsistent zuzustellen. Zuletzt bearbeitet: 2025-06-01 05:06

Wischen Sie in den Schnelleinstellungen mit zwei Fingern von der Statistikleiste (oben auf dem Bildschirm) nach unten (wie unten gezeigt). Tippen Sie auf die Taste, um zwischen Ton-, Vibrations- und Stummschaltungsmodus zu wechseln. Drücken und halten Sie die Leiser-Taste, um in den Vibrationsmodus zu wechseln, um den lautlosen Galaxy S5 . zu aktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Der Überspannungsschutz könnte einen Kurzschluss haben, aber die Verwendung einer Steckdosenleiste sollte Ihren PC nicht beschädigen. Ihr PC nimmt nur die benötigte Stromstärke auf, eine erhöhte Spannung könnte ihn beschädigen, aber ich kenne keine Steckdosenleisten, die die Spannung erhöhen. Es könnte auch etwas anderes am Stromkreis sein, der den Unterbrecher überlastet. Zuletzt bearbeitet: 2025-01-22 17:01

Der Befehl Redshift Analyze wird verwendet, um die Statistiken zu den Tabellen zu sammeln, die der Abfrageplaner verwendet, um mit dem Befehl Redshift Explain einen optimalen Abfrageausführungsplan zu erstellen. Befehl "Analysieren" erhalten Sie Beispieldatensätze aus den Tabellen, berechnen und speichern Sie die Statistiken in der Tabelle STL_ANALYZE. Zuletzt bearbeitet: 2025-01-22 17:01

Bedeutung von ? Sanduhr Fertig Emoji Es ist das anerkannte Symbol der Zeit. Es wird oft als Erinnerung verwendet, keine Zeit zu verschwenden oder als spezifischer Ausgangspunkt für einen Countdown zu einem Ereignis. Manchmal wird es auch als Symbol dafür verwendet, zu spät zu kommen oder lange auf jemanden oder etwas zu warten. Zuletzt bearbeitet: 2025-06-01 05:06

Daisy-Wheel-Drucker drucken nur Zeichen und Symbole und können keine Grafiken drucken. Zuletzt bearbeitet: 2025-01-22 17:01

Um eine ganze Website mit GoogleTranslate zu übersetzen, folgen Sie diesen Schritten und sehen Sie sich Abbildung 1 als Referenz an: Öffnen Sie einen Webbrowser und rufen Sie translate.google.com auf. Sie benötigen kein Google-Konto, um darauf zuzugreifen, da es für alle kostenlos ist. Wählen Sie rechts die Sprache aus, in der die Website angezeigt werden soll. Klicken Sie auf Übersetzen. Zuletzt bearbeitet: 2025-01-22 17:01

So bestätigen Sie, ob Sie jemand bei Google Mail blockiert hat Öffnen Sie Google Mail auf Ihrem Laptop oder PC und melden Sie sich im Standardmodus bei Ihrem Konto an. In der linken Ecke sehen Sie eine Liste der Personen, mit denen Sie zuvor interagiert haben. Die Liste zeigt standardmäßig die letzten Nachrichten an. Gehen Sie diese Liste durch, um den Kontakt der Person zu finden, die Sie von youngink blockiert hat. Zuletzt bearbeitet: 2025-01-22 17:01

Solidität als Programmiersprache Einige Beispiele hierfür sind C (und C++, C# usw.), Python, Java (und JavaScript), Perl oder einige andere. Solidity wurde so konzipiert, dass es für Programmierer, die bereits mit einer oder mehreren modernen Programmiersprachen vertraut sind, leicht erlernbar ist. Zuletzt bearbeitet: 2025-01-22 17:01

Berücksichtigen Sie beim Scannen von Barcodes den Codetyp und den Scanabstand. Die 2D-Bildgebung ist für jede Art von Barcode-Scannen geeignet. Lineare Barcode-Scan-Engines sind nur für 1D-Barcodes geeignet. Wenn Sie aus großer Entfernung scannen müssen, suchen Sie nach einem Gerät mit Advanced Long Range- oder Extended Range-Funktion. Zuletzt bearbeitet: 2025-01-22 17:01