Um Ihre Datenanalysefähigkeiten zu verbessern und Ihre Entscheidungen zu vereinfachen, führen Sie diese fünf Schritte in Ihrem Datenanalyseprozess aus: Schritt 1: Definieren Sie Ihre Fragen. Schritt 2: Legen Sie die Prioritäten für die Clear-Messung fest. Schritt 3: Sammeln Sie Daten. Schritt 4: Daten analysieren. Schritt 5: Ergebnisse interpretieren. Zuletzt bearbeitet: 2025-01-22 17:01

Auf ein Terabyte passen ungefähr 500 Stunden an Filmen. Angenommen jeder Film ist ungefähr 120 Minuten lang, das wären ungefähr 250 Filme. Ich kenne Leute, die so viele Filme in ihrer Bibliothek haben, also ist es möglich, dass sie eine Datenbank mit Filmen erstellen könnten, um diesen Platz zu füllen. Zuletzt bearbeitet: 2025-01-22 17:01

Cyberkriminalität und Cybersicherheit.Werbung. Die Kriminalität, die Computergeräte und das Internet umfasst und nutzt, wird als Cyberkriminalität bezeichnet. Cyberkriminalität kann gegen eine Einzelperson oder eine Gruppe begangen werden; es kann auch gegen staatliche und private Organisationen begangen werden. Zuletzt bearbeitet: 2025-01-22 17:01

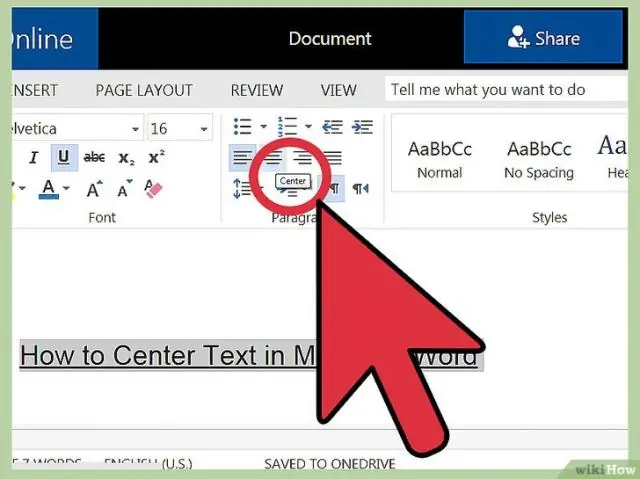

Setzen Sie für die vertikale Ausrichtung die Breite/Höhe des übergeordneten Elements auf 100 % und fügen Sie display: table hinzu. Ändern Sie dann für das untergeordnete Element die Anzeige in table-cell und fügen Sie vertikal-align: middle hinzu. Für die horizontale Zentrierung können Sie entweder text-align: center hinzufügen, um den Text und alle anderen untergeordneten Inline-Elemente zu zentrieren. Zuletzt bearbeitet: 2025-01-22 17:01

Die Netbeans. conf-Datei befindet sich unter Contents/Resources. NetBeans/etc/netbeans. conf im Paketinhalt. Zuletzt bearbeitet: 2025-01-22 17:01

GetParameter() – Übergabe von Daten vom Client an JSP Die Vertrautheit der Methode getParameter() beim Abrufen von Daten, insbesondere Formulardaten, von einer Client-HTML-Seite an eine JSP-Seite wird hier behandelt. Die Anfrage. getParameter() wird hier verwendet, um Formulardaten von der Clientseite abzurufen. Zuletzt bearbeitet: 2025-06-01 05:06

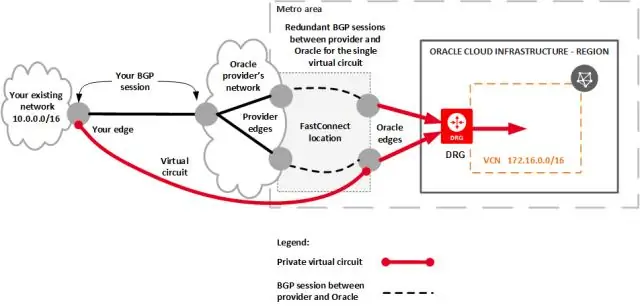

So konfigurieren Sie die Netzwerkverschlüsselung: Starten Sie auf dem Servercomputer Oracle Net Manager. Erweitern Sie in der Navigationsstruktur von Oracle Net Configuration Lokal, und wählen Sie dann Profil aus. Wählen Sie aus der Liste Oracle Advanced Security aus. Wählen Sie unter Oracle Advanced Security die Registerkarte Verschlüsselung aus. Geben Sie die folgenden Einstellungen ein:. Zuletzt bearbeitet: 2025-01-22 17:01

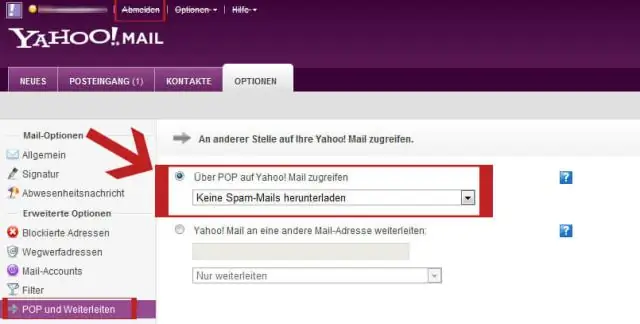

Sie können auf POP zugreifen, indem Sie in den Mail-Optionen für Yahoo zu POP & Weiterleitung gehen. POP auf Yahoo kostenlos aktivieren: Melden Sie sich bei Ihrem Yahoo-Konto an, suchen Sie oben links auf dem Bildschirm nach Ihrem Namen mit einem kleinen Pfeil. Klicken Sie auf Ihren Namen, um ein Dropdown-Menü mit einigen Optionen zu öffnen, suchen und klicken Sie in dieser Liste auf Kontoinformationen. Zuletzt bearbeitet: 2025-01-22 17:01

Videoplayer (Standard-YouTube-Video) Empfohlene Abmessungen: 426 x 240 (240p), 640 x 360 (360p), 854 x 480 (480p), 1280 x 720 (720p), 1920 x 1080 (1080p), 2560 x 1440 (1440p .) ) und 3840 x 2160 (2160p). Zuletzt bearbeitet: 2025-01-22 17:01

Java ist eine der beliebtesten und funktionsreichsten Programmiersprachen, die für ihre Plattformkompatibilität und Robustheit bekannt ist, während C# auch eine objektorientierte Sprache ist, die hauptsächlich von den .Net-Programmierern verwendet wird. Die Sprache C# ist beliebt, da sie fast ähnliche Funktionen wie die Programmiersprache C bietet. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie die Windows-Taste und geben Sie Geräte und Drucker in das Suchfeld ein und drücken Sie die Eingabetaste. Klicken Sie mit der rechten Maustaste auf einen Drucker, der umbenannt werden muss, und klicken Sie dann auf Druckereigenschaften. Klicken Sie auf die Registerkarte Allgemein und geben Sie dann den neuen Namen in das Textfeld ein. Zuletzt bearbeitet: 2025-01-22 17:01

Microsoft SQL Server Developer(s) Microsoft Erstveröffentlichung 24. April 1989, als SQL Server 1.0 Stabile Version SQL Server 2019 / 2019-11-04[±] Geschrieben in C, C++ Betriebssystem Linux, Microsoft Windows Server, Microsoft Windows. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Bitcoin-Geldautomat (Automated Teller Machine) ist ein Kiosk, der es einer Person ermöglicht, Bitcoin mit Bargeld oder Debitkarte zu kaufen. In einigen Fällen verlangen die Anbieter von Bitcoin-Geldautomaten, dass Benutzer über ein bestehendes Konto verfügen, um Transaktionen auf dem Automaten durchführen zu können. Es gibt zwei Haupttypen von Bitcoin-Automaten: Geldautomaten und Geldautomaten. Zuletzt bearbeitet: 2025-06-01 05:06

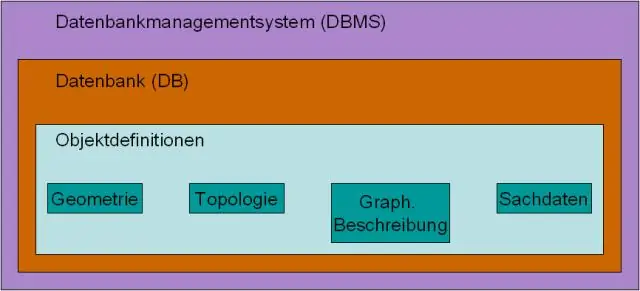

In einer Datenbank werden Daten in Tabellen gespeichert. Das bedeutet, dass alle Daten standardisiert gespeichert werden müssen. Aus diesem Grund wurden Tabellen erstellt. Tabellen sind die einfachsten Objekte (Strukturen) zur Datenspeicherung, die in einer Datenbank vorhanden sind. Zuletzt bearbeitet: 2025-01-22 17:01

Begriff abgefragt. Gibt Dokumente zurück, die einen genauen Begriff in einem bereitgestellten Feld enthalten. Sie können den Begriff Abfrage verwenden, um Dokumente basierend auf einem genauen Wert wie einem Preis, einer Produkt-ID oder einem Benutzernamen zu finden. Vermeiden Sie die Verwendung des Begriffs Abfrage für Textfelder. Zuletzt bearbeitet: 2025-01-22 17:01

BMP. Das BMP-Format speichert Farbdaten für jedes Pixel im Bild ohne jegliche Komprimierung. Ein BMP-Bild mit 10 x 10 Pixel enthält beispielsweise Farbdaten für 100 Pixel. Diese Methode zum Speichern von Bildinformationen ermöglicht gestochen scharfe Grafiken in hoher Qualität, aber auch große Dateigrößen. Zuletzt bearbeitet: 2025-01-22 17:01

Laut Top Rank Marketing Blog: Eine „Fallstudie“im Kontext des Marketings ist eine Analyse eines Projekts, einer Kampagne oder eines Unternehmens, die eine Situation, empfohlene Lösungen, Umsetzungsmaßnahmen und die Identifizierung der Faktoren identifiziert, die zum Scheitern oder Erfolg beigetragen haben. Zuletzt bearbeitet: 2025-01-22 17:01

So führen Sie Testfälle in ALM aus Schritt 1 Erstellen Sie einen neuen Ordner mit dem Namen Mein erster Testfall. Schritt 2 Erstellen Sie eine neue Testreihe mit dem Namen Mein erster Testfall. Schritt 3 Klicken Sie im Test-Set auf Select Tests. Schritt 4 Suchen Sie im Seitenmenü nach „Flugsuche“. Schritt 5 Drücken Sie die Pfeiltaste oder ziehen Sie die Testreihe in den Ausführungsrasterbereich. Zuletzt bearbeitet: 2025-06-01 05:06

Die Unterschiede zwischen den Robotern Der Roomba 890 hat einen etwa 2,5 cm größeren Durchmesser und ist 3 Pfund schwerer als der Ion 750. Die Filter des Ion 750 sind HEPA-zertifiziert; die 890er sind es nicht. Shark verwendet Smart Sensor Navigation; iRobot verwendet die iAdapt-Technologie. Der Ion 750 verwendet zwei Seitenbürsten, während der Roomba 890 einen verwendet. Zuletzt bearbeitet: 2025-06-01 05:06

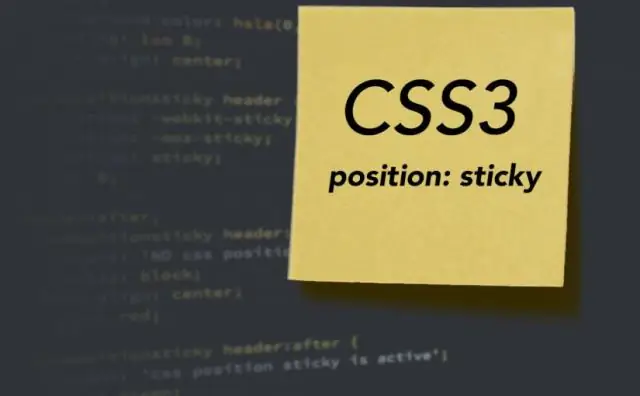

Position: sticky ist eine neue Methode zum Positionieren von Elementen und ähnelt konzeptionell position: fixed. Der Unterschied besteht darin, dass sich ein Element mit position: sticky wie position: relativ innerhalb seines übergeordneten Elements verhält, bis ein vorgegebener Offset-Schwellenwert im Ansichtsfenster erreicht wird. Zuletzt bearbeitet: 2025-01-22 17:01

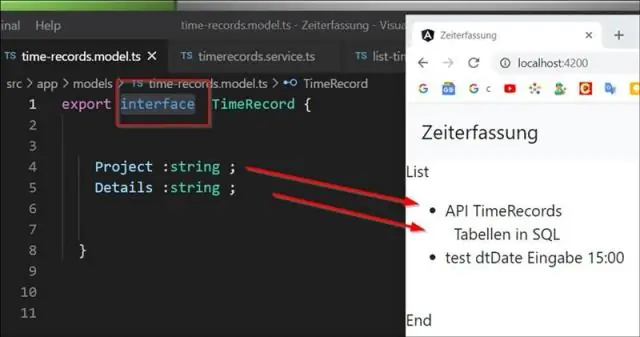

Die Antwort ist einfach NEIN. Weil die Angular-App mithilfe von Angular CLI generiert wird. Der Code, der geschrieben wird, um eine eckige App zu erstellen, ist nur in Typescript geschrieben. Zur Kompilierzeit konvertiert die CLI den Typescript-Code in Bündel von JAVASCRIPT-Code. Zuletzt bearbeitet: 2025-01-22 17:01

Apple wird voraussichtlich im September neue Modelle vorstellen, was bedeutet, dass der Preis für ältere Telefone gesenkt wird. Wenn Sie nicht das Neueste und Beste benötigen, können Sie Geld sparen, indem Sie das diesjährige Modell mit einem Rabatt kaufen. Wenn es noch das diesjährige iPhone XS, iPhone XR und iPhone XS Max verkauft, werden diese auch im Preis sinken. Zuletzt bearbeitet: 2025-01-22 17:01

Hochladen eines Symbols Klicken Sie auf Ihrem Desktop oben links auf den Namen Ihres Arbeitsbereichs. Wähle im Menü Slack anpassen aus. Klicken Sie auf die Registerkarte Arbeitsbereichssymbol. Wählen Sie eine Datei aus und klicken Sie dann auf das Upload-Symbol. Als nächstes schneiden Sie Ihr Symbol zu. Um die Größe des ausgewählten Ausschnitts zu ändern, klicken und ziehen Sie von einer beliebigen Seite des gepunkteten Quadrats. Wenn Sie fertig sind, klicken Sie auf das Zuschneiden-Symbol. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Wie können Sie ein Telefon ohne Wischen beantworten? Methode 1: Aktivieren Sie Funktionen, die eine Beantwortung ohne Berührung des Bildschirms ermöglichen Im Einstellungsmenü im Abschnitt Schnelleinstellungen finden Sie die Option Barrierefreiheit (ein Handsymbol) und tippen Sie dann darauf.. Zuletzt bearbeitet: 2025-01-22 17:01

Avast Free Antivirus bietet mehr Funktionen als andere kostenlose AV-Produkte und kommt einer vollständigen Sicherheitssuite nahe. Darüber hinaus kann das Programm von Avast das System etwas mehr als nötig verlangsamen, und seine Datenschutzrichtlinien lassen etwas zu wünschen übrig. Zuletzt bearbeitet: 2025-01-22 17:01

Syslog ist eine Möglichkeit für Netzwerkgeräte, Ereignismeldungen an einen Logging-Server zu senden – normalerweise bekannt als Syslog-Server. Das Syslog-Protokoll wird von einer Vielzahl von Geräten unterstützt und kann verwendet werden, um verschiedene Arten von Ereignissen zu protokollieren. Die meisten Netzwerkgeräte wie Router und Switches können Syslog-Nachrichten senden. Zuletzt bearbeitet: 2025-06-01 05:06

Auch staatliche Sicherheitsbehörden wie die NSA können über integrierte Hintertüren auf Ihre Geräte zugreifen. Das bedeutet, dass diese Sicherheitsbehörden Ihre Telefonanrufe mithören, Ihre Nachrichten lesen, Bilder von Ihnen aufnehmen, Videos von Ihnen streamen, Ihre E-Mails lesen, Ihre Dateien stehlen können … wann immer sie wollen. Zuletzt bearbeitet: 2025-01-22 17:01

OIS verbessert in erster Linie die Fotografie bei schwachem Licht, indem es Handverwacklungen innerhalb jedes einzelnen Frames physisch kompensiert, und EIS verbessert verwackelte Videos, indem ein konsistentes Framing zwischen mehreren Videoframes beibehalten wird. OIS ist in erster Linie für Fotos und EIS nur für Videos gedacht.. Zuletzt bearbeitet: 2025-01-22 17:01

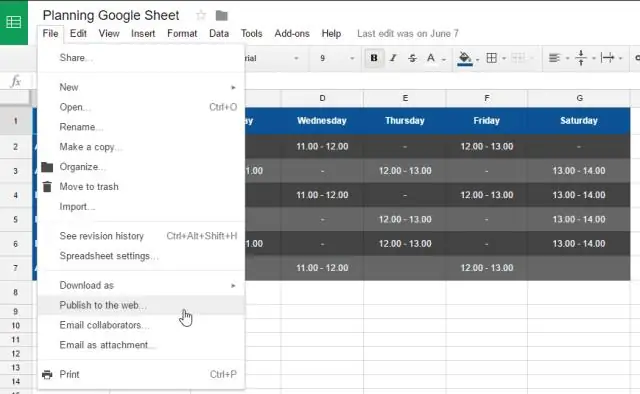

Wenn Sie eine problemlose Erfahrung benötigen, um auf Tausende von Datenzellen zuzugreifen und diese zu verwalten, ist Excel der Gewinner. Wenn Sie jedoch nur einfache Tabellenkalkulationen mit einer kleinen Auswahl an Befehlen erstellen müssen, ist Google Tabellen genauso gut. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind die Anweisungen zum Erstellen eines Dreiecks mit dem Polygon-Tool: Öffnen Sie Photoshop und wählen Sie eine neue Leinwand aus. Fügen Sie eine neue Ebene hinzu, indem Sie oben das Menü Ebene und dann Neu auswählen. Wählen Sie das Rechtecksymbol im linken Menü aus, um Formwerkzeuge auszuwählen. Ändern Sie die Form in Polygon und setzen Sie die Sternoption auf Nein. Zuletzt bearbeitet: 2025-01-22 17:01

Ein relationales Datenbankschema sind die Tabellen, Spalten und Beziehungen, die die Komponenten zu einer Datenbank verbinden. Ein relationales Datenbankschema sind die Tabellen, Spalten und Beziehungen, aus denen eine relationale Datenbank besteht. Zuletzt bearbeitet: 2025-01-22 17:01

SO FUNKTIONIERT EIN AUTOMATISCHES GENERATOR- UND TRANSFER-SCHALTER-SYSTEM Der vollautomatische Transferschalter überwacht rund um die Uhr die eingehende Spannung von der Versorgungsleitung. Wenn die Netzstromversorgung unterbrochen wird, erkennt der automatische Umschalter das Problem sofort und signalisiert dem Generator den Start. Zuletzt bearbeitet: 2025-01-22 17:01

Speicherplatz anzeigen Öffnen Sie auf Ihrem Android-Gerät Files by Google. Wenn Sie die App nicht haben, holen Sie sie sich im Play Store. Tippen Sie unten links auf Reinigen. Oben auf dem Bildschirm sehen Sie den belegten und verfügbaren Speicherplatz. Wenn Ihr Telefon über eine Speicherkarte verfügt, wird auch deren Speicherplatz angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Die Webspeicherobjekte localStorage und sessionStorage ermöglichen das Speichern von Schlüsseln/Werten im Browser. Sowohl Schlüssel als auch Wert müssen Zeichenfolgen sein. Das Limit beträgt 2 MB+, abhängig vom Browser. Sie verfallen nicht. Zusammenfassung. localStorage sessionStorage Überlebt den Browser-Neustart Überlebt die Seitenaktualisierung (aber nicht das Schließen des Tabs). Zuletzt bearbeitet: 2025-01-22 17:01

So installieren Sie den Follow-Me-Drucker Klicken Sie auf Start, geben Sie 10.132.22.38follow-me-printer in Ihre Suchleiste ein und drücken Sie die Eingabetaste. Wenn Sie dazu aufgefordert werden, geben Sie Ihre Queens-E-Mail-Adresse und Ihr Passwort ein. (Stellen Sie sicher, dass Sie das Kontrollkästchen "Anmeldeinformationen speichern" aktivieren.) Sobald der Drucker mit der Installation fertig ist, wird ein kleines Fenster mit der Druckwarteschlange angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

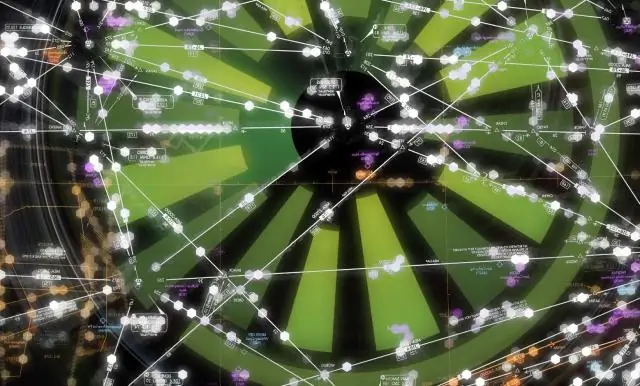

„Microservices ermöglicht es uns, kurz gesagt, unser großes System in eine Reihe von unabhängigen, zusammenarbeitenden Komponenten aufzuteilen.“Spring Cloud – baut auf Spring Boot auf und bietet eine Reihe von Funktionen zum schnellen Erstellen von Microservices. Zuletzt bearbeitet: 2025-06-01 05:06

Beim Datenbank-Clustering werden mehrere Server oder Instanzen kombiniert, die eine einzelne Datenbank verbinden. Manchmal reicht ein Server nicht aus, um die Datenmenge oder die Anzahl der Anfragen zu verwalten, wenn ein Datencluster benötigt wird. Zuletzt bearbeitet: 2025-01-22 17:01

USB-Upstream- und -Downstream-Ports beziehen sich normalerweise auf Ports an einem USB-Hub. Ein Upstream-Port verbindet sich mit dem Host-Gerät (PC), während die Downstream-Ports dort sind, wo Sie Peripheriegeräte (Daumenlaufwerke, Drucker usw.). Zuletzt bearbeitet: 2025-01-22 17:01

Die Strategiedefinition ist ein kritischer Teil des BC/DR-Prozesses, da Ihre Strategien in Ihren BC/DR-Plänen implementiert werden. Welche Strategie(n) Sie auch immer wählen, jede wird in eine logische Reihe detaillierter Aktionen (Antworten) umgewandelt, die Ihnen helfen, Ihr Ziel zu erreichen: Wiederherstellung und Wiederaufnahme Ihres Geschäfts. Zuletzt bearbeitet: 2025-01-22 17:01

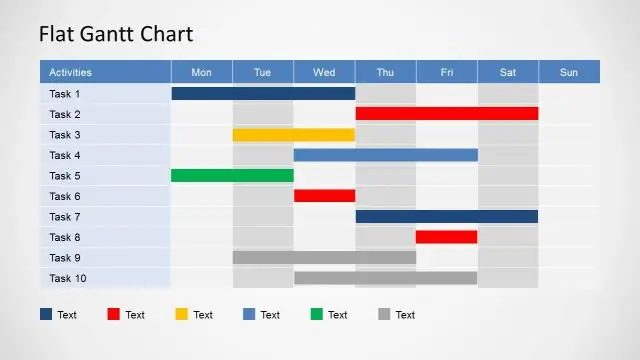

Um das Gantt-Diagramm als PDF zu exportieren, wählen Sie das Druckersymbol oben auf dem Bildschirm, während Sie das Gantt-Diagramm anzeigen. Sie können dann im Druckmodus als Ziel als PDF speichern auswählen. Zuletzt bearbeitet: 2025-01-22 17:01