(MFA) ist eine zusätzliche Sicherheitsebene, die verwendet wird, um die Identität eines Endbenutzers zu überprüfen, wenn er sich bei einer Anwendung anmeldet. Ein Okta-AdministratorEine Abkürzung für Administrator. Sie steuern die Bereitstellung und Aufhebung der Bereitstellung von Endbenutzern, die Zuweisung von Apps, das Zurücksetzen von Passwörtern und die allgemeine Endbenutzererfahrung. Zuletzt bearbeitet: 2025-01-22 17:01

Elaborative Rehearsal ist jene Gedächtnisprozedur, bei der über die Bedeutung eines zu erinnernden Begriffs nachgedacht wird, im Gegensatz zur Technik, das Wort einfach immer wieder vor sich hin zu wiederholen. Wartungsprobe ist die Technik, wiederholt über eine Information nachzudenken oder sie zu verbalisieren. Zuletzt bearbeitet: 2025-01-22 17:01

Ursprünglich beantwortet: Wie funktioniert die rote Flagge an einem Briefkasten? Die rote Flagge wird verwendet, um Ihrem Zusteller anzuzeigen, dass Sie ausgehende Post haben. Wenn die Flagge in der oberen oder äußeren Position platziert wird, sollte der Spediteur anhalten, um ausgehende Post abzuholen, und sie sollte die Flagge in die ursprüngliche Position zurückbringen. Zuletzt bearbeitet: 2025-01-22 17:01

Sie sind eine unüberwachte Lernmethode, obwohl sie technisch mit überwachten Lernmethoden trainiert werden, die als selbstüberwacht bezeichnet werden. Sie werden in der Regel als Teil eines umfassenderen Modells trainiert, das versucht, die Eingaben neu zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie Firefox und wählen Sie „Optionen“. 3. Scrollen Sie in der Kategorie „Allgemein“nach unten zum Abschnitt „Anwendungen“. Klicken Sie auf das Dropdown-Menü für „JNLP-Dateien“und wählen Sie „Java Web Start Launcher verwenden“. Zuletzt bearbeitet: 2025-01-22 17:01

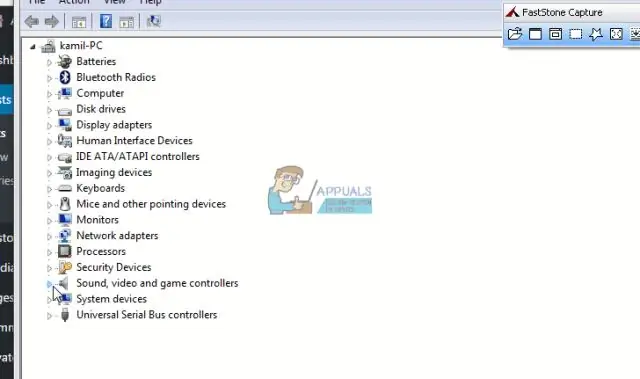

Starten Sie den Kopplungsmodus am Lautsprecher. Halten Sie die Taste (BLUETOOTH) PAIRING gedrückt, bis Sie Pieptöne hören und die Anzeige (BLUETOOTH) schnell weiß zu blinken beginnt. Führen Sie den Kopplungsvorgang am Computer durch. Klicken Sie auf die Schaltfläche [Start] und dann auf [Geräte und Drucker]. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Sortierung nach einer oder mehreren Spalten ist möglich. Dies zeigt, dass Sie nach mehr als einer Spalte sortieren können. ASC bezeichnet aufsteigend, ist aber optional, da dies die Standardsortierreihenfolge ist. Hinweis: DESC bedeutet absteigend, ist aber optional, da dies die Standardsortierreihenfolge ist. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können die Hierarchiespalten bearbeiten, um die Informationen anzuzeigen, die für Ihre Vertriebsmitarbeiter am nützlichsten sind. Wählen Sie oben auf der Seite unter Setup die Option Objekt-Manager aus. Klicken Sie in Account auf Hierarchiespalten und bearbeiten Sie dann die Spalten. Sie können bis zu 15 Spalten einschließen. Zuletzt bearbeitet: 2025-01-22 17:01

1- Was waren in der Vergangenheit die Wettbewerbsvorteile von Apple? Die Wettbewerbsvorteile von Apple sind seine Innovation, seine starke Marke und sein schnelles Wachstum. In den Sculley-Jahren hat Sculley den Mac in neue Märkte gedrängt, vor allem im Bereich Desktop Publishing und Bildung. Zuletzt bearbeitet: 2025-01-22 17:01

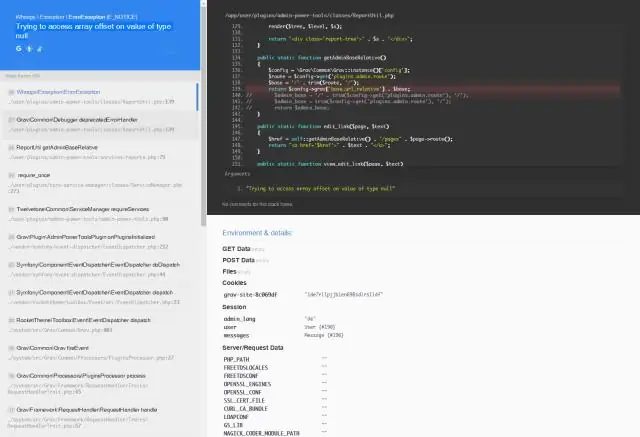

PHP | array()-Funktion Die array()-Funktion ist eine in PHP eingebaute Funktion, die verwendet wird, um ein Array zu erstellen. Assoziatives Array: Das Array, das den Namen als Schlüssel enthält. Syntax: array(key=>val, key=>val, key=>value,) Mehrdimensionales Array: Das Array, das ein oder mehrere Arrays enthält. Zuletzt bearbeitet: 2025-06-01 05:06

Roboterritter - von Leonardo da Vinci. Wenn der selbstfahrende Karren von Da Vinci das erste funktionierende Design für ein Roboterfahrzeug gewesen wäre, dann wäre der Roboterritter der erste humanoide Roboter gewesen, ein echter C-3PO . aus dem 15. Zuletzt bearbeitet: 2025-06-01 05:06

Der Zweck der Vergleichsfunktion besteht darin, eine alternative Sortierreihenfolge zu definieren. Wenn das Ergebnis positiv ist, wird b vor a sortiert. Wenn das Ergebnis 0 ist, werden keine Änderungen an der Sortierreihenfolge der beiden Werte vorgenommen. Beispiel: Die Vergleichsfunktion vergleicht alle Werte im Array, zwei Werte gleichzeitig (a, b). Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen Sie eine Eigenbeziehung mit dem Positionsobjekt Klicken Sie im Setup auf Objektmanager. Klicken Sie auf Position. Klicken Sie auf Felder und Beziehungen und dann auf Neu. Wählen Sie als Datentyp Lookup-Beziehung aus. Weiter klicken. Wählen Sie in der Auswahlliste Zugehörig zu die Option Position aus. Weiter klicken. Ändern Sie die Feldbeschriftung in die zugehörige Position. Zuletzt bearbeitet: 2025-01-22 17:01

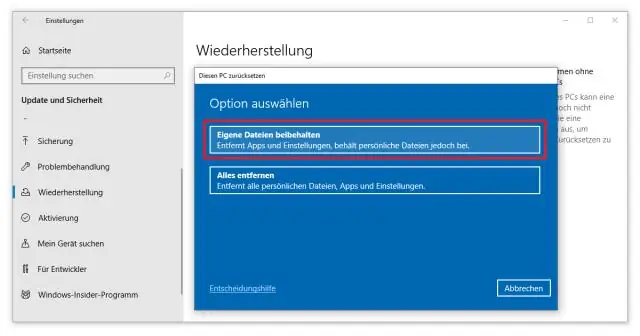

So deinstallieren Sie Programme in Windows 10 Öffnen Sie das Startmenü. Klicken Sie auf Einstellungen. Klicken Sie im Menü Einstellungen auf System. Wählen Sie im linken Bereich Apps & Funktionen aus. Wählen Sie eine App aus, die Sie deinstallieren möchten. Klicken Sie auf die angezeigte Schaltfläche Deinstallieren. Wenn es ausgegraut ist, handelt es sich um eine System-App, die Sie nicht entfernen können. Klicken Sie zur Bestätigung auf die Popup-Schaltfläche Deinstallieren. Zuletzt bearbeitet: 2025-01-22 17:01

Enterprise Edition Diese Version kann aktualisiert werden, indem Sie zur UiPath-Website navigieren und die neueste Version des UiPath-Plattform-Installationsprogramms (UiPathPlatform. msi) herunterladen. Das Ausführen des Installationsprogramms ersetzt automatisch alle alten Dateien, ohne Ihre Einstellungen zu ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Garmin Vivosmart HR+ Spezifikationen Stattdessen ist es ein Gerät, das durch und durch für Fitness entwickelt wurde. Genau wie die anderen Wearables von Garmin ist der Vivosmart HR+ bis 5 ATM wasserdicht, was etwa 50 Meter entspricht. Zuletzt bearbeitet: 2025-01-22 17:01

Java ist eine universelle Computerprogrammiersprache, die gleichzeitig, klassenbasiert, objektorientiert und speziell entwickelt wurde, um so wenige Implementierungsabhängigkeiten wie möglich zu haben. Eine virtuelle Maschine namens Java Virtual Machine (JVM) wird verwendet, um den Bytecode auf jeder Plattform auszuführen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Vorteile eines analogen Aufnahmesystems sind das Fehlen von Aliasing-Verzerrung und Quantisierungsrauschen; der große Dynamikbereich; und Leistung bei Überlastung. Digitale Systeme hingegen haben eine bessere Audioaufnahmequalität und eine einfachere Integration in PCs und Softwareanwendungen. Zuletzt bearbeitet: 2025-01-22 17:01

Computer Science Essentials (CSE) ist der Grundkurs im Informatikpfad Project Lead The Way (PLTW). CSE führt Studenten in die Informatik als Werkzeug zur Problemlösung ein und konzentriert sich nicht auf eine Programmiersprache. Die Schüler werden: lernen, Algorithmen zu erstellen, um Probleme mit Computern zu lösen. Zuletzt bearbeitet: 2025-01-22 17:01

HTML-Mathematik. Das Element wird verwendet, um mathematische Ausdrücke in die aktuelle Zeile aufzunehmen. HTML-Mathematik ist leistungsstark genug, um die Bandbreite mathematischer Ausdrücke zu beschreiben, die Sie in gängigen Textverarbeitungspaketen erstellen können, und eignet sich auch für die Sprachwiedergabe. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie zunächst den Windows-Datei-Explorer und navigieren Sie zu dem Ort, an dem Ihr Programm gespeichert ist. Klicken Sie mit der rechten Maustaste auf die Setup-Datei und klicken Sie dann auf Eigenschaften. Navigieren Sie zu der Registerkarte, die als Digitale Signaturen gekennzeichnet ist. Wenn Sie in der Signaturliste Einträge sehen, bedeutet dies, dass Ihre Datei digital signiert ist. Zuletzt bearbeitet: 2025-06-01 05:06

So verwenden Sie Emojis auf dem Mac Positionieren Sie den Cursor in einem beliebigen Textfeld, in das Sie ein Emoji einfügen möchten, z. B. beim Posten eines Tweets. Verwenden Sie die Tastenkombination Befehl - Strg - Leertaste, um auf Emojis zuzugreifen. Doppelklicken Sie auf das Emoji, das Sie verwenden möchten, und es wird dort eingefügt, wo Sie den Cursor verlassen haben. Zuletzt bearbeitet: 2025-01-22 17:01

Manuelle Deinstallation Klicken Sie auf Start. Einstellungen auswählen. Wählen Sie System. Wählen Sie Apps & Funktionen. Wählen Sie das zu deinstallierende Programm aus und klicken Sie dann auf die Schaltfläche Deinstallieren. Beantworten Sie die Aufforderungen, um die Deinstallation abzuschließen. Zuletzt bearbeitet: 2025-01-22 17:01

IDisposable wird nichts löschen oder Objekte zerstören. Ein Aufruf von Dispose() bewirkt nichts, wenn diese Funktion nichts tut. Die Verwendung von IDisposable ist ein Muster. Verwaltete Verweise auf andere Objekte verhindern, dass Objekte vom Garbage Collector gesammelt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Das NYLC besteht aus ca. 17 Stunden Videovorlesung mit eingebetteten Fragen, die korrekt beantwortet werden müssen, bevor Sie die Vorlesung weiter ansehen können. Sobald eine eingebettete Frage für ein bestimmtes Segment richtig beantwortet wurde, kann dieses Segment nicht erneut angesehen werden. Zuletzt bearbeitet: 2025-01-22 17:01

Einführung in die MERGE-Anweisung und die SQL Server-Datenänderung. Die MERGE-Anweisung wird verwendet, um Änderungen in einer Tabelle basierend auf Werten vorzunehmen, die aus einer Anthere abgeglichen wurden. Es kann verwendet werden, um Einfüge-, Aktualisierungs- und Löschvorgänge in einer Anweisung zu kombinieren. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie mit der Aufnahme fertig sind, haben Sie einen einzigen Eintrag in Ihrer Fotos-App, der alle Fotos in dieser Serie enthält. In nur wenigen Schritten können Sie diese Aufnahmeserie in ein entzückendes animiertes GIF umwandeln. Öffnen Sie die Fotos-App und finden Sie Ihre Aufnahme im Serienbildmodus. Tippen Sie auf athumbnail und dann auf "Favoriten auswählen". Zuletzt bearbeitet: 2025-01-22 17:01

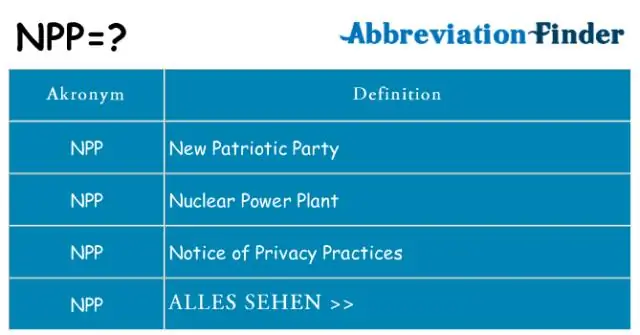

Hinweis zu Datenschutzpraktiken (NPP) Von HIPAA vorgeschriebener Hinweis, den die erfassten Einrichtungen Patienten und Forschungssubjekten geben müssen, der beschreibt, wie eine erfasste Einrichtung ihre geschützten Gesundheitsinformationen verwenden und offenlegen kann, und sie über ihre gesetzlichen Rechte in Bezug auf PHI . informiert. Zuletzt bearbeitet: 2025-01-22 17:01

Lassen Sie uns die fünf beliebtesten Port-Scanner-Tools erkunden, die im Infosec-Bereich verwendet werden. Nmap. Nmap steht für "Network Mapper", es ist der beliebteste Netzwerkerkennungs- und Port-Scanner in der Geschichte. Einhornscan. Unicornscan ist nach Nmap der zweitbeliebteste Free-Port-Scanner. Wütender IP-Scan. Netzkat. Zenmap. Zuletzt bearbeitet: 2025-06-01 05:06

Mit Node v8 wurde die Async/Await-Funktion offiziell von Node eingeführt, um mit Versprechen und Funktionsverkettung umzugehen. Die Funktionen müssen nicht hintereinander verkettet werden, warten Sie einfach auf die Funktion, die das Promise zurückgibt. Aber die Funktion async muss deklariert werden, bevor eine Funktion erwartet wird, die ein Promise zurückgibt. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn eine neue Version verfügbar ist, erhalten Sie eine Benachrichtigung, um Sie zum Aktualisieren aufzufordern. Klicken Sie hier, um die Updates herunterzuladen. Wenn das Update nicht funktioniert, gehen Sie bitte zu www.snaptubeapp.com, um die neue Version herunterzuladen und zu installieren. Wenn die Installation fehlschlägt, deinstallieren Sie bitte das aktuelle Snaptube und installieren Sie es erneut. Zuletzt bearbeitet: 2025-01-22 17:01

C++ ist auf der ganzen Linie zehnmal oder mehr schneller als JavaScript. Es gibt kein Argument, das schneller ist. Wenn Sie zwei Sprachen vergleichen, handelt es sich in der Tat meistens um die Sprache C mit schnellerer Kompilierungszeit. Dieses Ergebnis liegt daran, dass C++ auf mittlerer Ebene und kompiliert ist. Zuletzt bearbeitet: 2025-01-22 17:01

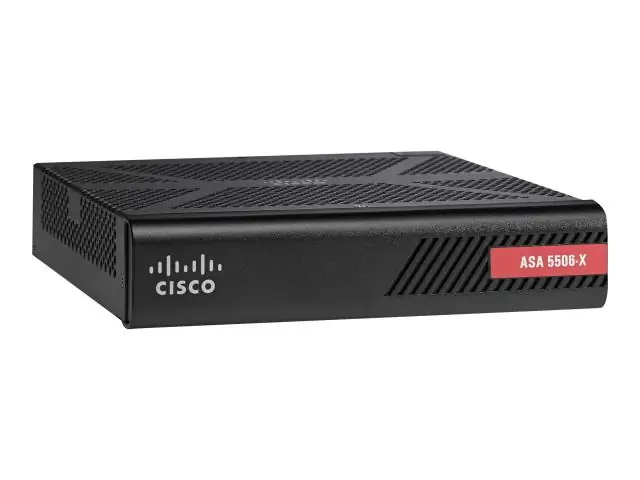

Cisco® ASA mit FirePOWER™Services bietet eine integrierte Bedrohungsabwehr über das gesamte Angriffskontinuum – vor, während und nach einem Angriff. Es kombiniert die bewährten Sicherheitsfunktionen der Cisco ASAFirewall mit branchenführenden Sourcefire®-Bedrohungs- und erweiterten Malware-Schutzfunktionen in einem einzigen Gerät. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn Sie Windows 7 verwenden, ist die neueste Version von Internet Explorer, die Sie installieren können, Internet Explorer 11. Internet Explorer 11 wird jedoch unter Windows 7 nicht mehr unterstützt. Stattdessen empfehlen wir Ihnen, das neue Microsoft Edge zu installieren. Zuletzt bearbeitet: 2025-01-22 17:01

Logger Pro ist ein Programm, mit dem Sie Daten von Vernier LabQuest, LabPro, Go. Zuletzt bearbeitet: 2025-01-22 17:01

2007 Wer hat den Zeus-Virus erfunden? Mitglieder des Rings hatten 70 Millionen Dollar gestohlen. 2013 wurde Hamza Bendelladj, bekannt als Bx1 online, in Thailand festgenommen und nach Atlanta, Georgia, USA abgeschoben. Frühe Berichte sagten, dass er der Drahtzieher dahinter war Zeus .. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie *136*6# und befolgen Sie die Anweisungen, um die Sendezeit von MTN Xtra Time in Daten umzuwandeln. Rufen Sie unsere kostenlose Self-Service-Hotline unter 181 an und folgen Sie den Sprachanweisungen, um Ihre Sendezeit in Pakete umzuwandeln. Besuchen Sie Ihren nächstgelegenen MTN-Shop, um Sendezeit in Bundles umzuwandeln. Zuletzt bearbeitet: 2025-06-01 05:06

Bildschirmfreigabe – kostenlos. Mit WebEx Meetings-Plänen können Sie den Bildschirm mit den Personen in Ihrem Meeting teilen, sodass Sie alle gleichzeitig dasselbe sehen und darüber sprechen oder gemeinsam daran arbeiten können. Zuletzt bearbeitet: 2025-01-22 17:01

Im Systems Engineering und Requirements Engineering ist eine nicht-funktionale Anforderung (NFR) eine Anforderung, die Kriterien spezifiziert, die verwendet werden können, um den Betrieb eines Systems zu beurteilen, und nicht spezifisches Verhalten. Sie stehen im Gegensatz zu funktionalen Anforderungen, die spezifisches Verhalten oder Funktionen definieren. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Drittanbieter-Cookie ist eines, das von einer Website aus einer anderen Domäne als der, die der Benutzer besucht, auf der Festplatte eines Benutzers platziert wird. Cookies von Drittanbietern werden häufig durch Browsereinstellungen und Sicherheitseinstellungen, wie z. B. die Richtlinie zum gleichen Ursprung, blockiert und gelöscht; Firefox blockiert standardmäßig alle Cookies von Drittanbietern. Zuletzt bearbeitet: 2025-06-01 05:06