Mit der Veröffentlichung des Surface und Surface Pro der dritten Generation hat Microsoft die Bildschirmgrößen auf 10,8 Zoll (27 cm) bzw. 12 Zoll (30 cm) erhöht, jeweils mit einem Seitenverhältnis von 3:2, das für eine komfortable Bedienung im Hochformat ausgelegt ist. Zuletzt bearbeitet: 2025-06-01 05:06

Sie beginnen mit sehr einfachen Methoden wie der Frage „Was ist Ihr Bedrohungsmodell?“. und Brainstorming über Bedrohungen. Diese können für einen Sicherheitsexperten arbeiten, und sie können für Sie arbeiten. Von dort lernen Sie drei Strategien für die Bedrohungsmodellierung kennen: Fokussierung auf Assets, Fokussierung auf Angreifer und Fokussierung auf Software. Zuletzt bearbeitet: 2025-01-22 17:01

IntelliJ IDEA wurde als Java-IDE entwickelt, kann jedoch mit Plugins erweitert werden, um die Entwicklung mit fast jeder gängigen Sprache zu unterstützen. Für einige dieser Programmiersprachen bietet JetBrains separate IDEs, die auf der IntelliJ-Plattform basieren und nur sprachspezifische Funktionen enthalten. Zuletzt bearbeitet: 2025-06-01 05:06

Pandas-Datenrahmen. append()-Funktion wird verwendet, um Zeilen anderer Datenrahmen an das Ende des angegebenen Datenrahmens anzuhängen und ein neues Datenrahmenobjekt zurückzugeben. Spalten, die sich nicht in den ursprünglichen Datenrahmen befinden, werden als neue Spalten hinzugefügt und die neuen Zellen werden mit dem NaN-Wert gefüllt. ignore_index: Wenn True, verwenden Sie nicht die Index-Labels. Zuletzt bearbeitet: 2025-01-22 17:01

Konstruktorinjektion ist der Vorgang, bei dem die Liste der erforderlichen Abhängigkeiten statisch definiert wird, indem sie als Parameter für den Konstruktor der Klasse angegeben werden. Die Klasse, die die Abhängigkeit benötigt, muss einen öffentlichen Konstruktor verfügbar machen, der eine Instanz der erforderlichen Abhängigkeit als Konstruktorargument verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Holen Sie das Beste aus beidem mit RanorexStudio Selenium WebDriver ist eine führende Open-Source-Lösung zur Automatisierung von Webanwendungstests. Im Vergleich dazu ist Ranorex Studio ein voll ausgestattetes Automatisierungs-Framework für Desktop- und mobile Anwendungen sowie Webanwendungen. Zuletzt bearbeitet: 2025-01-22 17:01

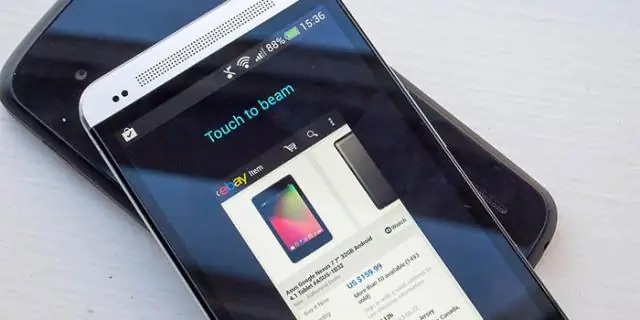

Stellen Sie sicher, dass NFC und Android Beam aktiviert sind. Öffnen Sie die App Einstellungen Ihres Geräts. Tippen Sie auf Verbindungseinstellungen für verbundene Geräte. Überprüfen Sie, ob NFC eingeschaltet ist. Tippen Sie auf Android-Beam. Überprüfen Sie, ob Android Beam eingeschaltet ist. Zuletzt bearbeitet: 2025-01-22 17:01

Apex - Saiten. Anzeige. String ist in Apex wie in jeder anderen Programmiersprache ein beliebiger Satz von Zeichen ohne Zeichenbegrenzung. Beispiel String companyName = 'Abc International'; System. Zuletzt bearbeitet: 2025-01-22 17:01

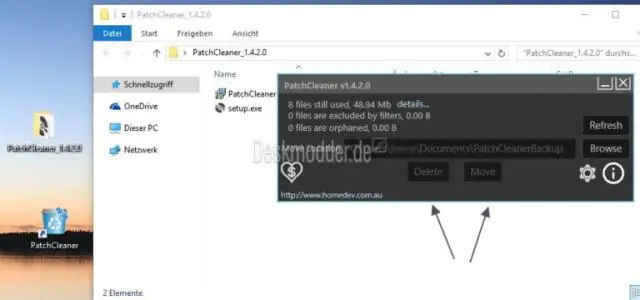

Im Allgemeinen ist es sicher, alles im Ordner Temp zu löschen. Manchmal erhalten Sie möglicherweise die Meldung "kann nicht gelöscht werden, da die Datei verwendet wird", aber Sie können diese Dateien einfach überspringen. Führen Sie aus Sicherheitsgründen das Löschen Ihres temporären Verzeichnisses direkt nach dem Neustart des Computers durch. Zuletzt bearbeitet: 2025-06-01 05:06

Die HttpClient-Klasse stellt eine Basisklasse zum Senden/Empfangen der HTTP-Anforderungen/Antworten von einer URL bereit. Es ist eine unterstützte asynchrone Funktion von. NET-Framework. HttpClient kann mehrere gleichzeitige Anfragen verarbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

Windows 10 Geschwindigkeitsoptimierungen des Betriebssystems Schalten Sie den Spielmodus ein. Deaktivieren Sie visuelle Effekte. Beschleunigen Sie Ihren Prozessor. Deaktivieren Sie automatisch startende Programme. Prüfe deine Internetverbindung. Verwalten von Windows Update für Leistung. Deaktivieren Sie die Suchindexierungsfunktion von Windows 10. Speicheranalysen und Datenträgerbereinigung können Windows beschleunigen. Zuletzt bearbeitet: 2025-01-22 17:01

Beides ist grammatikalisch korrekt. Sie bezeichnen unterschiedliche Dinge, je nachdem, ob mehrere Prozesse beteiligt sind oder nicht. Wenn es einen übergreifenden Prozess gibt, den Sie für alle Ihre Projekte verwenden, sagen Sie "Prozess". Wenn Sie einen anderen Prozess für verschiedene Projekttypen verwenden, sagen Sie "Prozesse". Zuletzt bearbeitet: 2025-01-22 17:01

Ein Router ist ein Netzwerkgerät, das Datenpakete zwischen Computernetzwerken weiterleitet. Router führen die Verkehrsleitfunktionen im Internet aus. Über das Internet gesendete Daten, wie z. B. eine Webseite oder E-Mail, liegen in Form von Datenpaketen vor. Zuletzt bearbeitet: 2025-01-22 17:01

Touch VPN ist ein beliebter kostenloser VPN-Download, der Windows, iOS, Android und Chrome unterstützt. Die Android-App enthält auch Anzeigen, keine kommerzielle Version. Die anderen sind völlig werbefrei, und keiner erfordert eine Registrierung oder hat irgendwelche Datenübertragungsbeschränkungen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine domänenspezifische Sprache (DSL) ist eine Computersprache, die auf eine bestimmte Anwendungsdomäne spezialisiert ist. Es gibt eine Vielzahl von DSLs, von weit verbreiteten Sprachen für gängige Domänen, wie HTML für Webseiten, bis hin zu Sprachen, die nur von einer oder wenigen Softwarekomponenten verwendet werden, wie MUSH-Softcode. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist eine SPEC-Datei? Eine SPEC-Datei kann man sich als das 'Rezept' vorstellen, das das Dienstprogramm rpmbuild verwendet, um tatsächlich ein RPM zu erstellen. Es teilt dem Build-System mit, was zu tun ist, indem es Anweisungen in einer Reihe von Abschnitten definiert. Die Abschnitte sind in der Präambel und im Hauptteil definiert. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können den C#-Compiler aufrufen, indem Sie den Namen seiner ausführbaren Datei (csc.exe) an einer Eingabeaufforderung eingeben. Wenn Sie das Developer-Eingabeaufforderungsfenster für Visual Studio verwenden, werden alle erforderlichen Umgebungsvariablen für Sie festgelegt. Zuletzt bearbeitet: 2025-01-22 17:01

1. Einleitung. ClassCastException ist eine Laufzeitausnahme, die in Java ausgelöst wird, wenn wir versuchen, eine Klasse falsch von einem Typ in einen anderen umzuwandeln. Es wird ausgelöst, um anzuzeigen, dass der Code versucht hat, ein Objekt in eine verwandte Klasse umzuwandeln, von der es jedoch keine Instanz ist. Zuletzt bearbeitet: 2025-01-22 17:01

Die Apps enthalten Vorschauversionen von Word, Excel und PowerPoint, die speziell für Android-Tablets entwickelt wurden. Microsoft hat 2013 eine Office Mobile-App für Android eingeführt, jedoch nur für Smartphones und nur für Office 365-Abonnenten. Auch die 2013 vorgestellte iOS-Version erforderte ein Office365-Abonnement. Zuletzt bearbeitet: 2025-01-22 17:01

MQTT mag ein leichtgewichtiges Protokoll sein, wird jedoch in einigen der komplexen Szenarien verwendet, die eine zuverlässige Übermittlung von Nachrichten erfordern. Clients können verschiedene Servicequalitätsstufen (QoS) konfigurieren, um eine zuverlässige Nachrichtenzustellung zu gewährleisten. Es gibt drei QoS-Stufen in MQTT: QoS 0: Höchstens einmal Lieferung. Zuletzt bearbeitet: 2025-01-22 17:01

Viele Telefone werden an ein bestimmtes Netzwerk gebunden verkauft. Wenn Sie ein Telefon von einem Mobilfunkanbieter kaufen, sperren sie dieses Telefon oft an ihr Netzwerk, damit Sie es nicht in das Netzwerk eines Mitbewerbers bringen können. Mobilfunkanbieter entsperren dein Handy in der Regel für dich, solange du keinen Vertrag mehr mit ihnen hast. Zuletzt bearbeitet: 2025-01-22 17:01

Data Mining umfasst sechs allgemeine Aufgabenklassen. Anomalieerkennung, Lernen von Assoziationsregeln, Clustering, Klassifizierung, Regression, Zusammenfassung. Klassifikation ist eine wichtige Technik im Data Mining und wird in verschiedenen Bereichen häufig verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Ihr Samsung Galaxy keine Verbindung zum WLAN-Netzwerk herstellen kann, besteht einer der Schritte zur Behebung des Problems darin, den Cache und die Daten von Wi-Fi Direct zu löschen. Das Löschen dieser Daten verursacht keine Probleme, da das Telefon automatisch neue Cache-Dateien erstellt, wenn die alten gelöscht wurden. Zuletzt bearbeitet: 2025-01-22 17:01

JJJJ-MM-TT. Zuletzt bearbeitet: 2025-01-22 17:01

Erweitern Sie im SQL Server-Objekt-Explorer unter dem SQL Server-Knoten Ihre verbundene Serverinstanz. Klicken Sie mit der rechten Maustaste auf den Knoten Datenbanken und wählen Sie Neue Datenbank hinzufügen. Benennen Sie die neue Datenbank in TradeDev um. Klicken Sie im SQL Server-Objekt-Explorer mit der rechten Maustaste auf die Handelsdatenbank und wählen Sie Schemavergleich. Zuletzt bearbeitet: 2025-01-22 17:01

Schließlich werden wir Chaining Decorators in der Programmiersprache Python studieren. In Python ist eine Funktion ein erstklassiges Objekt. Dies bedeutet, dass Sie es mit absoluter Leichtigkeit weitergeben können. Sie können es zurückgeben und sogar als Argument an ein anderes weitergeben. Zuletzt bearbeitet: 2025-01-22 17:01

Einfaches Video zum Hard-Reset von NextbookAndroid Tablet. Schalten Sie das Gerät aus, wählen Sie die Lautstärke und dann die Stromversorgung, halten Sie die Stromversorgung 5-7 Sekunden lang gedrückt und lassen Sie sie los, ohne die Lautstärke freizugeben. Wenn Sie das Android-Menü erhalten, scrollen Sie nach unten, um die Datennavigation mit den Lautstärketasten zu löschen und dann die Daten zu löschen. Zuletzt bearbeitet: 2025-01-22 17:01

IBM behauptete im April 2011, dass 80 % der Fortune-500-Unternehmen die IBM Cloud nutzten und dass ihre Software und Dienstleistungen von mehr als 20 Millionen Endbenutzern genutzt wurden, darunter Kunden wie American Airlines, Aviva, Carfax, Frito-Lay, IndiaFirst Lebensversicherungsgesellschaft und 7-Eleven. Zuletzt bearbeitet: 2025-01-22 17:01

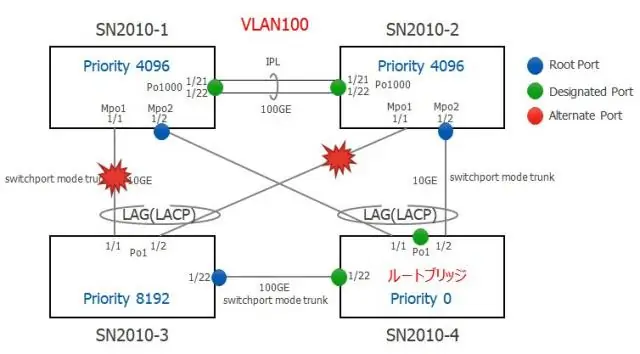

Die Bridge-ID ist die MAC-Adresse des Switches, auf dem Sie sich befinden. Die Root-ID ist die MAC-Adresse des Switches, der die Root-Bridge für dieses Vlan ist. Wenn also die Bridge-ID und die Root-ID gleich sind, befinden Sie sich auf der Root-Bridge für diesen vlan. Zuletzt bearbeitet: 2025-01-22 17:01

So verschlüsseln Sie eine Datei Klicken Sie mit der rechten Maustaste (oder halten Sie sie gedrückt) auf eine Datei oder einen Ordner und wählen Sie Eigenschaften. Wählen Sie die Schaltfläche Erweitert und aktivieren Sie das Kontrollkästchen Inhalt zum Sichern von Daten verschlüsseln. Wählen Sie OK, um das Fenster Erweiterte Attribute zu schließen, wählen Sie Übernehmen und dann OK. Zuletzt bearbeitet: 2025-01-22 17:01

Microsoft Azure Backup bietet Backup für Anwendungsworkloads wie Microsoft SQL Server, Hyper-V und VMware VMs, SharePoint Server, Exchange und Windows-Clients mit Unterstützung für Disk-to-Disk-Backup für lokale Kopien und Disk-to-Disk-to-Cloud-Backup für die langfristige Aufbewahrung. - Ein physischer eigenständiger Server. Zuletzt bearbeitet: 2025-06-01 05:06

9 Möglichkeiten, den WLAN-Repeater Ihres alten Routers wiederzuverwenden. Wenn Ihr Wi-Fi-Netzwerk nicht jeden Teil Ihres Hauses erreicht, können Sie den alten Router als WLAN-Repeater verwenden. Gäste-WLAN. Nicht alle Router verfügen über einen integrierten sicheren Gastmodus. Internetradio-Streamer. Netzwerkschalter. Drahtlose Brücke. Smart-Home-Hub. NAS-Laufwerk. VPN-Verbindung. Zuletzt bearbeitet: 2025-01-22 17:01

Beispiele sind Beispiele für beste oder schlechteste Praktiken im Bildungsumfeld, die den Schülern helfen sollen, ihr Verständnis bestimmter Fähigkeiten, Inhalte oder Kenntnisse in einer bestimmten Situation zu verbessern und etablierte Kriterien und Standards zu artikulieren. Zuletzt bearbeitet: 2025-01-22 17:01

Vorläufige Daten sind die Daten, die aus kleinen Forschungsprojekten generiert werden, um die Durchführbarkeit zu bewerten, bevor vollständige Forschungsstudien durchgeführt werden. In einigen Fällen können vorläufige Daten auch mit Daten aus dem gesamten Forschungsprojekt kombiniert werden, um einen größeren Datensatz zu generieren. Zuletzt bearbeitet: 2025-01-22 17:01

Es besteht aus einem mit Xenongas gefüllten Rohr mit Elektroden an beiden Enden und einer Metallauslöseplatte in der Mitte des Rohres. Das Rohr sitzt vor der Triggerplatte. Die Triggerplate wird durch reflektierendes Material verdeckt, welches das Blitzlicht nach vorne lenkt. Zuletzt bearbeitet: 2025-01-22 17:01

Mit der Helligkeits-/Kontrastanpassung können Sie den Tonwertbereich eines Bildes einfach anpassen. Legacy verwenden wird automatisch ausgewählt, wenn Helligkeits-/Kontrast-Einstellungsebenen bearbeitet werden, die mit früheren Versionen von Photoshop erstellt wurden. Zuletzt bearbeitet: 2025-01-22 17:01

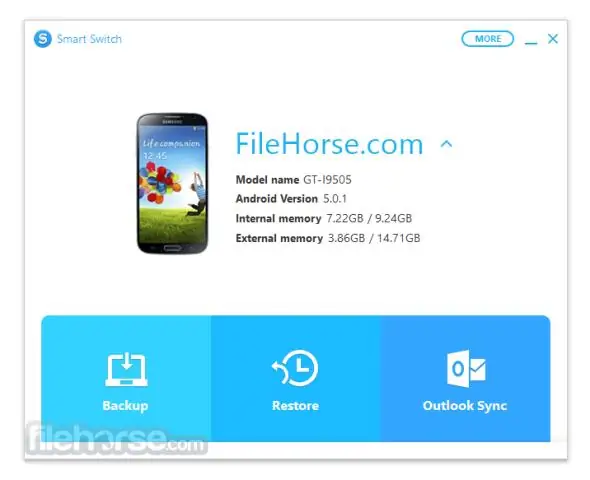

1 Stellen Sie sicher, dass beide Geräte eingeschaltet sind und öffnen Sie die Samsung Smart Switch-App auf beiden Geräten. 2 Berühren Sie auf Ihrem alten Windows Phone DRAHTLOS. 3 Berühren Sie auf Ihrem neuen Galaxy-Gerät DRAHTLOS. 4 Berühren Sie auf Ihrem alten Windows Phone SENDEN, da Ihr altes Windows Phone die zu importierenden Daten enthält. Zuletzt bearbeitet: 2025-01-22 17:01

Redux wird hauptsächlich für die Verwaltung des Anwendungsstatus verwendet. Zusammenfassend lässt sich sagen, dass Redux den Zustand einer gesamten Anwendung in einem einzigen unveränderlichen Zustandsbaum (Objekt) verwaltet, der nicht direkt geändert werden kann. Wenn sich etwas ändert, wird ein neues Objekt erstellt (mit Hilfe von Aktionen und Reduzierungen). Zuletzt bearbeitet: 2025-06-01 05:06

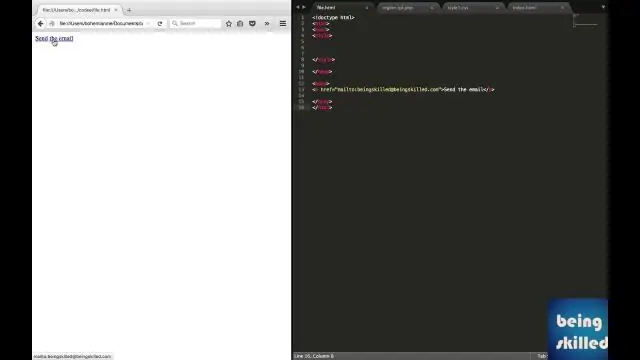

So erstellen Sie Mailto-Links Um einen Mailto-Link zu erstellen, müssen Sie das Tag mit seinem href-Attribut verwenden und danach einen 'mailto:'-Parameter einfügen, wie folgt: Wenn Sie ein Betrefffeld bereits ausgefüllt haben möchten, fügen Sie das " subject“-Parameter an das href-Attribut:. Zuletzt bearbeitet: 2025-01-22 17:01

Erforderliche Credits Sie müssen innerhalb von drei Jahren nach Bestehen der Prüfung 50 Continuing Education Units (CEUs) für die Security+-Zertifizierung erwerben. Zuletzt bearbeitet: 2025-01-22 17:01