WMI Scanner ist eine Windows-Anwendung, die Computer im Netzwerk mithilfe von WMI scannt und die Informationen über sie sicher an Asset Tracker meldet. Sie können die Scanneranwendung von Bitbucket herunterladen. Zuletzt bearbeitet: 2025-01-22 17:01

Instagram-Nutzer in Deutschland Laut napoleoncat.com hatte Instagram im August 2019 19,79 Millionen Nutzer in Deutschland. Die größte Gruppe bildeten Männer im Alter von 25 bis 34 Jahren, wobei 18,2 Prozent der Nutzer in diese Kategorie fielen. Zuletzt bearbeitet: 2025-01-22 17:01

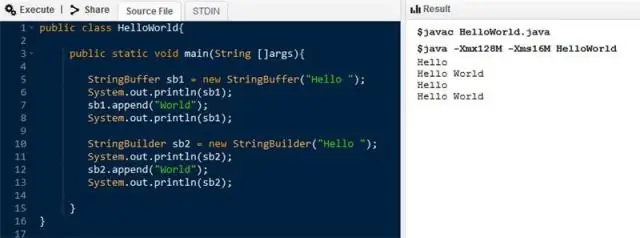

Die WAR-Datei ist eine Datei, die Dateien wie ein Servlet, JSP, HTML, JavaScript usw. enthält, die zum Entwickeln von Webanwendungen erforderlich sind. EAR ist eine Java EE-Datei, die ein oder mehrere Module in ein einzelnes Archiv verpackt, um sie auf einem Anwendungsserver bereitzustellen. Das ist der Unterschied zwischen JAR WAR- und EAR-Dateien. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen eines Hyperlinks zu einer Stelle im Web Wählen Sie den Text oder das Bild aus, das als Hyperlink angezeigt werden soll. Klicken Sie auf der Registerkarte Einfügen auf Hyperlink. Sie können auch mit der rechten Maustaste auf den Text oder das Bild klicken und im Kontextmenü auf Hyperlink klicken. Geben Sie im Feld Hyperlink einfügen Ihren Link ein oder fügen Sie ihn in das Feld Adresse ein. Zuletzt bearbeitet: 2025-01-22 17:01

Der Begriff des Haftbefehls ist in der Forschung wichtig. Ein „Forschungsbefehl“bezieht sich daher auf die Art und Weise, in der unsere Daten die von uns aufgestellten Behauptungen untermauern. Der Haftbefehl verbindet unsere ursprüngliche Begründung für die Studie, die Daten und Analysen und die Behauptungen, die wir am Ende machen. Zuletzt bearbeitet: 2025-01-22 17:01

XPath wird verwendet, um die Position jedes Elements auf einer Webseite mithilfe der HTML-DOM-Struktur zu finden. Das grundlegende Format von XPath wird unten mit Screenshot erklärt. Was ist XPath? XPath-Locators Finden verschiedener Elemente auf der Webseite Name Um das Element anhand des Namens des Elements zu finden Linktext Um das Element anhand des Linkstextes zu finden. Zuletzt bearbeitet: 2025-01-22 17:01

Bester Bildschirmrekorder für Chromebook 1.Screencastify für Chrome. Screencastify ist ein gewöhnliches Video-Screen-Capture-Softwareprogramm für Chrome. Nimbus-Screenshot und Screencast. Nimbus Screenshot andScreencast kann verwendet werden, um die gesamte Webseite oder einen Teil davon als Screenshot aufzunehmen. Openvid-Bildschirmrekorder. ViewedIt. Zuletzt bearbeitet: 2025-01-22 17:01

Veröffentlicht am 30.08.2018 Linken oberen Kunststoff erhitzen. Entfernen Sie den linken oberen Kunststoff. Nehmen Sie das Antennenkabel ab. Ziehen Sie die Plastikplatinenabdeckung hoch. Ziehen Sie das Powerboard hoch. Lösen Sie die Ohrhakenschraube. Setzen Sie den neuen Ohrhaken ein. Setzen Sie das Gerät wieder zusammen. Zuletzt bearbeitet: 2025-01-22 17:01

AT&T verwendet GSM-Technologie, genau wie T-Mobile. Verizon und Sprint hingegen verwenden CDMA, was für Code Division Multiple Access steht. Alles, was es bedeutet, ist, dass Verizon mehrere Personen anhäufen kann, um sein Netzwerk gleichzeitig zu nutzen. Zuletzt bearbeitet: 2025-01-22 17:01

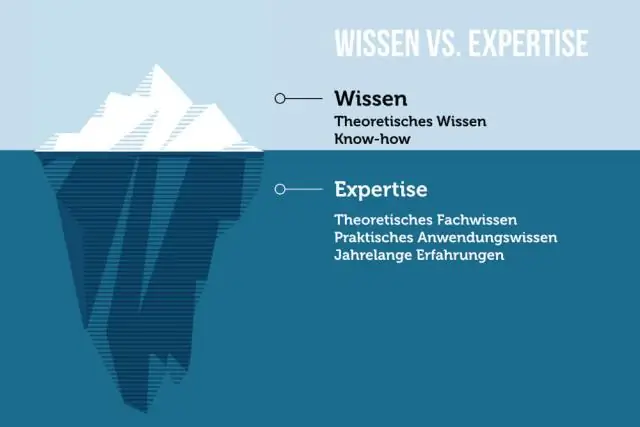

Theoretisches Wissen: (weiß DAS) Ich weiß, dass ich einen Kuchen backen kann. Ich weiß, dass ich zum Fahrradfahren in die Pedale treten und eine gute Balance haben muss. Ich weiß, um ein Pferd zu reiten, muss ich starke Beine haben und mich gut festhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Mac OS basiert auf einer BSD-Codebasis, während Linux eine eigenständige Entwicklung eines Unix-ähnlichen Systems ist. Das bedeutet, dass diese Systeme ähnlich, aber nicht binärkompatibel sind. Darüber hinaus verfügt Mac OS über viele Anwendungen, die nicht Open Source sind und auf Bibliotheken aufbauen, die nicht Open Source sind. Zuletzt bearbeitet: 2025-01-22 17:01

Laden Sie Safari OnlineDownloader herunter und installieren Sie es, es läuft wie ein Browser, der Benutzer meldet sich in Safarionline auf der Webseite an, sucht das Buch zum Herunterladen und öffnet es.2). Benutzer öffnen das Buch im Downloader, warten Sie, bis die Schaltfläche "Herunterladen" bereit ist, klicken Sie auf die Schaltfläche Download, um das E-Book herunterzuladen, es dauert eine Weile. Zuletzt bearbeitet: 2025-01-22 17:01

Die einzige Möglichkeit, ein Unternehmen vor wertvollem Datenverlust zu schützen, sind regelmäßige Backups. Wichtige Dateien sollten mindestens einmal pro Woche, vorzugsweise alle 24 Stunden, gesichert werden. Dies kann manuell oder automatisch erfolgen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein EULA ist kein rechtsverbindlicher Vertrag, da es sich nicht um einen Vertrag handelt. Es ist eine Vereinbarung zwischen zwei Parteien, und sie ist so aufgebaut, dass der Lizenzinhaber wirklich keine Rechte innerhalb der Vereinbarung hat, aber es ist kein wirklich rechtlich bindendes Dokument. Zuletzt bearbeitet: 2025-01-22 17:01

Das Samsung Galaxy J7 2016 Smartphone verfügt über ein SuperAMOLED-Display. Es misst 151,7 mm x 76 mm x 7,8 mm und wiegt 169 Gramm. Der Bildschirm hat eine Auflösung von HD (720 x 1280 Pixel) und 267 ppi Pixeldichte. Zuletzt bearbeitet: 2025-01-22 17:01

VSphere Essentials bietet Serverkonsolidierung, damit Sie Ihre Hardware optimal nutzen können. Essentials Plus fügt Funktionen wie vSphere Data Recovery für eine agentenlose Sicherung Ihrer Daten und virtuellen Maschinen hinzu. Zuletzt bearbeitet: 2025-01-22 17:01

FTP wurde nicht entwickelt, um sicher zu sein. Es wird im Allgemeinen als unsicheres Protokoll angesehen, da es auf Klartext-Benutzernamen und -Passwörtern zur Authentifizierung angewiesen ist und keine Verschlüsselung verwendet. Über FTP gesendete Daten sind neben anderen grundlegenden Angriffsmethoden anfällig für Sniffing-, Spoofing- und Brute-Force-Angriffe. Zuletzt bearbeitet: 2025-01-22 17:01

So kleben Sie Laptop-Skin ohne Blasen auf Stellen Sie sicher, dass der Raum, den Sie zum Auftragen der Laptop-Skin verwenden, staubfrei ist. Reinigen Sie Ihre Hände und stellen Sie sicher, dass die Rückseite des Laptops, an der die Haut aufgetragen werden soll, ebenfalls sauber ist. Entfernen Sie den Aufkleber und beginnen Sie mit dem Kleben von einer der Kanten. Bewegen Sie sich sanft zu anderen Kanten und entfernen Sie kleine Blasen mit den Fingern während des Vorgangs. Zuletzt bearbeitet: 2025-01-22 17:01

Die Königin produziert eine flüssige Substanz, die die Arbeiterinnen von ihr ablecken, um ihren Lebensunterhalt zu sichern. Um eine Atermitenkönigin in einem großen Hügel zu finden, müssten Sie den Hügel auseinandernehmen und tief in die Mitte graben, um ihn zu finden. Eine Termitenkönigin ist so groß und aufgebläht, dass sie sich nicht bewegen kann. Zuletzt bearbeitet: 2025-01-22 17:01

DNS leeren: Drücken Sie die Windows-Taste (die Taste auf der linken Seite der Leertaste, zwischen Strg und Alt). Geben Sie cmd ein. Klicken Sie mit der rechten Maustaste auf die Verknüpfung der Eingabeaufforderung und wählen Sie im Dropdown-Menü "Als Administrator ausführen". Geben Sie ipconfig /release in die Eingabeaufforderung ein. Drücken Sie [Enter] Geben Sie ipconfig /renew in die Eingabeaufforderung ein. Zuletzt bearbeitet: 2025-01-22 17:01

Der NOT LIKE-Operator in SQL wird für eine Spalte vom Typ varchar verwendet. Normalerweise wird es mit % verwendet, das verwendet wird, um einen beliebigen Zeichenfolgenwert darzustellen, einschließlich des Nullzeichens. Bei der Zeichenfolge, die wir an diesen Operator übergeben, wird die Groß-/Kleinschreibung nicht beachtet. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können durchaus einen Splitter nach dem anderen platzieren, dh Sie können mehr als einen Receiver im selben Raum aufstellen oder eine Leitung von Ihrem „Master“-Splitter zu einem anderen Teil des Hauses führen und von dort aufteilen. Zuletzt bearbeitet: 2025-01-22 17:01

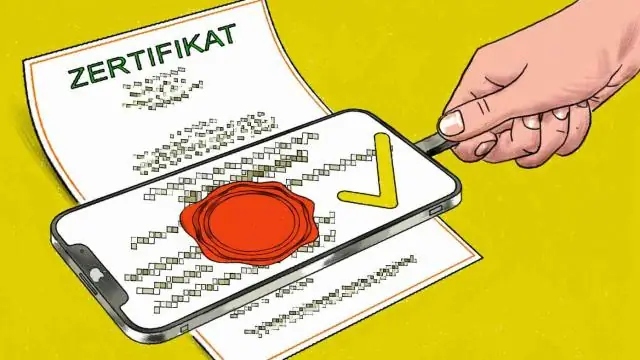

Cert-Pinning ist ein Sicherheitsmechanismus, bei dem ein App-Entwickler bestimmte vertrauenswürdige Zertifikate angibt, die verwendet werden, um die Identität von Computern in den Netzwerken zu überprüfen. Android- und iOS-Geräte werden mit einer vom Hersteller vorinstallierten Standardliste vertrauenswürdiger Stammzertifizierungsstellen (CA) ausgeliefert. Zuletzt bearbeitet: 2025-06-01 05:06

Die iOS-Zwischenablage ist eine interne Struktur. Um auf Ihre Zwischenablage zuzugreifen, müssen Sie nur ein beliebiges Textfeld tippen und gedrückt halten und aus dem sich öffnenden Menü Einfügen auswählen. Auf einem iPhone oder iPad können Sie nur ein kopiertes Element in der Zwischenablage speichern. Zuletzt bearbeitet: 2025-06-01 05:06

Über Überzeichnen Überzeichnen bezieht sich auf das mehrfache Zeichnen eines Pixels auf dem Bildschirm durch das System in einem einzelnen Rendering-Frame. Diese Rendersequenz ermöglicht es dem System, auf durchscheinende Objekte wie Schatten die richtige Alpha-Überblendung anzuwenden. Zuletzt bearbeitet: 2025-01-22 17:01

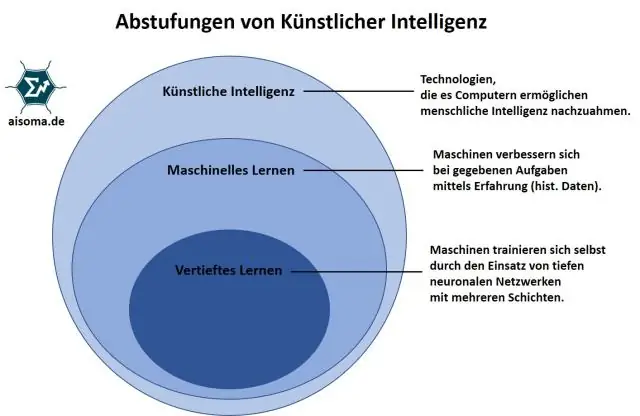

Maschinelles Lernen (ML) ist der Wissenschaftszweig, der sich dem Studium von Algorithmen und statistischen Modellen widmet, die Computersysteme verwenden, um eine bestimmte Aufgabe auszuführen, ohne explizite Anweisungen zu verwenden, sondern sich stattdessen auf Muster und Schlussfolgerungen zu verlassen. Es wird als Teilmenge der künstlichen Intelligenz angesehen. Zuletzt bearbeitet: 2025-01-22 17:01

Android Studio ist die offizielle IDE von Android. Es wurde speziell für Android entwickelt, um Ihre Entwicklung zu beschleunigen und Ihnen dabei zu helfen, Apps von höchster Qualität für jedes Android-Gerät zu erstellen. Es bietet maßgeschneiderte Tools für Android-Entwickler, einschließlich umfangreicher Codebearbeitungs-, Debugging-, Test- und Profiling-Tools. Zuletzt bearbeitet: 2025-06-01 05:06

Die Intel® Turbo-Boost-Technik (TBT) ist eine der Funktionen, die in die Intel-Mikroarchitektur der neuesten Generation integriert sind. Sie ermöglicht es Prozessorkernen automatisch, schneller als die Basisbetriebsfrequenz zu laufen, wenn sie unterhalb der Leistungs-, Strom- und Temperaturspezifikationsgrenzen betrieben werden. Zuletzt bearbeitet: 2025-06-01 05:06

Während 20 bis 20.000 Hz die absoluten Grenzen des menschlichen Hörbereichs bilden, ist unser Gehör im Frequenzbereich von 2000 - 5000 Hz am empfindlichsten. Was die Lautstärke betrifft, können Menschen typischerweise ab 0 dB . hören. Zuletzt bearbeitet: 2025-06-01 05:06

Schritt 1: Öffnen Sie den Google Play Store auf Ihrem Android-Gerät. Schritt 2: Suchen Sie im App Store nach ROEHSOFT RAM-EXPANDER (SWAP). Schritt 3: Tippen Sie auf , um die Option zu installieren und die App auf Ihrem Android-Gerät zu installieren. Schritt 4: Öffne die ROEHSOFTRAM-EXPANDER (SWAP) App und erhöhe die App. Zuletzt bearbeitet: 2025-01-22 17:01

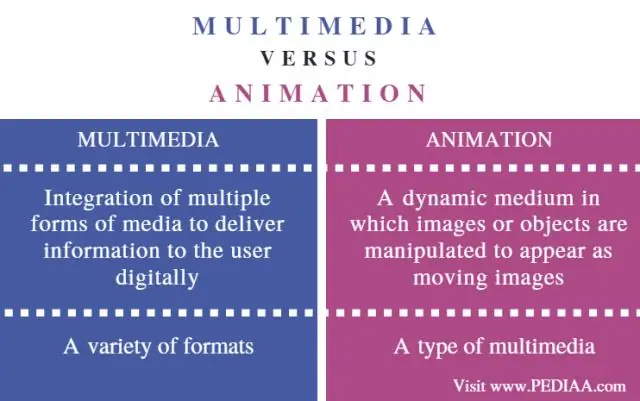

Gibt es einen kleinen Unterschied zwischen Multimedia und mehreren Medien? Wenn Sie seriös klingen wollen, vermeiden Sie beide Begriffe. Multimedia bedeutet Musik und Bilder. Die Erfinder des Begriffs verwendeten das Präfix „multi“in der Hoffnung, eines Tages an ein drittes Medium zu denken. Zuletzt bearbeitet: 2025-06-01 05:06

Hamming-Code ist ein Satz von Fehlerkorrekturcodes, der verwendet werden kann, um Fehler zu erkennen und zu korrigieren, die auftreten können, wenn die Daten vom Sender zum Empfänger verschoben oder gespeichert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Computer Vision ist ein Teilgebiet der künstlichen Intelligenz. Der Zweck von Computer Vision besteht darin, einen Computer so zu programmieren, dass er eine Szene oder Merkmale in einem Bild „versteht“. Typische Ziele von Computer Vision sind: Erkennung, Segmentierung, Lokalisierung und Erkennung bestimmter Objekte in Bildern (z. B. menschliche Gesichter). Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf die Schaltfläche Start (oder drücken Sie die Windows-Taste), um das Startmenü zu öffnen, klicken Sie oben auf Einstellungen. Klicken Sie im linken Menü auf App & Funktionen. Suchen Sie auf der rechten Seite Ihre Karten jetzt und klicken Sie darauf, dann klicken Sie auf die Schaltfläche Deinstallieren. Klicken Sie zur Bestätigung auf Deinstallieren. Zuletzt bearbeitet: 2025-06-01 05:06

Ihr Touchscreen reagiert möglicherweise nicht, da er nicht aktiviert ist oder neu installiert werden muss. Verwenden Sie den Geräte-Manager, um den Touchscreen-Treiber zu aktivieren und neu zu installieren. Klicken Sie mit der rechten Maustaste auf das Touchscreen-Gerät, und klicken Sie dann auf Deinstallieren. Starten Sie den Computer neu, um den Touchscreen-Treiber neu zu installieren. Zuletzt bearbeitet: 2025-01-22 17:01

Unterirdische Termitenkolonien leben unter der Erde. Eine der häufigsten Arten, wie Termiten in Ihr Zuhause gelangen, ist der Kontakt von Holz zu Boden, einschließlich Türrahmen, Deckpfosten und Verandastufen oder -stützen. Unterirdische Termiten dringen auch durch Risse im Fundament und Risse im Ziegelmörtel in Wohnungen ein. Zuletzt bearbeitet: 2025-06-01 05:06

Docker-Installation auf Ubuntu 16.04 LTS Repository-Schlüssel zum Paketmanager hinzufügen. Install Manager für Software-Repositorys. Prüfen Sie die Verfügbarkeit des docker-ce-Pakets. Installieren Sie das Docker-ce-Paket. Überprüfen Sie, ob Docker ausgeführt wird. Fügen Sie Ihren Benutzer der Docker-Gruppe hinzu. Überprüfen Sie, ob Docker Compose installiert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Ping funktioniert, indem es Echoanforderungspakete des Internet Control Message Protocol (ICMP/ICMP6) an den Zielhost sendet und auf eine ICMP-Echoantwort wartet. Das Programm meldet Fehler, Paketverluste und eine statistische Zusammenfassung der Ergebnisse. Dieses Java-Programm pingt eine IP-Adresse in Java mithilfe der InetAddress-Klasse. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie im SAP HANA Studio im Navigator Ihr System -> Rechtsklick -> Eigenschaften -> Reiter Lizenz. Wählen Sie im Navigationsbereich die Option zum Anzeigen der Lizenz. Beachten Sie, dass Sie für den Zugriff auf diese Seite die Systemberechtigung LICENSE ADMIN benötigen. Zuletzt bearbeitet: 2025-01-22 17:01

Der NOT LIKE-Operator in SQL wird für eine Spalte vom Typ varchar verwendet. Normalerweise wird es mit % verwendet, das verwendet wird, um einen beliebigen Zeichenfolgenwert darzustellen, einschließlich des Nullzeichens. Bei der Zeichenfolge, die wir an diesen Operator übergeben, wird die Groß-/Kleinschreibung nicht beachtet. Zuletzt bearbeitet: 2025-01-22 17:01