Eine Definition von Cyber-Sicherheit Cyber-Sicherheit bezieht sich auf die Gesamtheit der Technologien, Prozesse und Praktiken, die zum Schutz von Netzwerken, Geräten, Programmen und Daten vor Angriffen, Schäden oder unbefugtem Zugriff dienen. Zuletzt bearbeitet: 2025-01-22 17:01

8 Tipps für bessere iPhone-Immobilienfotos Lernen Sie Ihre iPhone-Kamera kennen. Wählen Sie Ihre Kamera-App. Räumen Sie Oberflächen / Böden / Entrümpeln Sie ab und erstellen Sie einen Aufnahmeplan! Schalten Sie Ihren Blitz aus. Es dreht sich alles um das Licht. Wählen Sie Ihren Fokus. Vergessen Sie nicht, ein Gefühl für Tiefe zu geben. Bearbeiten Sie Ihre Fotos. Zuletzt bearbeitet: 2025-01-22 17:01

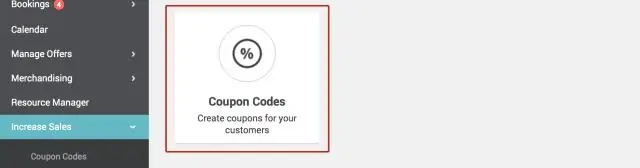

Wie erstelle ich benutzerdefinierte Überwachungs-Dashboards in AppDynamics? Klicken Sie im angezeigten Bildschirm auf „Dashboard erstellen“. Geben Sie einen Namen für das Dashboard ein und klicken Sie auf OK. Angenommen, Sie möchten ein Dashboard erstellen, um einige kritische Metriken im Auge zu behalten, wie zum Beispiel: Klicken Sie wie unten gezeigt auf das +-Symbol. Wählen Sie die Anwendungs- und Metrikkategorie wie unten gezeigt aus. Zuletzt bearbeitet: 2025-01-22 17:01

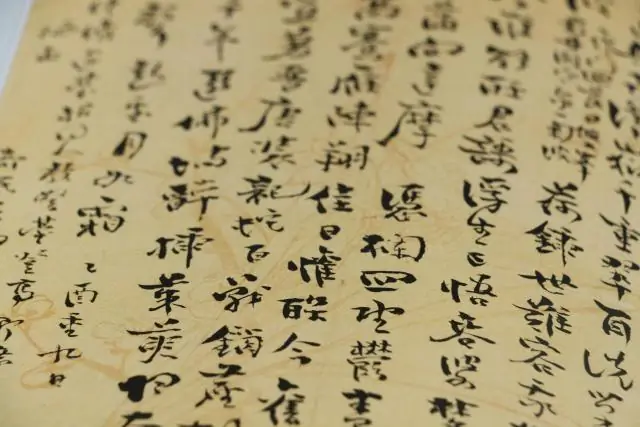

Grundlegende Stiftstriche für chinesische Schriftzeichen Beginnen Sie bei einem linken Schrägstrich mit einem Punkt und verringern Sie dann den Druck, während Sie den Stift nach unten und links ziehen. Beginnen Sie für eine horizontale Linie mit einem Punkt, verringern Sie den Druck, während Sie den Stift nach rechts ziehen (winkeln Sie die Linie leicht nach oben, während Sie nach rechts gehen), und enden Sie mit einem Punkt. Zuletzt bearbeitet: 2025-06-01 05:06

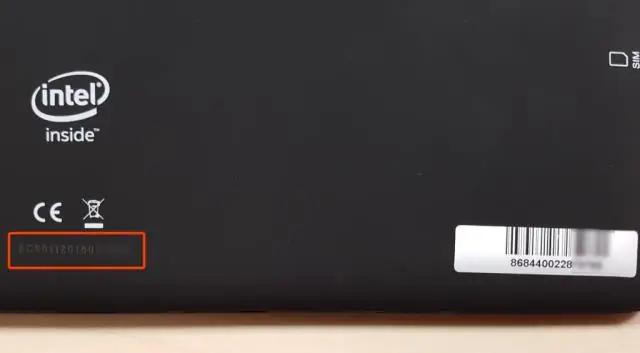

Suchen Sie an der Seite und der Unterseite des Geräts nach einem Aufkleber mit einem Strichcode. Dieser Aufkleber hat eine Nummer mit der Aufschrift "MDL" oder "P/N". Dies ist die Modellnummer Ihres Laufwerks. Auf der Verpackung, in der das Laufwerk verkauft wurde, sollte sich auch eine weitere Kopie dieses Aufklebers befinden. Zuletzt bearbeitet: 2025-01-22 17:01

„Unseren Daten zufolge punkten China und Russland als die talentiertesten Entwickler. Chinesische Programmierer übertreffen alle anderen Länder bei den Herausforderungen in den Bereichen Mathematik, funktionale Programmierung und Datenstrukturen, während Russen bei Algorithmen dominieren, der beliebtesten und wettbewerbsfähigsten Arena“, so HackerRank. Zuletzt bearbeitet: 2025-06-01 05:06

Möchten Sie die alte braune Couch nicht verschieben? Kaufen Sie unsere große Auswahl an Markenmöbeln und überlassen Sie uns die schwere Arbeit! Wenn Sie ein Produkt von Aaron's leasen, liefern wir es kostenlos in Ihr neues Zuhause. Außerdem werden wir Aarons Waren im Umkreis von 24 km vom örtlichen Geschäft transportieren. Zuletzt bearbeitet: 2025-01-22 17:01

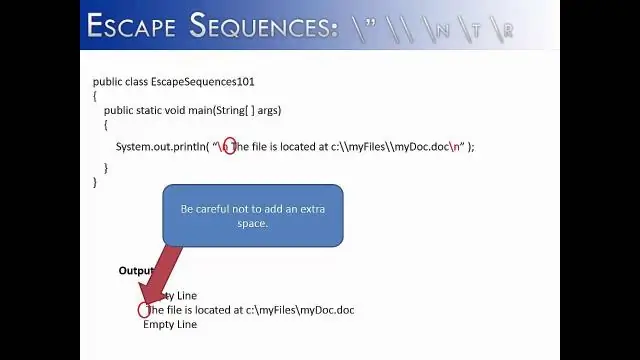

Flüchtiges Schlüsselwort in Java. Das Schlüsselwort Volatile wird verwendet, um den Wert einer Variablen von verschiedenen Threads zu ändern. Es wird auch verwendet, um Klassen Thread-sicher zu machen. Das bedeutet, dass mehrere Threads problemlos eine Methode und Instanz der Klassen gleichzeitig verwenden können. Zuletzt bearbeitet: 2025-01-22 17:01

Die GitLab Runner-Konfiguration verwendet das TOML-Format. Die zu bearbeitende Datei finden Sie in: /etc/gitlab-runner/config. ~/../config. Zuletzt bearbeitet: 2025-01-22 17:01

Webleistungstests werden ausgeführt, um genaue Informationen über die Bereitschaft einer Anwendung bereitzustellen, indem die Website getestet und die serverseitige Anwendung überwacht wird. Testen ist eine Kunst und Wissenschaft und es kann mehrere Ziele für das Testen geben. Zuletzt bearbeitet: 2025-01-22 17:01

Bewegen Sie in der Webversion den Mauszeiger über das Mitglied, das Sie entfernen möchten, und klicken Sie auf Entfernen. Tippen Sie in der App auf die Person, die Sie entfernen möchten, und wählen Sie dann Entfernen aus. Um mehrere Mitglieder gleichzeitig zu entfernen, wählen Sie das Drei-Punkte-Symbol und tippen Sie auf Mitglieder entfernen, wählen Sie dann die Mitglieder aus, die Sie entfernen möchten, und tippen Sie auf Entfernen. Zuletzt bearbeitet: 2025-01-22 17:01

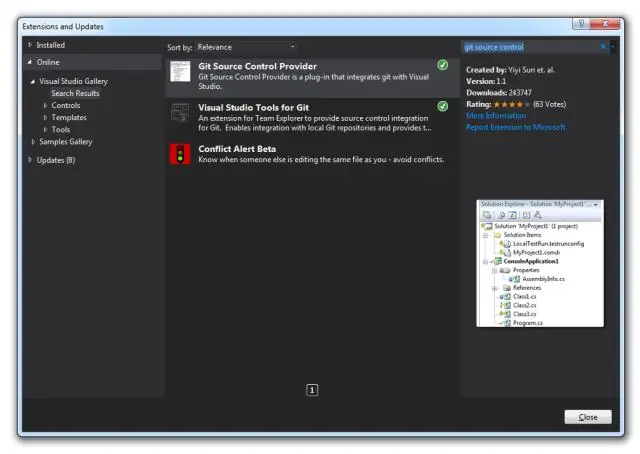

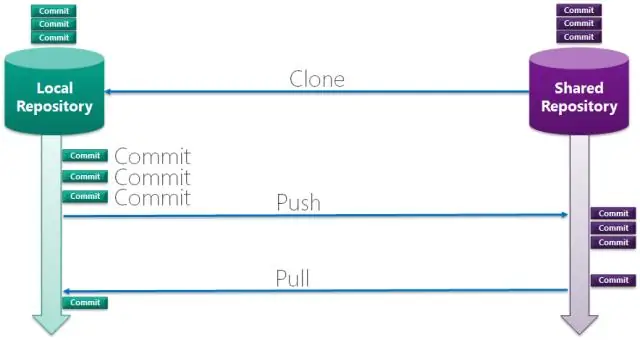

VSTS ist eine integrierte, kollaborative Umgebung, die Git, Continuous Integration und Agile-Tools für die Planung und Verfolgung von Arbeiten unterstützt. Zuletzt bearbeitet: 2025-01-22 17:01

Mit einem einfachen Auftragen auf das Kleidungsstück erzeugt das Laser Transparent Transferpapier einen extra weichen und haltbaren Druck auf weißen und hellen Stoffen mit hervorragender Lebendigkeit und hinterlässt keinen weißen Hintergrund in den unbedruckten Bereichen. Für die Verwendung mit diesem Produkt ist eine kommerzielle Transferpresse erforderlich. Zuletzt bearbeitet: 2025-01-22 17:01

Mehrere Elemente zu ArrayList in Java hinzufügen Mehrere Elemente zu Arraylist hinzufügen – ArrayList. addAll() Um alle Elemente einer anderen Sammlung zu Arraylist hinzuzufügen, verwenden Sie ArrayList. Nur ausgewählte Elemente zur Arrayliste hinzufügen. Diese Methode verwendet Java 8 Stream API. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn Sie online gutes Geld verdienen möchten, kann der Kauf und Verkauf von Domainnamen eine gute Idee für Sie sein. Hier sind einige der besten Online-Domain-Marktplätze, auf denen Sie Ihre Domainnamen gewinnbringend verkaufen können: Sedo. NameJet. Iglu.com. Los Papa. DomainNameSales. Zuletzt bearbeitet: 2025-06-01 05:06

Um Ihnen beim Lernen zu helfen – mit freundlicher Genehmigung der Coding Dojo-Lehrer – sind hier sieben Tipps, wie Sie Programmieren schneller lernen. Lerne beim machen. Erfassen Sie die Grundlagen für langfristigen Nutzen. Von Hand codieren. Bitte um Hilfe. Suchen Sie nach weiteren Online-Ressourcen. Lesen Sie nicht nur den Beispielcode. Machen Sie Pausen beim Debuggen. Zuletzt bearbeitet: 2025-06-01 05:06

Git-tfs ist eine Open-Source-Zwei-Wege-Brücke zwischen Microsoft Team Foundation Server (TFS) und git, ähnlich wie git-svn. Es ruft TFS-Commits in ein Git-Repository ab und lässt Sie Ihre Updates zurück an TFS senden. Zuletzt bearbeitet: 2025-01-22 17:01

Yahoo Mail versendet E-Mails mit einer Gesamtgröße von bis zu 25 MB. Diese Größenbeschränkung gilt sowohl für die Nachricht als auch für ihre Anhänge. Wenn ein Anhang also genau 25 MB groß ist, wird er nicht durchgelassen, da der Text und andere Daten in der Nachricht eine kleine Datenmenge hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Usability Testing ist eine Technik, die im benutzerzentrierten Interaktionsdesign verwendet wird, um ein Produkt zu bewerten, indem es an Benutzern getestet wird. Dies kann als unersetzliche Usability-Praxis angesehen werden, da es einen direkten Einfluss darauf gibt, wie echte Benutzer das System nutzen. Zuletzt bearbeitet: 2025-01-22 17:01

Wie viel kostet es, einen Überspannungsschutz für das ganze Haus zu installieren? Die Kosten für die Installation eines Überspannungsschutzes für das ganze Haus liegen zwischen 300 und 800 US-Dollar. Der durchschnittliche Preis für einen Standard-Überspannungsschutz für das ganze Haus beträgt ~150 US-Dollar. Um es von einem Fachmann installieren zu lassen, müssen Sie ein paar hundert Dollar mehr ausgeben. Zuletzt bearbeitet: 2025-01-22 17:01

EXIF-Daten (manchmal auch als Metadaten bezeichnet) enthalten Informationen wie Blende, Verschlusszeit, ISO, Brennweite, Kameramodell, Aufnahmedatum und vieles mehr. Sie können auch Copyright-Informationen in Ihre EXIF-Daten aufnehmen, wenn Sie Ihre Kamera über den Hersteller registrieren. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie Spotify auf Ihrem Telefon und klicken Sie dann auf das Einstellungssymbol in der oberen rechten Ecke. Klicken Sie auf "StreamingQuality", dann gelangen Sie zu einer Seite, auf der Sie die Download- / Streaming-Qualitäten auswählen können. Unten gibt es eine Option, um "Download Using Cellular" ein- oder auszuschalten. Zuletzt bearbeitet: 2025-01-22 17:01

So erstellen Sie ein Verteilungsbereitstellungsprofil für iOS Gehen Sie zu https://developer.apple.com und klicken Sie auf Konto (Sie müssen ein Apple-Entwicklerkonto haben, um zu beginnen) Klicken Sie auf Anmelden, wählen Sie Zertifikate, Bezeichner und Profile auswählen. Wählen Sie auf der linken Registerkarte unter Bereitstellungsprofile die Option Verteilung aus. Laden Sie das Bereitstellungsprofil auf Ihren Computer herunter, indem Sie auf die Schaltfläche Download klicken. Zuletzt bearbeitet: 2025-01-22 17:01

Führen Sie einfach diesen einfachen Test durch: Legen Sie die Spitze Ihres Fingernagels gegen die reflektierende Oberfläche und wenn zwischen Ihrem Fingernagel und dem Bild des Nagels eine Lücke ist, handelt es sich um einen ECHTEN Spiegel. Wenn Ihr Fingernagel jedoch DIREKT das Bild Ihres Nagels BERÜHRT, dann VORSICHT, denn es ist ein 2-Wege-Spiegel. Zuletzt bearbeitet: 2025-01-22 17:01

Roy Fielding wird der REST-Ansatz für Webdienste zugeschrieben. Erläuterung: Der Ansatz von REST oder Representational State Transfer wurde im Jahr 2000 von dem US-amerikanischen Computerwissenschaftler Roy Fielding entwickelt. Zuletzt bearbeitet: 2025-06-01 05:06

Private ist ein Java-Schlüsselwort, das den Zugriff eines Mitglieds als privat deklariert. Das heißt, der Member ist nur innerhalb der Klasse sichtbar, nicht aus einer anderen Klasse (einschließlich Unterklassen). Die Sichtbarkeit privater Member erstreckt sich auf verschachtelte Klassen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Dateityp THEME ist hauptsächlich dem IRSSI IRC CLIENT zugeordnet. Zuletzt bearbeitet: 2025-01-22 17:01

Vier bis fünf Jahre. Zuletzt bearbeitet: 2025-01-22 17:01

Das iPhone X verfügt über zwei Kameras auf der Rückseite. Eine ist eine 12-Megapixel-Weitwinkelkamera mit f/1.8-Blende, mit Unterstützung für Gesichtserkennung, hohem Dynamikumfang und optischer Bildstabilisierung. Auf der Vorderseite des Telefons hat eine 7-Megapixel-TrueDepth-Kamera eine Blende von f/2.2 und verfügt über Gesichtserkennung und HDR. Zuletzt bearbeitet: 2025-06-01 05:06

Derzeit erlauben die folgenden 42 Staaten den privaten Besitz von Suppressoren: AL, AK, AZ, AR, CO, CT, FL, GA,ID, IN, IA, KS, KY, LA, ME, MD, MI, MN, MS, MO , MT, NE, NV, NH, NM,NC, ND, OH, OK, OR, PA, SC, SD, TN, TX, UT, VT, VA, WA, WV, WI,WY. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie mit der rechten Maustaste auf das Symbol in der Taskleiste. Bewegen Sie den Mauszeiger über Antivirus, dann Firewall und Defence+, um sie zu deaktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

RADIUS- oder TACACS+-Sicherheitsserver führen die Autorisierung für bestimmte Berechtigungen durch, indem sie Attribut-Wert-(AV)-Paare definieren, die für die einzelnen Benutzerrechte spezifisch sind. Im Cisco IOS können Sie die AAA-Autorisierung mit einer benannten Liste oder Autorisierungsmethode definieren. Buchhaltung: Das letzte 'A' ist für die Buchhaltung. Zuletzt bearbeitet: 2025-01-22 17:01

Die Maschinenkonfigurationsdatei Machine.config enthält Einstellungen, die für einen gesamten Computer gelten. Es wird speziell verwendet, um Computer- und Anwendungseinstellungen global für alle asp.net-Websites zu speichern, die in IIS auf einem Computer ausgeführt werden. Ein System kann nur einen machine.config-Computer haben. Zuletzt bearbeitet: 2025-01-22 17:01

Abstraktion ist der Akt, wesentliche Merkmale darzustellen, ohne die Hintergrunddetails oder Erklärungen einzubeziehen. Im Bereich Informatik und Software Engineering wird das Abstraktionsprinzip verwendet, um Komplexität zu reduzieren und eine effiziente Gestaltung und Implementierung komplexer Softwaresysteme zu ermöglichen. Zuletzt bearbeitet: 2025-01-22 17:01

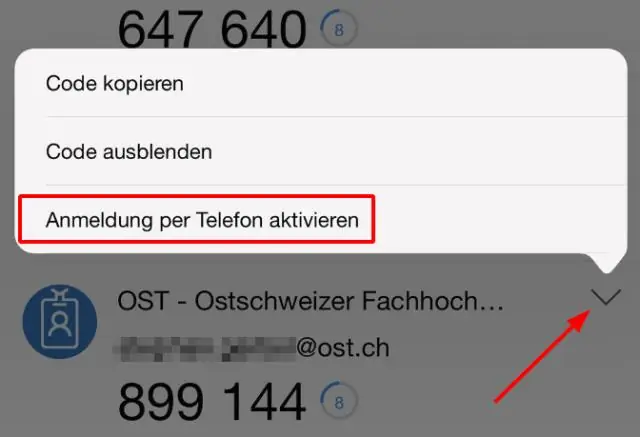

Office 2010 per Telefon aktivieren Wählen Sie in den USA mit einem TT/TTY-Modem (800)718-1599. Von außerhalb der Vereinigten Staaten mit einem TT/TTY-Modem wählen Sie (716) 871-6859. Zuletzt bearbeitet: 2025-01-22 17:01

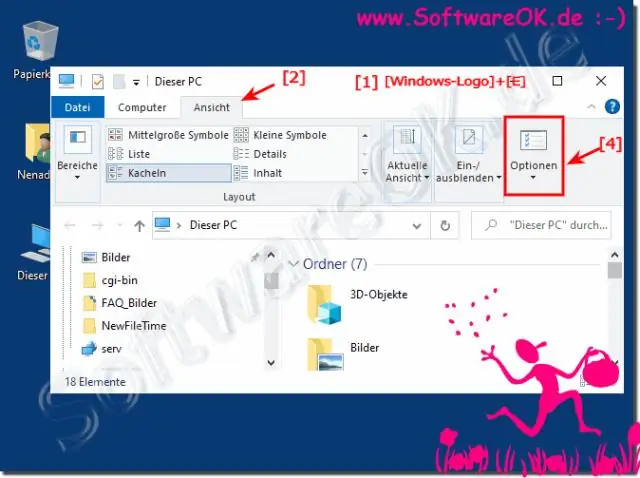

Config-Dateien befinden sich unter %systemroot%system32inetsrvconfig. Die Maschine. config und root-web. config-Dateien befinden sich derzeit beide im %systemroot%Microsoft.NETFramework64v4. Zuletzt bearbeitet: 2025-01-22 17:01

Frage Info Gehen Sie zur Systemsteuerung. Wählen Sie System und Wartung. Wählen Sie Verwaltung aus. Doppelklicken Sie auf Dienste. Scrollen Sie in der Liste der Dienste nach unten, bis Sie einen namens 'Druckspooler' finden. Klicken Sie mit der rechten Maustaste auf 'Druckspooler' und wählen Sie 'Neustart' Sie sollten dann in der Lage sein, den Drucker zu löschen. Zuletzt bearbeitet: 2025-01-22 17:01

WhatsApp hat keine Funktion, um Nachrichten innerhalb der App zu planen. Apps wie WhatsApp Scheduler, Do It Later, SKEDit usw. ermöglichen es Benutzern, nicht nur Textnachrichten, sondern auch Fotos und Videos zu planen. Diese Apps sind einfach zu bedienen und bieten eine Reihe von Funktionen in ihrer Basisversion oder kostenlosen Version. Zuletzt bearbeitet: 2025-06-01 05:06

So installieren Sie Mods für Minecraft Forge Schritt 1: Stellen Sie sicher, dass Sie MinecraftForge bereits installiert haben. Schritt 2: Lade einen Mod für Minecraft Forge herunter. Schritt 3: Suchen Sie den Minecraft-Anwendungsordner. Schritt 4: Legen Sie die gerade heruntergeladene Mod (.jar- oder .zip-Datei) in den Mods-Ordner. Schritt 5: Wählen Sie Ihre Minecraft Mod-Version. 4 Diskussionen. Zuletzt bearbeitet: 2025-01-22 17:01

Duplex-Steckdosenabdeckungen, auch Duplex-Steckdosenabdeckungen genannt, werden verwendet, um elektrische Stecker abzudecken. Alle diese Wandplatten werden in den USA hergestellt und werden mit passenden Schrauben geliefert. Erhältlich in einer breiten Palette von Oberflächen, finden Sie mit Sicherheit Abdeckplatten, die zu Ihrer Wohnkultur passen. Zuletzt bearbeitet: 2025-01-22 17:01