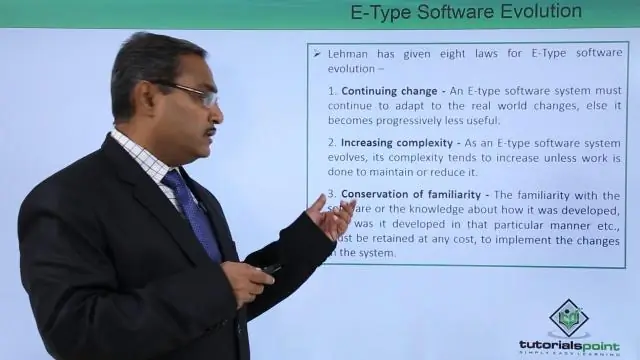

Evolution der E-Type-Software Ständige Veränderung - Ein E-Type-Softwaresystem muss sich weiterhin an die Veränderungen der realen Welt anpassen, sonst wird es immer weniger nützlich. Selbstregulierung - E-Typ-Systemevolutionsprozesse sind selbstregulierend, wobei die Verteilung von Produkt- und Prozessmaßnahmen nahezu normal ist. Zuletzt bearbeitet: 2025-01-22 17:01

Bearbeiten Sie Medien-Tags in Windows 10 mit dem Datei-Explorer Öffnen Sie diesen PC im Datei-Explorer. Aktivieren Sie den Detailbereich. Wählen Sie die Datei aus, für die Sie die Tags bearbeiten möchten. Der Detailbereich zeigt Tags für die ausgewählte Datei an. Klicken Sie auf das Tag, um es zu bearbeiten. Drücken Sie die Eingabetaste, um Ihre Änderungen zu bestätigen. Zuletzt bearbeitet: 2025-01-22 17:01

Führt ein Rollback einer expliziten oder impliziten Transaktion zum Anfang der Transaktion oder zu einem Sicherungspunkt innerhalb der Transaktion aus. Mit ROLLBACK TRANSACTION können Sie alle Datenänderungen, die seit dem Start der Transaktion oder bis zu einem Sicherungspunkt vorgenommen wurden, löschen. Es setzt auch Ressourcen frei, die von der Transaktion gehalten werden. Zuletzt bearbeitet: 2025-01-22 17:01

Kali Linux ist ein fantastisches Betriebssystem für Penetrationstests und Sicherheitsbewertungen. Der su-Befehl ist ein Linux-Befehl, der den Kontext von Terminalbefehlen vorübergehend in den Root-Benutzer umschaltet. Dies bedeutet, dass neue Befehle, die nach der Eingabe von su (und der Angabe des Passworts für root) ausgegeben werden, als root ausgeführt werden. Zuletzt bearbeitet: 2025-06-01 05:06

Virtuelles Hosting ist eine Methode zum Hosten mehrerer Websites auf einem einzigen Computer. Es gibt zwei Arten von virtuellem Hosting: Namensbasiertes virtuelles Hosting und IP-basiertes virtuelles Hosting. IP-basiertes virtuelles Hosting ist eine Technik zum Anwenden verschiedener Anweisungen basierend auf der IP-Adresse und dem Port, auf dem eine Anfrage empfangen wird. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie die Time Machine-Einstellungen und wählen Sie Ihre Backup-Festplatte erneut aus. Ihre Backup-Disk sollte aufgelistet sein. Ist dies nicht der Fall, ist es möglicherweise ausgeschaltet, defekt oder derzeit im Netzwerk nicht verfügbar. Wenn Sie auf einer Time Capsule oder einer anderen Netzwerkfestplatte mit Kennwort sichern, hat sich das Kennwort möglicherweise geändert. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Triplet ist ein Tupel aus der JavaTuples-Bibliothek, das sich mit 3 Elementen befasst. Da dieses Triplet eine generische Klasse ist, kann es jede Art von Wert enthalten. Sie sind vergleichbar (implementiert vergleichbar) Sie implementieren equals() und hashCode() Sie implementieren auch toString(). Zuletzt bearbeitet: 2025-01-22 17:01

Ein Softwarefehler ist ein Fehler, ein Fehler, ein Fehler oder ein Fehler in einem Computerprogramm oder -system, der dazu führt, dass es ein falsches oder unerwartetes Ergebnis erzeugt oder sich auf unbeabsichtigte Weise verhält. Zuletzt bearbeitet: 2025-01-22 17:01

Tausende von Studenten und Dozenten wurden wegen seiner leistungsstarken Open-Source- und codefreien Datenanalysetools von Watson Studio angezogen. Diese All-in-One-Plattform für Data Science ist jetzt für Studenten und Lehrkräfte kostenlos und kann mit Watson Studio Desktop uneingeschränkt genutzt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Die Definition von Indizes ist der Plural von Index, der eine Auflistung oder ein Indikator ist. Ein Beispiel für Indizes sind Telefonbucheinträge. Definition und Verwendungsbeispiel von YourDictionary. Zuletzt bearbeitet: 2025-01-22 17:01

Schritt 1: Öffnen Sie WhatsApp auf Ihrem iPhone. Tippen Sie unten auf die Registerkarte Einstellungen, gefolgt von Konto -> Datenschutz -> Bildschirmsperre. Schritt 2: Sie finden den Schalter zum Aktivieren von Touch ID oder Face IDhier. Zuletzt bearbeitet: 2025-06-01 05:06

Drücken Sie die Einschalttaste an Ihren Kopfhörern, bis Ihre Lichter rot und blau blinken. Halten Sie die Multifunktionstaste gedrückt, bis angezeigt wird, dass sie mit Ihrem Gerät verbunden ist. Zuletzt bearbeitet: 2025-01-22 17:01

Schritt 1: Klicken Sie mit der rechten Maustaste auf die Videodatei(en), die Sie anhängen und per E-Mail senden möchten. Wählen Sie Senden an > Komprimierter (gezippter) Ordner. Windows wird Ihre Videodatei(en) zippen. Schritt 2: Öffnen Sie Ihr E-Mail-Konto, erstellen Sie eine E-Mail-Adresse und hängen Sie die gezippte(n) Videodatei(en) an und senden Sie die E-Mail an Ihre Freunde. Zuletzt bearbeitet: 2025-01-22 17:01

Die Hauptziele einer informativen Rede sind es, ein bestimmtes Thema zu erklären und dem Publikum zu helfen, sich später an das Wissen zu erinnern. Eines der Ziele, vielleicht das wichtigste Ziel, das alle informativen Reden antreibt, besteht darin, dass der Redner das Publikum über ein bestimmtes Thema informiert. Zuletzt bearbeitet: 2025-06-01 05:06

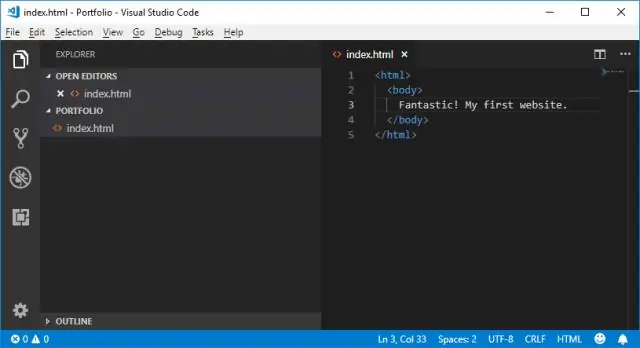

Das Projekt: Erstellen Sie eine Hello World Vue-Anwendung mit Einzeldateikomponenten. Schritt 1: Erstellen Sie die Projektstruktur. Schritt 2: Installieren Sie die Abhängigkeiten. Schritt 3: Erstellen Sie die Dateien (mit Ausnahme unserer Webpack-Konfigurationsdatei). Schritt 4: Webpack anweisen, was zu tun ist. Schritt 5: Einrichten unseres Pakets. Schritt 7: Unser Projekt aufbauen. Zuletzt bearbeitet: 2025-01-22 17:01

Mit der Funktion Füllung sperren können Sie steuern, wie eine Füllung angewendet wird, indem Sie im Wesentlichen ihre Position sperren, sodass je nachdem, wo die Formen relativ zum Verlauf positioniert sind, der eine Verlauf alle Formen umfasst. Zuletzt bearbeitet: 2025-01-22 17:01

Methode 1: Lokale XML-Umleitung Schritt 1: Überprüfen Sie die Standard-AutoErmittlungs-URL. Schritt 2: Erstellen Sie eine lokale XML-Umleitungsdatei. Schritt 3: Fügen Sie Ihrer Registrierung einen AutoErmittlungsverweis hinzu. Schritt 4: Öffnen Sie Outlook und konfigurieren Sie Ihr Konto. Zuletzt bearbeitet: 2025-01-22 17:01

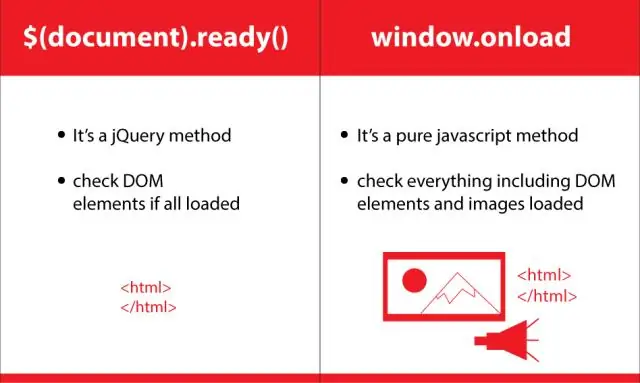

Die Methode ready() wird verwendet, um eine Funktion verfügbar zu machen, nachdem das Dokument geladen wurde. Welchen Code Sie auch immer in das $(Dokument) schreiben. ready()-Methode wird ausgeführt, sobald das Seiten-DOM bereit ist, JavaScript-Code auszuführen. Zuletzt bearbeitet: 2025-01-22 17:01

Ethisches Hacking - Tools NMAP. Nmap steht für Network Mapper. Metasploit. Metasploit ist eines der mächtigsten Exploit-Tools. Rülpsen-Anzug. Burp Suite ist eine beliebte Plattform, die häufig für die Durchführung von Sicherheitstests von Webanwendungen verwendet wird. Wütender IP-Scanner. Kain & Abel. Etterkappe. EtherPeek. SuperScan. Zuletzt bearbeitet: 2025-06-01 05:06

Neue Glasfaserinstallation Falls Ihr Zuhause Glasfaser unterstützen kann, aber eine Installation für die Kabelverlegung und die ONT-Installation benötigt wird, kann dies zwischen einigen Wochen und zwei bis drei Monaten dauern. Zuletzt bearbeitet: 2025-06-01 05:06

Bewertung und Autorisierung ist ein zweistufiger Prozess, der die Sicherheit von Informationssystemen gewährleistet. Bewertung ist der Prozess des Bewertens, Testens und Untersuchens von Sicherheitskontrollen, die basierend auf dem Datentyp in einem Informationssystem im Voraus festgelegt wurden. Zuletzt bearbeitet: 2025-01-22 17:01

Der Nachname Jasper leitet sich vom Personennamen Jasper ab, der die übliche englische Form der französischen Namen Caspar, Gaspar und Gaspard . ist. Zuletzt bearbeitet: 2025-01-22 17:01

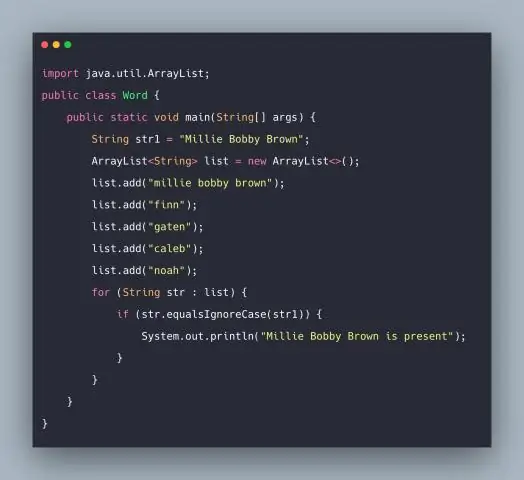

Verwenden Sie diese Methode, um eine Zeichenfolge mit einem Objekt zu vergleichen, das eine Zeichenfolge oder eine ID darstellt. equalsIgnoreCase(secondString) Gibt true zurück, wenn der secondString nicht null ist und dieselbe Zeichenfolge wie der String darstellt, der die Methode aufgerufen hat, wobei die Groß-/Kleinschreibung ignoriert wird. Zuletzt bearbeitet: 2025-01-22 17:01

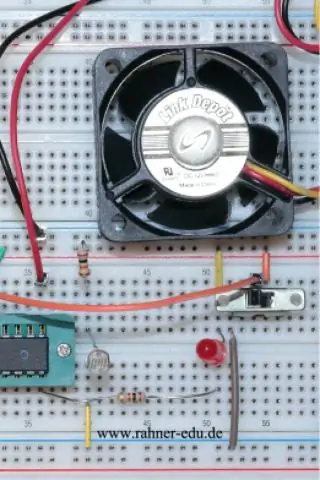

Die Empfindlichkeit der meisten LEDs ist über die Zeit sehr stabil. Das gilt auch für Silizium-Fotodioden – aber Filter haben eine begrenzte Lebensdauer. LEDs können sowohl Licht aussenden als auch erkennen. Dadurch kann eine optische Datenverbindung mit nur einer LED an jedem Ende aufgebaut werden, da keine separaten Sende- und Empfangs-LEDs benötigt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Hochtemperatur-Fleischprodukt. Zuletzt bearbeitet: 2025-01-22 17:01

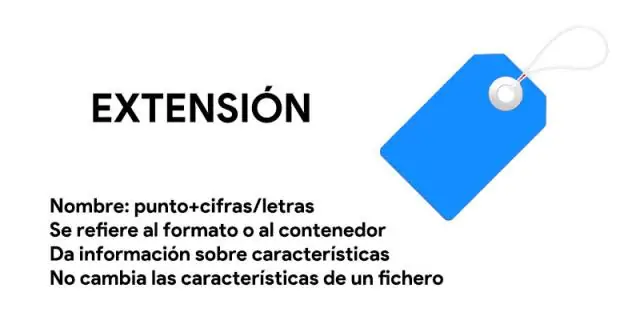

Dateien, die die . edb-Dateierweiterungen werden am häufigsten von Postfachdatendateien verwendet, die vom Microsoft Exchange Server gespeichert wurden. EDB ist ein Akronym für Exchange-Datenbank. Die EDB-Dateien sind Austauschdatenbankdateien, die In-Process- und Nicht-SMTP-Nachrichten speichern. Zuletzt bearbeitet: 2025-06-01 05:06

Im Folgenden sind gängige Beispiele für nonverbale Kommunikation aufgeführt. Körpersprache. Körpersprache wie Mimik, Körperhaltung und Gestik. Blickkontakt. Menschen suchen Informationen in der Regel in den Augen. Distanz. Ihre Distanz zu Menschen während der Kommunikation. Stimme. Berühren. Mode. Verhalten. Zeit. Zuletzt bearbeitet: 2025-01-22 17:01

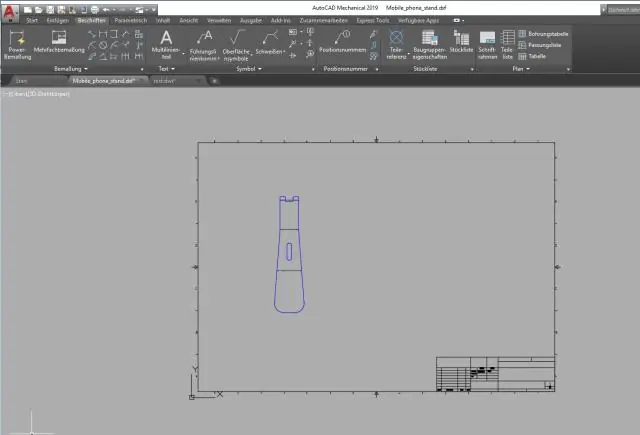

Importieren Sie die Solidworks-Datei direkt in AutoCAD. Geben Sie in der Befehlszeile in AutoCAD IMPORT ein. Klicken Sie im Dialogfenster Datei importieren auf das Dropdown-Menü Dateityp und wählen Sie Solidworks(. Zuletzt bearbeitet: 2025-01-22 17:01

Der HTML-Code | action Attribut wird verwendet, um anzugeben, wohin die Formulardaten nach dem Absenden des Formulars an den Server gesendet werden sollen. Es kann im Element verwendet werden. Attributwerte: URL: Wird verwendet, um die URL des Dokuments anzugeben, an das die Daten nach dem Absenden des Formulars gesendet werden sollen. Zuletzt bearbeitet: 2025-01-22 17:01

Security Assertion Markup Language (SAML) ist ein offener Standard, der es Identitätsanbietern (IdP) ermöglicht, Berechtigungsnachweise an Dienstanbieter (SP) weiterzugeben. Die Einführung von SAML ermöglicht es IT-Shops, Software-as-a-Service-Lösungen (SaaS) zu verwenden und gleichzeitig ein sicheres föderiertes Identitätsmanagementsystem aufrechtzuerhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Router-Outlet in Angular fungiert als Platzhalter, der verwendet wird, um die verschiedenen Komponenten dynamisch basierend auf der aktivierten Komponente oder dem aktuellen Routenstatus zu laden. Die Navigation kann mit der Router-Outlet-Direktive erfolgen und die aktivierte Komponente findet im Router-Outlet statt, um ihren Inhalt zu laden. Zuletzt bearbeitet: 2025-01-22 17:01

SoapUI HTTP Basic Auth-Header erstellen Wählen Sie im Anforderungsfenster die Registerkarte Header aus. Klicken Sie auf +, um eine Kopfzeile hinzuzufügen. Der Name des Headers muss Authorization lauten. Geben Sie in das Wertfeld das Wort Basic plus den base64-codierten Benutzernamen ein: Passwort. Zuletzt bearbeitet: 2025-01-22 17:01

Threadsicherer Code ist einer, der sicher von mehreren Threads ausgeführt werden kann, selbst wenn die Aufrufe gleichzeitig in mehreren Threads erfolgen. Wiedereintretender Code bedeutet, dass Sie alle Dinge tun können, die Thread-sicherer Code tun kann, aber auch die Sicherheit garantieren, selbst wenn Sie dieselbe Funktion innerhalb desselben Threads aufrufen. Zuletzt bearbeitet: 2025-01-22 17:01

Alle iPhone-Modelle von 5 bis 7+ verwenden die gleiche SIM-Karte. Jedes Telefon, das eine Nanosim verwendet, kann jede andere Nanosim verwenden (natürlich für das Netzwerk, für das es gebaut wurde, es sei denn, das Telefon war entsperrt). SIM-Karten sind für AT&T-Kunden in AT&T-Geschäften kostenlos. Es gibt keinen legitimen Grund, eine AT&T-SIM-Karte zu kürzen. Zuletzt bearbeitet: 2025-01-22 17:01

React Native ist im Vergleich zu anderen Frameworks nicht schwer zu erlernen. Um ein erfolgreicher React Native App Developer zu werden, müssen Sie das gesamte Ökosystem kennen. Einer der größten Vorteile von React Native ist die Möglichkeit, plattformübergreifenden Code zu schreiben. Tatsächliche React Native spezifische Konzepte. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Überspannung, ein Blitzschlag, ein Hardwarefehler oder eine Naturkatastrophe können dazu führen, dass Sie Ihre wichtigen Daten oder die Verwendung Ihres Computers verlieren. Das Sichern Ihrer Dateien kann Ihnen helfen, eine Katastrophe abzuwenden. Sichern bedeutet einfach, eine elektronische Kopie von Dateien zu erstellen und diese Kopie an einem sicheren Ort aufzubewahren. Zuletzt bearbeitet: 2025-01-22 17:01

7 Antworten Dadurch werden alle Dateien, die Sie möglicherweise mit git add bereitgestellt haben, aufgehoben: git reset. Dadurch werden alle lokalen nicht festgeschriebenen Änderungen rückgängig gemacht (sollten im Repo-Root ausgeführt werden): git checkout. Dadurch werden alle lokalen nicht verfolgten Dateien entfernt, sodass nur von git verfolgte Dateien übrig bleiben: git clean -fdx. Zuletzt bearbeitet: 2025-01-22 17:01

Nmap, kurz für Network Mapper, ist ein kostenloses Open-Source-Tool zum Scannen von Schwachstellen und zur Netzwerkerkennung. Netzwerkadministratoren verwenden Nmap, um zu identifizieren, welche Geräte auf ihren Systemen ausgeführt werden, um verfügbare Hosts und die von ihnen angebotenen Dienste zu erkennen, offene Ports zu finden und Sicherheitsrisiken zu erkennen. Zuletzt bearbeitet: 2025-01-22 17:01

GDB steht für GNU Project Debugger und ist ein mächtiges Debugging-Tool für C (zusammen mit anderen Sprachen wie C++). Es hilft Ihnen, in Ihren C-Programmen herumzustöbern, während sie ausgeführt werden, und ermöglicht Ihnen auch zu sehen, was genau passiert, wenn Ihr Programm abstürzt. Zuletzt bearbeitet: 2025-06-01 05:06

„Nein, ein LP-Modell kann nicht genau zwei optimale Lösungen haben.“Ein LP-Modell kann entweder 1 optimale Lösung oder mehr als 1 optimale Lösung haben, aber es kann nicht genau 2 optimale Lösungen haben. Zuletzt bearbeitet: 2025-01-22 17:01