Die zehn wichtigsten Suchtipps Verwenden Sie AND, um Schlüsselwörter und Phrasen zu kombinieren, wenn Sie in elektronischen Datenbanken nach Zeitschriftenartikeln suchen. Verwenden Sie Trunkierung (ein Sternchen) und Platzhalter (normalerweise ein Fragezeichen oder Ausrufezeichen). Finden Sie heraus, ob die von Ihnen verwendete Datenbank über eine Option für die Themensuche verfügt. Nutze deine Vorstellungskraft. Zuletzt bearbeitet: 2025-01-22 17:01

Wie funktioniert Computeranimation? Der Animator verwendet einen Computer, um eine Folge von Standbildern zu erzeugen, die beim Abspielen die Illusion einer Bewegung durch den dreidimensionalen Raum erwecken. Anstatt jedes Detail im Rahmen von Hand zu zeichnen, zeichnen Sie jeden Rahmen mit einem Computer. Zuletzt bearbeitet: 2025-06-01 05:06

UML wurde hauptsächlich als universelle Modellierungssprache im Bereich der Softwareentwicklung verwendet. Mittlerweile hat es jedoch Eingang in die Dokumentation mehrerer Geschäftsprozesse oder Workflows gefunden. Aktivitätsdiagramme, eine Art UML-Diagramm, können beispielsweise als Ersatz für Flussdiagramme verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Lange Rede, kurzer Sinn, es gibt einen großen Unterschied zwischen einer RESTful-API und einer HTTP-API. Eine RESTful-API hält ALLE REST-Beschränkungen ein, die in ihrer "Format"-Dokumentation (in der Dissertation von Roy Fielding) festgelegt sind. Eine HTTP-API ist JEDE API, die HTTP als Übertragungsprotokoll verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Protokollverzeichnisse Der Standardspeicherort für SPARK_WORKER_LOG_DIR ist /var/log/spark/worker. Das Standardprotokollverzeichnis zum Starten des Spark SQL Thrift-Servers ist $HOME/spark-thrift-server. Spark Shell- und Anwendungsprotokolle werden an die Konsole ausgegeben. Protokollkonfigurationsdateien befinden sich im selben Verzeichnis wie spark-env.sh. Zuletzt bearbeitet: 2025-01-22 17:01

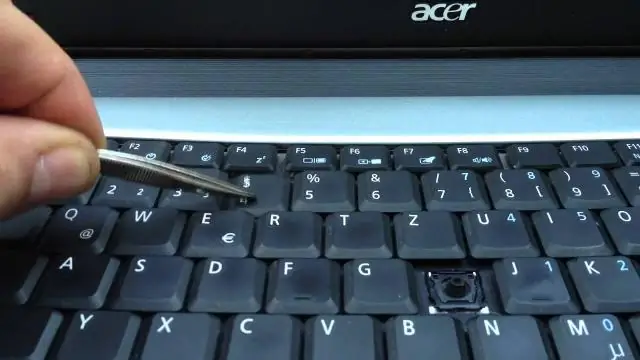

Schritte Schalten Sie Ihren Laptop aus und ziehen Sie den Netzstecker, bevor Sie Reinigungsarbeiten durchführen. Neigen Sie den Laptop auf den Kopf und tippen oder schütteln Sie ihn sanft. Zwischen den Tasten mit Druckluft einsprühen, um Staub zu entfernen. Wischen Sie die Tasten mit einem feuchten Mikrofasertuch ab. Entferne hartnäckigen Schmutz mit einem in Isopropylalkohol getauchten Wattebausch. Zuletzt bearbeitet: 2025-01-22 17:01

Okta-Browser-Plugin. Das Okta Browser Plugin schützt Ihre Passwörter und meldet Sie sicher bei all Ihren geschäftlichen und persönlichen Apps an. Die größten Organisationen der Welt und über 100 Millionen Menschen verlassen sich darauf, dass Okta sich mit Apps innerhalb und außerhalb ihrer Organisation verbindet und weiß, dass ihre Anmeldeinformationen geschützt sind. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie wie folgt vor: Stellen Sie sicher, dass die HDMI-Verbindung nicht herausgerutscht ist. Ziehen Sie das Kabel ab und stecken Sie es wieder ein. Schalten Sie Ihren HDMI-Fernseher oder HDMI-Lautsprecher ein und starten Sie erst dann Ihren PC. Schalten Sie dann den Fernseher oder Lautsprecher aus, ziehen Sie die Geräte vollständig aus, warten Sie eine Minute, schließen Sie sie wieder an und schalten Sie sie wieder ein. Zuletzt bearbeitet: 2025-01-22 17:01

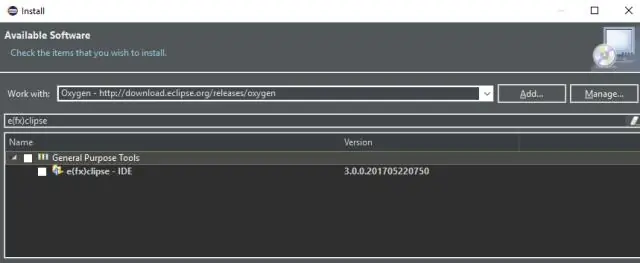

Hallo Welt Startfinsternis. Klicken Sie in der Paket-Explorer-Ansicht mit der rechten Maustaste und wählen Sie Neu > Java-Projekt. Erstellen Sie ein neues JavaTM-Projekt. Nennen Sie es MyJavaFXProject und klicken Sie auf die Schaltfläche Fertig stellen. Öffnen Sie das Popup-Menü des Projekts und wählen Sie JavaFX > JavaFX Nature hinzufügen. Die JavaFX-Perspektive ist aktiviert. Voila. Zuletzt bearbeitet: 2025-01-22 17:01

Laden Sie die Hulu-App auf die neuesten Samsung-Fernseher und Blu-ray-Player herunter, indem Sie die folgenden Schritte ausführen: Drücken Sie auf der Fernbedienung auf Home, um auf den SmartHub zuzugreifen. Wählen Sie Apps aus und suchen Sie dann mit dem Lupensymbol in der oberen rechten Ecke nach „Hulu“. Befolgen Sie die Anweisungen auf dem Bildschirm, um den Installationsvorgang abzuschließen. Zuletzt bearbeitet: 2025-01-22 17:01

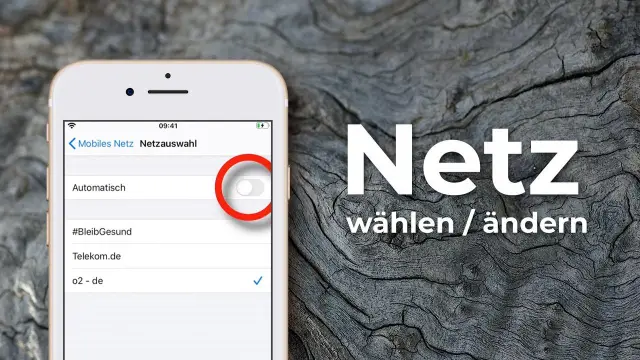

So erstellen Sie einen iPhone-Zugangspunkt Tippen Sie auf dem Startbildschirm des iPhones auf „Einstellungen“, um das Einstellungsmenü zu öffnen. Tippen Sie auf die Option „Persönlicher Hotspot“, um die App „Persönlicher Hotspot“zu starten. Tippen Sie auf den Schalter „Persönlicher Hotspot“, um den Hotspot einzuschalten. Tippen Sie auf das Feld "WLAN-Passwort" und legen Sie dann ein Passwort fest oder ändern Sie das vorhandene. Zuletzt bearbeitet: 2025-01-22 17:01

Redundanz definiert die Bereitstellung oder Bereitstellung von doppelten Geräten oder Systemen in kritischen Bereichen, um den aktiven Betrieb zu übernehmen, wenn das primäre Gerät oder System ausfällt. Resilienz definiert die Fähigkeit zur Wiederherstellung, Konvergenz oder Selbstheilung, um den normalen Betrieb nach einem störenden Ereignis wiederherzustellen. Zuletzt bearbeitet: 2025-06-01 05:06

Starten Sie iBooks vom Startbildschirm Ihres iPhones oder iPads. Tippen Sie auf die Schaltfläche Bearbeiten in der oberen linken Ecke des Hauptbücherregals. Tippen Sie auf die Titel, die Sie in eine andere Sammlung verschieben möchten, und tippen Sie dann oben auf die Schaltfläche Verschieben. Zuletzt bearbeitet: 2025-01-22 17:01

Golang ist eine viel einfachere Sprache als sogar Python oder JavaScript. Die einzigen zwei Bereiche, in denen Sie Probleme mit Golang haben könnten, sind Schnittstellen und die Nebenläufigkeitsfunktionen: Goroutinen und Kanäle. Viele Anfänger finden Parallelität schwer zu verstehen. Ich fand Golang sehr einfach zu lernen. Zuletzt bearbeitet: 2025-01-22 17:01

Während selbst ungeschirmte UTP-Kabel einige EMI reduzieren, blockieren geschirmte STP-Kabel Interferenzen effektiver. Abgeschirmte Cat5- und Cat6-Kabel werden mit einer dünnen Folie ergänzt, die dazu dient, EMI zu blockieren. Das Kabel wird jedoch nur geerdet, wenn die in der Installation verwendeten Buchsen und Kupplungen auch geschirmt sind. Zuletzt bearbeitet: 2025-01-22 17:01

Benutzerschnittstellen-Flussdiagramme werden typischerweise für einen von zwei Zwecken verwendet. Erstens werden sie verwendet, um die Interaktionen der Benutzer mit Ihrer Software zu modellieren, wie in einem einzigen Anwendungsfall definiert. Ein Anwendungsfall kann sich beispielsweise auf mehrere Bildschirme beziehen und bietet Einblicke in deren Verwendung. Zuletzt bearbeitet: 2025-01-22 17:01

Tippen Sie anschließend auf Passcode-Einstellungen. Diese Passcode- oder Fingerabdrucksperre stellt sicher, dass nur Sie den geführten Zugriff ein- und ausschalten können. 4. Gehen Sie nun einen Bildschirm zurück und aktivieren Sie die Verknüpfung für die Eingabehilfen, mit der Sie durch dreimaliges Tippen auf die Home-Taste in den GuidedAccess-Modus wechseln können. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt mehrere Möglichkeiten, Daten in R zu importieren, und es stehen mehrere Formate zur Verfügung, Von Excel nach R. Öffnen Sie Ihre Excel-Daten. Gehen Sie zu Datei > Speichern unter oder drücken Sie Strg+Umschalt+S. Benennen Sie dies nach Belieben, sagen Sie Data. Beim Speichern hat diese Datei den Namen Data. Zuletzt bearbeitet: 2025-01-22 17:01

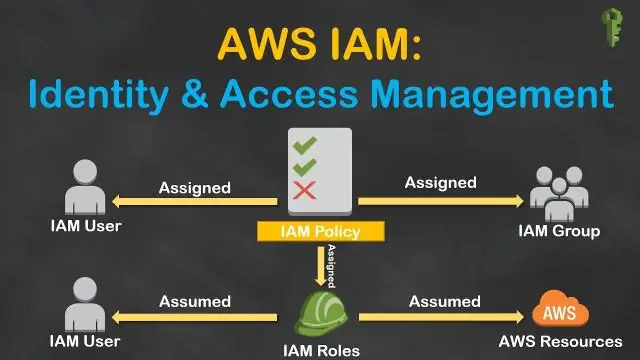

AWS Identity and Access Management (IAM) ermöglicht Ihnen die sichere Verwaltung des Zugriffs auf AWS-Services und -Ressourcen. Mit IAM können Sie AWS-Benutzer und -Gruppen erstellen und verwalten und Berechtigungen verwenden, um deren Zugriff auf AWS-Ressourcen zuzulassen oder zu verweigern. IAM ist eine Funktion Ihres AWS-Kontos, die ohne zusätzliche Kosten angeboten wird. Zuletzt bearbeitet: 2025-01-22 17:01

RSS (ursprünglich RDF Site Summary; später entstanden zwei konkurrierende Ansätze, die die Backronyme Rich SiteSummary bzw. Really Simple Syndication verwendeten) ist eine Art Web-Feed, der es Benutzern und Anwendungen ermöglicht, auf Aktualisierungen von Websites in einem standardisierten, computerlesbaren Format zuzugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Klemme ist der Punkt, an dem ein Leiter von einer Komponente, einem Gerät oder einem Netzwerk endet. Klemme kann sich auch auf einen elektrischen Anschluss an diesem Endpunkt beziehen, der als wiederverwendbare Schnittstelle zu einem Leiter fungiert und einen Punkt schafft, an dem externe Stromkreise angeschlossen werden können. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Relais ist ein einfaches Schaltgerät, das ein kleines Signal verwendet, um ein größeres Signal zu steuern. In diesem Fall öffnen oder schließen Niederspannungsimpulse einen Stromkreis höherer Spannung. Stellen Sie sich ein Relais als ferngesteuerten Schalter vor. Ein Relaisfeld fügt also einem Stromkreis die Ein/Aus-Steuerung hinzu, muss jedoch immer noch von einem Leistungsschalterfeld gespeist werden. Zuletzt bearbeitet: 2025-01-22 17:01

Eine MBean ist ein verwaltetes Java-Objekt, ähnlich einer JavaBeans-Komponente, das den in der JMX-Spezifikation festgelegten Entwurfsmustern folgt. Eine MBean kann ein Gerät, eine Anwendung oder eine beliebige Ressource darstellen, die verwaltet werden muss. Zuletzt bearbeitet: 2025-01-22 17:01

Nur-Host-Netzwerke stellen eine Netzwerkverbindung zwischen der virtuellen Maschine und dem Host-Computer bereit, wobei ein virtueller Ethernet-Adapter verwendet wird, der für das Host-Betriebssystem sichtbar ist. Adressen in diesem Netzwerk werden vom VMware DHCP-Server bereitgestellt. Zuletzt bearbeitet: 2025-01-22 17:01

Cyber-Ethik betrifft den Kodex für verantwortungsvolles Verhalten im Internet. So wie uns beigebracht wird, im Alltag verantwortungsvoll zu handeln. Das ist nicht immer wahr; Browser, Computer und Internetdienstanbieter können Protokolle ihrer Aktivitäten führen, die verwendet werden können, um illegales oder unangemessenes Verhalten zu erkennen. Zuletzt bearbeitet: 2025-01-22 17:01

T-Mobile auf Twitter: "Leider haben DavidMetroPCS-Kunden keinen Anspruch auf T-Mobile Tuesdays". Zuletzt bearbeitet: 2025-01-22 17:01

Das Smartphone ist nicht hauptsächlich ein robustes Telefon, denn der südkoreanische Riese hat das Galaxy S6 Active demnächst robust und wasserdicht. Im Gegensatz zum Galaxy S5-Modell sind sowohl das Galaxy S6 als auch das Galaxy S6 edge nicht offiziell wasserdicht / wasserdicht, aber dieser Wassertest beweist das Gegenteil. Zuletzt bearbeitet: 2025-06-01 05:06

Fügen Sie Ihre Facebook-Freunde der CSV-Datei von Gmailcontacts zu Ihrer Gmail-Kontaktliste hinzu, öffnen Sie die Seite Gmail-Kontakte und klicken Sie oben rechts auf Importieren. Klicken Sie auf Durchsuchen, navigieren Sie zur Datei „Export Friends.csv“und wählen Sie sie aus, aktivieren Sie „Diese importierten Kontakte auch hinzufügen zu“, wählen Sie „Neue Gruppe“und klicken Sie auf „Importieren“. Zuletzt bearbeitet: 2025-01-22 17:01

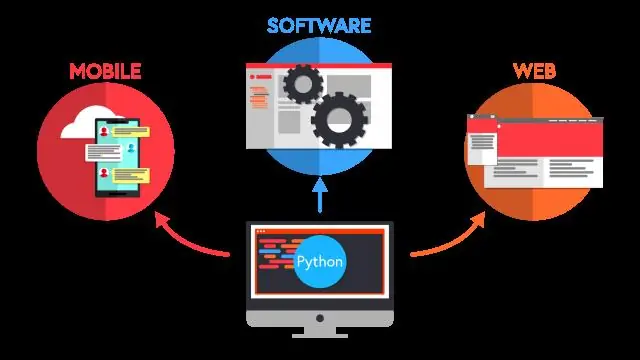

Python ist nach R die zweithäufigste Sprachverwendung in der Datenwissenschaft. Sobald Sie Python gelernt haben, werden Sie einige Python-Projekte mit Bibliotheken durchführen. Sie können auch ML mit Python lernen. Wenn du das zu 99% tust, wirst du definitiv einen Job bekommen. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden von SQL Server Management Studio Klicken Sie mit der rechten Maustaste auf den Ordner Sicherheit, zeigen Sie auf Neu, und wählen Sie Schema aus. Geben Sie im Dialogfeld Schema - Neu auf der Seite Allgemein einen Namen für das neue Schema in das Feld Schemaname ein. Geben Sie im Feld Schemabesitzer den Namen eines Datenbankbenutzers oder einer Datenbankrolle ein, die Eigentümer des Schemas ist. Zuletzt bearbeitet: 2025-01-22 17:01

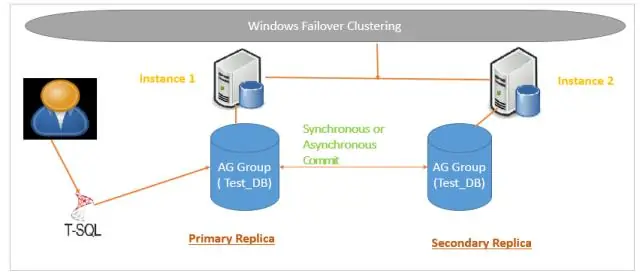

Klicken Sie mit der rechten Maustaste auf den TCP/IP-Eintrag und wählen Sie Aktivieren. Klicken Sie im SQL Server-Konfigurations-Manager mit der rechten Maustaste auf SQL Server-Dienste, um das Dialogfeld Eigenschaften zu öffnen. Navigieren Sie zur Registerkarte AlwaysOn-Hochverfügbarkeit und aktivieren Sie das Kontrollkästchen AlwaysOn-Verfügbarkeitsgruppen aktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie zu Fenster -> Geräte und Simulatoren. Dies öffnet ein neues Fenster mit allen Geräten, die Sie in Xcode verwenden. Tippen Sie oben auf Simulatoren und Sie sehen eine Liste auf der linken Seite. Suchen Sie dort den Simulator, den Sie löschen möchten, und klicken Sie auf Cntl (oder klicken Sie mit der rechten Maustaste) und wählen Sie Löschen. Zuletzt bearbeitet: 2025-01-22 17:01

Sowohl das iPhone 6 als auch das iPhone 6 Plus verfügen über eine standardmäßige Mini-3,5-mm-Stereo-Kopfhörerbuchse. Beide iPhones werden mit einem Satz Apple EarPods geliefert, In-Ear-Kopfhörern mit Inline-Mikrofon. Gerüchte, dass Apple verlangt, dass Benutzer Lightning-kompatible proprietäre Kopfhörer kaufen, sind falsch. Zuletzt bearbeitet: 2025-01-22 17:01

Https://contoso.com/federationmetadata/2007-06/federationmetadata.xml. Es enthält Informationen zu Ihrem Verbunddienst, die zum Erstellen von Vertrauensstellungen, zum Identifizieren von Tokensignaturzertifikaten und vielem mehr verwendet werden. Es muss also öffentlich zugänglich sein, damit andere Parteien darauf zugreifen und es konsumieren können. Zuletzt bearbeitet: 2025-01-22 17:01

P2V/V2V-Migrationsvoraussetzungen für Windows Stellen Sie sicher, dass der Converter Standalone-Servercomputer über Netzwerkzugriff auf den Windows-Quellcomputer verfügt. Deaktivieren Sie Firewall-Anwendungen und Defender Antivirus, die auf dem Quellcomputer ausgeführt werden. Deaktivieren Sie die einfache Dateifreigabe auf dem Windows-Quellcomputer. Stoppen oder deaktivieren Sie die auf dem Quellcomputer ausgeführte Antivirensoftware. Zuletzt bearbeitet: 2025-01-22 17:01

Um unser Suchabenteuer zu beginnen, schauen wir uns einige allgemeine Suchmaschinen an, die über die Top 3 hinausgehen. DuckDuckGo. Besorgt über den Online-Datenschutz? Suche verschlüsseln. Suchen Sie nach einer Alternative zu DuckDuckGo? Ecosia. Möchten Sie Bäume pflanzen, während Sie suchen? Hundehaufen. Blekko. Wolfram Alpha. Gigablast. Facebook-Suche. Zuletzt bearbeitet: 2025-01-22 17:01

Stecken Sie das Mono-Headset in die Stereo-Headset-Buchse des Controllers. Wenn Sie das Mikrofon verwenden, sollten Sie den Clip an Ihrer Kleidung befestigen. Um den Mikrofonpegel anzupassen oder andere Audioeinstellungen zu konfigurieren, wählen Sie (Einstellungen) > [Geräte]> [Audiogeräte]. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Wenn man dies berücksichtigt, was macht ein kabelloser Router? Vorteile von a Kabelloser Router Als Tischler benutze ich einen kompakten Router um meine eigenen Fensterbänke beim Beschneiden von Fenstern herzustellen, Kanten an Terrassen und Verkleidungen zu lockern, Fasen zu erstellen, Einbauten zu installieren, Scharniere zu stemmen und manchmal vor Ort Formteile herzustellen.. Zuletzt bearbeitet: 2025-01-22 17:01

Definieren Sie SAAS. SAAS ist per Definition ein Akronym für „Software as a Service“. Die Idee von SAAS besteht darin, dass Benutzer mit einem Abonnement auf Software zugreifen können, anstatt sie einmalig zu kaufen. Für Verbraucher ist ein einzelner großer Kauf von Hunderten oder Tausenden von Dollar oft schwer zu handhaben. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden der Tastatur Wählen Sie das Objekt oder die Objekte aus, die Sie kopieren und einfügen möchten. Halten Sie die 'Befehlstaste' gedrückt. Drücken Sie die 'C'-Taste, während Sie weiterhin die 'Befehls'-Taste gedrückt halten, dann lassen Sie beide los. Halten Sie die 'Befehlstaste' erneut gedrückt. Drücken Sie die 'V'-Taste, während Sie die 'Command'-Taste gedrückt halten, dann lassen Sie beide los. Zuletzt bearbeitet: 2025-01-22 17:01