- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

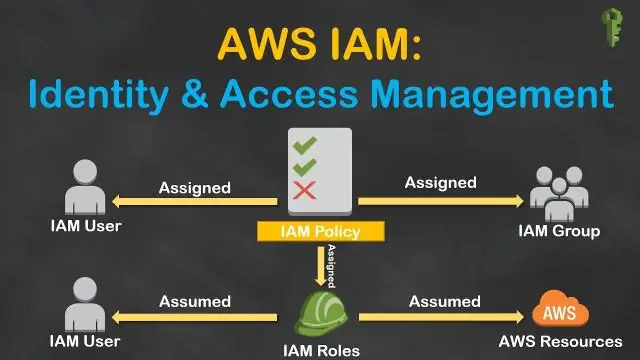

AWS Identitäts- und Zugriffsverwaltung ( ICH BIN ) ermöglicht Ihnen die Verwaltung des Zugriffs auf AWS Dienste und Ressourcen sicher. Verwenden von IAM , können Sie erstellen und verwalten AWS Benutzer und Gruppen und verwenden Berechtigungen zum Erlauben und Verweigern des Zugriffs auf AWS Ressourcen. ICH BIN ist ein Merkmal von dir AWS Konto ohne zusätzliche Kosten angeboten.

Was ist außerdem die IAM-Rolle in AWS?

Ein IAM-Rolle ist ein AWS Identitäts- und Zugriffsverwaltung ( ICH BIN ) Entität mit Berechtigungen zum Erstellen AWS Serviceanfragen. IAM-Rollen kann keine direkten Anfragen stellen an AWS Dienstleistungen; sie sollen von autorisierten Stellen übernommen werden, wie z ICH BIN Benutzer, Anwendungen oder AWS Dienstleistungen wie EC2.

Man kann sich auch fragen, wie funktioniert die AWS-Authentifizierung? AWS-Authentifizierung ist HTTP "angeschraubt", während SSH ein vollständiges Protokoll ist. Darüber, wie es funktioniert . Das ist alles in der AWS docs, aber hier ist eine kurze Zusammenfassung. Sie konstruieren Ihre Anfrage, berechnen dann ein kanonisiertes Formular und unterschreiben es schließlich mit Ihrem Schlüssel/Geheimnis.

Ist AWS IAM hiervon kostenlos?

Kostenlos benutzen AWS Identitäts- und Zugriffsverwaltung ( ICH BIN ) und AWS Sicherheitstokendienst ( AWS STS) sind Funktionen Ihres AWS Konto ohne zusätzliche Kosten angeboten. Sie zahlen nur, wenn Sie auf andere zugreifen AWS Dienste mit Ihrem ICH BIN Benutzer oder AWS STS temporäre Sicherheitsanmeldeinformationen.

Wofür steht IAM?

Akronym für Identity and Access Management, ICH BIN bezieht sich auf einen Rahmen von Richtlinien und Technologien, um sicherzustellen, dass die richtigen Personen in einem Unternehmen angemessenen Zugang zu Technologieressourcen haben. Auch Identitätsmanagement (IdM) genannt, ICH BIN Systeme fallen unter das übergreifende Dach der IT-Sicherheit.

Empfohlen:

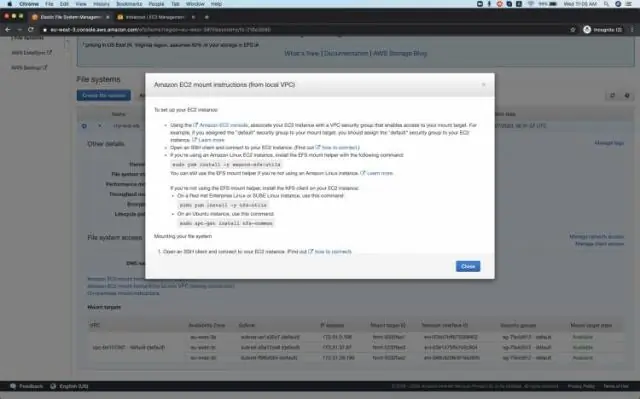

Wie verwende ich AWS EFS?

Sie müssen vier Schritte ausführen, um Ihr erstes Amazon EFS-Dateisystem zu erstellen und zu verwenden: Erstellen Sie Ihr Amazon EFS-Dateisystem. Erstellen Sie Ihre Amazon EC2-Ressourcen, starten Sie Ihre Instance und mounten Sie das Dateisystem. Übertragen Sie Dateien mit AWS DataSync in Ihr EFS-Dateisystem

Wie verwende ich ein AWS-AMI?

Lösung Öffnen Sie die EC2-Konsole. Wählen Sie in der Navigationsleiste AMIs aus. Suchen Sie das AMI, das Sie zum Starten einer neuen Instance verwenden möchten. Wählen Sie das AMI aus, und wählen Sie dann Starten aus. Wählen Sie einen Instanztyp aus, und wählen Sie dann Weiter: Instanzdetails konfigurieren. Überprüfen Sie die Instance-Details und wählen Sie dann Review and Launch

Wie verwende ich QuickSight AWS?

Mit Amazon QuickSight können Sie Folgendes tun: Schnell loslegen – Melden Sie sich an, wählen Sie eine Datenquelle aus und erstellen Sie in wenigen Minuten Ihre erste Visualisierung. Zugriff auf Daten aus mehreren Quellen – Laden Sie Dateien hoch, stellen Sie eine Verbindung zu AWS-Datenquellen her oder verwenden Sie Ihre eigenen externen Datenquellen

Wie kann ich eine lokale Internetverbindung verwenden, um eine Verbindung zum Internet herzustellen, während ich VPN verwende?

So verwenden Sie eine lokale Internetverbindung, um auf das Internet zuzugreifen, während Sie noch mit VPN verbunden sind Klicken Sie mit der rechten Maustaste auf Ihre VPN-Verbindung und wählen Sie Eigenschaften. Wechseln Sie zur Registerkarte Netzwerk, markieren Sie InternetConnection Version 4 und klicken Sie auf die Registerkarte Eigenschaften. Klicken Sie auf die Registerkarte Erweitert. Deaktivieren Sie auf der Registerkarte IP-Einstellungen die Option

Wie verstecke ich, dass ich VPN verwende?

6 Möglichkeiten, Ihre IP-Adresse zu verbergen Holen Sie sich eine VPN-Software. Verwenden Sie einen Proxy – langsamer als VPN. Verwenden Sie TOR – KOSTENLOS. Mobiles Netzwerk verwenden – Langsam und nicht verschlüsselt. Mit öffentlichem WLAN verbinden – nicht sicher. Rufen Sie Ihren Internetdienstanbieter an. Verstecken Sie Ihren Standort. IP-Beschränkungen umgehen